Andmepüügi liigid ja võtted: Difference between revisions

No edit summary |

No edit summary |

||

| (8 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

== Sissejuhatus == | == Sissejuhatus == | ||

=== Töö eesmärk === | === Töö eesmärk === | ||

Uurida andmepüügi liike ja võtteid ning jaotada need rühmadesse. | Uurida andmepüügi liike ja võtteid ning jaotada need rühmadesse. | ||

=== Töö asjakohasus === | === Töö asjakohasus === | ||

| Line 10: | Line 12: | ||

2016. aastal viis Tripwire läbi RSA Security konverentsil osalenud 200 turvatöötaja küsitluse, milles osalejatel paluti hinnata andmepüügirünnakute asjakohasust võrreldes eelmise aastaga. Üle poole (58%) uuringus osalenud ekspertidest ütles, et selliste rünnakute arv on märkimisväärselt suurenenud. <ref>[https://www.businesswire.com/news/home/20160324005065/en/Tripwire-RSA-Survey-38-Percent-Security-Professionals, „Tripwire RSA Survey: Only 38 Percent of Security Professionals Confident in Ransomware Recovery“, (vaadatud 12. dets. 2020)]</ref> | 2016. aastal viis Tripwire läbi RSA Security konverentsil osalenud 200 turvatöötaja küsitluse, milles osalejatel paluti hinnata andmepüügirünnakute asjakohasust võrreldes eelmise aastaga. Üle poole (58%) uuringus osalenud ekspertidest ütles, et selliste rünnakute arv on märkimisväärselt suurenenud. <ref>[https://www.businesswire.com/news/home/20160324005065/en/Tripwire-RSA-Survey-38-Percent-Security-Professionals, „Tripwire RSA Survey: Only 38 Percent of Security Professionals Confident in Ransomware Recovery“, (vaadatud 12. dets. 2020)]</ref> | ||

Samuti väärib märkimist, et FBI andmetel sai andmepüügist 2019. aastal Ameerika Ühendriikides kõige levinum küberkuritegevus. Tema ohvrite arv oli üle 114 tuhande inimese, kes kaotasid kokku umbes 57 miljonit dollarit <ref>[https://www.gazeta.ru/tech/2020/07/20/13159111/phishing_danger.shtml]</ref>, seega on andmepüügirünnakute eest kaitsmise küsimus endiselt lahendamata selle päeva jaoks asjakohane. | Samuti väärib märkimist, et FBI andmetel sai andmepüügist 2019. aastal Ameerika Ühendriikides kõige levinum küberkuritegevus. Tema ohvrite arv oli üle 114 tuhande inimese, kes kaotasid kokku umbes 57 miljonit dollarit <ref>[https://www.gazeta.ru/tech/2020/07/20/13159111/phishing_danger.shtml, „Ломают без взлома: фишинг стал еще опаснее“, (vaadatud 12. dets. 2020)]</ref>, seega on andmepüügirünnakute eest kaitsmise küsimus endiselt lahendamata selle päeva jaoks asjakohane. | ||

=== Mis on andmepüük? === | === Mis on andmepüük? === | ||

| Line 16: | Line 19: | ||

Oma töö teema paremaks mõistmiseks peame kõigepealt selgelt aru saama, mis on andmepüük. | Oma töö teema paremaks mõistmiseks peame kõigepealt selgelt aru saama, mis on andmepüük. | ||

Andmepüük (inglise keeles phishing, tekkis sõnast fishing ehk kalapüük) on pettuse tüüp, mis on toime pandud kasutaja identifitseerimisandmete (näiteks paroolid, krediitkaardinumbrid, pangakontod ja muu konfidentsiaalne teave) saamiseks. <ref>[https://www.malwarebytes.com/phishing/]</ref> Nagu tavalise kalapüügi puhul, kasutatakse ka andmepüügis saagi "haakimiseks" mitmeid võtteid, kuid üks levinumaid õngevõtmistaktikaid on järgmine: | Andmepüük (inglise keeles phishing, tekkis sõnast fishing ehk kalapüük) on pettuse tüüp, mis on toime pandud kasutaja identifitseerimisandmete (näiteks paroolid, krediitkaardinumbrid, pangakontod ja muu konfidentsiaalne teave) saamiseks. <ref>[https://www.malwarebytes.com/phishing/, „Phishing“, (vaadatud 12. dets. 2020)]</ref> Nagu tavalise kalapüügi puhul, kasutatakse ka andmepüügis saagi "haakimiseks" mitmeid võtteid, kuid üks levinumaid õngevõtmistaktikaid on järgmine: | ||

Ohver saab meili või tekstsõnumi, mille saatja esitab teisena konkreetset isikut või organisatsiooni, keda ohver usaldab, näiteks pangatöötaja, töökolleeg või riigiametnik. Teadmatu ohver avab kirja või sõnumi ja leiab hirmutava teksti, mis on loodud hirmu tekitamiseks ja saaja kiireks ja hoolimatuks käitumiseks. Teksti kohaselt peab kasutaja ohu vältimiseks minema veebisaidile ja tegema teatud toiminguid niipea kui võimalik. | Ohver saab meili või tekstsõnumi, mille saatja esitab teisena konkreetset isikut või organisatsiooni, keda ohver usaldab, näiteks pangatöötaja, töökolleeg või riigiametnik. Teadmatu ohver avab kirja või sõnumi ja leiab hirmutava teksti, mis on loodud hirmu tekitamiseks ja saaja kiireks ja hoolimatuks käitumiseks. Teksti kohaselt peab kasutaja ohu vältimiseks minema veebisaidile ja tegema teatud toiminguid niipea kui võimalik. | ||

| Line 32: | Line 35: | ||

[[File:Juhtuda mitu asja.png]] | [[File:Juhtuda mitu asja.png]] | ||

Näiteks võidakse kasutaja suunata võltslehele, mis näeb välja täpselt nagu päris, kus nõutakse nii uusi kui ka olemasolevaid paroole. Lehel nuhkiv ründaja võtab ülikooli võrgule juurdepääsu saamiseks kinni algse parooli. <ref>[https://www.imperva.com/learn/application-security/phishing-attack-scam/]</ref> Ja see on vaid üks paljudest stsenaariumidest, sest andmepüügirünnakutes kasutatakse erinevaid meetodeid, seega on väga oluline teada, kuidas neid saab eristada ning vältida. | Näiteks võidakse kasutaja suunata võltslehele, mis näeb välja täpselt nagu päris, kus nõutakse nii uusi kui ka olemasolevaid paroole. Lehel nuhkiv ründaja võtab ülikooli võrgule juurdepääsu saamiseks kinni algse parooli. <ref>[https://www.imperva.com/learn/application-security/phishing-attack-scam/, „Phishing attacks“, (vaadatud 12. dets. 2020)]</ref> Ja see on vaid üks paljudest stsenaariumidest, sest andmepüügirünnakutes kasutatakse erinevaid meetodeid, seega on väga oluline teada, kuidas neid saab eristada ning vältida. | ||

Selles artiklis räägime kõige levinumatest andmepüügiliikidest ja -võtetest, mida meie meeskonnal õnnestus uurida. | Selles artiklis räägime kõige levinumatest andmepüügiliikidest ja -võtetest, mida meie meeskonnal õnnestus uurida. | ||

== Sihipärane andmepüük == | == Sihipärane andmepüük == | ||

Andmepüügi liigid võib jagada kaheks suureks kategooriaks: siht ja meetod. Käsitledes esimest kategooriat, kõigepealt oleks vaja mainida just sellist andmepüüki, mis vajab kõige rohkem ettevalmistust, sest see on suunatud väga suureks sihiks ja peab silmas head „saaki“. Niisugust andmepüüki nimetatakse whailing’iks. Termin sai oma nime sõnast „whale“ või vaal, ehk see tähendab, et jaht on suureks ettevõtteks või inimeseks, kellel on seal ülioluline ametikoht. <ref>[https://www.csoonline.com/article/3234716/8-types-of-phishing-attacks-and-how-to-identify-them.html]</ref> | Andmepüügi liigid võib jagada kaheks suureks kategooriaks: siht ja meetod. Käsitledes esimest kategooriat, kõigepealt oleks vaja mainida just sellist andmepüüki, mis vajab kõige rohkem ettevalmistust, sest see on suunatud väga suureks sihiks ja peab silmas head „saaki“. Niisugust andmepüüki nimetatakse whailing’iks. Termin sai oma nime sõnast „whale“ või vaal, ehk see tähendab, et jaht on suureks ettevõtteks või inimeseks, kellel on seal ülioluline ametikoht. <ref name="Fahmida">[https://www.csoonline.com/article/3234716/8-types-of-phishing-attacks-and-how-to-identify-them.html, Fahmida Y.Rashid „8 types of phishing attacks and how to identify them.“, (vaadatud 11.12.2020)]</ref> | ||

Peadirektori andmed annavad petturitele palju rohkem, kui tavalise töötaja oma. Selleks, et teostada niisugust küberrünnakut on vaja alguses teha mahukat tööd, sest juhtkonda petta on raskem. <ref | Peadirektori andmed annavad petturitele palju rohkem, kui tavalise töötaja oma. Selleks, et teostada niisugust küberrünnakut on vaja alguses teha mahukat tööd, sest juhtkonda petta on raskem. <ref name="Fahmida" /> Reeglina inimesed, kellel on nii tähtis ametikoht, teavad ja rakendavad kõik ohutustehnikaid, mis kaitseks küberrünnakust. | ||

Kui kasutatakse sellist andmepüügi tüüpi, siis ohver ei saa lihtsalt kirja, kus teda palukse vajutada lingile, vaid pettur tegutseb hoopis palju kavalalt: ta hoolikalt uurib kogu ettevõtte seisukorrast ja toimingutest Internetis kättesaadav info ja kindlasti ka seda, mille eest vastutab inimene, kelle peale rünnak on pööratud. Heaks näiteks võiks olla link, mis viib mõne kliendi kaebekirjale, konverentsi aruandele või kohtukutsele. <ref | Kui kasutatakse sellist andmepüügi tüüpi, siis ohver ei saa lihtsalt kirja, kus teda palukse vajutada lingile, vaid pettur tegutseb hoopis palju kavalalt: ta hoolikalt uurib kogu ettevõtte seisukorrast ja toimingutest Internetis kättesaadav info ja kindlasti ka seda, mille eest vastutab inimene, kelle peale rünnak on pööratud. Heaks näiteks võiks olla link, mis viib mõne kliendi kaebekirjale, konverentsi aruandele või kohtukutsele. <ref name="Fahmida" /> Üldkokkuvõttes, kasutatakse just infot, mida inimene võiks ettevõtte jaoks ülioluliseks peeta. | ||

[[File:Ulioluliseks peeta.png]] | [[File:Ulioluliseks peeta.png]] | ||

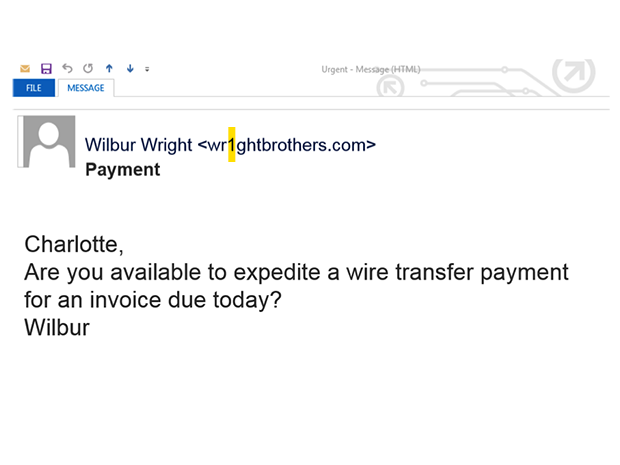

Teist tüüpi nimetatakse business email compromise — BEC. Selline phishing on suunatud peamiselt tavaliste töötajate peale, kellel ei ole juhtivat ametikohta, sest pettur kasutab ametliku e-posti, et teeselda peadirektoriks. <ref | Teist tüüpi nimetatakse business email compromise — BEC. Selline phishing on suunatud peamiselt tavaliste töötajate peale, kellel ei ole juhtivat ametikohta, sest pettur kasutab ametliku e-posti, et teeselda peadirektoriks. <ref name="Fahmida" /> | ||

Reeglina sihiks saavad just need inimesed, kes töötavad finantsosakonnas või raamatupidamises, sest neil on liigipääs paljudele arvetele. <ref>[https://ru.malwarebytes.com/phishing/]</ref> Kõigepealt pettur üritab peajuhi e-posti sisse saada, kasutades selleks mingisugust viirust või esimesena mainitud andmepüügi tüüpi. Pärast ta loeb mõne päeva jooksul kõik ettevõtte kirjad, et ennast toimuvate asjadega kurssi viia. Kui kõik see on tehtud, pettur teeskleb peajuhtkonnaks ja saadab alluvale töötajale kirja, kus ütleb, et on vaja ülikiirelt ja hädavajalikult saata rahasummat mingisugusele arvele.<ref | Reeglina sihiks saavad just need inimesed, kes töötavad finantsosakonnas või raamatupidamises, sest neil on liigipääs paljudele arvetele. <ref>[https://ru.malwarebytes.com/phishing/, „Все о фишинге.“, (vaadatud 12.12.2020)]</ref> Kõigepealt pettur üritab peajuhi e-posti sisse saada, kasutades selleks mingisugust viirust või esimesena mainitud andmepüügi tüüpi. Pärast ta loeb mõne päeva jooksul kõik ettevõtte kirjad, et ennast toimuvate asjadega kurssi viia. Kui kõik see on tehtud, pettur teeskleb peajuhtkonnaks ja saadab alluvale töötajale kirja, kus ütleb, et on vaja ülikiirelt ja hädavajalikult saata rahasummat mingisugusele arvele.<ref name="Fahmida" /> Töötaja usub oma tööandjat ja et see oli just temalt saadud ülesanne, ja raha läheb otseselt petturile kätte. | ||

BEC andmepüük on tänapäeval tõsine ja globaalne probleem. Mõnede andmete järgi kahjum on umbes 4.5 mid dollarit. <ref | BEC andmepüük on tänapäeval tõsine ja globaalne probleem. Mõnede andmete järgi kahjum on umbes 4.5 mid dollarit. <ref name="Fahmida" /> | ||

Selleks, et andmepüügi küberrünnakust paremini aru saada, tooks välja näited päriselust. Esimesena võiks rääkida Ubiquiti Networks Inc. juhtumist. See on ameerika interneti tehnoloogia ettevõte, mis juunis 2015. aastal kaotas $46.7 miljonit phishing’i tõttu. <ref>[https://resources.infosecinstitute.com/topic/spear-phishing-real-life-examples/]</ref> | Selleks, et andmepüügi küberrünnakust paremini aru saada, tooks välja näited päriselust. Esimesena võiks rääkida Ubiquiti Networks Inc. juhtumist. See on ameerika interneti tehnoloogia ettevõte, mis juunis 2015. aastal kaotas $46.7 miljonit phishing’i tõttu. <ref name="infosecinstitute">[https://resources.infosecinstitute.com/topic/spear-phishing-real-life-examples/, Daniel Brecht „Spear Phishing: Real Life Examples“, (vaadatud 11.12.2020)]</ref> | ||

USA väärtpaberite ja börsikomisjoni aruanne näitab, et rünnak toimus „töötajate teesklemise ja ettevõtte finantsosakonnale suunatud välise üksuse petlike taotluste kaudu. Selle pettuse tulemusel tehti Hongkongis asutatud tütarettevõtte valduses 46,7 miljonit dollarit rahalisi vahendeid teistele kolmandate isikute käes olevatele välismaistele kontodele. Ülekandeid tegid otse Ubiquiti töötajad, kes pettusid arvama, et nad saavad juhtidelt õigustatud taotlusi tänu võltsitud e-posti aadressidele ja sarnase välimusega domeenidele. Õnneks ei kahjustatud ettevõtte tegelikke süsteeme, kuid vahejuhtum näitab suhteliselt lihtsat võimalust, kuidas andmepüüdja suudab ohvreid meelitada toiminguid tegema, kasutades realistlikke võltsitud e-kirju, et Internetis laialdaselt kättesaadavat jäljendamist ja teavet kasutada. <ref | USA väärtpaberite ja börsikomisjoni aruanne näitab, et rünnak toimus „töötajate teesklemise ja ettevõtte finantsosakonnale suunatud välise üksuse petlike taotluste kaudu. Selle pettuse tulemusel tehti Hongkongis asutatud tütarettevõtte valduses 46,7 miljonit dollarit rahalisi vahendeid teistele kolmandate isikute käes olevatele välismaistele kontodele. Ülekandeid tegid otse Ubiquiti töötajad, kes pettusid arvama, et nad saavad juhtidelt õigustatud taotlusi tänu võltsitud e-posti aadressidele ja sarnase välimusega domeenidele. Õnneks ei kahjustatud ettevõtte tegelikke süsteeme, kuid vahejuhtum näitab suhteliselt lihtsat võimalust, kuidas andmepüüdja suudab ohvreid meelitada toiminguid tegema, kasutades realistlikke võltsitud e-kirju, et Internetis laialdaselt kättesaadavat jäljendamist ja teavet kasutada. <ref name="infosecinstitute" /> | ||

Andmepüügijuhtum, mis hõlmas andmesalvestuse hiiglase EMC Corp RSA turvaüksust, näitab, kuidas isegi kübervaldkonnas turvalisuse poolest tuntud ettevõte võib olla rünnaku sihtmärk ja ohver. 2011. aastal rünnati RSA-d Flash-objekti abil, mis oli varjatud Exceli (.XLS) faili, mis lisati e-kirjale teemareal „2011 Recruitment Plan”. Sihtmärgiks olid väikesed töötajate rühmad ning e-kirjad filtreeriti ja paigutati kasutajate rämpsposti kausta. Kahjuks on vaja ainult seda, et üks inimene langeks kelmuse ohvriks. Nagu selgitas RSA FraudAction Research Labs, võivad ründajad hoolimata tipptasemel piiridest ja lõpp-punktide turvakontrollidest, turvaprotseduuridest ja ettevõtte poolt kasutatavast kõrgtehnoloogiast siiski leida tee. <ref | Andmepüügijuhtum, mis hõlmas andmesalvestuse hiiglase EMC Corp RSA turvaüksust, näitab, kuidas isegi kübervaldkonnas turvalisuse poolest tuntud ettevõte võib olla rünnaku sihtmärk ja ohver. 2011. aastal rünnati RSA-d Flash-objekti abil, mis oli varjatud Exceli (.XLS) faili, mis lisati e-kirjale teemareal „2011 Recruitment Plan”. Sihtmärgiks olid väikesed töötajate rühmad ning e-kirjad filtreeriti ja paigutati kasutajate rämpsposti kausta. Kahjuks on vaja ainult seda, et üks inimene langeks kelmuse ohvriks. Nagu selgitas RSA FraudAction Research Labs, võivad ründajad hoolimata tipptasemel piiridest ja lõpp-punktide turvakontrollidest, turvaprotseduuridest ja ettevõtte poolt kasutatavast kõrgtehnoloogiast siiski leida tee. <ref name="infosecinstitute" /> | ||

Selles konkreetses rünnakus saatis andmepüüdja kahepäevase perioodi jooksul kaks erinevat andmepüügi e-kirja. Kaks e-kirja saadeti kahele väikesele töötajate rühmale. Neid kasutajaid ei peaks eriti tähelepanuväärsete või väärtuslike sihtmärkideks. E-posti teema oli „2011 värbamiskava”. E-kiri oli piisavalt hästi kujundatud, et meelitada ühte töötajat selle rämpsposti kaustast üles otsima. Sõnum sisaldas Exceli arvutustabelit pealkirjaga ‘2011 Recruitment plan.xls’, mis varjas nullipäevast ärakasutamist. Kui see oli avatud, installiti Adobe Flashi nõrk koha kaudu „tagauks“ ja andmepüügitoimingud korjasid edukalt mandaate, nagu kinnitas RSA FraudAction Research Labs. Mitte ainult rünnak ei tekitanud EMC Corp’ile muret, vaid ohustas ka oluliste kaitsetöövõtjate, nagu Northrop Grumman, Lockheed Martin ja L-3, turvalisust. Kasutajakoolituse tähtsus õngevõtmiskatsetele õigesti reageerimisel on selgelt näidatud. <ref | Selles konkreetses rünnakus saatis andmepüüdja kahepäevase perioodi jooksul kaks erinevat andmepüügi e-kirja. Kaks e-kirja saadeti kahele väikesele töötajate rühmale. Neid kasutajaid ei peaks eriti tähelepanuväärsete või väärtuslike sihtmärkideks. E-posti teema oli „2011 värbamiskava”. E-kiri oli piisavalt hästi kujundatud, et meelitada ühte töötajat selle rämpsposti kaustast üles otsima. Sõnum sisaldas Exceli arvutustabelit pealkirjaga ‘2011 Recruitment plan.xls’, mis varjas nullipäevast ärakasutamist. Kui see oli avatud, installiti Adobe Flashi nõrk koha kaudu „tagauks“ ja andmepüügitoimingud korjasid edukalt mandaate, nagu kinnitas RSA FraudAction Research Labs. Mitte ainult rünnak ei tekitanud EMC Corp’ile muret, vaid ohustas ka oluliste kaitsetöövõtjate, nagu Northrop Grumman, Lockheed Martin ja L-3, turvalisust. Kasutajakoolituse tähtsus õngevõtmiskatsetele õigesti reageerimisel on selgelt näidatud. <ref name="infosecinstitute" /> | ||

== Andmepüügi tüübid == | |||

Andmepüüki on peamiselt 5 tüüpi: email phishing, spear phishing, whaling, smishing and vishing ja angler phishing. <ref name="itgovernance">[https://www.itgovernance.eu/blog/en/the-5-most-common-types-of-phishing-attack, Luke Irwin “The 5 most common types of phishing attack”, (vaadatud 12. Dets, 2020)]</ref> | |||

=== Email phishing === | |||

Kõige tavalisem andmepüügiliik on email phishing. Sel juhul loob pettur võltsorganisatsiooni ja saadab kirjad olematu domeeniga. Kõige tavalisematel võltsdomeenidel on tähemärgi asendused, mida kasutaja ei pruugi märgata. Kui te lähemalt ei vaata, siis tundub, et domeen on tõeline ja kõik on korras. Kiri ise sisaldab mingisugust provotseerivat sõnumit, mis peaks inimese kartma kaotada raha või andmeid ja järgima linki või alla laadima manustatud fail. <ref name="itgovernance" /> | |||

Selle andmepüügi peamine eesmärk on tagada, et inimesel pole energiat ega aega kontrollida, kas organisatsioon on tõeline või mitte. Kasutajat peab meelitama mõni provokatiivne uudis, näiteks "Vaadake, teie alasti fotod on siin avaldatud" või "Teie kontot võidakse häkkida, järgige linki ja kontrollige". <ref>[https://sites.google.com/site/fisingopasnejsijvidspama/vidy-fisinga, “Фишинг-опаснейший вид спама”, (vaadatud 11. Dets, 2020)]</ref> | |||

=== Spear phishing === | |||

Spear phishing on väga sarnane email phishinguga. Spear phishing on aga raskem teostada ja see nõuab hoolikat ettevalmistust. Tavaliselt kasutatakse seda tüüpi andmepüüki selleks, et petta inimesi, kes töötavad suurtes kampaaniates, et nad on valmis häkkerite rünnakuteks. Sel juhul avaldab vägivallatseja ohvri kohta mõnda teavet, näiteks tema nime, töökohta, ametikohta või mõnda konkreetset teavet töö kohta, mida ainult ettevõtte töötajad saavad teada. Ohver arvab tõenäoliselt, et tema pangakontole on sisse häkitud, kui "panga" kiri sisaldab ohvri nime ja mõningaid isikuandmeid, mis pärispangal tegelikult on. Pettur üritab ületada umbusalduse piiri ja panna ohvrit uskuma, et kiri on tõesti pangast. <ref>[https://www.calyptix.com/top-threats/dnc-hacks-how-spear-phishing-emails-were-used/, CALYPTIX “DNC Hacks: How Spear Phishing Emails Were Used”, (vaadatud 13. Dets, 2020)]</ref> | |||

2016. aastal toimus suur skandaal poliitiku John Podestaga. | |||

2016. aasta märtsis häkkiti 2016. aasta USA presidendivalimistel Hillary Clintoni esimehe ametis olnud John Podesti isiklik Gmail. Poliitik sai kirja, milles tehti ettepanek parooli muutmiseks, kuid võttis ettevaatusabinõud ja saatis kirja kontrollimiseks IT-osakonda. Osakonna töötaja ajas sõnad "päris" ja "mitte päris" segi, nii et ta vastas John Podestale, et kiri on tõeline. Poliitik järgis linki, esitas oma isikuandmed ja osa tema töökirjadest lekitati veebis. Kuna paljud e-kirjad sisaldasid veidraid viiteid "hot dogidele" ja "pitsale", moodustasid need ka vandenõuteooria, mille kohaselt Podesta ja teised demokraatide ametnikud olid seotud pitsapõhise lastega kaubitsemise organisatsiooniga Washingtonis. Hillary Clintoni kampaania ebaõnnestus ühe andmepüügimeili tõttu ja ta ei saanud presidendiks. <ref>[https://www.bbc.com/russian/features-38341429, Ian Katz “Хакерство: поиск правды или государственная измена?”, (vaadatud 13. Dets, 2020)]</ref> <ref>[https://ru.qaz.wiki/wiki/Podesta_emails, “Электронные письма Podesta - Podesta emails”, (vaadatud 12. Dets, 2020)]</ref> | |||

=== Smishing and vishing === | |||

Perverssem andmepüügiliik on smishing and vishing. See tüüp hõlmab telefoni kasutamist petturi ja ohvri vahelise suhtlusvahendina. Sama teade võib postile tulla häkkinud pangakontoga ja hiljem kirjutatakse, et kontol raha säästmiseks peate helistama pangatöötajale ja lahendama selle probleemi temaga. Reeglina lõpeb selline andmepüük siis, kui ohver helistab, keegi ei võta telefoni kätte. Samal ajal võib kõne ise võtta tohutult raha. Mõnikord võetakse raha mitte ainult kõne enda jaoks, vaid ka selle kestuse jaoks, see tähendab, et pettur on huvitatud sellest, et ohver pikka aega telefonis räägib. Ta võib teeselda, et on pangatöötaja, proovida ohvriga juhtunu kohta küsides aega kinni pidada ja teeselda, et aitab. <ref name="itgovernance" /> | |||

Vastasel juhul võib õigusrikkuja saata kirja pangakonto häkkimise kohta, mis on äärmiselt provokatiivne ja nõudlik. See on lihtsalt katse hirmutada ohvrit midagi tegema seni, kuni ta mõistab, et teda võidakse petta. Näiteks võib kirjas teatada, et 48 tunni pärast blokeeritakse ohvri pangakonto ning selleks, et seda ei juhtuks, on vaja linki jälgida ja esitada mingisugune protest. Nn loendur tõesti toimib, paljud inimesed reageerivad impulsiivselt, kartes raha või isikuandmeid kaotada. Samuti võib selline pettus sisaldada nõudeid maksekaardi andmete esitamiseks identiteedi kontrollimiseks. Pakkumine raha kandmiseks "turvalisele" kontole ei ole siin erand, pärast seda raha lõpuks tõenäoliselt ei tagastata. Kurjategijad avaldasid teadlikult survet inimeste hirmule, et õngitsemine õnnestuks. <ref>[https://ru.malwarebytes.com/phishing/, “Фишинг”, (vaadatud 11. Dets, 2020)]</ref> | |||

=== Angler phishing === | |||

Angler phishing võib olla ohvri jaoks kõige lihtsam. Andmed varastatakse sotsiaalsetest võrgustikest provokatiivsete sõnumite kaudu. Täieliku keeruka andmepüügi jaoks saab luua vestlusboti, mis jäljendab teise kasutaja suhtlust. Kõik tehakse, et veenda ohvrit linki järgima ja oma sotsiaalvõrgustiku kontole uuesti sisestama. Link osutub võltsiks ja annab petturitele paroolid ja kasutajanimed. <ref name="itgovernance" /> <ref name="security_mosmetod">[http://security.mosmetod.ru/moshennichestvo-v-seti/123-fishingovye-pisma-ssylki-i-sajty, “Фишинговые письма, ссылки и сайты”, (vaadatud 11. Dets, 2020)]</ref> | |||

Vaatleme näiteks mitmeid andmepüügirünnakuid VK sotsiaalvõrgustikule. Alguses hakkas tegelik konto fotode ja isikliku teabega inimestele privaatsõnumites kirjutama, et nende aktifotod avaldati mõnel veebisaidil. Samuti andis pettur lingi fotodega saidile ja uudishimulik kasutaja pidi sellel klõpsama. Sel hetkel avati uus brauseri vahekaart, sinna oli kirjutatud, et juurdepääs on avatud ainult VK kasutajatele ja sisu vaatamiseks on vaja sisse logida. Kui ohver logis sisse, sulgub aken automaatselt ja midagi ei juhtu. Pettur sai, mida tahtis, ja muutis ohvri kontol parooli esimesel võimalusel. Järgmine kord ei saa omanik enam oma VK-kontole sisse logida ja nüüd on tema kontost saanud andmepüügisõnumite levitaja. Seetõttu oli petturiga ise hakkama saada üsna keeruline, kuna administraator saab konto blokeerida, kuid ta peab teadma, keda tuleb blokeerida ja keda mitte. | |||

Teinekord juhtus sama rünnak, ainult võltssaidi usutavuse tõttu võis tõesti lihtsalt kasutaja segadusse sattuda. Mõne tuttava nimel saadeti teade, et ta osaleb konkursil, ja paluti tema poolt hääletada. Sel hetkel oli selle sõbra konto juba sisse häkitud. Seega võiks kooliaegne sõber inimesele kirjutada ja sotsiaalvõrgustikes saavad nad sageli mõnel võistlusel tõesti abi paluda ja sõpra või tüdruksõpra toetada. Pärast linki klõpsamist nägi ohver enda ees väga usutavat hääletuspaneeli, kus ühel küljel oli tõeline foto sõbrast VK-st ja teisest tüdrukust. Hääletamiseks palus süsteem minna VK-le ja sel hetkel sai kasutaja anda petturile juurdepääsu oma kontole. Pärast seda võib häkkinud konto saada ka hääletuskirjade levitajaks. | |||

Pisut huvitavam oli tohutu grupi loomine kõigist häkkinud sõpradest sotsiaalvõrgustikus, kui üldises vestluses palus inimene konkursil hääletamisel abi. Kõik toimus üldise skeemi järgi, siiski oli võimalik jälgida solvanguid ja solvavaid fraase, mis olid suunatud neile, kes end lihtsalt vestlusest eemaldasid. Paljud inimesed mõistsid, et see on pettus, ja lahkusid vestlusest. Seejärel kirjutas abivestluse loonud inimene umbes nii: "Nii et need on minu sõbrad" või "Ma teadsin, et te ei aita kunagi kedagi". | |||

Sellised rünnakud avaldavad inimestele suurt survet halastuse pärast ja mängivad usaldust. Kurb on kahtlustada, et abi paluja võib osutuda petturiks ja proovib lihtsalt enda huvides isikuandmeid varastada. Mingil määral õpetab see meid mitte kedagi usaldama, kogu teavet kontrollima ja end rohkem tagasi hoidma. Seda tüüpi andmepüük ei kujuta ohvrile siiski suurt ohtu, kuna ainus asi, mida sel juhul kaotada võib, on suhtlusvõrgustiku isikuandmed. Me postitame sotsiaalmeediasse harva midagi tõeliselt olulist ja põhimõtteliselt ei kujuta sellise teabe lekitamine ohvrile suurt ohtu. <ref name="security_mosmetod" /> | |||

| Line 70: | Line 114: | ||

Soovitused ja konkreetsed meetodid, kuidas phishingi vältida: | Soovitused ja konkreetsed meetodid, kuidas phishingi vältida: | ||

Kõige lihtsaim meetod, kuidas selle probleemiga mitte puutuda - informeeritud olla. Iga phishingi skeem areneb iga päev ja kui te ei tea nende uute tehnikate kohta, võite tahtmatult ühe ohvriks langeda. Hoidke silmad lahti uute phishingi kohta! Võimalikult varakult teada saades nende kohta teil on vähem riski kohtuda ühega. IT-administraatorite jaoks on kõigi kasutajate jaoks pidev turvateadlikkuse koolitus ja simuleeritud andmepüük, et hoida turvalisust kogu organisatsiooni meeles. | ''' 1. Olge informeeritud Phishing tehnikatest ''' | ||

Kõige lihtsaim meetod, kuidas selle probleemiga mitte puutuda - informeeritud olla. Iga phishingi skeem areneb iga päev ja kui te ei tea nende uute tehnikate kohta, võite tahtmatult ühe ohvriks langeda. Hoidke silmad lahti uute phishingi kohta! Võimalikult varakult teada saades nende kohta teil on vähem riski kohtuda ühega. IT-administraatorite jaoks on kõigi kasutajate jaoks pidev turvateadlikkuse koolitus ja simuleeritud andmepüük, et hoida turvalisust kogu organisatsiooni meeles. <ref name="phishing_org">[https://www.phishing.org/10-ways-to-avoid-phishing-scams, „10 ways to avoid Phishing scams“, (vaadatud 11. dets, 2020)]</ref> | |||

2. Mõelge, enne te panete klikki! | ''' 2. Mõelge, enne te panete klikki! ''' | ||

On tore kasutada linke, kui te usaldate veebilehte, kuid juhuslike meilide ja sõnumites linkide klõpsamine ei ole üldse tark samm. Kontrollige, kas link viib teid sinna, kuhu ta peaks? Phishing võib väita, et see ongi õige ettevõte ja kui te kasutate linki, näete, et veebileht näeb välja täpselt nagu päris veebileht. | On tore kasutada linke, kui te usaldate veebilehte, kuid juhuslike meilide ja sõnumites linkide klõpsamine ei ole üldse tark samm. Kontrollige, kas link viib teid sinna, kuhu ta peaks? Phishing võib väita, et see ongi õige ettevõte ja kui te kasutate linki, näete, et veebileht näeb välja täpselt nagu päris veebileht. | ||

Meilis võivad paluda teid täita midagi, ja see palve ei pruugi teie nime sisaldada. Näiteks, enamik phishingi e-kirju algavad niimoodi: „Hea klient!“, nii et pange tähele, | |||

Meilis võivad paluda teid täita midagi, ja see palve ei pruugi teie nime sisaldada. Näiteks, enamik phishingi e-kirju algavad niimoodi: „Hea klient!“, nii et pange tähele, kas tervitamine sisaldab teie nime ja perekonnanime või mitte. Kui see meil on tõsine ja pole ohtlik, peaks ikka algama sõnadega „Hea (nimi)!“. | |||

Enne kui esitate mis tahes infot veenduge, et saidi URL algaks „https“-ga ja algusel peaks olema ka suletud lukuikoon. Pakutakse ka käsiti saidi nime kirjutada, siis vähema tõenäosusega kohtute häkkeritega. | Enne kui esitate mis tahes infot veenduge, et saidi URL algaks „https“-ga ja algusel peaks olema ka suletud lukuikoon. Pakutakse ka käsiti saidi nime kirjutada, siis vähema tõenäosusega kohtute häkkeritega. | ||

Kahjuks, aga isegi veebi otsingumootorid võivad näidata linke, mis suunavad teid phishingi veebilehele. Nad võivad, näiteks, pakkuda odavaid tooteid ja kui kasutaja teeb seal oste, pääsevad häkkerid krediitkaardi andmete juurde. | |||

Kui võimalik, kontrollige antud lehe turvasertifikaati. Kui on kasvõi võike võimalus, et veeb võib sisaldada pahatahtlikke faile, ärge kasutage, ärge avage, ärge proovige seda veebisaiti! Ärge laadige faile endale alla meilidest, mis on kahtlased. <ref>[https://www.youtube.com/watch?v=DPjb0YWQXyo, „Vorsicht vor Phishing-Betrug: Wie kann ich mich schützen?“, (vaadatud 12. dets, 2020)]</ref> | |||

''' 3. Kasutage Firewall. ''' | |||

Firewall on seade, mis teatud reeglite alusel filtreerib sisenevat ja väljuvat võrguliiklust. Kvaliteetne firewall töötab nagu puhver. Te peate kasutama kahte firewall tüüpi: töölaua firewall ja võrgu firewall. Nad vähendavad arvuti ja võrku häkkerite ja phishingi tõenäosust. <ref>[https://courses.cs.ut.ee/2007/internet/Main/Firewall, „Mis on tulemüür? Kuidas teda ehitada?“, (vaadatud 13. dets, 2020)]</ref> | |||

''' 4. Hoidke oma brauserit ajakohasena. ''' | |||

Tähtis on mäletada, et turvasus, turvapaigad, avaldatakse kogu aeg. Ärge ignoreerige sõnumit sellest, et mingi värskendus on saadaval, kuid laadige see ja installige. Nii nagu areneb turvalisus, arenevad ka häkkerite oskused. <ref name="phishing_org" /> | |||

''' 5. Ärge kunagi andke isiklikke andmeid! ''' | |||

Väga tavaline reegel – ei tohi kunagi jagada isiklikku ja rahaga seotud infot interneti kaudu. Kui te kahlusete, külastage ettevõtte peamist veebilehe, leidke telefoninumbrit ning helistage otse nendele. | |||

Tavaliselt, kui küsitakse isiklikku info, siis palutakse teid minna konkreetsele lehele antud linkiga, kus on vaja sisestada finants- või isikuandmeid. See on keelatud! Nagu punktis 4 oli juba mainitud, veenduge, et veebileht algab tähega „https“, seda fakti kontrollimine peab olema harjumus. <ref name="phishing_org" /> | |||

''' 6. Kasutage viirusetõrjetarkvara (e. Antiviirus) ''' | |||

Enamik populaarseid brausereid saab kohandada phishingi tööristaribade abil. Nad kontrollivad kõik need veebilehed, kus te olnud olite ja võrreldavad neid teadaolevate phishingi lehtedega. Kui te satute pahatahtliku saidi otsa, tööristariba hoiab ja kaitseb teid. Phishingi vältimiseks oleks kasulik kasutada antiviirust ja Firewall ning neid programme regulaarselt värskendada, nagu on juba mainitud punktis 4. Nad kontrollivad kõiki interneti kaudu saabuvaid faile ja blokeerivad phishingi. Tavaliselt on selline võimalus täiesti tasuta. <ref name="phishing_org" /> | |||

| Line 108: | Line 158: | ||

Andmepüük on väga populaarne meetod konfidentsiaalsete andmete varastamiseks kasutajatelt, kuna see ei nõua suuri finantskulusid ja mõnikord ei kohusta see röövijat tehnikat laitmatult valdama, piisab vaid sotsiaalsetest oskustest. Siiski tuleb märkida, et tänu meie aja kiirele arengule teavad petturid juba palju ja täiendavad oma oskusi pidevalt, pakkudes välja uusi andmevarguse meetodeid, ning seetõttu kõik inimesed peavad oskama seda ohtu ära tunda ning see nõuab palju teadmisi. | Andmepüük on väga populaarne meetod konfidentsiaalsete andmete varastamiseks kasutajatelt, kuna see ei nõua suuri finantskulusid ja mõnikord ei kohusta see röövijat tehnikat laitmatult valdama, piisab vaid sotsiaalsetest oskustest. Siiski tuleb märkida, et tänu meie aja kiirele arengule teavad petturid juba palju ja täiendavad oma oskusi pidevalt, pakkudes välja uusi andmevarguse meetodeid, ning seetõttu kõik inimesed peavad oskama seda ohtu ära tunda ning see nõuab palju teadmisi. | ||

== Kasutatud allikad == | == Kasutatud allikad == | ||

Latest revision as of 02:59, 14 December 2020

Sissejuhatus

Töö eesmärk

Uurida andmepüügi liike ja võtteid ning jaotada need rühmadesse.

Töö asjakohasus

2016. aastal viis Tripwire läbi RSA Security konverentsil osalenud 200 turvatöötaja küsitluse, milles osalejatel paluti hinnata andmepüügirünnakute asjakohasust võrreldes eelmise aastaga. Üle poole (58%) uuringus osalenud ekspertidest ütles, et selliste rünnakute arv on märkimisväärselt suurenenud. [1]

Samuti väärib märkimist, et FBI andmetel sai andmepüügist 2019. aastal Ameerika Ühendriikides kõige levinum küberkuritegevus. Tema ohvrite arv oli üle 114 tuhande inimese, kes kaotasid kokku umbes 57 miljonit dollarit [2], seega on andmepüügirünnakute eest kaitsmise küsimus endiselt lahendamata selle päeva jaoks asjakohane.

Mis on andmepüük?

Oma töö teema paremaks mõistmiseks peame kõigepealt selgelt aru saama, mis on andmepüük.

Andmepüük (inglise keeles phishing, tekkis sõnast fishing ehk kalapüük) on pettuse tüüp, mis on toime pandud kasutaja identifitseerimisandmete (näiteks paroolid, krediitkaardinumbrid, pangakontod ja muu konfidentsiaalne teave) saamiseks. [3] Nagu tavalise kalapüügi puhul, kasutatakse ka andmepüügis saagi "haakimiseks" mitmeid võtteid, kuid üks levinumaid õngevõtmistaktikaid on järgmine:

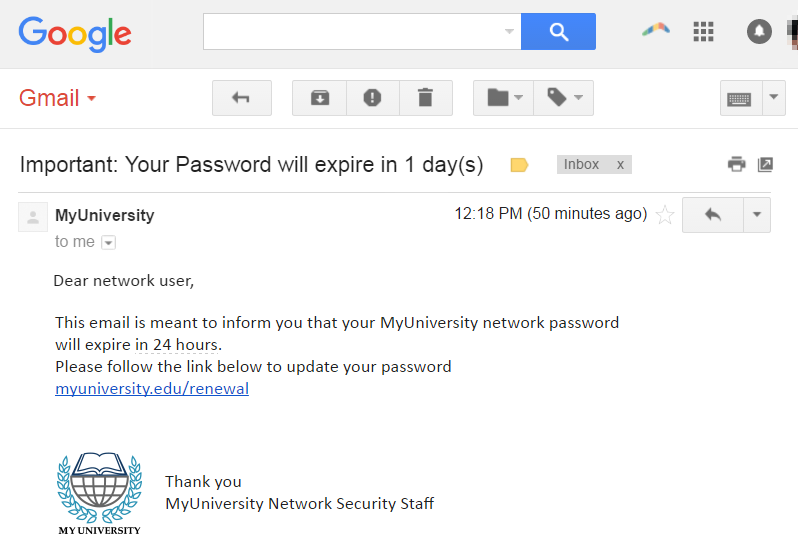

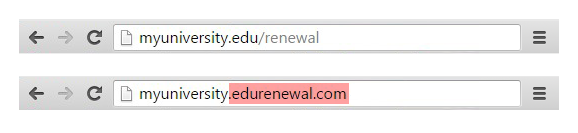

Ohver saab meili või tekstsõnumi, mille saatja esitab teisena konkreetset isikut või organisatsiooni, keda ohver usaldab, näiteks pangatöötaja, töökolleeg või riigiametnik. Teadmatu ohver avab kirja või sõnumi ja leiab hirmutava teksti, mis on loodud hirmu tekitamiseks ja saaja kiireks ja hoolimatuks käitumiseks. Teksti kohaselt peab kasutaja ohu vältimiseks minema veebisaidile ja tegema teatud toiminguid niipea kui võimalik.

Siis enamikul juhtudel võtab kasutaja sööda kätte ja pääseb pahatahtliku lingi abil veebisaidile, mis jäljendab usaldusväärset inimest või organisatsiooni. Sellel veebisaidil võidakse kasutajal paluda "sisse logida" oma kasutajanime ja parooliga. Kui ta osutub piisavalt kergeusklikuks, siis lähevad sisestatud andmed kohe ründajatele, kes seejärel neid varastavad kontolt konfidentsiaalset teavet või pangakontodelt raha.

Üks näide sellisest andmepüügirünnakust on toodud allpool:

See meil saadetakse võimalikult paljudele õpetajatele. Selles öeldakse, et kasutaja parool aegub peagi. Parooli 24 tunni jooksul värskendamiseks antakse juhised saidi myuniversity.edu/renewal külastamiseks.

Sellel hetkel võib juhtuda mitu asja.

Näiteks võidakse kasutaja suunata võltslehele, mis näeb välja täpselt nagu päris, kus nõutakse nii uusi kui ka olemasolevaid paroole. Lehel nuhkiv ründaja võtab ülikooli võrgule juurdepääsu saamiseks kinni algse parooli. [4] Ja see on vaid üks paljudest stsenaariumidest, sest andmepüügirünnakutes kasutatakse erinevaid meetodeid, seega on väga oluline teada, kuidas neid saab eristada ning vältida.

Selles artiklis räägime kõige levinumatest andmepüügiliikidest ja -võtetest, mida meie meeskonnal õnnestus uurida.

Sihipärane andmepüük

Andmepüügi liigid võib jagada kaheks suureks kategooriaks: siht ja meetod. Käsitledes esimest kategooriat, kõigepealt oleks vaja mainida just sellist andmepüüki, mis vajab kõige rohkem ettevalmistust, sest see on suunatud väga suureks sihiks ja peab silmas head „saaki“. Niisugust andmepüüki nimetatakse whailing’iks. Termin sai oma nime sõnast „whale“ või vaal, ehk see tähendab, et jaht on suureks ettevõtteks või inimeseks, kellel on seal ülioluline ametikoht. [5]

Peadirektori andmed annavad petturitele palju rohkem, kui tavalise töötaja oma. Selleks, et teostada niisugust küberrünnakut on vaja alguses teha mahukat tööd, sest juhtkonda petta on raskem. [5] Reeglina inimesed, kellel on nii tähtis ametikoht, teavad ja rakendavad kõik ohutustehnikaid, mis kaitseks küberrünnakust.

Kui kasutatakse sellist andmepüügi tüüpi, siis ohver ei saa lihtsalt kirja, kus teda palukse vajutada lingile, vaid pettur tegutseb hoopis palju kavalalt: ta hoolikalt uurib kogu ettevõtte seisukorrast ja toimingutest Internetis kättesaadav info ja kindlasti ka seda, mille eest vastutab inimene, kelle peale rünnak on pööratud. Heaks näiteks võiks olla link, mis viib mõne kliendi kaebekirjale, konverentsi aruandele või kohtukutsele. [5] Üldkokkuvõttes, kasutatakse just infot, mida inimene võiks ettevõtte jaoks ülioluliseks peeta.

Teist tüüpi nimetatakse business email compromise — BEC. Selline phishing on suunatud peamiselt tavaliste töötajate peale, kellel ei ole juhtivat ametikohta, sest pettur kasutab ametliku e-posti, et teeselda peadirektoriks. [5]

Reeglina sihiks saavad just need inimesed, kes töötavad finantsosakonnas või raamatupidamises, sest neil on liigipääs paljudele arvetele. [6] Kõigepealt pettur üritab peajuhi e-posti sisse saada, kasutades selleks mingisugust viirust või esimesena mainitud andmepüügi tüüpi. Pärast ta loeb mõne päeva jooksul kõik ettevõtte kirjad, et ennast toimuvate asjadega kurssi viia. Kui kõik see on tehtud, pettur teeskleb peajuhtkonnaks ja saadab alluvale töötajale kirja, kus ütleb, et on vaja ülikiirelt ja hädavajalikult saata rahasummat mingisugusele arvele.[5] Töötaja usub oma tööandjat ja et see oli just temalt saadud ülesanne, ja raha läheb otseselt petturile kätte.

BEC andmepüük on tänapäeval tõsine ja globaalne probleem. Mõnede andmete järgi kahjum on umbes 4.5 mid dollarit. [5]

Selleks, et andmepüügi küberrünnakust paremini aru saada, tooks välja näited päriselust. Esimesena võiks rääkida Ubiquiti Networks Inc. juhtumist. See on ameerika interneti tehnoloogia ettevõte, mis juunis 2015. aastal kaotas $46.7 miljonit phishing’i tõttu. [7]

USA väärtpaberite ja börsikomisjoni aruanne näitab, et rünnak toimus „töötajate teesklemise ja ettevõtte finantsosakonnale suunatud välise üksuse petlike taotluste kaudu. Selle pettuse tulemusel tehti Hongkongis asutatud tütarettevõtte valduses 46,7 miljonit dollarit rahalisi vahendeid teistele kolmandate isikute käes olevatele välismaistele kontodele. Ülekandeid tegid otse Ubiquiti töötajad, kes pettusid arvama, et nad saavad juhtidelt õigustatud taotlusi tänu võltsitud e-posti aadressidele ja sarnase välimusega domeenidele. Õnneks ei kahjustatud ettevõtte tegelikke süsteeme, kuid vahejuhtum näitab suhteliselt lihtsat võimalust, kuidas andmepüüdja suudab ohvreid meelitada toiminguid tegema, kasutades realistlikke võltsitud e-kirju, et Internetis laialdaselt kättesaadavat jäljendamist ja teavet kasutada. [7]

Andmepüügijuhtum, mis hõlmas andmesalvestuse hiiglase EMC Corp RSA turvaüksust, näitab, kuidas isegi kübervaldkonnas turvalisuse poolest tuntud ettevõte võib olla rünnaku sihtmärk ja ohver. 2011. aastal rünnati RSA-d Flash-objekti abil, mis oli varjatud Exceli (.XLS) faili, mis lisati e-kirjale teemareal „2011 Recruitment Plan”. Sihtmärgiks olid väikesed töötajate rühmad ning e-kirjad filtreeriti ja paigutati kasutajate rämpsposti kausta. Kahjuks on vaja ainult seda, et üks inimene langeks kelmuse ohvriks. Nagu selgitas RSA FraudAction Research Labs, võivad ründajad hoolimata tipptasemel piiridest ja lõpp-punktide turvakontrollidest, turvaprotseduuridest ja ettevõtte poolt kasutatavast kõrgtehnoloogiast siiski leida tee. [7]

Selles konkreetses rünnakus saatis andmepüüdja kahepäevase perioodi jooksul kaks erinevat andmepüügi e-kirja. Kaks e-kirja saadeti kahele väikesele töötajate rühmale. Neid kasutajaid ei peaks eriti tähelepanuväärsete või väärtuslike sihtmärkideks. E-posti teema oli „2011 värbamiskava”. E-kiri oli piisavalt hästi kujundatud, et meelitada ühte töötajat selle rämpsposti kaustast üles otsima. Sõnum sisaldas Exceli arvutustabelit pealkirjaga ‘2011 Recruitment plan.xls’, mis varjas nullipäevast ärakasutamist. Kui see oli avatud, installiti Adobe Flashi nõrk koha kaudu „tagauks“ ja andmepüügitoimingud korjasid edukalt mandaate, nagu kinnitas RSA FraudAction Research Labs. Mitte ainult rünnak ei tekitanud EMC Corp’ile muret, vaid ohustas ka oluliste kaitsetöövõtjate, nagu Northrop Grumman, Lockheed Martin ja L-3, turvalisust. Kasutajakoolituse tähtsus õngevõtmiskatsetele õigesti reageerimisel on selgelt näidatud. [7]

Andmepüügi tüübid

Andmepüüki on peamiselt 5 tüüpi: email phishing, spear phishing, whaling, smishing and vishing ja angler phishing. [8]

Email phishing

Kõige tavalisem andmepüügiliik on email phishing. Sel juhul loob pettur võltsorganisatsiooni ja saadab kirjad olematu domeeniga. Kõige tavalisematel võltsdomeenidel on tähemärgi asendused, mida kasutaja ei pruugi märgata. Kui te lähemalt ei vaata, siis tundub, et domeen on tõeline ja kõik on korras. Kiri ise sisaldab mingisugust provotseerivat sõnumit, mis peaks inimese kartma kaotada raha või andmeid ja järgima linki või alla laadima manustatud fail. [8]

Selle andmepüügi peamine eesmärk on tagada, et inimesel pole energiat ega aega kontrollida, kas organisatsioon on tõeline või mitte. Kasutajat peab meelitama mõni provokatiivne uudis, näiteks "Vaadake, teie alasti fotod on siin avaldatud" või "Teie kontot võidakse häkkida, järgige linki ja kontrollige". [9]

Spear phishing

Spear phishing on väga sarnane email phishinguga. Spear phishing on aga raskem teostada ja see nõuab hoolikat ettevalmistust. Tavaliselt kasutatakse seda tüüpi andmepüüki selleks, et petta inimesi, kes töötavad suurtes kampaaniates, et nad on valmis häkkerite rünnakuteks. Sel juhul avaldab vägivallatseja ohvri kohta mõnda teavet, näiteks tema nime, töökohta, ametikohta või mõnda konkreetset teavet töö kohta, mida ainult ettevõtte töötajad saavad teada. Ohver arvab tõenäoliselt, et tema pangakontole on sisse häkitud, kui "panga" kiri sisaldab ohvri nime ja mõningaid isikuandmeid, mis pärispangal tegelikult on. Pettur üritab ületada umbusalduse piiri ja panna ohvrit uskuma, et kiri on tõesti pangast. [10]

2016. aastal toimus suur skandaal poliitiku John Podestaga.

2016. aasta märtsis häkkiti 2016. aasta USA presidendivalimistel Hillary Clintoni esimehe ametis olnud John Podesti isiklik Gmail. Poliitik sai kirja, milles tehti ettepanek parooli muutmiseks, kuid võttis ettevaatusabinõud ja saatis kirja kontrollimiseks IT-osakonda. Osakonna töötaja ajas sõnad "päris" ja "mitte päris" segi, nii et ta vastas John Podestale, et kiri on tõeline. Poliitik järgis linki, esitas oma isikuandmed ja osa tema töökirjadest lekitati veebis. Kuna paljud e-kirjad sisaldasid veidraid viiteid "hot dogidele" ja "pitsale", moodustasid need ka vandenõuteooria, mille kohaselt Podesta ja teised demokraatide ametnikud olid seotud pitsapõhise lastega kaubitsemise organisatsiooniga Washingtonis. Hillary Clintoni kampaania ebaõnnestus ühe andmepüügimeili tõttu ja ta ei saanud presidendiks. [11] [12]

Smishing and vishing

Perverssem andmepüügiliik on smishing and vishing. See tüüp hõlmab telefoni kasutamist petturi ja ohvri vahelise suhtlusvahendina. Sama teade võib postile tulla häkkinud pangakontoga ja hiljem kirjutatakse, et kontol raha säästmiseks peate helistama pangatöötajale ja lahendama selle probleemi temaga. Reeglina lõpeb selline andmepüük siis, kui ohver helistab, keegi ei võta telefoni kätte. Samal ajal võib kõne ise võtta tohutult raha. Mõnikord võetakse raha mitte ainult kõne enda jaoks, vaid ka selle kestuse jaoks, see tähendab, et pettur on huvitatud sellest, et ohver pikka aega telefonis räägib. Ta võib teeselda, et on pangatöötaja, proovida ohvriga juhtunu kohta küsides aega kinni pidada ja teeselda, et aitab. [8]

Vastasel juhul võib õigusrikkuja saata kirja pangakonto häkkimise kohta, mis on äärmiselt provokatiivne ja nõudlik. See on lihtsalt katse hirmutada ohvrit midagi tegema seni, kuni ta mõistab, et teda võidakse petta. Näiteks võib kirjas teatada, et 48 tunni pärast blokeeritakse ohvri pangakonto ning selleks, et seda ei juhtuks, on vaja linki jälgida ja esitada mingisugune protest. Nn loendur tõesti toimib, paljud inimesed reageerivad impulsiivselt, kartes raha või isikuandmeid kaotada. Samuti võib selline pettus sisaldada nõudeid maksekaardi andmete esitamiseks identiteedi kontrollimiseks. Pakkumine raha kandmiseks "turvalisele" kontole ei ole siin erand, pärast seda raha lõpuks tõenäoliselt ei tagastata. Kurjategijad avaldasid teadlikult survet inimeste hirmule, et õngitsemine õnnestuks. [13]

Angler phishing

Angler phishing võib olla ohvri jaoks kõige lihtsam. Andmed varastatakse sotsiaalsetest võrgustikest provokatiivsete sõnumite kaudu. Täieliku keeruka andmepüügi jaoks saab luua vestlusboti, mis jäljendab teise kasutaja suhtlust. Kõik tehakse, et veenda ohvrit linki järgima ja oma sotsiaalvõrgustiku kontole uuesti sisestama. Link osutub võltsiks ja annab petturitele paroolid ja kasutajanimed. [8] [14]

Vaatleme näiteks mitmeid andmepüügirünnakuid VK sotsiaalvõrgustikule. Alguses hakkas tegelik konto fotode ja isikliku teabega inimestele privaatsõnumites kirjutama, et nende aktifotod avaldati mõnel veebisaidil. Samuti andis pettur lingi fotodega saidile ja uudishimulik kasutaja pidi sellel klõpsama. Sel hetkel avati uus brauseri vahekaart, sinna oli kirjutatud, et juurdepääs on avatud ainult VK kasutajatele ja sisu vaatamiseks on vaja sisse logida. Kui ohver logis sisse, sulgub aken automaatselt ja midagi ei juhtu. Pettur sai, mida tahtis, ja muutis ohvri kontol parooli esimesel võimalusel. Järgmine kord ei saa omanik enam oma VK-kontole sisse logida ja nüüd on tema kontost saanud andmepüügisõnumite levitaja. Seetõttu oli petturiga ise hakkama saada üsna keeruline, kuna administraator saab konto blokeerida, kuid ta peab teadma, keda tuleb blokeerida ja keda mitte.

Teinekord juhtus sama rünnak, ainult võltssaidi usutavuse tõttu võis tõesti lihtsalt kasutaja segadusse sattuda. Mõne tuttava nimel saadeti teade, et ta osaleb konkursil, ja paluti tema poolt hääletada. Sel hetkel oli selle sõbra konto juba sisse häkitud. Seega võiks kooliaegne sõber inimesele kirjutada ja sotsiaalvõrgustikes saavad nad sageli mõnel võistlusel tõesti abi paluda ja sõpra või tüdruksõpra toetada. Pärast linki klõpsamist nägi ohver enda ees väga usutavat hääletuspaneeli, kus ühel küljel oli tõeline foto sõbrast VK-st ja teisest tüdrukust. Hääletamiseks palus süsteem minna VK-le ja sel hetkel sai kasutaja anda petturile juurdepääsu oma kontole. Pärast seda võib häkkinud konto saada ka hääletuskirjade levitajaks.

Pisut huvitavam oli tohutu grupi loomine kõigist häkkinud sõpradest sotsiaalvõrgustikus, kui üldises vestluses palus inimene konkursil hääletamisel abi. Kõik toimus üldise skeemi järgi, siiski oli võimalik jälgida solvanguid ja solvavaid fraase, mis olid suunatud neile, kes end lihtsalt vestlusest eemaldasid. Paljud inimesed mõistsid, et see on pettus, ja lahkusid vestlusest. Seejärel kirjutas abivestluse loonud inimene umbes nii: "Nii et need on minu sõbrad" või "Ma teadsin, et te ei aita kunagi kedagi".

Sellised rünnakud avaldavad inimestele suurt survet halastuse pärast ja mängivad usaldust. Kurb on kahtlustada, et abi paluja võib osutuda petturiks ja proovib lihtsalt enda huvides isikuandmeid varastada. Mingil määral õpetab see meid mitte kedagi usaldama, kogu teavet kontrollima ja end rohkem tagasi hoidma. Seda tüüpi andmepüük ei kujuta ohvrile siiski suurt ohtu, kuna ainus asi, mida sel juhul kaotada võib, on suhtlusvõrgustiku isikuandmed. Me postitame sotsiaalmeediasse harva midagi tõeliselt olulist ja põhimõtteliselt ei kujuta sellise teabe lekitamine ohvrile suurt ohtu. [14]

Phishingi vältimine

Soovitused ja konkreetsed meetodid, kuidas phishingi vältida:

1. Olge informeeritud Phishing tehnikatest

Kõige lihtsaim meetod, kuidas selle probleemiga mitte puutuda - informeeritud olla. Iga phishingi skeem areneb iga päev ja kui te ei tea nende uute tehnikate kohta, võite tahtmatult ühe ohvriks langeda. Hoidke silmad lahti uute phishingi kohta! Võimalikult varakult teada saades nende kohta teil on vähem riski kohtuda ühega. IT-administraatorite jaoks on kõigi kasutajate jaoks pidev turvateadlikkuse koolitus ja simuleeritud andmepüük, et hoida turvalisust kogu organisatsiooni meeles. [15]

2. Mõelge, enne te panete klikki!

On tore kasutada linke, kui te usaldate veebilehte, kuid juhuslike meilide ja sõnumites linkide klõpsamine ei ole üldse tark samm. Kontrollige, kas link viib teid sinna, kuhu ta peaks? Phishing võib väita, et see ongi õige ettevõte ja kui te kasutate linki, näete, et veebileht näeb välja täpselt nagu päris veebileht.

Meilis võivad paluda teid täita midagi, ja see palve ei pruugi teie nime sisaldada. Näiteks, enamik phishingi e-kirju algavad niimoodi: „Hea klient!“, nii et pange tähele, kas tervitamine sisaldab teie nime ja perekonnanime või mitte. Kui see meil on tõsine ja pole ohtlik, peaks ikka algama sõnadega „Hea (nimi)!“.

Enne kui esitate mis tahes infot veenduge, et saidi URL algaks „https“-ga ja algusel peaks olema ka suletud lukuikoon. Pakutakse ka käsiti saidi nime kirjutada, siis vähema tõenäosusega kohtute häkkeritega.

Kahjuks, aga isegi veebi otsingumootorid võivad näidata linke, mis suunavad teid phishingi veebilehele. Nad võivad, näiteks, pakkuda odavaid tooteid ja kui kasutaja teeb seal oste, pääsevad häkkerid krediitkaardi andmete juurde.

Kui võimalik, kontrollige antud lehe turvasertifikaati. Kui on kasvõi võike võimalus, et veeb võib sisaldada pahatahtlikke faile, ärge kasutage, ärge avage, ärge proovige seda veebisaiti! Ärge laadige faile endale alla meilidest, mis on kahtlased. [16]

3. Kasutage Firewall.

Firewall on seade, mis teatud reeglite alusel filtreerib sisenevat ja väljuvat võrguliiklust. Kvaliteetne firewall töötab nagu puhver. Te peate kasutama kahte firewall tüüpi: töölaua firewall ja võrgu firewall. Nad vähendavad arvuti ja võrku häkkerite ja phishingi tõenäosust. [17]

4. Hoidke oma brauserit ajakohasena.

Tähtis on mäletada, et turvasus, turvapaigad, avaldatakse kogu aeg. Ärge ignoreerige sõnumit sellest, et mingi värskendus on saadaval, kuid laadige see ja installige. Nii nagu areneb turvalisus, arenevad ka häkkerite oskused. [15]

5. Ärge kunagi andke isiklikke andmeid!

Väga tavaline reegel – ei tohi kunagi jagada isiklikku ja rahaga seotud infot interneti kaudu. Kui te kahlusete, külastage ettevõtte peamist veebilehe, leidke telefoninumbrit ning helistage otse nendele. Tavaliselt, kui küsitakse isiklikku info, siis palutakse teid minna konkreetsele lehele antud linkiga, kus on vaja sisestada finants- või isikuandmeid. See on keelatud! Nagu punktis 4 oli juba mainitud, veenduge, et veebileht algab tähega „https“, seda fakti kontrollimine peab olema harjumus. [15]

6. Kasutage viirusetõrjetarkvara (e. Antiviirus)

Enamik populaarseid brausereid saab kohandada phishingi tööristaribade abil. Nad kontrollivad kõik need veebilehed, kus te olnud olite ja võrreldavad neid teadaolevate phishingi lehtedega. Kui te satute pahatahtliku saidi otsa, tööristariba hoiab ja kaitseb teid. Phishingi vältimiseks oleks kasulik kasutada antiviirust ja Firewall ning neid programme regulaarselt värskendada, nagu on juba mainitud punktis 4. Nad kontrollivad kõiki interneti kaudu saabuvaid faile ja blokeerivad phishingi. Tavaliselt on selline võimalus täiesti tasuta. [15]

Järeldus

Andmepüük on väga populaarne meetod konfidentsiaalsete andmete varastamiseks kasutajatelt, kuna see ei nõua suuri finantskulusid ja mõnikord ei kohusta see röövijat tehnikat laitmatult valdama, piisab vaid sotsiaalsetest oskustest. Siiski tuleb märkida, et tänu meie aja kiirele arengule teavad petturid juba palju ja täiendavad oma oskusi pidevalt, pakkudes välja uusi andmevarguse meetodeid, ning seetõttu kõik inimesed peavad oskama seda ohtu ära tunda ning see nõuab palju teadmisi.

Kasutatud allikad

- ↑ „Tripwire RSA Survey: Only 38 Percent of Security Professionals Confident in Ransomware Recovery“, (vaadatud 12. dets. 2020)

- ↑ „Ломают без взлома: фишинг стал еще опаснее“, (vaadatud 12. dets. 2020)

- ↑ „Phishing“, (vaadatud 12. dets. 2020)

- ↑ „Phishing attacks“, (vaadatud 12. dets. 2020)

- ↑ 5.0 5.1 5.2 5.3 5.4 5.5 Fahmida Y.Rashid „8 types of phishing attacks and how to identify them.“, (vaadatud 11.12.2020)

- ↑ „Все о фишинге.“, (vaadatud 12.12.2020)

- ↑ 7.0 7.1 7.2 7.3 Daniel Brecht „Spear Phishing: Real Life Examples“, (vaadatud 11.12.2020)

- ↑ 8.0 8.1 8.2 8.3 Luke Irwin “The 5 most common types of phishing attack”, (vaadatud 12. Dets, 2020)

- ↑ “Фишинг-опаснейший вид спама”, (vaadatud 11. Dets, 2020)

- ↑ CALYPTIX “DNC Hacks: How Spear Phishing Emails Were Used”, (vaadatud 13. Dets, 2020)

- ↑ Ian Katz “Хакерство: поиск правды или государственная измена?”, (vaadatud 13. Dets, 2020)

- ↑ “Электронные письма Podesta - Podesta emails”, (vaadatud 12. Dets, 2020)

- ↑ “Фишинг”, (vaadatud 11. Dets, 2020)

- ↑ 14.0 14.1 “Фишинговые письма, ссылки и сайты”, (vaadatud 11. Dets, 2020)

- ↑ 15.0 15.1 15.2 15.3 „10 ways to avoid Phishing scams“, (vaadatud 11. dets, 2020)

- ↑ „Vorsicht vor Phishing-Betrug: Wie kann ich mich schützen?“, (vaadatud 12. dets, 2020)

- ↑ „Mis on tulemüür? Kuidas teda ehitada?“, (vaadatud 13. dets, 2020)