Special identity: Difference between revisions

| (36 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

= Sissejuhatus = | |||

Special Identities (edaspidi spetsiaalsed identiteedid) on spetsiaalsed grupid Windows Server 2003 ja 2008 operatsioonisüsteemi peal[http://technet.microsoft.com/en-us/library/cc778060%28WS.10%29.aspx]. Neile viidatakse tihti, kui gruppidele ning on tuntud ka kui System groups. Omapärane on seejuures, et spetsiaalsetesse identiteedidesse kuulumist ei kontrolli otseselt süsteemi administraator või individuaalne kasutaja, vaid operatsioonisüsteem ise. Samuti ei ole võimalik kasutajatel ja administraatoritel vaadata nendesse gruppidesse kuulujaid. Tavakasutaja määratakse nendesse gruppidesse mitmete parameetrite alustel. Peamiselt on spetsiaalsed identiteedid seotud turvasätete konfigureerimisega ja NTFS failisüsteemi ligipääsuga. Kuigi administraatoril pole võimalik vaadata või muuta spetsiaalsetesse gruppidesse kuulumist, on tal võimalik muuta spetsiaalsete gruppide juurdepääsu ja muid õigusi failidele.[http://www.workoninternet.com/business/reviews/energy/122312-windows-server.html][http://www.thenetworkencyclopedia.com/d2.asp?ref=1839] | Special Identities (edaspidi spetsiaalsed identiteedid) on spetsiaalsed grupid Windows Server 2003 ja 2008 operatsioonisüsteemi peal[http://technet.microsoft.com/en-us/library/cc778060%28WS.10%29.aspx]. Neile viidatakse tihti, kui gruppidele ning on tuntud ka kui System groups. Omapärane on seejuures, et spetsiaalsetesse identiteedidesse kuulumist ei kontrolli otseselt süsteemi administraator või individuaalne kasutaja, vaid operatsioonisüsteem ise. Samuti ei ole võimalik kasutajatel ja administraatoritel vaadata nendesse gruppidesse kuulujaid. Tavakasutaja määratakse nendesse gruppidesse mitmete parameetrite alustel. Peamiselt on spetsiaalsed identiteedid seotud turvasätete konfigureerimisega ja NTFS failisüsteemi ligipääsuga. Kuigi administraatoril pole võimalik vaadata või muuta spetsiaalsetesse gruppidesse kuulumist, on tal võimalik muuta spetsiaalsete gruppide juurdepääsu ja muid õigusi failidele.[http://www.workoninternet.com/business/reviews/energy/122312-windows-server.html][http://www.thenetworkencyclopedia.com/d2.asp?ref=1839] | ||

= Spetsiaalsed Identiteedid = | |||

== Anonymous Logon (Anonüümne sisselogimine) == | === Anonymous Logon (Anonüümne sisselogimine) === | ||

Anonüümne sisselogimine esindab kasutajaid või ''service''’eid, mis ühinduvad arvuti või serveriga läbi võrgu ilma kasutajanime, parooli või domeeni nimeta. | Anonüümne sisselogimine esindab kasutajaid või ''service''’eid, mis ühinduvad arvuti või serveriga läbi võrgu ilma kasutajanime, parooli või domeeni nimeta. Anonüümsed on näiteks kasutajad, kes tahavad veebiserverist faili saada (enamasti html). | ||

== Authenticated Users (Autentitud kasutajad == | === Authenticated Users (Autentitud kasutajad) === | ||

See identifikaator esindab kasutajaid, kes on sisenenud võrku oma kasutajanime, parooli ja domeeniga. Ühe domeeni kasutajatel on ligipääs jagatud failidele võrgus. | See identifikaator esindab kasutajaid, kes on sisenenud võrku oma kasutajanime, parooli ja domeeniga. Ühe domeeni kasutajatel on ligipääs selle konkreetse domeeni jagatud failidele võrgus. | ||

== Batch == | === Batch === | ||

Batch identifikaatorigrupp määratakse kasutajatele või protsessidele, mis sisenevad süsteemi läbi ''batch'' järjekorra või ''batch'' "töö". See annab neile õiguse lasta käima programme, mis täidavad oma rutiinseid ülesandeid. Hea näide on | Batch identifikaatorigrupp määratakse kasutajatele või protsessidele, mis sisenevad süsteemi läbi ''batch'' järjekorra või ''batch'' "töö". See annab neile õiguse lasta käima programme, mis täidavad oma rutiinseid ülesandeid. Hea näide on mingi ''cleanup'' programm, mis kustutab ajutisi faile. | ||

== Creator Group == | === Creator Group === | ||

Creator gruppi lisatakse kasutajad, kes kuuluvad sama(de)sse gruppi(desse), kui faili/kausta looja ning neile antakse automaatselt ligipääsuõigused. | Creator gruppi lisatakse kasutajad, kes kuuluvad sama(de)sse gruppi(desse), kui faili/kausta looja ning neile antakse automaatselt ligipääsuõigused. | ||

== Creator Owner == | === Creator Owner === | ||

Selleks, et täielikult mõista ''Creator Owner'' gruppi, tuleb esmalt tutvuda mõistega ''Owner''(omanik). Windowsi maailmas on igal objektil omanik, asugu see siis kohalikul kettal või ''Active Directoris''. Windowsis on faili omanik selle looja. Tavaliselt saab ainult faili omanik määrata selle kasutusõigusi, kuid mitte alati. Kui faili looja kuulub mingisse gruppi (näiteks Administrators), siis terve grupp on faili omanik. Seega, tavaolukorras, kui kasutaja loob mingi faili kuskile kausta, kus tal on selleks õigused tagatud oma grupi poolt, saab ta ka automaatselt oma failile lugemise, kirjutamise ja kustutusõiguse. Kasutajal aga ei pruugi olla kuskil kataloogis õigusi oma failile tagatud tema grupi poolt. Sellisel juhul on võimalik rakendada ''Creator Owner'' gruppi, mis annab faili loojale automaatselt kõik õigused kataloogis (võimalik modifitseerida ''Creator Owner'' grupi õigusi). Sellist kausta nimetatakse ''Drop Folder'''iks. | |||

== Dial-Up == | === Dial-Up === | ||

Kasutaja, kes siseneb süsteemi läbi Dial-up ühenduse määratakse automaatselt siia gruppi. Eesmärk on eristada dial-up kasutajaid teistest. Tasub selguse huvides ära märkida, et siin all ei mõelda ainult ''legacy'' 56 kbit/s võrguseadet, mille kasutus reaalses elus tänapäeval praktiliselt olematu, vaid ka VPN ( | Kasutaja, kes siseneb süsteemi läbi Dial-up ühenduse määratakse automaatselt siia gruppi. Eesmärk on eristada dial-up kasutajaid teistest. Tasub selguse huvides ära märkida, et siin all ei mõelda ainult ''legacy'' 56 kbit/s võrguseadet, mille kasutus reaalses elus tänapäeval praktiliselt olematu, vaid ka VPN ([[Virtuaalsed privaatvõrgud]]) ühendusi. | ||

== Enterprise Domain Controllers == | === Enterprise Domain Controllers === | ||

Domeeni kontroller ettevõtte jaoks tähtsate rollidega määratakse siia gruppi. Neile on autentimine tehtud rangemaks. Sisselogimine toimub ID-kaardi või selletaolise kiipkaardiga. Kaardilugeja loeb kaardilt andmeid ning saadab need autentimiseks serverile. | Domeeni kontroller ettevõtte jaoks tähtsate rollidega määratakse siia gruppi. Neile on autentimine tehtud rangemaks. Sisselogimine toimub ID-kaardi või selletaolise kiipkaardiga. Kaardilugeja loeb kaardilt andmeid ning saadab need autentimiseks serverile. Seda gruppi töölaua Windowsis pole. | ||

== Everyone == | === Everyone === | ||

Esindab kõiki kasutajaid, sh kasutajaid teistest domeenidest ja ''guest''’e. Kui kasutaja logib võrku, lisatakse ta automaatselt siia gruppi. Erand kehtib neile, kes sisse ei logi, need lisatakse ''Anonymous'' gruppi. | |||

== Interactive == | === Interactive === | ||

Esindab kasutajaid, kes parajasti üritavad läbi sama arvuti, kuhu nad sisse logitud on, mingile ressursile ligi pääseda (näiteks faili alla laadida). Siia ei lisata neid, kes on juba Võrgu grupis. | Esindab kasutajaid, kes parajasti üritavad läbi sama arvuti, kuhu nad sisse logitud on, mingile ressursile ligi pääseda (näiteks faili alla laadida). Siia ei lisata neid, kes on juba Võrgu grupis. | ||

== Network (võrk) | === Network (võrk) === | ||

Esindab kasutajaid, kes parajasti üritavad läbi võrgu mingile ressursile ligi pääseda (näiteks faili alla laadida). Millal iganes kasutaja üritab läbi võrgu seda teha lisatakse ta Võrgu gruppi. Kohalikke kasutajaid, kes üritavad | Esindab kasutajaid, kes parajasti üritavad läbi võrgu mingile ressursile ligi pääseda (näiteks faili alla laadida). Millal iganes kasutaja üritab läbi võrgu seda teha lisatakse ta Võrgu gruppi. Kohalikke kasutajaid, kes üritavad samast masinast faili saada, sellese gruppi ei lisata. | ||

== Proxy == | === Proxy === | ||

Kasutajad, kes sisenevad võrku läbi proxy saavad selle identifikaatori. Võimalik juhul, kui | Kasutajad, kes sisenevad võrku läbi ''proxy'' saavad selle identifikaatori. Võimalik juhul, kui ''proxy''’d on võrgus rakendatud. | ||

== Restricted (piiratud) == | === Restricted (piiratud) === | ||

Piiratud identifikaatori saavad endale kasutajad, kellel riistvaralised või tarkvaralised võimekused on piiratud. | Piiratud identifikaatori saavad endale kasutajad, kellel riistvaralised või tarkvaralised võimekused on piiratud. | ||

== Self == | === Self === | ||

Self viitab objektile endale ning lubab ennast muuta. | Self viitab objektile endale ning lubab ennast muuta. | ||

== Service == | === Service === | ||

Selle identifikaatori saab endale mingi ''service'' mis üritab pääseda süsteemile ligi. Võimaldab ligipääsu protsessidele, mida kasutavad Windows Server 2008 ''service''’d. | Selle identifikaatori saab endale mingi ''service'' mis üritab pääseda süsteemile ligi. Võimaldab ligipääsu protsessidele, mida kasutavad Windows Server 2008 ''service''’d. | ||

== System == | === System === | ||

Windows Server 2008 operatsioonisüsteem ise saab selle identifikaatori. Seda kasutatakse juhul, kui operatsioonisüsteem peab sooritama süsteemi tasemel funktsioone. | Windows Server 2008 operatsioonisüsteem ise saab selle identifikaatori. Seda kasutatakse juhul, kui operatsioonisüsteem peab sooritama süsteemi tasemel funktsioone. | ||

== Terminal Server User == | === Terminal Server User === | ||

Kasutaja, kes siseneb süsteemi läbi Terminal Service’i (uuem mõiste sellele on Remote Desktop või kaugtöölaud) saab selle identifikaatori. See annab kasutajale õiguse ligipääsule terminal server programmidele ja lubab tal teha asju mida võimaldab kaugtöölaud. | Kasutaja, kes siseneb süsteemi läbi Terminal Service’i (uuem mõiste sellele on Remote Desktop või kaugtöölaud) saab selle identifikaatori. See annab kasutajale õiguse ligipääsule terminal server programmidele ja lubab tal teha asju mida võimaldab kaugtöölaud. | ||

= Näited = | |||

=== Õiguste määramine === | |||

Kuidas näevad spetsiaalsed grupid välja sinu ''desktop'' Windowsis? Ka tavakasutaja Windows on varustatud spetsiaalsete identiteetidega. Et näha mis õigused on spetsiaalsetel gruppidel sinu faili üle, vajuta paremklõps failil > ''Properties'' > ''Security'' sakk. | |||

[[File:Õigused2.png]] | |||

Siin on näha 4 gruppi või kasutajat. Esiteks olen mina ise, kasutaja robertp, siis kasutajate grupp Administrators ning lisaks kaks abstraktset gruppi SYSTEM ja INTERACTIVE. Nagu aimata võid, on kaks viimast spetsiaalsed identifikaatorid. Tasub ära märkida seejuures, et spetsiaalsed grupid on enamasti suurte tähtedega. Kuna ma olen antud faili omanik, on mul ka õigused, et öelda, mida teised grupid sellega teha võivad. Selleks tuleb vajutada ''Advanced'' nuppu. | |||

[[File:Õigused.jpg]] | |||

Seekordselt on mul tegu teise failiga, nimega testfail.txt, mille asetasin jagatud (''Shared'') kataloogi. Spetsiaalselt selle demo jaoks tegin ka uue kasutaja, et näidata, mis ''default'' spetsiaalsed identiteedid Windows selle jaoks loob. Nagu näha on need: Everyone, SYSTEM, INTERACTIVE, SERVICE, BATCH. Selles programmis annab veelgi detailsemalt muuta gruppide/kasutajate õiguseid (annab valikuks rohkem parameetreid) ning omanikku. Nagu pildilt näha, siis modifitseerisin ma enda Everyone grupi õiguseid nii, et keegi seda üle ei saaks kirjutada, küll aga antakse lugemis/käivitusõigus. Mis seepeale juhtus? Otseloomulikult ei saa nüüd keegi seda faili üle kirjutada või kustutada, kaasarvatud selle looja/omanik, kelleks olen mina ise. | |||

Need grupid, mis lisati vaikeseades, on Windowsi arust vajalikud ning seetõttu ei saa neid kustutada (nagu juba mainitud siis õiguseid saab). Küll, aga võib siia juurde lisada nii palju spetsiaalseid identifikaatoreid, kui ise soovid. Selleks tuleb minna ''Change Permissions'' > ''Add'' > ''Advanced'', ülevalt tuleb valida ''Object Types'' ja sealt valida ''Built-in security principal'', siis vajutada ''Find'' ning avanema peaks selline posu abstraktseid gruppe: | |||

[[File:Õigused3.jpg]] | |||

Siin on näha, et teatud gruppe me siiski oma töölaua Windowsis ei saa rakendada, nendeks on Enterprise Domain Controller, Restricted ja Proxy. Põhjus selles, et neid lihtsalt ei lähe vaja ühel PC kasutajal. | |||

=== Käsurida? === | |||

Tõsine administraator muidugi nõuab kogu seda funktsionaalsust ka käsurealt. Kuigi Windowsi käsurida ei ole nii võimas, kui tema Unixilaadsetel konkurentidel, on kogu seda asja siiski võimalik ka käsurealt teha. Selleks on ''cmd'''s käsk ''cacls'' ja ''icacls''. Pärast mõningat katsetamist leidsin, et icacls pakub küll rohkem kasutusvõimalusi, kuid seda on tülikas kasutada just lihtsamate käskude puhul. Seetõttu, lihtsuse mõttes, on siin näites mul kasutusel ''cacls''. | |||

[[File:Õigused4.png]] | |||

Nagu näha, siis muudan ma selle käsuga ''testfail.txt'' kasutusõigused süsteemigrupile ''Everyone'' selliseks, et puudub igasugune lugemise, kirjutamise, kustutamise vms õigus. Seda väljendab parameeter N (none). Nagu kord ja kohus, küsib ta mult igaks juhuks, et kas ma olen kindel selles jamas, mida ma korraldada kavatsen. Niisiis, milline pilt avaneb meil avalike dokumentide kaustas? | |||

[[File:õigused5.png]] | |||

Faili ikooni peale on ilmunud tabalukk ja faili avada soovides avaneb mõistagi dialoog kast, mis teatab meile, et meil igasugune õigus failile puudub. Ka käsurealt saame sõimata, kui üritame faili vaadata. | |||

[[File:õigused6.png]] | |||

= Kokkuvõte = | |||

Niisiis, mis on nende salajaste identifikaatorite mõte? Asja eesmärk on teha administreerimine Windowsi maailmas lihtsamaks. Need identifikaatorid täidavad Windowsi maailmas tähtsat eesmärki ning on töötatud välja ning täiendatud mitmete aastate jooksul, alates Windows NT'st. Loomulikult on osade gruppidega ja nende default õigustega eksitud, mis on tekitanud turvaauke. Näiteks vanemates Windows Server operatsioonisüsteemides lisati Anonymous grupp samamoodi Everyone gruppi nagu Authenticated Users jt. Kui laisk admin jättis Everyone grupile liiga palju õiguseid, võis soovimatu isik näha klassifitseeritud faile. Microsoft aga on oma operatsioonisüsteemi olemasolevaid ja võimalikke turvaauke lappinud hoolega ning on adminnide peavalu tublisti kergendanud, sest juba vaikeseaded failide kasutusõiguste üle on loogiliselt ülesehitatud. | |||

Samuti on Windowsi omandiõiguste muutmise programm (Advanced Security Settings) võimas tööriist, mis rahuldab ka kõige nõudlikuma süsteemi administraatori nõudmised. | |||

= Kasutatud kirjandus = | |||

* http://technet.microsoft.com/en-us/library/cc778060%28WS.10%29.aspx | |||

* http://www.workoninternet.com/business/reviews/energy/122312-windows-server.html | |||

* http://www.thenetworkencyclopedia.com/d2.asp?ref=1839 | |||

* http://networkadminkb.com/KB/a80/creator-owner-explained.aspx | |||

* http://technet.microsoft.com/en-us/library/bb726980.aspx | |||

* http://technet.microsoft.com/en-us/magazine/dd637754.aspx | |||

Latest revision as of 12:20, 9 October 2011

Sissejuhatus

Special Identities (edaspidi spetsiaalsed identiteedid) on spetsiaalsed grupid Windows Server 2003 ja 2008 operatsioonisüsteemi peal[1]. Neile viidatakse tihti, kui gruppidele ning on tuntud ka kui System groups. Omapärane on seejuures, et spetsiaalsetesse identiteedidesse kuulumist ei kontrolli otseselt süsteemi administraator või individuaalne kasutaja, vaid operatsioonisüsteem ise. Samuti ei ole võimalik kasutajatel ja administraatoritel vaadata nendesse gruppidesse kuulujaid. Tavakasutaja määratakse nendesse gruppidesse mitmete parameetrite alustel. Peamiselt on spetsiaalsed identiteedid seotud turvasätete konfigureerimisega ja NTFS failisüsteemi ligipääsuga. Kuigi administraatoril pole võimalik vaadata või muuta spetsiaalsetesse gruppidesse kuulumist, on tal võimalik muuta spetsiaalsete gruppide juurdepääsu ja muid õigusi failidele.[2][3]

Spetsiaalsed Identiteedid

Anonymous Logon (Anonüümne sisselogimine)

Anonüümne sisselogimine esindab kasutajaid või service’eid, mis ühinduvad arvuti või serveriga läbi võrgu ilma kasutajanime, parooli või domeeni nimeta. Anonüümsed on näiteks kasutajad, kes tahavad veebiserverist faili saada (enamasti html).

Authenticated Users (Autentitud kasutajad)

See identifikaator esindab kasutajaid, kes on sisenenud võrku oma kasutajanime, parooli ja domeeniga. Ühe domeeni kasutajatel on ligipääs selle konkreetse domeeni jagatud failidele võrgus.

Batch

Batch identifikaatorigrupp määratakse kasutajatele või protsessidele, mis sisenevad süsteemi läbi batch järjekorra või batch "töö". See annab neile õiguse lasta käima programme, mis täidavad oma rutiinseid ülesandeid. Hea näide on mingi cleanup programm, mis kustutab ajutisi faile.

Creator Group

Creator gruppi lisatakse kasutajad, kes kuuluvad sama(de)sse gruppi(desse), kui faili/kausta looja ning neile antakse automaatselt ligipääsuõigused.

Creator Owner

Selleks, et täielikult mõista Creator Owner gruppi, tuleb esmalt tutvuda mõistega Owner(omanik). Windowsi maailmas on igal objektil omanik, asugu see siis kohalikul kettal või Active Directoris. Windowsis on faili omanik selle looja. Tavaliselt saab ainult faili omanik määrata selle kasutusõigusi, kuid mitte alati. Kui faili looja kuulub mingisse gruppi (näiteks Administrators), siis terve grupp on faili omanik. Seega, tavaolukorras, kui kasutaja loob mingi faili kuskile kausta, kus tal on selleks õigused tagatud oma grupi poolt, saab ta ka automaatselt oma failile lugemise, kirjutamise ja kustutusõiguse. Kasutajal aga ei pruugi olla kuskil kataloogis õigusi oma failile tagatud tema grupi poolt. Sellisel juhul on võimalik rakendada Creator Owner gruppi, mis annab faili loojale automaatselt kõik õigused kataloogis (võimalik modifitseerida Creator Owner grupi õigusi). Sellist kausta nimetatakse Drop Folder'iks.

Dial-Up

Kasutaja, kes siseneb süsteemi läbi Dial-up ühenduse määratakse automaatselt siia gruppi. Eesmärk on eristada dial-up kasutajaid teistest. Tasub selguse huvides ära märkida, et siin all ei mõelda ainult legacy 56 kbit/s võrguseadet, mille kasutus reaalses elus tänapäeval praktiliselt olematu, vaid ka VPN (Virtuaalsed privaatvõrgud) ühendusi.

Enterprise Domain Controllers

Domeeni kontroller ettevõtte jaoks tähtsate rollidega määratakse siia gruppi. Neile on autentimine tehtud rangemaks. Sisselogimine toimub ID-kaardi või selletaolise kiipkaardiga. Kaardilugeja loeb kaardilt andmeid ning saadab need autentimiseks serverile. Seda gruppi töölaua Windowsis pole.

Everyone

Esindab kõiki kasutajaid, sh kasutajaid teistest domeenidest ja guest’e. Kui kasutaja logib võrku, lisatakse ta automaatselt siia gruppi. Erand kehtib neile, kes sisse ei logi, need lisatakse Anonymous gruppi.

Interactive

Esindab kasutajaid, kes parajasti üritavad läbi sama arvuti, kuhu nad sisse logitud on, mingile ressursile ligi pääseda (näiteks faili alla laadida). Siia ei lisata neid, kes on juba Võrgu grupis.

Network (võrk)

Esindab kasutajaid, kes parajasti üritavad läbi võrgu mingile ressursile ligi pääseda (näiteks faili alla laadida). Millal iganes kasutaja üritab läbi võrgu seda teha lisatakse ta Võrgu gruppi. Kohalikke kasutajaid, kes üritavad samast masinast faili saada, sellese gruppi ei lisata.

Proxy

Kasutajad, kes sisenevad võrku läbi proxy saavad selle identifikaatori. Võimalik juhul, kui proxy’d on võrgus rakendatud.

Restricted (piiratud)

Piiratud identifikaatori saavad endale kasutajad, kellel riistvaralised või tarkvaralised võimekused on piiratud.

Self

Self viitab objektile endale ning lubab ennast muuta.

Service

Selle identifikaatori saab endale mingi service mis üritab pääseda süsteemile ligi. Võimaldab ligipääsu protsessidele, mida kasutavad Windows Server 2008 service’d.

System

Windows Server 2008 operatsioonisüsteem ise saab selle identifikaatori. Seda kasutatakse juhul, kui operatsioonisüsteem peab sooritama süsteemi tasemel funktsioone.

Terminal Server User

Kasutaja, kes siseneb süsteemi läbi Terminal Service’i (uuem mõiste sellele on Remote Desktop või kaugtöölaud) saab selle identifikaatori. See annab kasutajale õiguse ligipääsule terminal server programmidele ja lubab tal teha asju mida võimaldab kaugtöölaud.

Näited

Õiguste määramine

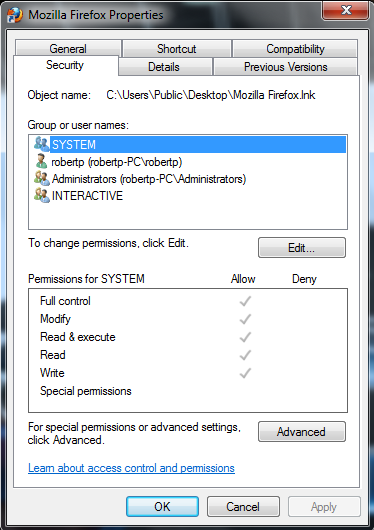

Kuidas näevad spetsiaalsed grupid välja sinu desktop Windowsis? Ka tavakasutaja Windows on varustatud spetsiaalsete identiteetidega. Et näha mis õigused on spetsiaalsetel gruppidel sinu faili üle, vajuta paremklõps failil > Properties > Security sakk.

Siin on näha 4 gruppi või kasutajat. Esiteks olen mina ise, kasutaja robertp, siis kasutajate grupp Administrators ning lisaks kaks abstraktset gruppi SYSTEM ja INTERACTIVE. Nagu aimata võid, on kaks viimast spetsiaalsed identifikaatorid. Tasub ära märkida seejuures, et spetsiaalsed grupid on enamasti suurte tähtedega. Kuna ma olen antud faili omanik, on mul ka õigused, et öelda, mida teised grupid sellega teha võivad. Selleks tuleb vajutada Advanced nuppu.

Seekordselt on mul tegu teise failiga, nimega testfail.txt, mille asetasin jagatud (Shared) kataloogi. Spetsiaalselt selle demo jaoks tegin ka uue kasutaja, et näidata, mis default spetsiaalsed identiteedid Windows selle jaoks loob. Nagu näha on need: Everyone, SYSTEM, INTERACTIVE, SERVICE, BATCH. Selles programmis annab veelgi detailsemalt muuta gruppide/kasutajate õiguseid (annab valikuks rohkem parameetreid) ning omanikku. Nagu pildilt näha, siis modifitseerisin ma enda Everyone grupi õiguseid nii, et keegi seda üle ei saaks kirjutada, küll aga antakse lugemis/käivitusõigus. Mis seepeale juhtus? Otseloomulikult ei saa nüüd keegi seda faili üle kirjutada või kustutada, kaasarvatud selle looja/omanik, kelleks olen mina ise.

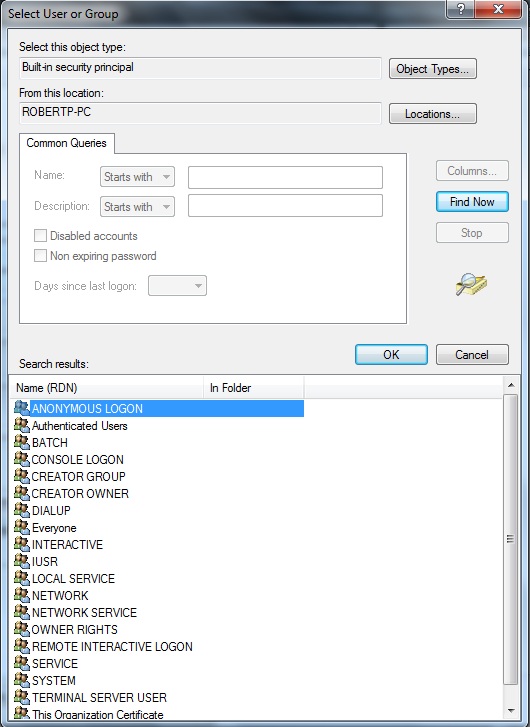

Need grupid, mis lisati vaikeseades, on Windowsi arust vajalikud ning seetõttu ei saa neid kustutada (nagu juba mainitud siis õiguseid saab). Küll, aga võib siia juurde lisada nii palju spetsiaalseid identifikaatoreid, kui ise soovid. Selleks tuleb minna Change Permissions > Add > Advanced, ülevalt tuleb valida Object Types ja sealt valida Built-in security principal, siis vajutada Find ning avanema peaks selline posu abstraktseid gruppe:

Siin on näha, et teatud gruppe me siiski oma töölaua Windowsis ei saa rakendada, nendeks on Enterprise Domain Controller, Restricted ja Proxy. Põhjus selles, et neid lihtsalt ei lähe vaja ühel PC kasutajal.

Käsurida?

Tõsine administraator muidugi nõuab kogu seda funktsionaalsust ka käsurealt. Kuigi Windowsi käsurida ei ole nii võimas, kui tema Unixilaadsetel konkurentidel, on kogu seda asja siiski võimalik ka käsurealt teha. Selleks on cmd's käsk cacls ja icacls. Pärast mõningat katsetamist leidsin, et icacls pakub küll rohkem kasutusvõimalusi, kuid seda on tülikas kasutada just lihtsamate käskude puhul. Seetõttu, lihtsuse mõttes, on siin näites mul kasutusel cacls.

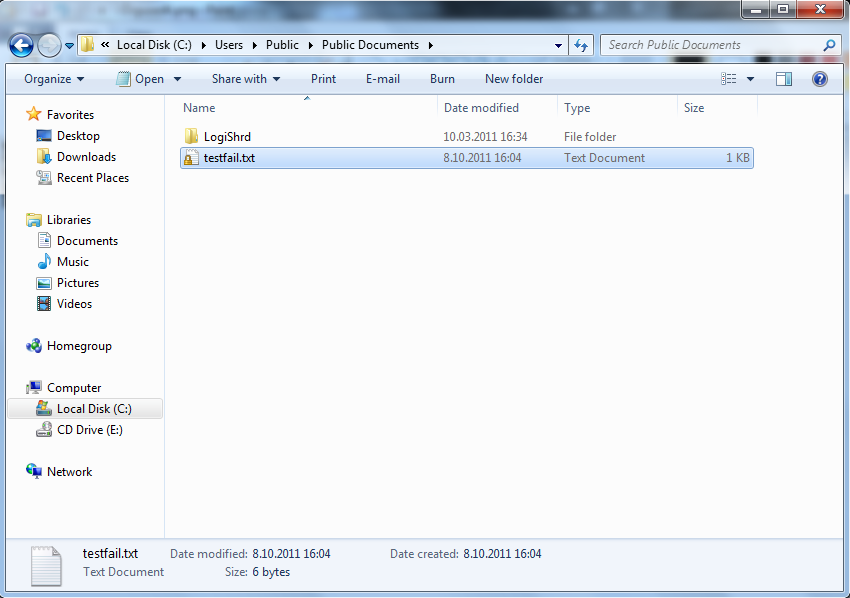

Nagu näha, siis muudan ma selle käsuga testfail.txt kasutusõigused süsteemigrupile Everyone selliseks, et puudub igasugune lugemise, kirjutamise, kustutamise vms õigus. Seda väljendab parameeter N (none). Nagu kord ja kohus, küsib ta mult igaks juhuks, et kas ma olen kindel selles jamas, mida ma korraldada kavatsen. Niisiis, milline pilt avaneb meil avalike dokumentide kaustas?

Faili ikooni peale on ilmunud tabalukk ja faili avada soovides avaneb mõistagi dialoog kast, mis teatab meile, et meil igasugune õigus failile puudub. Ka käsurealt saame sõimata, kui üritame faili vaadata.

Kokkuvõte

Niisiis, mis on nende salajaste identifikaatorite mõte? Asja eesmärk on teha administreerimine Windowsi maailmas lihtsamaks. Need identifikaatorid täidavad Windowsi maailmas tähtsat eesmärki ning on töötatud välja ning täiendatud mitmete aastate jooksul, alates Windows NT'st. Loomulikult on osade gruppidega ja nende default õigustega eksitud, mis on tekitanud turvaauke. Näiteks vanemates Windows Server operatsioonisüsteemides lisati Anonymous grupp samamoodi Everyone gruppi nagu Authenticated Users jt. Kui laisk admin jättis Everyone grupile liiga palju õiguseid, võis soovimatu isik näha klassifitseeritud faile. Microsoft aga on oma operatsioonisüsteemi olemasolevaid ja võimalikke turvaauke lappinud hoolega ning on adminnide peavalu tublisti kergendanud, sest juba vaikeseaded failide kasutusõiguste üle on loogiliselt ülesehitatud.

Samuti on Windowsi omandiõiguste muutmise programm (Advanced Security Settings) võimas tööriist, mis rahuldab ka kõige nõudlikuma süsteemi administraatori nõudmised.

Kasutatud kirjandus

- http://technet.microsoft.com/en-us/library/cc778060%28WS.10%29.aspx

- http://www.workoninternet.com/business/reviews/energy/122312-windows-server.html

- http://www.thenetworkencyclopedia.com/d2.asp?ref=1839

- http://networkadminkb.com/KB/a80/creator-owner-explained.aspx

- http://technet.microsoft.com/en-us/library/bb726980.aspx

- http://technet.microsoft.com/en-us/magazine/dd637754.aspx