WPA: Difference between revisions

Created page with 'Wi-Fi Protected Access WPA ehk Wi-Fi Protected Access on turvastandard arendatud Wi-Fi Allience’i poolt turvamaks wifi arvutivõrke. See loodi Allience’i poolt, kuna eelneva…' |

|||

| (35 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

Wi-Fi Protected Access | =Wi-Fi Protected Access= | ||

WPA ehk Wi-Fi Protected Access on turvastandard arendatud Wi-Fi | '''WPA''' ehk '''Wi-Fi Protected Access''' on turvastandard arendatud '''Wi-Fi Allience'''’i poolt turvamaks wifi arvutivõrke. See loodi ''Allience''’i poolt, kuna eelnevad süsteemid sisaldasid tõsiseid nõrkusi. | ||

WPA | '''WPA''' (''IEEE 802.11 standard'') sai kättesaadavaks aastal 1999 ja oli mõeldud ajutiseks lahenduseks, kuni sai kättesaadavaks veidi turvalisem '''WPA2'''. | ||

'''Wi-Fi Alliance''' mõtles välja '''WPA''' ajutise meetmena kuni on kättesaadav kogu ''IEEE 802.11i'' standard. '''WPA''' võiks olla rakendatud läbi püsivara uuenduste Wi-Fi võrgukaartidel, mis olid disainitud '''WEP'''-i (''Wired Equivalent Privacy'') jaoks ja mida hakkati maale tooma aastal 1999. Kuna muudatused toimusid ka ''wireless access point''’is (''APS'') ja olid laialdasemad, kui võrgukaardid vajasid. Enamus vanemaid (-2003.a.) ''AP''’sid ei saa uuendada toetama '''WPA'''’d. | |||

'''WPA''' protokoll rakendab paljut standardist ''IEEE 802.11i''. Täpsemalt ''Temporal Key Integrity Protocol'' (''TKIP''), võeti vastu '''WPA''' jaoks. '''WEP''' kasutas 40-bitist või 104-bitist krüpteerimis võtit, mis tuleb käsitsi sisestada ''wireless access pointi'' ja seadmetesse ning see ei muutu. '''TKIP''' töötas välja ''per''-pakett võtme, mis tähendab, et see dünaamiliselt tekitab uue 128-bitise võtme iga paketti jaoks ja see hoiab eemale ründed, mis ohustavad '''WEP'''’i. | |||

'''WPA''' sisaldab ka sõnumi terviklikkuse kontrolli. See on disainitud, et vältida võimalust kus ründaja saaks püüda ja seejärel muuta või uuesti saata andmepakette. See asendab tsükkelkoodikontrolli (''CRC''), mis oli kasutuses '''WEP'''’i standardis. '''CRC''' peamine viga oli see, et ei esitanud piisavalt tugevat andmete terviklikkuse garantiid pakettide käitlemiseks. Äraproovitud sõnumite autentimiskoodid eksisteerisid probleemide lahendamiseks, kuid need nõudsid liiga suuri arvutusi , et kasutada neid vanadel võrgukaartidel. '''WPA''' kasutab sõnumi terviklikkuse kontrollalgoritmi nimega Michael, et kontrollida pakettide terviklikkust. | |||

WPA | |||

'''Michael''' on palju tugevam kui '''CRC''', kuid mitte nii tugev kui algoritm, mida kasutatakse '''WPA2'''’s. Teadlased avastasid vea '''WPA'''’s, mis tugines vanematele nõrkustele '''WEP'''’is ja piirangutele '''Michael'''’is, et saada tagasi ''keystream'' lühikestest pakettidest, mida kasutati ''re-injectioniks'' ja ''spoofinguks''. | |||

=Riistvara toetus= | |||

'''WPA''' oli välja töödatud spetsialselt töötamaks koos wirelessi riistvaraga, mis oli esitletud põhilisena seoses '''WPA''' protokolliga, millel oli toetatud ebaadekvaatne turvalisus läbi '''WEP'''’i. Mõned sellised seadmed toetasid turvaprotokolle ainult pärast püsivara uuendust. Püsivara uuendused ei ole saadaval kõigi amortiseerunud seadmete jaoks. | |||

WPA | '''Wi-Fi''' seadmed sertifitseeritud aastast 2006 toetavad '''WPA'''-d. | ||

Viga '''Wi-Fi''' funktsioonis, '''Wi-Fi Protected Setup'''’is, lubab '''WPA''' turvalisuse funktsioonidest mööda minna. Kuid kasutades '''WPA'''’d ilma ''Wi-Fi Protected Setup''’ita ei ole turvalisem. | |||

WPA- | |||

=Turvalisus= | |||

'''Eeljagatud režiim''' ('''PSK''', tuntud ka kui Personaalne režiim) on disainitud kodu või väikekontori võrgu jaoks, mis ei nõua ''802.1X'' autentifitseerimise serveri kompleksust. Iga '''Wi-Fi''' võruseade krüpteerib võrgu liikluse kasutades 256 bitist võtit. See võti võib olla sisestatud 64 kohalise 16.süsteemi arvuna või 8 kuni 63 kohalise paroolina '''ASCII'''’s. Kasutades '''ASCII'''d, 256 bitine võti on kalkuleeritud kasutades '''PBKDF2'''([http://en.wikipedia.org/wiki/PBKDF2]) võtmest tuletatud funktsiooni paroolile, kasutades '''SSID''' soolana ja 4096 '''HMAC-SHA1''' iteratsiooni. | |||

==Nõrk parool== | |||

WPA | Jagatud võtme '''WPA''' on jätkuvalt haavatav igasugustele parooli rünnetele, juhul kui kasutajad loodavad nõrku paroole või fraase. Et kaitsta end tugevate rünnete eest, on täiesti suvalistest 13-st trükimärgist koosnev parool täiesti piisav. Et tõhustda kaitset sissetungimiste vastu, ei tohiks võrgu '''SSID''' vastata ühegile top 1000-e '''SSID'''-le ([http://www.wigle.net/gps/gps/main/ssidstats]). | ||

==WPA short packet spoofing== | |||

Wi-Fi Protected Setup | Novembris, aastal 2008, '''Erik Tews''' ja '''Martin Beck''' - teadlased kahest Saksa tehnilisest intstituudist, paljastasid '''WPA''' nõrkuse. Nõrkus tugines varem teada oleval '''WEP'''-i veal, mis rakendus vaid '''WPA-TKIP'''-l. | ||

Viga saab vaid dekrüpteerida lühikesi pakette enamasti teadaoleva sisuga, nagu näiteks '''ARP sõnum'''. Rünne nõuab, et '''QoS''' ehk ''Qualiti of Service'' (802.11e) oleks sisse lülitatud, kuna see lubab pakettide prioriteerimist. Viga ei vii võtme taastamiseni, vaid ainul ''keystrem''-ini, mis krüpteerib teatud pakettid ,ning mida saab kasutada 7 korda omavaoliselt nakatamaks '''Wi-Fi''' kliendi andmeid pakettiga, millel on sama paketti pikkus. | |||

Nagu näiteks lubab see nakatada kedagi võlts '''ARP''' pakettidega, mis panevad ohvri saatma pakete avatud internetti. | |||

See rünne optimeeriti veelgi kahe Jaapani teadlase - '''Toshihiro Ohigashi''' ja '''Masakatu Morii''' poolt. Nende rünne ei nõunud, et '''QoS''' oleks sisse lülitatud. | |||

Oktoobris 2009, tegi '''Halvorsen''' koos teistega edasiarengu, mis lugas häkkeritel nakatada pahatahtlikult suuremaid pakette ( täpsemalt 596 baiti umbes 18 minutiti ja 25 sekundi jooksul). | |||

Veebruaris aastal 2010 avastas '''Martin Beck''' uue ründe, mis lubas ründajatel dekrüpteerida kogu võrguliikluse kliendini. | |||

'''WPA-TKIP''' on siiani konfigureerimise võimalus mitmesugustel traadita side seadetel, mis on tingitud paljudest riistvara müüjatest. | |||

==WPS PIN taastamine== | |||

Palju tõsisem turvalisuse viga selgus detsembris 2011 Stefan Viehböcki poolt. See mõjutas wireless ruutereid '''WPS'''-i kaudu (''Wi-Fi Protected Setup''), sõltumata sellest, milliseid krüpteerimismeetodeid nad kasutasid. Viimastel mudelitel on see funktsioon ja see on algsätetes lubatud vaikimisi. Mitmed '''Wi-Fi''' seadmete tootjatest on võtnud vastu samme, et kõrvaldada nõrkade paroolide kasutusvõimalusi, soodustades alternatiivseid automaatmeetodeid, mis tekitavad ja jagavad tugevaid võtmeid, kui kasutaja lisab uue wireless adapteri või seadme võrku. Sellised meetodid sisaldavad nuppu vajutust seadmetel või 8-kohalise arvu sisestamist. '''Wi-Fi Alliance''' standardiseeris need meetodid kui ''Wi-Fi Protected Setup''-i, kuigi laialdaselt levinud '''PIN'''- funktsiooniga kaasneb suur turvaprobleem. Viga lubab kaugründajal taastada '''WPS PIN'''-i ja sellega taastada rooteri '''WPA''' parooli mõne tunniga. Kasutajatel on soovitatud välja lülitada '''WPS''' funktsioon, kuigi seda ei pruugi olla võimalik teha mõnel ruuteril. Samuti tuleks panna tähele, et enamikule ruuteirele koos WPS-iga on kirjutatud '''PIN''' sildi peale, ja juhul kui see ei ole ohus, pole seda võimalik muuta | |||

=WPA versioonid= | |||

==WPA== | |||

Esialgne '''WPA''' versioon, pakkumaks suuremat turvalisust võrreldes vanemate '''WEP''' protokollidega. Tavalisel kasutab '''TKIP''' krüpteerimis protokolli. | |||

==WPA2== | |||

Samuti teada ka ''IEEE 802.11i-2004''-na, '''WPA''' järglane, ja vahetab välja '''TKIP''' krüpteerimis protoolli '''CCMP'''-ga , et tagada lisaturvalisust. Alates 2006 aastast kohustuslik '''Wi-FI''' setifitseeritud seadmetele. | |||

=WPA sihtgrupp= | |||

==WPA-Personal== | |||

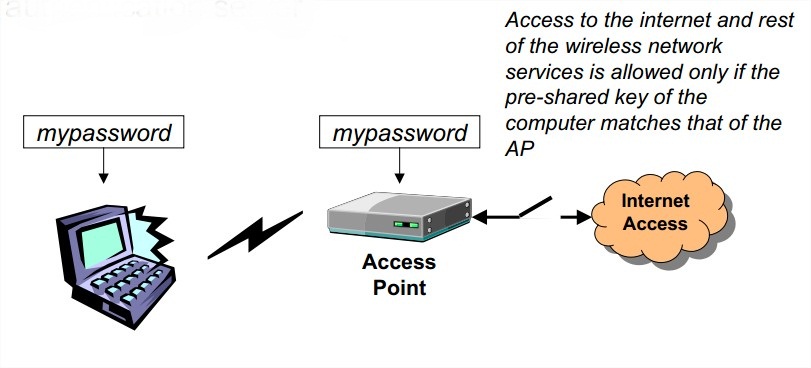

Samuti ka kui '''WPA-PSK režiim''', see on disainitud kodu ja väikekontorite võrkudele ja ei nõua autentimise serverit. Iga wirelessi võrgu seade autendib '''AP'''-ga (''Access Point'') kasutades sama 256-bitist võtit, mis on genereeritud paroolist. | |||

[[File:Personal.jpg]] | |||

==WPA-Enterprise== | |||

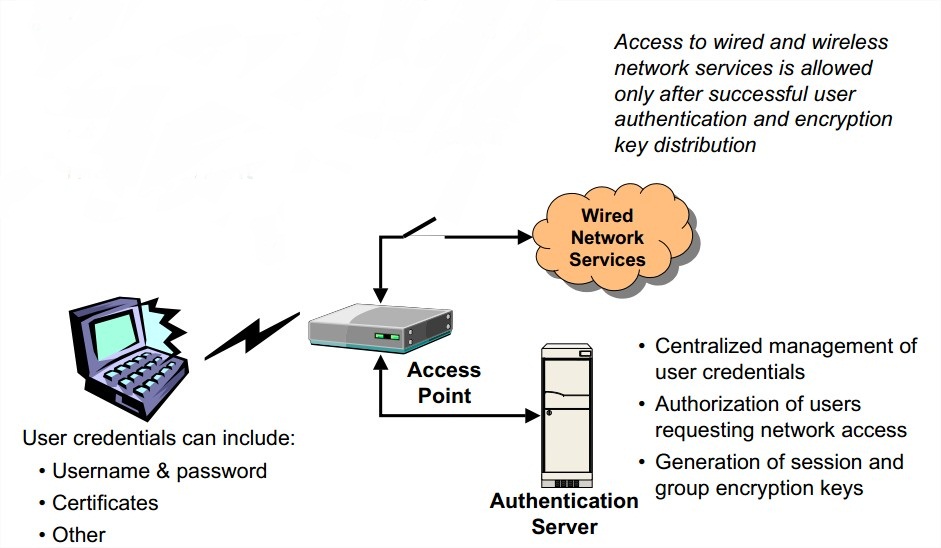

Samuti ka kui '''WPA-802-1X režiim''', ja mõnikord lihtsalt '''WPA''' See on disainitud ettevõtte võrgustiku jaoks ja nõuab '''RADIUS''' autentimise serverit. See nõuab keerulisemat süsteemi, aga annab täiendavat turvalisust ( näiteks sõnastiku ründed ja nõrk parool). ''Extensible Authentication Protocol'' ('''EAP''')-d kasutatakse autentimiseks ,mis toob sisse erinevaid võimalusi. | |||

[[File:Enterprise.jpg]] | |||

==Wi-Fi Protected Setup (WPS)== | |||

Alternatiivse võtme jagamise meetodi eesmärk on lihtsustada ja tugevdada protsessi, see on laialt levinud, ning samas tekitab suure turvaaugu. | Alternatiivse võtme jagamise meetodi eesmärk on lihtsustada ja tugevdada protsessi, see on laialt levinud, ning samas tekitab suure turvaaugu. | ||

Krüpteerimise protokoll | Krüpteerimise protokoll | ||

TKIP (Temporal Key Integrity Protocol) | '''TKIP''' (''Temporal Key Integrity Protocol'') | ||

RC4 voo šiffris on | '''RC4''' voo šiffris on kasutusel 128-bitise ''per''-pakett võtmena, see tähendab , et see dünaamiliselt generaarib uue võtme iga paketti jaoks. | ||

Kasutatud Kirjandus | =Kasutatud Kirjandus= | ||

1. http://compnetworking.about.com/cs/wirelesssecurity/g/bldef_wpa.htm | 1. http://compnetworking.about.com/cs/wirelesssecurity/g/bldef_wpa.htm | ||

2. http://searchmobilecomputing.techtarget.com/definition/Wi-Fi-Protected-Access | 2. http://searchmobilecomputing.techtarget.com/definition/Wi-Fi-Protected-Access | ||

3. http://www.google.ee/url?sa=t&rct=j&q=&esrc=s&source=web&cd=5&ved=0CG8QFjAE&url=http%3A%2F%2Fcsrc.nist.gov%2Farchive%2Fwireless%2FS09_WPA%2520Analyst%2520Briefing%252005-part1-ff.pdf&ei=gam8T6bGPOWc0AXT96Ua&usg=AFQjCNH0w7IwcQCtzJJdsJaqJMW8vrojnw&sig2=Pv40RLhu-fscPT3vuooTKQ | 3. http://www.google.ee/url?sa=t&rct=j&q=&esrc=s&source=web&cd=5&ved=0CG8QFjAE&url=http%3A%2F%2Fcsrc.nist.gov%2Farchive%2Fwireless%2FS09_WPA%2520Analyst%2520Briefing%252005-part1-ff.pdf&ei=gam8T6bGPOWc0AXT96Ua&usg=AFQjCNH0w7IwcQCtzJJdsJaqJMW8vrojnw&sig2=Pv40RLhu-fscPT3vuooTKQ | ||

4. http://www.tech-faq.com/wpa-wi-fi-protected-access.html | 4. http://www.tech-faq.com/wpa-wi-fi-protected-access.html | ||

5. http://www.google.ee/url?sa=t&rct=j&q=&esrc=s&source=web&cd=9&ved=0CIABEBYwCA&url=http%3A%2F%2Fwww.ans-vb.com%2FDocs%2FWhitepaper_Wi-Fi_Security4-29-03.pdf&ei=gam8T6bGPOWc0AXT96Ua&usg=AFQjCNFXU9ycgKWO4sqw8e-5G9VuVEZ7gg&sig2=u-VXSPbEBgJvinZiyopRgg | 5. http://www.google.ee/url?sa=t&rct=j&q=&esrc=s&source=web&cd=9&ved=0CIABEBYwCA&url=http%3A%2F%2Fwww.ans-vb.com%2FDocs%2FWhitepaper_Wi-Fi_Security4-29-03.pdf&ei=gam8T6bGPOWc0AXT96Ua&usg=AFQjCNFXU9ycgKWO4sqw8e-5G9VuVEZ7gg&sig2=u-VXSPbEBgJvinZiyopRgg | ||

6. http://forums.whirlpool.net.au/archive/1441808 | |||

7. http://www.intel.com/support/wireless/wlan/sb/CS-025806.htm | |||

=Autor= | |||

Iti Liivik A22 | |||

23.05.2012 | |||

[[Category:Traadita side alused|W]] | |||

Latest revision as of 13:19, 3 June 2012

Wi-Fi Protected Access

WPA ehk Wi-Fi Protected Access on turvastandard arendatud Wi-Fi Allience’i poolt turvamaks wifi arvutivõrke. See loodi Allience’i poolt, kuna eelnevad süsteemid sisaldasid tõsiseid nõrkusi.

WPA (IEEE 802.11 standard) sai kättesaadavaks aastal 1999 ja oli mõeldud ajutiseks lahenduseks, kuni sai kättesaadavaks veidi turvalisem WPA2.

Wi-Fi Alliance mõtles välja WPA ajutise meetmena kuni on kättesaadav kogu IEEE 802.11i standard. WPA võiks olla rakendatud läbi püsivara uuenduste Wi-Fi võrgukaartidel, mis olid disainitud WEP-i (Wired Equivalent Privacy) jaoks ja mida hakkati maale tooma aastal 1999. Kuna muudatused toimusid ka wireless access point’is (APS) ja olid laialdasemad, kui võrgukaardid vajasid. Enamus vanemaid (-2003.a.) AP’sid ei saa uuendada toetama WPA’d.

WPA protokoll rakendab paljut standardist IEEE 802.11i. Täpsemalt Temporal Key Integrity Protocol (TKIP), võeti vastu WPA jaoks. WEP kasutas 40-bitist või 104-bitist krüpteerimis võtit, mis tuleb käsitsi sisestada wireless access pointi ja seadmetesse ning see ei muutu. TKIP töötas välja per-pakett võtme, mis tähendab, et see dünaamiliselt tekitab uue 128-bitise võtme iga paketti jaoks ja see hoiab eemale ründed, mis ohustavad WEP’i.

WPA sisaldab ka sõnumi terviklikkuse kontrolli. See on disainitud, et vältida võimalust kus ründaja saaks püüda ja seejärel muuta või uuesti saata andmepakette. See asendab tsükkelkoodikontrolli (CRC), mis oli kasutuses WEP’i standardis. CRC peamine viga oli see, et ei esitanud piisavalt tugevat andmete terviklikkuse garantiid pakettide käitlemiseks. Äraproovitud sõnumite autentimiskoodid eksisteerisid probleemide lahendamiseks, kuid need nõudsid liiga suuri arvutusi , et kasutada neid vanadel võrgukaartidel. WPA kasutab sõnumi terviklikkuse kontrollalgoritmi nimega Michael, et kontrollida pakettide terviklikkust.

Michael on palju tugevam kui CRC, kuid mitte nii tugev kui algoritm, mida kasutatakse WPA2’s. Teadlased avastasid vea WPA’s, mis tugines vanematele nõrkustele WEP’is ja piirangutele Michael’is, et saada tagasi keystream lühikestest pakettidest, mida kasutati re-injectioniks ja spoofinguks.

Riistvara toetus

WPA oli välja töödatud spetsialselt töötamaks koos wirelessi riistvaraga, mis oli esitletud põhilisena seoses WPA protokolliga, millel oli toetatud ebaadekvaatne turvalisus läbi WEP’i. Mõned sellised seadmed toetasid turvaprotokolle ainult pärast püsivara uuendust. Püsivara uuendused ei ole saadaval kõigi amortiseerunud seadmete jaoks. Wi-Fi seadmed sertifitseeritud aastast 2006 toetavad WPA-d. Viga Wi-Fi funktsioonis, Wi-Fi Protected Setup’is, lubab WPA turvalisuse funktsioonidest mööda minna. Kuid kasutades WPA’d ilma Wi-Fi Protected Setup’ita ei ole turvalisem.

Turvalisus

Eeljagatud režiim (PSK, tuntud ka kui Personaalne režiim) on disainitud kodu või väikekontori võrgu jaoks, mis ei nõua 802.1X autentifitseerimise serveri kompleksust. Iga Wi-Fi võruseade krüpteerib võrgu liikluse kasutades 256 bitist võtit. See võti võib olla sisestatud 64 kohalise 16.süsteemi arvuna või 8 kuni 63 kohalise paroolina ASCII’s. Kasutades ASCIId, 256 bitine võti on kalkuleeritud kasutades PBKDF2([1]) võtmest tuletatud funktsiooni paroolile, kasutades SSID soolana ja 4096 HMAC-SHA1 iteratsiooni.

Nõrk parool

Jagatud võtme WPA on jätkuvalt haavatav igasugustele parooli rünnetele, juhul kui kasutajad loodavad nõrku paroole või fraase. Et kaitsta end tugevate rünnete eest, on täiesti suvalistest 13-st trükimärgist koosnev parool täiesti piisav. Et tõhustda kaitset sissetungimiste vastu, ei tohiks võrgu SSID vastata ühegile top 1000-e SSID-le ([2]).

WPA short packet spoofing

Novembris, aastal 2008, Erik Tews ja Martin Beck - teadlased kahest Saksa tehnilisest intstituudist, paljastasid WPA nõrkuse. Nõrkus tugines varem teada oleval WEP-i veal, mis rakendus vaid WPA-TKIP-l.

Viga saab vaid dekrüpteerida lühikesi pakette enamasti teadaoleva sisuga, nagu näiteks ARP sõnum. Rünne nõuab, et QoS ehk Qualiti of Service (802.11e) oleks sisse lülitatud, kuna see lubab pakettide prioriteerimist. Viga ei vii võtme taastamiseni, vaid ainul keystrem-ini, mis krüpteerib teatud pakettid ,ning mida saab kasutada 7 korda omavaoliselt nakatamaks Wi-Fi kliendi andmeid pakettiga, millel on sama paketti pikkus.

Nagu näiteks lubab see nakatada kedagi võlts ARP pakettidega, mis panevad ohvri saatma pakete avatud internetti.

See rünne optimeeriti veelgi kahe Jaapani teadlase - Toshihiro Ohigashi ja Masakatu Morii poolt. Nende rünne ei nõunud, et QoS oleks sisse lülitatud.

Oktoobris 2009, tegi Halvorsen koos teistega edasiarengu, mis lugas häkkeritel nakatada pahatahtlikult suuremaid pakette ( täpsemalt 596 baiti umbes 18 minutiti ja 25 sekundi jooksul).

Veebruaris aastal 2010 avastas Martin Beck uue ründe, mis lubas ründajatel dekrüpteerida kogu võrguliikluse kliendini.

WPA-TKIP on siiani konfigureerimise võimalus mitmesugustel traadita side seadetel, mis on tingitud paljudest riistvara müüjatest.

WPS PIN taastamine

Palju tõsisem turvalisuse viga selgus detsembris 2011 Stefan Viehböcki poolt. See mõjutas wireless ruutereid WPS-i kaudu (Wi-Fi Protected Setup), sõltumata sellest, milliseid krüpteerimismeetodeid nad kasutasid. Viimastel mudelitel on see funktsioon ja see on algsätetes lubatud vaikimisi. Mitmed Wi-Fi seadmete tootjatest on võtnud vastu samme, et kõrvaldada nõrkade paroolide kasutusvõimalusi, soodustades alternatiivseid automaatmeetodeid, mis tekitavad ja jagavad tugevaid võtmeid, kui kasutaja lisab uue wireless adapteri või seadme võrku. Sellised meetodid sisaldavad nuppu vajutust seadmetel või 8-kohalise arvu sisestamist. Wi-Fi Alliance standardiseeris need meetodid kui Wi-Fi Protected Setup-i, kuigi laialdaselt levinud PIN- funktsiooniga kaasneb suur turvaprobleem. Viga lubab kaugründajal taastada WPS PIN-i ja sellega taastada rooteri WPA parooli mõne tunniga. Kasutajatel on soovitatud välja lülitada WPS funktsioon, kuigi seda ei pruugi olla võimalik teha mõnel ruuteril. Samuti tuleks panna tähele, et enamikule ruuteirele koos WPS-iga on kirjutatud PIN sildi peale, ja juhul kui see ei ole ohus, pole seda võimalik muuta

WPA versioonid

WPA

Esialgne WPA versioon, pakkumaks suuremat turvalisust võrreldes vanemate WEP protokollidega. Tavalisel kasutab TKIP krüpteerimis protokolli.

WPA2

Samuti teada ka IEEE 802.11i-2004-na, WPA järglane, ja vahetab välja TKIP krüpteerimis protoolli CCMP-ga , et tagada lisaturvalisust. Alates 2006 aastast kohustuslik Wi-FI setifitseeritud seadmetele.

WPA sihtgrupp

WPA-Personal

Samuti ka kui WPA-PSK režiim, see on disainitud kodu ja väikekontorite võrkudele ja ei nõua autentimise serverit. Iga wirelessi võrgu seade autendib AP-ga (Access Point) kasutades sama 256-bitist võtit, mis on genereeritud paroolist.

WPA-Enterprise

Samuti ka kui WPA-802-1X režiim, ja mõnikord lihtsalt WPA See on disainitud ettevõtte võrgustiku jaoks ja nõuab RADIUS autentimise serverit. See nõuab keerulisemat süsteemi, aga annab täiendavat turvalisust ( näiteks sõnastiku ründed ja nõrk parool). Extensible Authentication Protocol (EAP)-d kasutatakse autentimiseks ,mis toob sisse erinevaid võimalusi.

Wi-Fi Protected Setup (WPS)

Alternatiivse võtme jagamise meetodi eesmärk on lihtsustada ja tugevdada protsessi, see on laialt levinud, ning samas tekitab suure turvaaugu. Krüpteerimise protokoll TKIP (Temporal Key Integrity Protocol) RC4 voo šiffris on kasutusel 128-bitise per-pakett võtmena, see tähendab , et see dünaamiliselt generaarib uue võtme iga paketti jaoks.

Kasutatud Kirjandus

1. http://compnetworking.about.com/cs/wirelesssecurity/g/bldef_wpa.htm

2. http://searchmobilecomputing.techtarget.com/definition/Wi-Fi-Protected-Access

4. http://www.tech-faq.com/wpa-wi-fi-protected-access.html

6. http://forums.whirlpool.net.au/archive/1441808

7. http://www.intel.com/support/wireless/wlan/sb/CS-025806.htm

Autor

Iti Liivik A22

23.05.2012