The Enhanced Mitigation Experience Toolkit (EMET): Difference between revisions

| (50 intermediate revisions by the same user not shown) | |||

| Line 2: | Line 2: | ||

= Sissejuhatus = | = Sissejuhatus = | ||

The Enhanced Mitigation Experience Toolkit (EMET) on Microsofti poolt pakutav tasuta utiliit, mis aitab ära hoida tarkvara aukude ja ekspluatsioonide ära kasutamist. | '''The Enhanced Mitigation Experience Toolkit''' (EMET) on Microsofti poolt pakutav tasuta utiliit, mis aitab ära hoida tarkvara aukude ja ekspluatsioonide ära kasutamist. EMET saavutab seda tänu turvariskide vähendamise printsiibile. Need funktsioneerivad kui lisa ning spetsiaalsete kaitsetena ja tõketena, mida ekspluatsiooni kasutaja peab ületama, et ära kasutada antud nõrkust. Kuid siiski see ei välista võimalust ja ei garanteeri, et et neid nõrkusi ei saa mitte mingil juhul ära kasutada, vaid tema eesmärgiks on pigem nõrkuste ekspluateerimine võimalikult raskes teha. Ühed neist, millest enamik ka kindlasti kuulnud on, on kurikuulsad 0-päeva viirused, mis on nö. avastamata turvaaugud ja mida ekspualteeritakse ründajate poolt. | ||

EMET töötab pea kõiksuguse tarkvaraga, olenemata sellest, mis keeles või kelle poolt ta kirjutatud on. Sinna kaasaarvatud Microsofti enda tarkvara ja ka kolmanda osapoolte tarkvara. | |||

= Lähemalt = | |||

EMET'i funktsionaalsus koosneb järgmistest kaitsemehanismidest - | |||

* Data Execution Prevention (DEP) - Andmete käivitamise ärahoid | |||

* Structured Exception Handler Overwrite Protection (SEHOP) - Strukturiseeritud erandite käsitleja ülekirjutamise vältimine | |||

* Address Space Layout Randomization (ASLR) - Aadressiruumi asetuse randomiseerimine | |||

* Certificate Trust - Sertifikaadi usaldamine | |||

* Return Oriented Programming (ROP) - Tagastusväärtusega orienteeritud programmeerimine | |||

Põhimõtteliselt enamikel avalikel ekspluatsioonidel, millele on juba paik olemas või siis kas 0-päeva viirustel, on märgatavalt keerulisem läbipääseda kõikidest nendest turvameetmetest, eeldusel, et EMET on õigesti konfigureeritud. | |||

* '''Laialdaselt seadistavav''' - EMET'iga saab turvameetmeid lisada valikuliselt protsessidele ning ka valitavad protsessid on valikulised. Samuti pole tarvist protsessi uuesti kompileerida ega ka muuta süsteemi õiguseid. | |||

* '''Uusimad turvameetmed''' - EMET'iga tuleb kaasa uusimad turvameetmed ning ka mõningad neist mis ei ole kusagil mujal saadaval. Taolised tipptasemel ja uudsed turvameetmed tagavad võimalikult hea kaitse kasutajale. | |||

* '''Pidev uuendamine''' - EMET'i värskendustetsükkel ei olene ühestki teisest tootest ja uuendusi saab paigaldada dünaamiliselt. Samuti platvorm on üles ehitatud eesmärgiga, et uuendusi saab paigaldada kohe, kui ründaja on mõne vea või uue ekspluatsiooni leidnud. | |||

* '''Süsteemi õiguste toetus''' - Operatsioonisüsteemi turvameetmete õiguseid saab näha koheselt ja konfigureerida koheselt graafilise kasutajaliidese kaudu. | |||

'''Soovitatav''' on EMET paigaldada kõikidele Windowsi Serveritele ning ka vajaduse/võimaluse korral ka tööjaamadele. | |||

Toetatud operatsioonisüsteemid - | |||

* Windows XP Hoolduspakett 3 | |||

* Windows Vista Hoolduspakett 1 | |||

* Windows 7 kõik Hoolduspaketid | |||

* Windows 8 | |||

* Windows Server 2003 Hoolduspakett 1 | |||

* Windows Server 2008 kõik Hoolduspaketid | |||

* Windows Server 2008 R2 kõik Hoolduspaketid | |||

* Windows Server 2012 | |||

* Windows Server 2012 R2 | |||

= Paigaldamine = | |||

* Tõmba alla uusim EMET (seisuga 12.12.13 v4.1) siit http://www.microsoft.com/en-us/download/details.aspx?id=41138 | |||

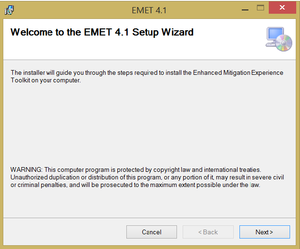

* Jälgi paigaldamisjuhendit [[File:EMET1.png|center|300px|thumb]] | |||

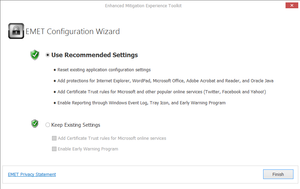

* Vali Soovitatavad Sätted [[File:EMET2.png|center|300px|thumb]] | |||

* Peale seda ongi edukalt paigaldatud EMET, kuid siiski kui veel on soov muuta turvataset, siis teha seda saaks järgmiselt [[File:EMET3.png|center|300px|thumb]] | |||

* Samuti on võimalik programme ise lisada, millele turvameetmeid peaks rakendama ning ka milliseid turvameetmeid. Lisaks administraatorite tööd lihtsustab konfiguratsiooni failide importimine ja eksportimine. | |||

Kuid kuna administraatorite jaoks väga suur osa nende tööst on automatiseerimine ning ka ka aja kokkuhoid, kuna administraatoritel on alati millegi kallal nokitseda, siis on ka EMET'it võimalik paigaldada läbi Group Policy. | |||

* Loo serveris uus jagatud võrgukaust. | |||

* Jaga õigused järgnevalt, et oleks ligipääs tööjaamadelt paigaldamis tarkvarale ning vastavalt ka kasutaja gruppidele. | |||

* Kopeeri EMET'i .msi installimis tarkvara jagatud võrgukausta. | |||

* Käivita Group Policy Management -> Vasakut kätt menüüst vali domeen, kuhu uut GPO'd teha -> Sealt edasi Group Policy Objects -> Parema klõpsuga New -> New GPO ning nimeks EMET. | |||

* Tee lahti just loodud EMET'i GPO -> Security Filtering kastis lisa kasutajagrupid, kellele antud GPO mõjub. | |||

* Vasakut kätt menüüst vajuta parema klõpsuga EMET'i GPO peale ja vali Edit. | |||

* Edasi vali vasakut kätt menüüst User Configuration -> Policies -> Software Settings -> Software installation | |||

* Sealt parema klõpsuga New -> Package -> Otsi ülesse EMET'i .msi installimis tarkvara jagatud võrgukaustalt. | |||

* Deployment method vali Advanced -> Deployment Tab'i alt vali Deployment type: Assigned -> Deployment options: Install this application at logon -> Installation User Interface: Basic. | |||

Nüüdseks kui järgmine kord kasutaja sisse logib, installitakse tema tööjaamale EMET automaatselt vaikeväärtustega. Taoline lähenemine on kordades aega kokkuhoidvam ning ka muidugi mõistlikum administraatorite jaoks. | |||

= Kokkuvõte = | |||

Lõppude lõpuks on EMET üks ütlemata hea vahend kaitsmaks servereid ning ka tööjaamu 0-päeva ekspluatsioonide eest. Samuti on tema käsitlemine, paigaldamine ning ka hooldamine võimalikult hõlpsaks ja isegi kasutajasõbralikuks tehtud. Mainimata ei saa ka jätta, et temaga ei kaasne rumalaid hüpikaknaid ja muud taolist, mis tihtipeale on üks osa tavalistest viiruse -ja pahavaratõrjetest. Kuid siiski peaks ka meeles pidama, et kunagi ei ole võimalik saavutada täielikult turvalist süsteemi ning sama kehtib ka EMET'i kohta. Aga sellegipoolest on EMET üks suur samm rohkem turvalise süsteemi poole. | |||

= Kasulikku materjali = | |||

* Hangi EMET siit - http://technet.microsoft.com/en-us/security/jj653751 | |||

= Kasutatud kirjandus & materjal = | |||

* http://support.microsoft.com/kb/2458544 | |||

* https://www.trustedsec.com/may-2013/emet-4-0-tutorial-and-overview/ | |||

* http://technet.microsoft.com/en-us/security/gg524265.aspx | |||

* http://www.advancedinstaller.com/user-guide/tutorial-gpo.html | |||

* http://www.itninja.com/blog/view/the-guide-to-deploying-software-using-group-policy | |||

* Windows Server 2012 | |||

= Autor = | = Autor = | ||

Latest revision as of 13:13, 13 December 2013

Sissejuhatus

The Enhanced Mitigation Experience Toolkit (EMET) on Microsofti poolt pakutav tasuta utiliit, mis aitab ära hoida tarkvara aukude ja ekspluatsioonide ära kasutamist. EMET saavutab seda tänu turvariskide vähendamise printsiibile. Need funktsioneerivad kui lisa ning spetsiaalsete kaitsetena ja tõketena, mida ekspluatsiooni kasutaja peab ületama, et ära kasutada antud nõrkust. Kuid siiski see ei välista võimalust ja ei garanteeri, et et neid nõrkusi ei saa mitte mingil juhul ära kasutada, vaid tema eesmärgiks on pigem nõrkuste ekspluateerimine võimalikult raskes teha. Ühed neist, millest enamik ka kindlasti kuulnud on, on kurikuulsad 0-päeva viirused, mis on nö. avastamata turvaaugud ja mida ekspualteeritakse ründajate poolt.

EMET töötab pea kõiksuguse tarkvaraga, olenemata sellest, mis keeles või kelle poolt ta kirjutatud on. Sinna kaasaarvatud Microsofti enda tarkvara ja ka kolmanda osapoolte tarkvara.

Lähemalt

EMET'i funktsionaalsus koosneb järgmistest kaitsemehanismidest -

- Data Execution Prevention (DEP) - Andmete käivitamise ärahoid

- Structured Exception Handler Overwrite Protection (SEHOP) - Strukturiseeritud erandite käsitleja ülekirjutamise vältimine

- Address Space Layout Randomization (ASLR) - Aadressiruumi asetuse randomiseerimine

- Certificate Trust - Sertifikaadi usaldamine

- Return Oriented Programming (ROP) - Tagastusväärtusega orienteeritud programmeerimine

Põhimõtteliselt enamikel avalikel ekspluatsioonidel, millele on juba paik olemas või siis kas 0-päeva viirustel, on märgatavalt keerulisem läbipääseda kõikidest nendest turvameetmetest, eeldusel, et EMET on õigesti konfigureeritud.

- Laialdaselt seadistavav - EMET'iga saab turvameetmeid lisada valikuliselt protsessidele ning ka valitavad protsessid on valikulised. Samuti pole tarvist protsessi uuesti kompileerida ega ka muuta süsteemi õiguseid.

- Uusimad turvameetmed - EMET'iga tuleb kaasa uusimad turvameetmed ning ka mõningad neist mis ei ole kusagil mujal saadaval. Taolised tipptasemel ja uudsed turvameetmed tagavad võimalikult hea kaitse kasutajale.

- Pidev uuendamine - EMET'i värskendustetsükkel ei olene ühestki teisest tootest ja uuendusi saab paigaldada dünaamiliselt. Samuti platvorm on üles ehitatud eesmärgiga, et uuendusi saab paigaldada kohe, kui ründaja on mõne vea või uue ekspluatsiooni leidnud.

- Süsteemi õiguste toetus - Operatsioonisüsteemi turvameetmete õiguseid saab näha koheselt ja konfigureerida koheselt graafilise kasutajaliidese kaudu.

Soovitatav on EMET paigaldada kõikidele Windowsi Serveritele ning ka vajaduse/võimaluse korral ka tööjaamadele.

Toetatud operatsioonisüsteemid -

- Windows XP Hoolduspakett 3

- Windows Vista Hoolduspakett 1

- Windows 7 kõik Hoolduspaketid

- Windows 8

- Windows Server 2003 Hoolduspakett 1

- Windows Server 2008 kõik Hoolduspaketid

- Windows Server 2008 R2 kõik Hoolduspaketid

- Windows Server 2012

- Windows Server 2012 R2

Paigaldamine

- Tõmba alla uusim EMET (seisuga 12.12.13 v4.1) siit http://www.microsoft.com/en-us/download/details.aspx?id=41138

- Jälgi paigaldamisjuhendit

- Vali Soovitatavad Sätted

- Peale seda ongi edukalt paigaldatud EMET, kuid siiski kui veel on soov muuta turvataset, siis teha seda saaks järgmiselt

- Samuti on võimalik programme ise lisada, millele turvameetmeid peaks rakendama ning ka milliseid turvameetmeid. Lisaks administraatorite tööd lihtsustab konfiguratsiooni failide importimine ja eksportimine.

Kuid kuna administraatorite jaoks väga suur osa nende tööst on automatiseerimine ning ka ka aja kokkuhoid, kuna administraatoritel on alati millegi kallal nokitseda, siis on ka EMET'it võimalik paigaldada läbi Group Policy.

- Loo serveris uus jagatud võrgukaust.

- Jaga õigused järgnevalt, et oleks ligipääs tööjaamadelt paigaldamis tarkvarale ning vastavalt ka kasutaja gruppidele.

- Kopeeri EMET'i .msi installimis tarkvara jagatud võrgukausta.

- Käivita Group Policy Management -> Vasakut kätt menüüst vali domeen, kuhu uut GPO'd teha -> Sealt edasi Group Policy Objects -> Parema klõpsuga New -> New GPO ning nimeks EMET.

- Tee lahti just loodud EMET'i GPO -> Security Filtering kastis lisa kasutajagrupid, kellele antud GPO mõjub.

- Vasakut kätt menüüst vajuta parema klõpsuga EMET'i GPO peale ja vali Edit.

- Edasi vali vasakut kätt menüüst User Configuration -> Policies -> Software Settings -> Software installation

- Sealt parema klõpsuga New -> Package -> Otsi ülesse EMET'i .msi installimis tarkvara jagatud võrgukaustalt.

- Deployment method vali Advanced -> Deployment Tab'i alt vali Deployment type: Assigned -> Deployment options: Install this application at logon -> Installation User Interface: Basic.

Nüüdseks kui järgmine kord kasutaja sisse logib, installitakse tema tööjaamale EMET automaatselt vaikeväärtustega. Taoline lähenemine on kordades aega kokkuhoidvam ning ka muidugi mõistlikum administraatorite jaoks.

Kokkuvõte

Lõppude lõpuks on EMET üks ütlemata hea vahend kaitsmaks servereid ning ka tööjaamu 0-päeva ekspluatsioonide eest. Samuti on tema käsitlemine, paigaldamine ning ka hooldamine võimalikult hõlpsaks ja isegi kasutajasõbralikuks tehtud. Mainimata ei saa ka jätta, et temaga ei kaasne rumalaid hüpikaknaid ja muud taolist, mis tihtipeale on üks osa tavalistest viiruse -ja pahavaratõrjetest. Kuid siiski peaks ka meeles pidama, et kunagi ei ole võimalik saavutada täielikult turvalist süsteemi ning sama kehtib ka EMET'i kohta. Aga sellegipoolest on EMET üks suur samm rohkem turvalise süsteemi poole.

Kasulikku materjali

- Hangi EMET siit - http://technet.microsoft.com/en-us/security/jj653751

Kasutatud kirjandus & materjal

- http://support.microsoft.com/kb/2458544

- https://www.trustedsec.com/may-2013/emet-4-0-tutorial-and-overview/

- http://technet.microsoft.com/en-us/security/gg524265.aspx

- http://www.advancedinstaller.com/user-guide/tutorial-gpo.html

- http://www.itninja.com/blog/view/the-guide-to-deploying-software-using-group-policy

- Windows Server 2012

Autor

Johannes Tammekänd A22