Võõraste juurdepääsu punktide tuvastus. (Rogue AP Detection): Difference between revisions

| (107 intermediate revisions by 3 users not shown) | |||

| Line 1: | Line 1: | ||

Antud töös kasutatakse allviidatud kasutatud materjalides toodud andmeid. | |||

=== | ==Võõrad juurdepääsupunktid== | ||

===Mis on võõras juurdepääsupunkt?=== | |||

Alates traadita sidevõrgu tehnoloogia (WLAN) turule tulekust on võõrastele juurdepääsupunkidele suurt tähelepanu pööratud, kuid hoolimata sellest tekitavad nad ohtu ka tänapäeval meie arvutivõrkudele. | Alates traadita sidevõrgu tehnoloogia (WLAN) turule tulekust on võõrastele juurdepääsupunkidele suurt tähelepanu pööratud, kuid hoolimata sellest tekitavad nad ohtu ka tänapäeval meie arvutivõrkudele. | ||

Võõraks juurdepääsupunktiks võib lugeda mis iganes WiFi seadet, mis on ühendatud arvutivõrku, kuid mis ei ole selle arvutivõrgu administraatori hallata. | Võõraks juurdepääsupunktiks võib lugeda mis iganes WiFi seadet, mis on ühendatud arvutivõrku, kuid mis ei ole selle arvutivõrgu administraatori hallata või ei oma selleks luba. | ||

Võõras juurdepääsupunkt võib olla probleemiks isegi siis, kui ettevõttel ei ole oma traadita arvutivõrku (WLANi). | |||

===Kodukasutaja vs suurtarbija juurdepääsupunktid === | |||

Suurtarbija juurdepääsupunktid on disainitud selliselt, et neil on traatühenduse haldamise liides, mis annab endast ise arvutivõrgule teada, kui seade on end installinud. Nt ''Wavelink Mobile Manager'' [http://www.wavelink.com] abil on võimalik kiiresti teada saada sellisest juurdepääsupunktist, mille ta automaatselt konfigureerib ning tuues sellega ka selle seadme IT administraatorile nähtavaks ning tema haldamise alla. | |||

Kodukasutaja juurdepääsupunkt on seevastu ettevõtte arvutivõrgule suurim ohuallikas, kuna need võivad tegutseda arvutivõrgus väga vaikselt ja arvutivõrgu administraatorile nähtamatult. | |||

Suurtarbija juurdepääsupunkte saab samuti muuta administraatori jaoks avastamatuteks, kui nende raporteerimise funktsioon välja lülitada või blokeerida. | |||

===Võõrasse juurdepääsupunkti ühendamise põhjus=== | |||

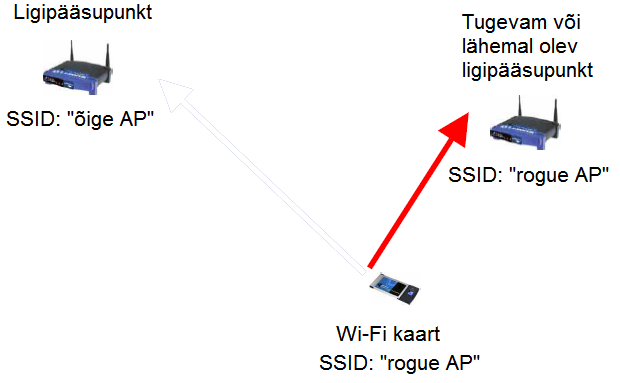

Kasutaja ühendub võõrasse juurdepääsupunkti just seetõttu, et tänapäeva operatsioonisüstemid on sedasi üles ehitatud, et otsitakse kogu aeg tugevaima signaaliga juurdepääsupunkti, millesse ühenduda kasutajat segamata. | |||

[[Image:AP.PNG]] | |||

Joonis. Kasutaja ühendumine võõrasse ligipääsupunkti. | |||

===Peamised "kahtlusalused"=== | |||

Võõra juurdepääsupunkti võib üles seada ründaja, kes soovib saada juurdepääsu traatühendusega arvutivõrgule või selle võib paigutada kasutaja, kes soovib lihtsalt oma töö tegemisel enda elu lihtsamaks ja mobiilsemaks teha ja kes ei oska aimatagi, et ta nõrkade turvaseadistustega juurdepääsupunkti üles seab. | |||

Kuna ettevõtte töötajatel on tavaliselt ettevõtte vahenditele suhteliselt vaba juurdepääs, siis on neil võimalik ettevõtte arvutivõrku installida võõras juurdepääsupunkt oma IT osakonnaga koordineerimata. | |||

Ründaja võib olla ka ajutine töötaja ettevõttes, kel on kehtiv juurdepääs hoonele ja kellele on antud luba kasutada sülearvutit töö juures. Ta võib kasutada tarkvarapõhist võõrast juurdepääsupunkti või ta võib kasutada ka nt USB pulka juurdepääsupunktina. (vt joonis) | |||

[[Image:pocket_AP.png]] | |||

Joonis. Taskupääsupunkt [http://store.ovislinkonline.com/80mupoap.html] http://store.ovislinkonline.com/ | |||

Samuti võivad arendajad, kes töötavad juhtmeta rakendustega, ühendada sellise juurdepääsupunkti testimise eesmärgil ettevõtte arvutivõrku. | |||

Probleem on selles, et kui töötajad installivad WiFi seadme, ei saa nad aru, et sellega kaasneb turvarisk, sest see tegevus ei vasta sageli arvutivõrgu kasutamise reeglitele, mis on ettevõttes kehtestatud arvutivõrgu ja infosüsteemide turvalisuse tagamiseks. Selle tulemusena on ettevõtte arvutivõrk jäetud ulatuslikult avatuks juhusliku nuhkija või kriminaalse häkkeri jaoks, et ettevõtte arvutivõrku rünnata. | |||

Mida iganes, võõras juurdepääsupunkt on turvarisk arvutivõrgule, sest võõra seadmega ei ole tagatud autoriseeritud ega autenditud juurdepääs arvutivõrgule, seega saab iga sissetungija kasutada seda kui „lahtist ust“, et kasu saada selle arvutivõrgu ressurssidest. | |||

===Võõra juurdepääsupunkti installimise peamised põhjused=== | |||

On kaks peamist põhjust, mis motiveerivad võõrast juurdepääsupunkti teiste arvutivõrkudesse installima. Esimeseks põhjuseks on saada juurdepääs traatühendusega või traadita arvutivõrgule. Teiseks põhjuseks on rünnata konkreetset toimivat traadita terminali. | |||

Esimesel juhul ühendab ründaja oma juurdepääsupunkti vooluvõrku (lühiajalise kasutuse korral võib ka akude pealt) ning sidestab selle standardkaabliga Etherneti pordi kaudu traatühendusega kohtvõrguga. | |||

Kui ründaja on võõra juurdepääsupunkti üles seadnud, siis võib ta alustada traatühendusega kohtvõrgu või teise traadita kohtvõrgu (WLAN), mis võib omakorda olla ühendatud sellesse traatühendusega kohtvõrku, ründamist. | |||

Paljud võõrad juurdepääsupunktid on üles seatud ühel ainsal eesmärgil - et saada kiiret internetiühendust. Reeglina on teada, et ettevõtetel on väga kiired Interneti ühendused ja seega on võimalik, olles ühendatud võõra juurdepääsupunkti kaudu ettevõtte arvutivõrku, alla laadida lühikese aja jooksul tohutuid koguseid illegaalset tarkvara, filme, muusikat jms. | |||

Teine motivatsioon võõra juurdepääsupunkti ülesseadmiseks on otsene WLAN klientide rünnak. Sellisel juhul võib ründaja kasutada võõrast juurdepääsupunkti selleks, et juurde pääseda WLAN arvuti andmetele. Ründaja võib püüda isegi installida „tagauksi“ nendele WLAN klientidele, kes siis võimaldavad talle tulevikus juurdepääsu arvutivõrkudele. Selle stsenaariumi korral võib võõra juurdepääsupunkti tuvastamine olla väga raske. | |||

=== | ===Võõraste juurdepääsupunktidega kaasnevad otsesed ohud=== | ||

Kui | * Andmete levimine: Ainuüksi passiivse võrguliikluse jälgimisega võib ründaja saada ülevaate arvutivõrgus olevatest kasutajatest ja nende võrguliiklust. Paketid võivad näidata ''host''-ide nimesid ja IP aadresse. Kehvemini konfigureeritud arvutivõrkude puhul võib ründaja koguda isegi kasutajanimesid, paroole (nt HTTP protokollilt), emaile jms. | ||

* Kui ründaja on omandanud ''host''-ide nimed ja IP aadressid, saab ta kasutada arvutivõrgu jälgimiseks veebis tasuta levivaid võrguskanneerimise rakendusi. Nendega omakorda ehitada nimekirja potensiaalsetest sihtmärkidest, keda oleks võimalik rünnata. Igalt ''host''-ilt saab otsida "näpujälgi" (fingerprints) erinevate programmidega nagu näiteks Nessus. Antud tarkvaraga on võimalik saada teada kasutaja operatsioonisüsteemi nõrkustest, nõrkadest seadistustest, avatud teenustest, avatud portidest jne. "Näpujälgi" saab otsida mitte klientidelt, vaid ka isegi ''switch''-idelt ja ruuteritelt. | |||

* Ründaja, kes on esimese punkti läbi käinud, on juba tõenäoliselt päris palju vajalikku informatsiooni saanud. Kui sellest pole piisanud, siis teise punkti läbimine ja potensiaalsete nõrkade ''host''-ide ründamine näiteks ''brute force''-iga (sõnaraamatu abil), ruuteride / switchide ründamine arvates ära ''default'' paroole jne annab äkki omakorda vajalikke andmeid juurde. | |||

* Tasuta internet - võõra inimese poolt paigaldatud juurdepääsupunkt annab võimaluse võõrale kasutada tasuta internetiühendus. Eriti kasulik on sellisel juhul paigaldada võõras juurdepääsupunkt ettevõttetesse, kuna viimastel on üldjuhul kordades kiiremad internetiühendused kui kodukasutajatel. Samas pääseb sedasi ligi ka veebisaitidele, mis on välistele ühendustele keelatud. Lisaks võib võõra juurdepääsupunkti paigaldaja tekitada suure legaalse jama, laadides alla näiteks keelatud tarkvara, multimeediat või levitades viimaseid. | |||

* DDoS - võõra juurdepääsupunkti haldaja võib juurdepääsupunkti kasutada näiteks ettevõttele DoS (Denial of Service) ründe teostamiseks. Näitena võib tuua ARP ''poisoning''-i ja 'IP 'spoofing''-u. Vastav tarkvara koos kasutusjuhenditega on internetist vabalt kättesaadav. | |||

==Võõraste juurdepääsupunktide tuvastamise meetodid== | |||

Tegelikult on olemas kaks primaarset lahendust, et tuvastada võõraid juurdepääsupunkte: traatühendusega liidese ja traadita liidese kaudu. Meeldetuletuseks, et võõras juurdepääsupunkt on jätkuvalt võõras juurdepääsupunkt, ning ta edastab regulaarse intervalliga kohtvõrgu majakasignaale (võrgu nime (SSID) kandvaid pakette). Seega oleks signaalide kuulamine üks peamisi tuvastamise meetodeid. | |||

===Tuvastamine traadita liidese kaudu=== | |||

Üheks võõra juurdepääsupunkti tuvastamise meetodiks traadita liidese kaudu oleks kaardistada arvutivõrk ja vaadelda raadiosageduste katvust (spektrit) selles piirkonnas ning teha seda perioodiliselt. Järgnevalt tuleks võrrelda kahte raadiosageduste katvusala pilti - võib tuvastada uue võõra juurdepääsupunkti. | |||

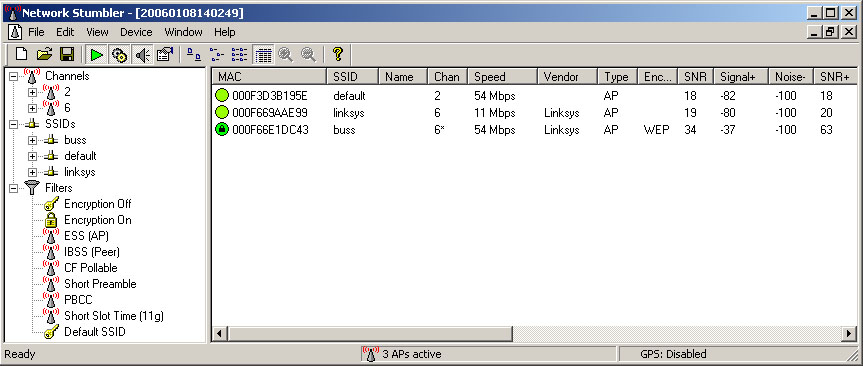

Teiseks ründajate tuvastamise meetodiks oleks sellise töövahendi kasutamine (nt AirMagnet [http://www.airmagnet.com] või NetStumbler [http://www.netstumbler.com]), mis püüab informatsiooni juurdepääsupunktide kohta, mis asuvad selle töövahendi tööpiirkonnas. | |||

Signaalide püüdmiseks on vaja uuritav piirkond selle vahendiga läbi käia. Võib skaneerida ka kogu ülejäänud asutuse, aga see on suuremate ettevõtete jaoks, kel on palju hooneid või need laiuvad suurtel territooriumitel, väga aeganõudev. | |||

==== | ====Töötamine NetStumbleriga==== | ||

NetStumbler on traadita arvutivõrgu levipiirkonnas WiFi seadmete tuvastamise tööriist ja seda saab firma kodulehelt (http://www.netstumbler.com) tasuta alla laadida. Seda on kahte tüüpi: üks on disainitud sülearvutite jaoks ja teine versioon (MiniStumbler) on pihuarvutite jaoks. Mõlemad versioonid toetavad GPS kaarti, mis võimaldab NetStumbleril moodustada kaart, et näidata kõikide juurdepääsupunktide asukohti konkreetses piirkonnas. | |||

Selle meetodi kasutamiseks oleks tark hoida oma arvutivõrgu juurdepääsupunktid dokumenteeritud asukohtades, sest siis on võimalik nt NetStumbleriga minna nende juurdepääsupunktide juurde ja kontrollida, kas arvutivõrku ei ole mitte tekkinud juurde uusi juurdepääsupunkte. | |||

# Kui | NetStumbler saadab välja tühje, nn null-SSID-pakette, millele WiFi-seadmed vastavad oma SSID-nimega. Kui ilmneb uus juurdepääsupunkt, märgi üles selle MAC aadress ja seira sealt plinkiva signaali tugevust, liikudes samal ajal läbi uuritava piirkonna. Ringi liikudes peaks märkama plinkimise signaali nõrgenemist ja tugevnemist ja kui liikuda signaali tugevnemise suunas, peaks lõpuks olema võimalik leida juurdepääsupunkti umbkaudne asukoht ja seejärel selle juurdepääsupunkti enda. | ||

NetStumbleri kasutamisel tuleb silmas pidada järgmist: kui sülearvutis kasutada 802.11b WiFi kaarti, siis on võimalik leida 802.11b ja 802.11g juurdepääsupunkte. Ent, kui töötab 802.11a arvutivõrk, siis 802.11b kaart seda ei tuvasta. Põhjuseks on, et 802.11b kasutab 2,4 GHz sagedusala, kuid 802.11a opereerib 5 GHz sagedusalas. | |||

Lisaks tasub teada, et NetStumbler ei toeta täna Windows 7 ja Windows Vista operatsioonisüsteeme (NetStumbleri viimane verisoon NetStumbler 0.4.0 on loodud 6 aasta tagasi), kuid toote autor tegeleb juba vastavate uuenduste sisseviimisega. [http://www.stumbler.net/]. Seniks võib katsetada arvuti väikest ümberkonfigureerimist [http://www.wlanbook.com/netstumbler-windows-7/] või proovida sama põhimõttega programmi [http://www.metageek.net/products/inssider inSSider] | |||

Paraku on sellisel viisil andmete püüdmisel ainult hetke väärtus. Mõni võib võõra juurdepääsupunkti aktiveerida sekund pärast nuhkimise seadme väljalülitamist ja sul pole aimugi, et see eksisteerib. Kuigi see on väga aeganõudev protseduur, on see siiski üks levinuimaid ja odavaimaid meetodeid, et leida võõras juurdepääsupunkt. | |||

[[Image:Netstumbler.png]] | |||

Joonis. Netstumbleri kasutajaliides [http://www.wifisoftwares.com/wp-content/gallery/software-screenshots/netstumbler.png] | |||

===Tuvastamine traatühendusega liidese kaudu=== | |||

Samuti võib võõra juurdepääsupunkti tuvastada traatühendusega pordi kaudu. Paljud juurdepääsupunktid on installitud kasutajate poolt, kes soovivad kasutada WLANi pakutavat paindlikkust. Tavaliselt need kasutajad ei tea, kuidas ära hoida, et neid traatühendusega pordi kaudu ei tuvastataks, seega enamik juurdepääsupunkte ei ole konfigureeritud selliselt, et neid ei tuvastataks. Asja tuum on tegelikult selles, et need võõrad juurdepääsupunktid on tavaliselt kodu või väikese kontori odavad juurdepääsupunktid või ruuterid ja need ei toeta HTTP haldamise liidese blokeerimist Etherneti pordis või taas kord, installija ei tea, kuidas seda teha. | |||

Seni, kui on teada, et suurem osa juurdepääsupunkte töötavad HTTP serveril ja enamik lauaarvutitest või isegi mitmed võrguserverid ei tööta sellel, võib teha alamvõrkude kaupa pordi skaneerimist, otsides IP aadressi, mis oleks avatud pordiga 80. Kui avastad IP aadressi, mis on avatud pordiga 80 ja mida enne ei olnud seal, on võimalik, et oled avastanud võõra juurdepääsupunkti. Võte, mida võiks nüüd järgnevalt teha, oleks: | |||

# Kui oled lõpetanud oma traatida kohtvõrgu (WLANi) installimise ja on teada, et võõrast juurdepääsupunkti ei saa olla, skaneeri iga port igas segmendis ja salvesta tulemus teksti faili. | |||

# Nüüd, enam-vähem igal nädalal skaneeri samu porte tipptunnivälisel ajal (kui seda on) ja salvesta uus skaneerimise tulemus uude teksti faili. | # Nüüd, enam-vähem igal nädalal skaneeri samu porte tipptunnivälisel ajal (kui seda on) ja salvesta uus skaneerimise tulemus uude teksti faili. | ||

# Lõpuks, kasutades võrdlemiseks mitmeid faile, otsi erinevusi. Või veelgi parem, kirjuta oma enda skript, mis võrdleb kahte faili ja ütleb sulle ainult uutest viidetest portidele 80 (HTTP) ja 23 ( | # Lõpuks, kasutades võrdlemiseks mitmeid faile, otsi erinevusi. Või veelgi parem, kirjuta oma enda skript, mis võrdleb kahte faili ja ütleb sulle ainult uutest viidetest portidele 80 (HTTP) ja 23 (Telnet). | ||

Sedasi saab ehitada väga lihtsalt oma isikliku ründaja tuvastamise süsteemi, mis ei ole küll väga töökindel süsteem, kuid kindlasti on see parem, kui tuvastamise süsteemi üldse ei ole. Kui arvutivõrk toetab, siis võiks kirjutada oma skripti sellisel viisil, et see blokeerib Etherneti pordid seal, kus on tuvastud uued TCP pordid 80 või 23 ja saadab sulle e-kirjaga vastava aruande. Kohe, kui see e-kiri on saadud, saab alustada tegutsemist ning samal ajal on skript juba blokeerinud selle seadme, juhul, kui see on võõras juurdepääsupunkt. See variant pakub võõra juurdepääsupunkti ohjeldamise automaatset vormi ning töötab hästi kodu ja kontori rakendustes ning väiksemates ja keskmistes ettevõtete lahendustes. | |||

Võõra juurdepääsupunkti leidmiseks on võimalik kasutada ka Internetis pakutavat tasuta online'is skaneerimise töövahendit iWIDS [http://www.wlanbook.com/iwids-rogue-wireless-access-point-scanner/], mis on mõeldud eelkõige Windows Vista ja Windows 7 kasutajatele. Samas on ka analoog Mac'i kasutajatele [http://www.wlanbook.com/wifi-scanner-v1.1-mac-os-x-snow-leopard/]. | |||

iWIDS skaneerib etteantud intervalliga arvutivõrku otsides seal leiduvaid juhtmeta seadmeid ning tulemuseks kuvab monitorile nende MAC aadressid, andmed seadme tarnija kohta, BSSID ja RSSI. Leitud MAC aadressi kaudu (klikkides ekraanil sellele MAC aadressile) on võimalik tuvastada seadme asukoht pikkus ja laiuskraadides, näha tema asukohta kaardil Google Earth'i ja Google Maps'i abil, nende programmide poolt pakutava täpsusega. Samuti on võimalik panna iWIDS tööle selliselt, et ta teavitaks kasutajat helisignaaliga ja soovi korral ka e-kirjaga, kui keegi võõras on end sinu arvutivõrku installinud. | |||

Suuremates ja suurtes firmades on vaja installida võimsamaid tsentraliseeritud juhtimisega lahendusi, millest alljärgnevalt lähemalt. | |||

===Tsentraliseeritud avastamine=== | |||

Ideaalne meetod võõraste juurdepääsupunktide avastamiseks on kasutada tsentraalset konsooli, mis on lisatud traatühendusega arvutivõrgu osale seire sooritamiseks. Sellisel juhul ei ole vaja jalutada läbi hoonete ega territooriumi. | |||

Erinevad müüjad pakuvad spetsiaalseid tooteid, mis pakuvad tsentraliseeritud seire tegemise võimalust. Alljärgnevalt lühiülevaade mõningatest variantidest. | |||

====Cisco Unified Wireless Network==== | |||

''Cisco Unified Wireless Network'' [http://www.cisco.com] pakub võõra juurdepääsupunkti tuvastamiseks kahte meetodit, mis võimaldavad võõra juurdepääsupunkti täielikult identifitseerida ja ohjeldada. ''Cisco Unified Wireless Network'''i lahendusel on eelis selles, et kõik Cisco kontrollerid sisaldavad meetodit, mis tuvastavad võõra juurdepääsupunkti automaatselt. | |||

===Võõraste juurdepääsupunktide takistamine | Cisco iga kontroller on konfigureeritud raadiosagedusgrupi nimega. Kui juba ''Lightweight AP'', mis on üks osa ''Cisco Unified Wireless Network'' arhitektuurist, on registreeritud kontrolleri abil, manustab ta raadiosagedusgrupile spetsiifilise autentimise informatsiooni elemendi (''authentication Information Element'' (AIE)), mis on konfigureeritud kontrollerile kõigis tema majakasignaalide vastusfreimides. Kui ''Lightweight AP'' kuuleb kas AIE-ta või vale AEI-ga juurdepääsupunkti vastusfreimide majakasignaale, siis ''Lightweight AP'' fikseerib selle juurdepääsupunki võõrana, jäädvustab kontrolltabelis tema BSSID ja saadab tabeli kontrollerile. Edasi on kaks meetodit: aktiivne meetod ja passiivne meetod. | ||

'''Aktiivset meetodit''' (''Rogue Location Discovery Protocol'' (RLDP)) kasutatakse, kui võõrale juurdepääsupunktile ei ole konfigureeritud autentimise funktsiooni (''Open Authentication''). Režiimis, mis on vaikimisi peal, juhitakse aktiivset juurdepääsupunkti, et ta liiguks võltskanalile ja ühendaks end kliendina võõra külge. Selle aja jooksul saadab aktiivne juurdepääsupunkt autentimata sõnumeid kõikidele ühenduses olevatele klientidele ning sulgeb seejärel raadioliidese, misjärel seostab võõra juurdepääsupunkti kliendina. | |||

Juurdepääsupunkt püüab võõra juurdepääsupunkti IP aadressi kätte saada ja edastab kontrollerile võõra juurdepääsupunkti kaudu UDP protokolli (''User Datagram Protocol'') paketi (port 6352), mis sisaldab infot kohaliku ja võõra juurdepääsupunkti ühenduse kohta. Kui kontroller võtab selle paketi vastu, siis sellel on sisse lülitatud alarm, mis teavitab võrguadministraatorit, et traatühendusega arvutivõrgus on avastatud võõras juurdepääsupunkt. | |||

'''Passiivset meetodit''' kasutatakse, kui võõral juurdepääsupunktil on olemas mingi autentimine, kas siis WEP või WPA. Kui võõral juurdepääsupunktil on konfigureeritud autentimise funktsioon, siis ''Lightweight AP'' ei saa ühenduda, sest ta ei tea võõra juurdepääsupunkti konfigureerimise võtit. Protsess algab kontrolleriga, kui see annab edasi võltsdetektorina konfigureeritud juurdepääsupunktile võõraste klientide MAC aadresside nimekirja. Võltsdetektor skaneerib ARP päringu jaoks kõik ühendatud ja konfigureeritud alamvõrgud ning ARP otsib andmelülikihi (Layer 2) aadressi, mis sellele vastab. Kui vastavus on tuvastatud, siis kontroller teavitab võrguadministraatorit, et traatühendusega alamvõrgus on tuvastatud võõras. | |||

====HP ProCurve==== | |||

HP ProCurve töötab põhimõttel, et Microsoft Windowsi põhine ProCurve Manager +/ProCurve Mobility Manager (PCM+/PMM) tarkvara (kombinatsioon nendest kahest võimaldab nii traatühendusega kui ka traadita ühendusega arvutivõrkude haldamist) võimaldab kasutada raadiosagedusi, et skaneerida ProCurve traadita juurdepääsupunkte, et avastada potentsiaalseid võõraid juurdepääsupunkte. | |||

Selleks installitakse arvutivõrku HP ProCurve juurdepääsupunktid, mis skaneerivad aeg-ajalt ümberkaudsete juurdepääsupunktide majakasignaale. Eri asukohtadesse paigutatud HP ProCurve juurdepääsupunktid püüavad võõra juurdepääsupunkti erineva tugevusega majakasignaale, mis sisaldavad ka infot selle võõra juurdepääsupunkti MAC aadressi ja SSID kohta. | |||

ProCurve Mobility Manager korjab kogu selle raadio teel skaneeritud info kokku ja võrdleb selle baasil äsja avastatud seadmeid ProCurve Manager Plus’is asuva nimekirjaga, kuhu on salvestatud arvutivõrku üles seatud juurdepääsupunktide andmed. Arvutivõrgu administraator saab võrrelda raadiosageduslikke väärtusi (kanal, RSSI jne), hinnata ümberkaudsete raadiovastuvõtjate usaldusväärsust ja vastavalt tegutseda. | |||

Programm võimaldab valida ka meetodit, kuidas infot IT administraatorile edastada - kas lihtsalt programmi sisse logimisega või e-kirja või ekraanipildi saatmisega e-posti aadressile. | |||

====WiSentry==== | |||

WiSenry tarkvara pakub ettevõtetele samuti 24/7 kaitset võõraste sissetungijate eest. WiSentry töötab ettevõttes olemasoleva traatühendusega arvutivõrgu osa peal, monitoorides nii traatühendusega kui ka traadita ühendusega arvutivõrku ning kuvab pildi nii seadme kui ka tema käitumise kohta, tuvastades seega nii võõra juurdepääsupunkti kui ka autoriseeritud juurdepääsupunkti lubamatu käitumise. Seiret toimetavad nn „agendid“, mis on „tarkvara sensorid“ ja opereerivad Windowsi teenusena. | |||

Juurdepääsupunkti arvutivõrku sisenemisel kuvab WiSentry reaalajas IT administraatori arvutiekraanile info (tarnija nimi, mudel, pordi, kuhu juurdepääsupunkt on ühendatud ja tõenäosuse protsendi, et vastav seade on juurdepääsupunkt, MAC aadressi, IP aadressi ja ajatempli viimasest seadme tegevusest arvutivõrgus) kõikide juurdepääsupunktide kohta sõltumata sellest, kas tegemist on autoriseeritud või võõra juurdepääsupunktiga. WiSentry on mastabeeritava (tingimustele väga hästi kohandatav) arhitektuuriga, mis pakub 100%-list arvutivõrgu kaetavust ja suudab samaaegselt kaitsta arvutivõrgu erinevaid segmente. | |||

WiSentry on puhtalt tarkvaraline lahendus, mis ei vaja täiendavat riistvara ja suudab tuvastada ka kõrgetasemelisi juurdepääsupunkte, nagu Linksys, D Link, Cisco jne. | |||

====ArubaOS==== | |||

ArubaOS lahendus võimaldab süsteemil täpselt vahet teha, kas tegemist on võõra juurdepääsupunktiga või tegemist on juurdepääsupunktiga, mis oma lähedusega „riivab“ meie arvutivõrku. Kui see juurdepääsupunkt on klassifitseeritud võõrana, siis süsteem teeb automaatselt ta töövõimetuks sõltumata sellest, kas tegemist on traatühendusega või traadita arvutivõrguga. Samuti teavitatakse võrguadministraatorit võõraste juurdepääsupunktide olemasolust ja nende täpsest füüsilisest asukohast hoones, nii et neid saab arvutivõrgust eemaldada. | |||

====WiFi Manageri kasutamine==== | |||

WiFi ''Manageri'' kasutamisel toimub võõra juurdepääsupunkti tuvastamine kahe etapiliselt: esmalt juurdepääsupunkti olemasolu tuvastamine ja seejärel identifitseerimine, kas tegemist on võõraga või mitte. | |||

Tuvastamiseks kasutatakse raadiosageduste skaneerimist, juurdepääsupunkti skaneerimist ja traatühendusega võrgu poolseid sisendeid. | |||

Identifitseerimiseks on vajalik eelnevalt konfigureeritud autoriseeritud juurdepääsupunktide nimekirja olemasolu. Nimekirja saab kanda andmed MAC aadresside, SSID-e, tarnijate, teabekanali liigi ja kasutatava kanali kohta. Iga uus avastatud juurdepääsupunkt, mille kohta selles nimekirjas nimetatud andmed puuduvad, liigitatakse võõra juurdepääsupunktina. | |||

===„Vaese mehe“ lähenemine=== | |||

Alternatiivne, üsna toores (aga efektiivne ja odav) meetod leidmaks potentsiaalseid võõraid traatühendusega arvutivõrgu osast on kasutada ''Transmission Control Protocol'' (TCP) pordi vaba skännerit, nagu nt SuperScan 3,0 [http://www.foundstone.com/us/resources/proddesc/superscan3.htm] või SuperScan 4,0 [http://www.foundstone.com/us/resources/proddesc/superscan.htm] (töötab ainult Windows 2000 and XP peal), mis määrab kindlaks arvutivõrku ühendatud erinevate seadmete lubatud TCP pordid. Kui käivitada tarkvara ettevõtte arvutivõrku ühendatud sülearvutist või lauaarvutist, siis see töövahend paljastab arvutivõrgus kõik pordi 80 (HTTP) kasutajaliidesed, sh kõik veebi serverid, printerid ja peaaegu kõik juurdepääsupunktid. Isegi kui juurdepääsupunkti port 80 kasutajaliides on blokeeritud või kaitstud kasutajanime ja parooliga, vastab juurdepääsupunkt üldiselt pordi skaneerimise pingile müüja nime ja tema vastava Interneti Protokolli (IP) aadressiga. | |||

Kui nüüd juurdepääsupunkt on avastatud, tuleb võrguadministraatoril määrata, kas tegemist on võõra või autoriseertud juurdepääsupunktiga. Selleks on kasulik pidada autoriseeridu juurdepääsupunktide nimekirja, kus oleks kirjas andmed MAC aadressi, SSID, müüja, raadiovastuvõtja tüüp ja kanal, millel ta töötab. Nüüd võib leitud pordi 80 kasutajaliidese nimekirja üle kontrollida ja kui nimekirjas olevad andmed on erinevad ettevõtte WLAN-is olevatest autoriseeritud juurdepääsupunktide andmetest, siis võib väita, et on avastatud potentsiaalne võõras juurdepääsupunkt. Ürita kahtlustatava juurdepääsupunkti IP aadressiga avada tema administraatori ekraanipilt, et näha, kas juurdepääsupunkt on seaduslik või mitte. | |||

Võõra juurdepääsupunkti füüsilise asukoha määramine on siinjuures kõige raskem ülesanne, mistõttu oleks kasulik koostada marsruutimistabeli kirjed, kus oleksid andmed võrguharude ühenduspunktide (võrgusõlmede) kohta. See lihtsustab töö tegemist. Võõra juurdepääsupunkti leidmiseks otsi tabelist, millist ühenduspunkti võõras juurdepääsupunkt kasutab. Siinjuures on oluline, et autoriseeritud seadmed asuksid jätkuvalt võrguadministraatori poolt pandud asukohtades ja seega nende andmed vastaksid marsruutimistabelis olevatele kirjetele. Füüsilise asukoha otsimist saab ahendada, kui hinnata piirkaugust, mis on vajalik, et seadme raadiosageduse signaal ühenduspunktini ulatuks. | |||

==Võõraste juurdepääsupunktide takistamine== | |||

On rida meetodeid, mida võib kasutada, et takistada isikutel ühenduda autoriseerimata võõraid juurdepääsupunkte traatühendusega võrgu külge. Need oleksid: | On rida meetodeid, mida võib kasutada, et takistada isikutel ühenduda autoriseerimata võõraid juurdepääsupunkte traatühendusega võrgu külge. Need oleksid: | ||

* Keela | * Keela Etherneti pordid, mis ei ole püsivalt kasutuses. Vajadusel saab neid porte tarkava abil aktiveerida või lihtsalt Etherneti kaablil võrku lülitada. Lisaks sellele on tagatud hea füüsiline turvalisus, mis peletab tavaliselt ründajad eemale (sarnaselt võlts turvakaamerate üles seadmise efektile). See on lihtne lahendus, kuid sellele ei saa oma usaldust täielikult rajada, kuna inimesed teevad vigu ja jätavad pordid avatuks. | ||

* Kasuta | * Kasuta ka Interneti proksiserverit, mis nõuab autentimist, et blokeerida tundmatute juurdepääsupunktide kaudu sooritatud tegevused (nt faili allalaadimine, veebiteenuse kasutamine jne). | ||

* Väljenda väga selgelt oma arvutivõrgu kasutusreeglites, et kasutajad ei tohi installida juurdepääsupunkte. See | * Rakenda arvutivõrgule juurdepääsukontrolli tehnoloogiat. See tingib selle, et kui ründaja soovib juurdepääsu arvutivõrgule, peab ta läbima kontrollala. Arvutivõrgu juurdepääsu kontrolli seade/server NAC (''Network Access Control'') peaks olema installitud switch'i vahele, mis pakub ühenduvust Ethreneti portide ja ülejäänud arvutivõrguga. Iga seade, mis ühendub, peab end autentima ja kehtivaks tegema (legaliseerima). NAC võib pakkuda täiendavat funktsionaalsust, nagu tihe ligipääsukontroll, identsuse haldust, juurdepääsu haldust ja mitte-vastavate klientide isoleerimine (nt nõuetele vastava viiruse tõrjeta arvutid). | ||

* Rakendada arvutivõrgule autentimisstandardit IEEE 802.1X/EAP [http://www.ieee802.org/1/pages/802.1x-2004.html], [http://www.ieee802.org/1/pages/802.1x-2010.html], mis kasutab mõlemapoolset autentimist. IEEE 802.1X pordipõhine juurdepääsukontroll pakub autentimise mehhanismi seadmete jaoks, mis soovivad suhelda pordi kaudu (nt LAN pordi kaudu). Kui autentimine ebaõnnestub, siis edasine suhtlemine selle pordi kaudu on keelatud. | |||

* Kasuta switch'ides pordi turvet. Paljud switch’id toetavad pordi-põhist MAC-aadresside ja muude parameetrite filtreerimist. On võimalik täpsustada, et ainult need MAC aadressid, mis on nimekirjas, võivad ühenduda sinu switch’i. Sellisel juhul ei ole tegemist raadio (''wireless'') MAC aadressiga, seega ründaja peaks pigem ära arvama kehtiva seadme MAC aadressi kui hakkama WLANis selle järele nuhkima. | |||

* Rakenda tsentraliseeritud avastamise vahendeid, mis tuvastavad võõra juurdepääsupunkti automaatselt ja raporteerivad sellest ning näitavad graafiliselt ka selle asukoha. | |||

* Väljenda väga selgelt oma arvutivõrgu kasutusreeglites, et kasutajad ei tohi installida omi juurdepääsupunkte. See ei takista küll otseselt võõraste juurdepääsupunktide installimist, kuid hoiab siiski paljud sellest eemale. | |||

Nagu näha, on mitmeid meetodeid, mida võib kasutada, et ära hoida võõraste juurdepääsupunktidee ühendamist traatühendusega kohtvõrguga. Mõned nendest meetoditest on psühholoogilised ja teised on tehnoloogilised, kuid kombinatsioon nendest on tavaliselt parimaks lahenduseks. | Nagu näha, on mitmeid meetodeid, mida võib kasutada, et ära hoida võõraste juurdepääsupunktidee ühendamist traatühendusega kohtvõrguga. Mõned nendest meetoditest on psühholoogilised ja teised on tehnoloogilised, kuid kombinatsioon nendest on tavaliselt parimaks lahenduseks. | ||

===Windows 7 Rogue AP=== | |||

Windows 7 sisaldab tarkvara, mis võimdaldab kasutaja sülearvutil käituda kui ''rogue AP'', mis varjab autoriseerimata kasutajate sisenemist võrku. Nimelt sisaldab Windows 7 '''SoftAP''' nimelist lisafunktsiooni, mida tuntakse ka "virtual Wi-Fi" nime all. "SoftAP" kaudu toimib Windows 7 kasutav sülearvuti üheaegselt kui Wi-Fi klient ja teisalt kui Wi-Fi juurdepääsupunkt, millesse teised kliendid ühenduda saavad. See on kindlasti kasulik funktsioon, kui kasutajad on heatahtlikud ja kasutavad seda näiteks muusika jagamiseks või failide vahetamiseks. Küll aga avaneb sellega kurjemate soovidega kasutajatel võimalus siseneda ettevõtte arvutivõrku, olles ise varjatud rünnatava sülearvuti IP aadressi taha. | |||

Täpsemalt siis teostab Windows 7't kasutav seade ''Port Address Translation''-it, lubades ühte ainsat avalikku IP aadressi kasutada mitmel sisevõrgu seadmel, avaldades seejärel ainult kindlad 4nda kihi pordi numbrid. Siit ka turvarisk, et seadmed, mis on ühendunud Windows 7 virtuaalsesse juurdepääsupunkti, ''bridge''-itakse traadiga võrku "nähtamatuna", kuna nad on peidetud virtuaalse juurdepääsupunkti IP taha. | |||

Rohkem avaldab selline operatsioonisüsteemi funktsioon muret suurematele ettevõtetele. Nimelt ''peer-to-peer'' režiimis vahetatakse lokaalseid faile ja programme ühenduses olevate arvutite vahel, mitte terves näiteks ettevõtte võrgus. | |||

'''Kaitsemehhanisme''' | |||

SoftAP vastu on töödatud välja paar lahendust. Esiteks võib määrata Windows 7't kasutavad seadmed 'võõrateks', mis peale teised kliendid selles võrgus ei saa nendega ühendada. Selleks skaneeritakse keelatud seadmete laineid, mida nad välja annavad. Antud juhul siis Windows 7 SoftAP'd kasutavad seadmed. | |||

Teine veidi manuaalsem meetod oleks lülitada seadmetel, mis kasutavad SoftAP funktsiooni, SoftAP lihtsalt välja, ning määrata ära Windows 7 kasutajate õigused sedasi, et seda ei oleks võimalik jälle sisse lülitada. | |||

[http://gnawgnu.blogspot.com/2010/02/how-to-disable-softap-aka-windows-7.htmlm Õpetus "SoftAP" välja lülitamiseks] | |||

==Kasutatud materjal== | |||

* T. Carpenter, J. Barrett, CWNA ® ''Certified Wireless Network Administrator Official Study Guide'' (''Exam'' PW0-100), ''Fourth Edition'', McGraw-Hill 2008 | |||

* ''Identifying Rogue Access Points'' by Jim Geier, http://www.wi-fiplanet.com/tutorials/article.php/1564431, Retrieved 04.2010 | |||

* ''Rogue Access Point Detection'', http://www.barcodeid.com/PDFs/RogueAPDetection.pdf, Retrieved 04.2010 | |||

* ''How to Detect a Rouge Access Point'', http://www.computer-network-security-training.com/how-to-detect-a-rouge-access-point/, Retreived 04.2010 | |||

* ''Rogue AP Prevention: Duping (802)Dot1X Access Control'' (http://www.cwnp.com/index/cwnp_wifi_blog/5173), Retrieved 04.2010 | |||

* Marius Stumbler, http://www.stumbler.net/, Retrieved 04.2010 | |||

* WlanBook, http://www.wlanbook.com/, Retrieved 04.2010 | |||

* Cisco Systems, Inc homepage, http://www.cisco.com/, Retrieved 04.2010 | |||

* HP Networking homepage, http://www.procurve.com/, Retrieved 04.2010 | |||

* WiMetrics homepage, http://www.wimetrics.com/, Retrieved 04.2010 | |||

* Aruba Networks homepage, http://www.arubanetworks.com/index.en.php, Retrieved 04.2010 | |||

* ManageEngine homepage, http://www.manageengine.com/, Retrieved 04.2010 | |||

* e-Teatmik: IT ja sidetehnika seletav sõnaraamat, http://vallaste.ee/ | |||

* ''Windows 7 Rogue AP'', http://www.networkworld.com/newsletters/wireless/2010/022210wireless1.html | |||

* ''Ways to (mis)use it'', http://blog.airtightnetworks.com/wifi-rogue-ap-5-ways-to-%E2%80%9Cuse%E2%80%9D-it/ | |||

== Välislingid == | |||

* http://www.wavelink.com/ | |||

* http://store.ovislinkonline.com/ | |||

* http://store.ovislinkonline.com/80mupoap.html | |||

* http://www.ieee802.org/1/pages/802.1x-2004.html | |||

* http://www.ieee802.org/1/pages/802.1x-2010.html | |||

* http://www.airmagnet.com | |||

* http://www.netstumbler.com | |||

* http://www.wlanbook.com/netstumbler-windows-7/ | |||

* http://www.wlanbook.com/iwids-rogue-wireless-access-point-scanner/ | |||

* http://www.wlanbook.com/wifi-scanner-v1.1-mac-os-x-snow-leopard/ | |||

* http://www.cisco.com | |||

* http://www.airwave.com | |||

* http://www.foundstone.com/us/resources/proddesc/superscan3.htm | |||

* http://www.foundstone.com/us/resources/proddesc/superscan.htm | |||

* http://www.arubanetworks.com/index.en.php | |||

== Autor == | |||

Kaia Kulla, AK 21 | |||

=== Täiendaja === | |||

Jürgen Hannus, D21 | |||

[[Category:Traadita side alused]] | |||

Latest revision as of 20:47, 19 May 2010

Antud töös kasutatakse allviidatud kasutatud materjalides toodud andmeid.

Võõrad juurdepääsupunktid

Mis on võõras juurdepääsupunkt?

Alates traadita sidevõrgu tehnoloogia (WLAN) turule tulekust on võõrastele juurdepääsupunkidele suurt tähelepanu pööratud, kuid hoolimata sellest tekitavad nad ohtu ka tänapäeval meie arvutivõrkudele.

Võõraks juurdepääsupunktiks võib lugeda mis iganes WiFi seadet, mis on ühendatud arvutivõrku, kuid mis ei ole selle arvutivõrgu administraatori hallata või ei oma selleks luba.

Võõras juurdepääsupunkt võib olla probleemiks isegi siis, kui ettevõttel ei ole oma traadita arvutivõrku (WLANi).

Kodukasutaja vs suurtarbija juurdepääsupunktid

Suurtarbija juurdepääsupunktid on disainitud selliselt, et neil on traatühenduse haldamise liides, mis annab endast ise arvutivõrgule teada, kui seade on end installinud. Nt Wavelink Mobile Manager [1] abil on võimalik kiiresti teada saada sellisest juurdepääsupunktist, mille ta automaatselt konfigureerib ning tuues sellega ka selle seadme IT administraatorile nähtavaks ning tema haldamise alla.

Kodukasutaja juurdepääsupunkt on seevastu ettevõtte arvutivõrgule suurim ohuallikas, kuna need võivad tegutseda arvutivõrgus väga vaikselt ja arvutivõrgu administraatorile nähtamatult.

Suurtarbija juurdepääsupunkte saab samuti muuta administraatori jaoks avastamatuteks, kui nende raporteerimise funktsioon välja lülitada või blokeerida.

Võõrasse juurdepääsupunkti ühendamise põhjus

Kasutaja ühendub võõrasse juurdepääsupunkti just seetõttu, et tänapäeva operatsioonisüstemid on sedasi üles ehitatud, et otsitakse kogu aeg tugevaima signaaliga juurdepääsupunkti, millesse ühenduda kasutajat segamata.

Joonis. Kasutaja ühendumine võõrasse ligipääsupunkti.

Peamised "kahtlusalused"

Võõra juurdepääsupunkti võib üles seada ründaja, kes soovib saada juurdepääsu traatühendusega arvutivõrgule või selle võib paigutada kasutaja, kes soovib lihtsalt oma töö tegemisel enda elu lihtsamaks ja mobiilsemaks teha ja kes ei oska aimatagi, et ta nõrkade turvaseadistustega juurdepääsupunkti üles seab.

Kuna ettevõtte töötajatel on tavaliselt ettevõtte vahenditele suhteliselt vaba juurdepääs, siis on neil võimalik ettevõtte arvutivõrku installida võõras juurdepääsupunkt oma IT osakonnaga koordineerimata.

Ründaja võib olla ka ajutine töötaja ettevõttes, kel on kehtiv juurdepääs hoonele ja kellele on antud luba kasutada sülearvutit töö juures. Ta võib kasutada tarkvarapõhist võõrast juurdepääsupunkti või ta võib kasutada ka nt USB pulka juurdepääsupunktina. (vt joonis)

Joonis. Taskupääsupunkt [2] http://store.ovislinkonline.com/

Samuti võivad arendajad, kes töötavad juhtmeta rakendustega, ühendada sellise juurdepääsupunkti testimise eesmärgil ettevõtte arvutivõrku.

Probleem on selles, et kui töötajad installivad WiFi seadme, ei saa nad aru, et sellega kaasneb turvarisk, sest see tegevus ei vasta sageli arvutivõrgu kasutamise reeglitele, mis on ettevõttes kehtestatud arvutivõrgu ja infosüsteemide turvalisuse tagamiseks. Selle tulemusena on ettevõtte arvutivõrk jäetud ulatuslikult avatuks juhusliku nuhkija või kriminaalse häkkeri jaoks, et ettevõtte arvutivõrku rünnata.

Mida iganes, võõras juurdepääsupunkt on turvarisk arvutivõrgule, sest võõra seadmega ei ole tagatud autoriseeritud ega autenditud juurdepääs arvutivõrgule, seega saab iga sissetungija kasutada seda kui „lahtist ust“, et kasu saada selle arvutivõrgu ressurssidest.

Võõra juurdepääsupunkti installimise peamised põhjused

On kaks peamist põhjust, mis motiveerivad võõrast juurdepääsupunkti teiste arvutivõrkudesse installima. Esimeseks põhjuseks on saada juurdepääs traatühendusega või traadita arvutivõrgule. Teiseks põhjuseks on rünnata konkreetset toimivat traadita terminali.

Esimesel juhul ühendab ründaja oma juurdepääsupunkti vooluvõrku (lühiajalise kasutuse korral võib ka akude pealt) ning sidestab selle standardkaabliga Etherneti pordi kaudu traatühendusega kohtvõrguga.

Kui ründaja on võõra juurdepääsupunkti üles seadnud, siis võib ta alustada traatühendusega kohtvõrgu või teise traadita kohtvõrgu (WLAN), mis võib omakorda olla ühendatud sellesse traatühendusega kohtvõrku, ründamist.

Paljud võõrad juurdepääsupunktid on üles seatud ühel ainsal eesmärgil - et saada kiiret internetiühendust. Reeglina on teada, et ettevõtetel on väga kiired Interneti ühendused ja seega on võimalik, olles ühendatud võõra juurdepääsupunkti kaudu ettevõtte arvutivõrku, alla laadida lühikese aja jooksul tohutuid koguseid illegaalset tarkvara, filme, muusikat jms.

Teine motivatsioon võõra juurdepääsupunkti ülesseadmiseks on otsene WLAN klientide rünnak. Sellisel juhul võib ründaja kasutada võõrast juurdepääsupunkti selleks, et juurde pääseda WLAN arvuti andmetele. Ründaja võib püüda isegi installida „tagauksi“ nendele WLAN klientidele, kes siis võimaldavad talle tulevikus juurdepääsu arvutivõrkudele. Selle stsenaariumi korral võib võõra juurdepääsupunkti tuvastamine olla väga raske.

Võõraste juurdepääsupunktidega kaasnevad otsesed ohud

- Andmete levimine: Ainuüksi passiivse võrguliikluse jälgimisega võib ründaja saada ülevaate arvutivõrgus olevatest kasutajatest ja nende võrguliiklust. Paketid võivad näidata host-ide nimesid ja IP aadresse. Kehvemini konfigureeritud arvutivõrkude puhul võib ründaja koguda isegi kasutajanimesid, paroole (nt HTTP protokollilt), emaile jms.

- Kui ründaja on omandanud host-ide nimed ja IP aadressid, saab ta kasutada arvutivõrgu jälgimiseks veebis tasuta levivaid võrguskanneerimise rakendusi. Nendega omakorda ehitada nimekirja potensiaalsetest sihtmärkidest, keda oleks võimalik rünnata. Igalt host-ilt saab otsida "näpujälgi" (fingerprints) erinevate programmidega nagu näiteks Nessus. Antud tarkvaraga on võimalik saada teada kasutaja operatsioonisüsteemi nõrkustest, nõrkadest seadistustest, avatud teenustest, avatud portidest jne. "Näpujälgi" saab otsida mitte klientidelt, vaid ka isegi switch-idelt ja ruuteritelt.

- Ründaja, kes on esimese punkti läbi käinud, on juba tõenäoliselt päris palju vajalikku informatsiooni saanud. Kui sellest pole piisanud, siis teise punkti läbimine ja potensiaalsete nõrkade host-ide ründamine näiteks brute force-iga (sõnaraamatu abil), ruuteride / switchide ründamine arvates ära default paroole jne annab äkki omakorda vajalikke andmeid juurde.

- Tasuta internet - võõra inimese poolt paigaldatud juurdepääsupunkt annab võimaluse võõrale kasutada tasuta internetiühendus. Eriti kasulik on sellisel juhul paigaldada võõras juurdepääsupunkt ettevõttetesse, kuna viimastel on üldjuhul kordades kiiremad internetiühendused kui kodukasutajatel. Samas pääseb sedasi ligi ka veebisaitidele, mis on välistele ühendustele keelatud. Lisaks võib võõra juurdepääsupunkti paigaldaja tekitada suure legaalse jama, laadides alla näiteks keelatud tarkvara, multimeediat või levitades viimaseid.

- DDoS - võõra juurdepääsupunkti haldaja võib juurdepääsupunkti kasutada näiteks ettevõttele DoS (Denial of Service) ründe teostamiseks. Näitena võib tuua ARP poisoning-i ja 'IP 'spoofing-u. Vastav tarkvara koos kasutusjuhenditega on internetist vabalt kättesaadav.

Võõraste juurdepääsupunktide tuvastamise meetodid

Tegelikult on olemas kaks primaarset lahendust, et tuvastada võõraid juurdepääsupunkte: traatühendusega liidese ja traadita liidese kaudu. Meeldetuletuseks, et võõras juurdepääsupunkt on jätkuvalt võõras juurdepääsupunkt, ning ta edastab regulaarse intervalliga kohtvõrgu majakasignaale (võrgu nime (SSID) kandvaid pakette). Seega oleks signaalide kuulamine üks peamisi tuvastamise meetodeid.

Tuvastamine traadita liidese kaudu

Üheks võõra juurdepääsupunkti tuvastamise meetodiks traadita liidese kaudu oleks kaardistada arvutivõrk ja vaadelda raadiosageduste katvust (spektrit) selles piirkonnas ning teha seda perioodiliselt. Järgnevalt tuleks võrrelda kahte raadiosageduste katvusala pilti - võib tuvastada uue võõra juurdepääsupunkti.

Teiseks ründajate tuvastamise meetodiks oleks sellise töövahendi kasutamine (nt AirMagnet [3] või NetStumbler [4]), mis püüab informatsiooni juurdepääsupunktide kohta, mis asuvad selle töövahendi tööpiirkonnas.

Signaalide püüdmiseks on vaja uuritav piirkond selle vahendiga läbi käia. Võib skaneerida ka kogu ülejäänud asutuse, aga see on suuremate ettevõtete jaoks, kel on palju hooneid või need laiuvad suurtel territooriumitel, väga aeganõudev.

Töötamine NetStumbleriga

NetStumbler on traadita arvutivõrgu levipiirkonnas WiFi seadmete tuvastamise tööriist ja seda saab firma kodulehelt (http://www.netstumbler.com) tasuta alla laadida. Seda on kahte tüüpi: üks on disainitud sülearvutite jaoks ja teine versioon (MiniStumbler) on pihuarvutite jaoks. Mõlemad versioonid toetavad GPS kaarti, mis võimaldab NetStumbleril moodustada kaart, et näidata kõikide juurdepääsupunktide asukohti konkreetses piirkonnas.

Selle meetodi kasutamiseks oleks tark hoida oma arvutivõrgu juurdepääsupunktid dokumenteeritud asukohtades, sest siis on võimalik nt NetStumbleriga minna nende juurdepääsupunktide juurde ja kontrollida, kas arvutivõrku ei ole mitte tekkinud juurde uusi juurdepääsupunkte.

NetStumbler saadab välja tühje, nn null-SSID-pakette, millele WiFi-seadmed vastavad oma SSID-nimega. Kui ilmneb uus juurdepääsupunkt, märgi üles selle MAC aadress ja seira sealt plinkiva signaali tugevust, liikudes samal ajal läbi uuritava piirkonna. Ringi liikudes peaks märkama plinkimise signaali nõrgenemist ja tugevnemist ja kui liikuda signaali tugevnemise suunas, peaks lõpuks olema võimalik leida juurdepääsupunkti umbkaudne asukoht ja seejärel selle juurdepääsupunkti enda.

NetStumbleri kasutamisel tuleb silmas pidada järgmist: kui sülearvutis kasutada 802.11b WiFi kaarti, siis on võimalik leida 802.11b ja 802.11g juurdepääsupunkte. Ent, kui töötab 802.11a arvutivõrk, siis 802.11b kaart seda ei tuvasta. Põhjuseks on, et 802.11b kasutab 2,4 GHz sagedusala, kuid 802.11a opereerib 5 GHz sagedusalas.

Lisaks tasub teada, et NetStumbler ei toeta täna Windows 7 ja Windows Vista operatsioonisüsteeme (NetStumbleri viimane verisoon NetStumbler 0.4.0 on loodud 6 aasta tagasi), kuid toote autor tegeleb juba vastavate uuenduste sisseviimisega. [5]. Seniks võib katsetada arvuti väikest ümberkonfigureerimist [6] või proovida sama põhimõttega programmi inSSider

Paraku on sellisel viisil andmete püüdmisel ainult hetke väärtus. Mõni võib võõra juurdepääsupunkti aktiveerida sekund pärast nuhkimise seadme väljalülitamist ja sul pole aimugi, et see eksisteerib. Kuigi see on väga aeganõudev protseduur, on see siiski üks levinuimaid ja odavaimaid meetodeid, et leida võõras juurdepääsupunkt.

Joonis. Netstumbleri kasutajaliides [7]

Tuvastamine traatühendusega liidese kaudu

Samuti võib võõra juurdepääsupunkti tuvastada traatühendusega pordi kaudu. Paljud juurdepääsupunktid on installitud kasutajate poolt, kes soovivad kasutada WLANi pakutavat paindlikkust. Tavaliselt need kasutajad ei tea, kuidas ära hoida, et neid traatühendusega pordi kaudu ei tuvastataks, seega enamik juurdepääsupunkte ei ole konfigureeritud selliselt, et neid ei tuvastataks. Asja tuum on tegelikult selles, et need võõrad juurdepääsupunktid on tavaliselt kodu või väikese kontori odavad juurdepääsupunktid või ruuterid ja need ei toeta HTTP haldamise liidese blokeerimist Etherneti pordis või taas kord, installija ei tea, kuidas seda teha.

Seni, kui on teada, et suurem osa juurdepääsupunkte töötavad HTTP serveril ja enamik lauaarvutitest või isegi mitmed võrguserverid ei tööta sellel, võib teha alamvõrkude kaupa pordi skaneerimist, otsides IP aadressi, mis oleks avatud pordiga 80. Kui avastad IP aadressi, mis on avatud pordiga 80 ja mida enne ei olnud seal, on võimalik, et oled avastanud võõra juurdepääsupunkti. Võte, mida võiks nüüd järgnevalt teha, oleks:

- Kui oled lõpetanud oma traatida kohtvõrgu (WLANi) installimise ja on teada, et võõrast juurdepääsupunkti ei saa olla, skaneeri iga port igas segmendis ja salvesta tulemus teksti faili.

- Nüüd, enam-vähem igal nädalal skaneeri samu porte tipptunnivälisel ajal (kui seda on) ja salvesta uus skaneerimise tulemus uude teksti faili.

- Lõpuks, kasutades võrdlemiseks mitmeid faile, otsi erinevusi. Või veelgi parem, kirjuta oma enda skript, mis võrdleb kahte faili ja ütleb sulle ainult uutest viidetest portidele 80 (HTTP) ja 23 (Telnet).

Sedasi saab ehitada väga lihtsalt oma isikliku ründaja tuvastamise süsteemi, mis ei ole küll väga töökindel süsteem, kuid kindlasti on see parem, kui tuvastamise süsteemi üldse ei ole. Kui arvutivõrk toetab, siis võiks kirjutada oma skripti sellisel viisil, et see blokeerib Etherneti pordid seal, kus on tuvastud uued TCP pordid 80 või 23 ja saadab sulle e-kirjaga vastava aruande. Kohe, kui see e-kiri on saadud, saab alustada tegutsemist ning samal ajal on skript juba blokeerinud selle seadme, juhul, kui see on võõras juurdepääsupunkt. See variant pakub võõra juurdepääsupunkti ohjeldamise automaatset vormi ning töötab hästi kodu ja kontori rakendustes ning väiksemates ja keskmistes ettevõtete lahendustes.

Võõra juurdepääsupunkti leidmiseks on võimalik kasutada ka Internetis pakutavat tasuta online'is skaneerimise töövahendit iWIDS [8], mis on mõeldud eelkõige Windows Vista ja Windows 7 kasutajatele. Samas on ka analoog Mac'i kasutajatele [9].

iWIDS skaneerib etteantud intervalliga arvutivõrku otsides seal leiduvaid juhtmeta seadmeid ning tulemuseks kuvab monitorile nende MAC aadressid, andmed seadme tarnija kohta, BSSID ja RSSI. Leitud MAC aadressi kaudu (klikkides ekraanil sellele MAC aadressile) on võimalik tuvastada seadme asukoht pikkus ja laiuskraadides, näha tema asukohta kaardil Google Earth'i ja Google Maps'i abil, nende programmide poolt pakutava täpsusega. Samuti on võimalik panna iWIDS tööle selliselt, et ta teavitaks kasutajat helisignaaliga ja soovi korral ka e-kirjaga, kui keegi võõras on end sinu arvutivõrku installinud.

Suuremates ja suurtes firmades on vaja installida võimsamaid tsentraliseeritud juhtimisega lahendusi, millest alljärgnevalt lähemalt.

Tsentraliseeritud avastamine

Ideaalne meetod võõraste juurdepääsupunktide avastamiseks on kasutada tsentraalset konsooli, mis on lisatud traatühendusega arvutivõrgu osale seire sooritamiseks. Sellisel juhul ei ole vaja jalutada läbi hoonete ega territooriumi.

Erinevad müüjad pakuvad spetsiaalseid tooteid, mis pakuvad tsentraliseeritud seire tegemise võimalust. Alljärgnevalt lühiülevaade mõningatest variantidest.

Cisco Unified Wireless Network

Cisco Unified Wireless Network [10] pakub võõra juurdepääsupunkti tuvastamiseks kahte meetodit, mis võimaldavad võõra juurdepääsupunkti täielikult identifitseerida ja ohjeldada. Cisco Unified Wireless Network'i lahendusel on eelis selles, et kõik Cisco kontrollerid sisaldavad meetodit, mis tuvastavad võõra juurdepääsupunkti automaatselt.

Cisco iga kontroller on konfigureeritud raadiosagedusgrupi nimega. Kui juba Lightweight AP, mis on üks osa Cisco Unified Wireless Network arhitektuurist, on registreeritud kontrolleri abil, manustab ta raadiosagedusgrupile spetsiifilise autentimise informatsiooni elemendi (authentication Information Element (AIE)), mis on konfigureeritud kontrollerile kõigis tema majakasignaalide vastusfreimides. Kui Lightweight AP kuuleb kas AIE-ta või vale AEI-ga juurdepääsupunkti vastusfreimide majakasignaale, siis Lightweight AP fikseerib selle juurdepääsupunki võõrana, jäädvustab kontrolltabelis tema BSSID ja saadab tabeli kontrollerile. Edasi on kaks meetodit: aktiivne meetod ja passiivne meetod.

Aktiivset meetodit (Rogue Location Discovery Protocol (RLDP)) kasutatakse, kui võõrale juurdepääsupunktile ei ole konfigureeritud autentimise funktsiooni (Open Authentication). Režiimis, mis on vaikimisi peal, juhitakse aktiivset juurdepääsupunkti, et ta liiguks võltskanalile ja ühendaks end kliendina võõra külge. Selle aja jooksul saadab aktiivne juurdepääsupunkt autentimata sõnumeid kõikidele ühenduses olevatele klientidele ning sulgeb seejärel raadioliidese, misjärel seostab võõra juurdepääsupunkti kliendina.

Juurdepääsupunkt püüab võõra juurdepääsupunkti IP aadressi kätte saada ja edastab kontrollerile võõra juurdepääsupunkti kaudu UDP protokolli (User Datagram Protocol) paketi (port 6352), mis sisaldab infot kohaliku ja võõra juurdepääsupunkti ühenduse kohta. Kui kontroller võtab selle paketi vastu, siis sellel on sisse lülitatud alarm, mis teavitab võrguadministraatorit, et traatühendusega arvutivõrgus on avastatud võõras juurdepääsupunkt.

Passiivset meetodit kasutatakse, kui võõral juurdepääsupunktil on olemas mingi autentimine, kas siis WEP või WPA. Kui võõral juurdepääsupunktil on konfigureeritud autentimise funktsioon, siis Lightweight AP ei saa ühenduda, sest ta ei tea võõra juurdepääsupunkti konfigureerimise võtit. Protsess algab kontrolleriga, kui see annab edasi võltsdetektorina konfigureeritud juurdepääsupunktile võõraste klientide MAC aadresside nimekirja. Võltsdetektor skaneerib ARP päringu jaoks kõik ühendatud ja konfigureeritud alamvõrgud ning ARP otsib andmelülikihi (Layer 2) aadressi, mis sellele vastab. Kui vastavus on tuvastatud, siis kontroller teavitab võrguadministraatorit, et traatühendusega alamvõrgus on tuvastatud võõras.

HP ProCurve

HP ProCurve töötab põhimõttel, et Microsoft Windowsi põhine ProCurve Manager +/ProCurve Mobility Manager (PCM+/PMM) tarkvara (kombinatsioon nendest kahest võimaldab nii traatühendusega kui ka traadita ühendusega arvutivõrkude haldamist) võimaldab kasutada raadiosagedusi, et skaneerida ProCurve traadita juurdepääsupunkte, et avastada potentsiaalseid võõraid juurdepääsupunkte.

Selleks installitakse arvutivõrku HP ProCurve juurdepääsupunktid, mis skaneerivad aeg-ajalt ümberkaudsete juurdepääsupunktide majakasignaale. Eri asukohtadesse paigutatud HP ProCurve juurdepääsupunktid püüavad võõra juurdepääsupunkti erineva tugevusega majakasignaale, mis sisaldavad ka infot selle võõra juurdepääsupunkti MAC aadressi ja SSID kohta.

ProCurve Mobility Manager korjab kogu selle raadio teel skaneeritud info kokku ja võrdleb selle baasil äsja avastatud seadmeid ProCurve Manager Plus’is asuva nimekirjaga, kuhu on salvestatud arvutivõrku üles seatud juurdepääsupunktide andmed. Arvutivõrgu administraator saab võrrelda raadiosageduslikke väärtusi (kanal, RSSI jne), hinnata ümberkaudsete raadiovastuvõtjate usaldusväärsust ja vastavalt tegutseda.

Programm võimaldab valida ka meetodit, kuidas infot IT administraatorile edastada - kas lihtsalt programmi sisse logimisega või e-kirja või ekraanipildi saatmisega e-posti aadressile.

WiSentry

WiSenry tarkvara pakub ettevõtetele samuti 24/7 kaitset võõraste sissetungijate eest. WiSentry töötab ettevõttes olemasoleva traatühendusega arvutivõrgu osa peal, monitoorides nii traatühendusega kui ka traadita ühendusega arvutivõrku ning kuvab pildi nii seadme kui ka tema käitumise kohta, tuvastades seega nii võõra juurdepääsupunkti kui ka autoriseeritud juurdepääsupunkti lubamatu käitumise. Seiret toimetavad nn „agendid“, mis on „tarkvara sensorid“ ja opereerivad Windowsi teenusena.

Juurdepääsupunkti arvutivõrku sisenemisel kuvab WiSentry reaalajas IT administraatori arvutiekraanile info (tarnija nimi, mudel, pordi, kuhu juurdepääsupunkt on ühendatud ja tõenäosuse protsendi, et vastav seade on juurdepääsupunkt, MAC aadressi, IP aadressi ja ajatempli viimasest seadme tegevusest arvutivõrgus) kõikide juurdepääsupunktide kohta sõltumata sellest, kas tegemist on autoriseeritud või võõra juurdepääsupunktiga. WiSentry on mastabeeritava (tingimustele väga hästi kohandatav) arhitektuuriga, mis pakub 100%-list arvutivõrgu kaetavust ja suudab samaaegselt kaitsta arvutivõrgu erinevaid segmente.

WiSentry on puhtalt tarkvaraline lahendus, mis ei vaja täiendavat riistvara ja suudab tuvastada ka kõrgetasemelisi juurdepääsupunkte, nagu Linksys, D Link, Cisco jne.

ArubaOS

ArubaOS lahendus võimaldab süsteemil täpselt vahet teha, kas tegemist on võõra juurdepääsupunktiga või tegemist on juurdepääsupunktiga, mis oma lähedusega „riivab“ meie arvutivõrku. Kui see juurdepääsupunkt on klassifitseeritud võõrana, siis süsteem teeb automaatselt ta töövõimetuks sõltumata sellest, kas tegemist on traatühendusega või traadita arvutivõrguga. Samuti teavitatakse võrguadministraatorit võõraste juurdepääsupunktide olemasolust ja nende täpsest füüsilisest asukohast hoones, nii et neid saab arvutivõrgust eemaldada.

WiFi Manageri kasutamine

WiFi Manageri kasutamisel toimub võõra juurdepääsupunkti tuvastamine kahe etapiliselt: esmalt juurdepääsupunkti olemasolu tuvastamine ja seejärel identifitseerimine, kas tegemist on võõraga või mitte.

Tuvastamiseks kasutatakse raadiosageduste skaneerimist, juurdepääsupunkti skaneerimist ja traatühendusega võrgu poolseid sisendeid.

Identifitseerimiseks on vajalik eelnevalt konfigureeritud autoriseeritud juurdepääsupunktide nimekirja olemasolu. Nimekirja saab kanda andmed MAC aadresside, SSID-e, tarnijate, teabekanali liigi ja kasutatava kanali kohta. Iga uus avastatud juurdepääsupunkt, mille kohta selles nimekirjas nimetatud andmed puuduvad, liigitatakse võõra juurdepääsupunktina.

„Vaese mehe“ lähenemine

Alternatiivne, üsna toores (aga efektiivne ja odav) meetod leidmaks potentsiaalseid võõraid traatühendusega arvutivõrgu osast on kasutada Transmission Control Protocol (TCP) pordi vaba skännerit, nagu nt SuperScan 3,0 [11] või SuperScan 4,0 [12] (töötab ainult Windows 2000 and XP peal), mis määrab kindlaks arvutivõrku ühendatud erinevate seadmete lubatud TCP pordid. Kui käivitada tarkvara ettevõtte arvutivõrku ühendatud sülearvutist või lauaarvutist, siis see töövahend paljastab arvutivõrgus kõik pordi 80 (HTTP) kasutajaliidesed, sh kõik veebi serverid, printerid ja peaaegu kõik juurdepääsupunktid. Isegi kui juurdepääsupunkti port 80 kasutajaliides on blokeeritud või kaitstud kasutajanime ja parooliga, vastab juurdepääsupunkt üldiselt pordi skaneerimise pingile müüja nime ja tema vastava Interneti Protokolli (IP) aadressiga.

Kui nüüd juurdepääsupunkt on avastatud, tuleb võrguadministraatoril määrata, kas tegemist on võõra või autoriseertud juurdepääsupunktiga. Selleks on kasulik pidada autoriseeridu juurdepääsupunktide nimekirja, kus oleks kirjas andmed MAC aadressi, SSID, müüja, raadiovastuvõtja tüüp ja kanal, millel ta töötab. Nüüd võib leitud pordi 80 kasutajaliidese nimekirja üle kontrollida ja kui nimekirjas olevad andmed on erinevad ettevõtte WLAN-is olevatest autoriseeritud juurdepääsupunktide andmetest, siis võib väita, et on avastatud potentsiaalne võõras juurdepääsupunkt. Ürita kahtlustatava juurdepääsupunkti IP aadressiga avada tema administraatori ekraanipilt, et näha, kas juurdepääsupunkt on seaduslik või mitte.

Võõra juurdepääsupunkti füüsilise asukoha määramine on siinjuures kõige raskem ülesanne, mistõttu oleks kasulik koostada marsruutimistabeli kirjed, kus oleksid andmed võrguharude ühenduspunktide (võrgusõlmede) kohta. See lihtsustab töö tegemist. Võõra juurdepääsupunkti leidmiseks otsi tabelist, millist ühenduspunkti võõras juurdepääsupunkt kasutab. Siinjuures on oluline, et autoriseeritud seadmed asuksid jätkuvalt võrguadministraatori poolt pandud asukohtades ja seega nende andmed vastaksid marsruutimistabelis olevatele kirjetele. Füüsilise asukoha otsimist saab ahendada, kui hinnata piirkaugust, mis on vajalik, et seadme raadiosageduse signaal ühenduspunktini ulatuks.

Võõraste juurdepääsupunktide takistamine

On rida meetodeid, mida võib kasutada, et takistada isikutel ühenduda autoriseerimata võõraid juurdepääsupunkte traatühendusega võrgu külge. Need oleksid:

- Keela Etherneti pordid, mis ei ole püsivalt kasutuses. Vajadusel saab neid porte tarkava abil aktiveerida või lihtsalt Etherneti kaablil võrku lülitada. Lisaks sellele on tagatud hea füüsiline turvalisus, mis peletab tavaliselt ründajad eemale (sarnaselt võlts turvakaamerate üles seadmise efektile). See on lihtne lahendus, kuid sellele ei saa oma usaldust täielikult rajada, kuna inimesed teevad vigu ja jätavad pordid avatuks.

- Kasuta ka Interneti proksiserverit, mis nõuab autentimist, et blokeerida tundmatute juurdepääsupunktide kaudu sooritatud tegevused (nt faili allalaadimine, veebiteenuse kasutamine jne).

- Rakenda arvutivõrgule juurdepääsukontrolli tehnoloogiat. See tingib selle, et kui ründaja soovib juurdepääsu arvutivõrgule, peab ta läbima kontrollala. Arvutivõrgu juurdepääsu kontrolli seade/server NAC (Network Access Control) peaks olema installitud switch'i vahele, mis pakub ühenduvust Ethreneti portide ja ülejäänud arvutivõrguga. Iga seade, mis ühendub, peab end autentima ja kehtivaks tegema (legaliseerima). NAC võib pakkuda täiendavat funktsionaalsust, nagu tihe ligipääsukontroll, identsuse haldust, juurdepääsu haldust ja mitte-vastavate klientide isoleerimine (nt nõuetele vastava viiruse tõrjeta arvutid).

- Rakendada arvutivõrgule autentimisstandardit IEEE 802.1X/EAP [13], [14], mis kasutab mõlemapoolset autentimist. IEEE 802.1X pordipõhine juurdepääsukontroll pakub autentimise mehhanismi seadmete jaoks, mis soovivad suhelda pordi kaudu (nt LAN pordi kaudu). Kui autentimine ebaõnnestub, siis edasine suhtlemine selle pordi kaudu on keelatud.

- Kasuta switch'ides pordi turvet. Paljud switch’id toetavad pordi-põhist MAC-aadresside ja muude parameetrite filtreerimist. On võimalik täpsustada, et ainult need MAC aadressid, mis on nimekirjas, võivad ühenduda sinu switch’i. Sellisel juhul ei ole tegemist raadio (wireless) MAC aadressiga, seega ründaja peaks pigem ära arvama kehtiva seadme MAC aadressi kui hakkama WLANis selle järele nuhkima.

- Rakenda tsentraliseeritud avastamise vahendeid, mis tuvastavad võõra juurdepääsupunkti automaatselt ja raporteerivad sellest ning näitavad graafiliselt ka selle asukoha.

- Väljenda väga selgelt oma arvutivõrgu kasutusreeglites, et kasutajad ei tohi installida omi juurdepääsupunkte. See ei takista küll otseselt võõraste juurdepääsupunktide installimist, kuid hoiab siiski paljud sellest eemale.

Nagu näha, on mitmeid meetodeid, mida võib kasutada, et ära hoida võõraste juurdepääsupunktidee ühendamist traatühendusega kohtvõrguga. Mõned nendest meetoditest on psühholoogilised ja teised on tehnoloogilised, kuid kombinatsioon nendest on tavaliselt parimaks lahenduseks.

Windows 7 Rogue AP

Windows 7 sisaldab tarkvara, mis võimdaldab kasutaja sülearvutil käituda kui rogue AP, mis varjab autoriseerimata kasutajate sisenemist võrku. Nimelt sisaldab Windows 7 SoftAP nimelist lisafunktsiooni, mida tuntakse ka "virtual Wi-Fi" nime all. "SoftAP" kaudu toimib Windows 7 kasutav sülearvuti üheaegselt kui Wi-Fi klient ja teisalt kui Wi-Fi juurdepääsupunkt, millesse teised kliendid ühenduda saavad. See on kindlasti kasulik funktsioon, kui kasutajad on heatahtlikud ja kasutavad seda näiteks muusika jagamiseks või failide vahetamiseks. Küll aga avaneb sellega kurjemate soovidega kasutajatel võimalus siseneda ettevõtte arvutivõrku, olles ise varjatud rünnatava sülearvuti IP aadressi taha.

Täpsemalt siis teostab Windows 7't kasutav seade Port Address Translation-it, lubades ühte ainsat avalikku IP aadressi kasutada mitmel sisevõrgu seadmel, avaldades seejärel ainult kindlad 4nda kihi pordi numbrid. Siit ka turvarisk, et seadmed, mis on ühendunud Windows 7 virtuaalsesse juurdepääsupunkti, bridge-itakse traadiga võrku "nähtamatuna", kuna nad on peidetud virtuaalse juurdepääsupunkti IP taha.

Rohkem avaldab selline operatsioonisüsteemi funktsioon muret suurematele ettevõtetele. Nimelt peer-to-peer režiimis vahetatakse lokaalseid faile ja programme ühenduses olevate arvutite vahel, mitte terves näiteks ettevõtte võrgus.

Kaitsemehhanisme

SoftAP vastu on töödatud välja paar lahendust. Esiteks võib määrata Windows 7't kasutavad seadmed 'võõrateks', mis peale teised kliendid selles võrgus ei saa nendega ühendada. Selleks skaneeritakse keelatud seadmete laineid, mida nad välja annavad. Antud juhul siis Windows 7 SoftAP'd kasutavad seadmed.

Teine veidi manuaalsem meetod oleks lülitada seadmetel, mis kasutavad SoftAP funktsiooni, SoftAP lihtsalt välja, ning määrata ära Windows 7 kasutajate õigused sedasi, et seda ei oleks võimalik jälle sisse lülitada.

Õpetus "SoftAP" välja lülitamiseks

Kasutatud materjal

- T. Carpenter, J. Barrett, CWNA ® Certified Wireless Network Administrator Official Study Guide (Exam PW0-100), Fourth Edition, McGraw-Hill 2008

- Identifying Rogue Access Points by Jim Geier, http://www.wi-fiplanet.com/tutorials/article.php/1564431, Retrieved 04.2010

- Rogue Access Point Detection, http://www.barcodeid.com/PDFs/RogueAPDetection.pdf, Retrieved 04.2010

- How to Detect a Rouge Access Point, http://www.computer-network-security-training.com/how-to-detect-a-rouge-access-point/, Retreived 04.2010

- Rogue AP Prevention: Duping (802)Dot1X Access Control (http://www.cwnp.com/index/cwnp_wifi_blog/5173), Retrieved 04.2010

- Marius Stumbler, http://www.stumbler.net/, Retrieved 04.2010

- WlanBook, http://www.wlanbook.com/, Retrieved 04.2010

- Cisco Systems, Inc homepage, http://www.cisco.com/, Retrieved 04.2010

- HP Networking homepage, http://www.procurve.com/, Retrieved 04.2010

- WiMetrics homepage, http://www.wimetrics.com/, Retrieved 04.2010

- Aruba Networks homepage, http://www.arubanetworks.com/index.en.php, Retrieved 04.2010

- ManageEngine homepage, http://www.manageengine.com/, Retrieved 04.2010

- e-Teatmik: IT ja sidetehnika seletav sõnaraamat, http://vallaste.ee/

- Windows 7 Rogue AP, http://www.networkworld.com/newsletters/wireless/2010/022210wireless1.html

- Ways to (mis)use it, http://blog.airtightnetworks.com/wifi-rogue-ap-5-ways-to-%E2%80%9Cuse%E2%80%9D-it/

Välislingid

- http://www.wavelink.com/

- http://store.ovislinkonline.com/

- http://store.ovislinkonline.com/80mupoap.html

- http://www.ieee802.org/1/pages/802.1x-2004.html

- http://www.ieee802.org/1/pages/802.1x-2010.html

- http://www.airmagnet.com

- http://www.netstumbler.com

- http://www.wlanbook.com/netstumbler-windows-7/

- http://www.wlanbook.com/iwids-rogue-wireless-access-point-scanner/

- http://www.wlanbook.com/wifi-scanner-v1.1-mac-os-x-snow-leopard/

- http://www.cisco.com

- http://www.airwave.com

- http://www.foundstone.com/us/resources/proddesc/superscan3.htm

- http://www.foundstone.com/us/resources/proddesc/superscan.htm

- http://www.arubanetworks.com/index.en.php

Autor

Kaia Kulla, AK 21

Täiendaja

Jürgen Hannus, D21