RADIUS serveri kasutamine wifi võrkudes: Difference between revisions

No edit summary |

|||

| (17 intermediate revisions by the same user not shown) | |||

| Line 18: | Line 18: | ||

Esiteks turvalisuse aspekt: kuna salajast parooli ei pruugita tihti vahetada, on potentsiaalsel ründajal aega tegelda ka keerulisema parooli lahtimurdmisega. Teine probleem seondub kasutajate haldamisega: kui võrgul on mitu kasutajat ja soovime ühe kasutaja välja arvata (või anda kellelegi ajutist ligipääsu), tuleb ühe isiku välistamiseks vahetada pääsupunkti parooli. Sellega kaasneb vajadus muuta pääsupunkti parooli sätteid | Esiteks turvalisuse aspekt: kuna salajast parooli ei pruugita tihti vahetada, on potentsiaalsel ründajal aega tegelda ka keerulisema parooli lahtimurdmisega. Teine probleem seondub kasutajate haldamisega: kui võrgul on mitu kasutajat ja soovime ühe kasutaja välja arvata (või anda kellelegi ajutist ligipääsu), tuleb ühe isiku välistamiseks vahetada pääsupunkti parooli. Sellega kaasneb vajadus muuta pääsupunkti parooli sätteid kõikidel võrgu klientidel. Järelikult- vastupidiselt laialt levinud praktikale- ei tohiks äriettevõtted, kes jagavad klientidele ajutist juurdepääsu oma traadita võrku (nt konverentsi- või koosolekuruumides), kasutada WPA-PSK tehnoloogiat. | ||

Eeltoodud kaalutlustel tasub ettevõtetel (ja suurematel koduvõrkudel) kasutada WPA-EAS tehnoloogiat. Selle tehnoloogia puhul ei kasutata kliendi tuvastamiseks pääsupunkti salajast parooli. Selle asemel rakendatakse nn. AAA-põhimõtet ( | Eeltoodud kaalutlustel tasub ettevõtetel (ja suurematel koduvõrkudel) kasutada WPA-EAS tehnoloogiat. Selle tehnoloogia puhul ei kasutata kliendi tuvastamiseks pääsupunkti salajast parooli. Selle asemel rakendatakse nn. AAA-põhimõtet (akronüüm väljendist ''Authentication, Authorization, Accountability''), mille kohaselt peab andmesideprotokoll võimaldama selget tuvastust, pääsukontrolli ja tegevuse jälgitavust. | ||

AAA-põhimõtte keskmes on RADIUS teenuse kasutamine. | AAA-põhimõtte keskmes on RADIUS-teenuse kasutamine. RADIUS-teenust pakkuva serveri ülesanne on kontrollida, (a) kas kliendil on kehtiv sertifikaat, (b) millised on sellise kliendi pääsuõigused ettevõtte domeenis; (c) ühendussessiooni järel kontrollida, millised andmed sessiooni jooksul liikusid. <u>Seega võimaldab RADIUS server juhtida ettevõtte wifi turvapoliitikat. </u> | ||

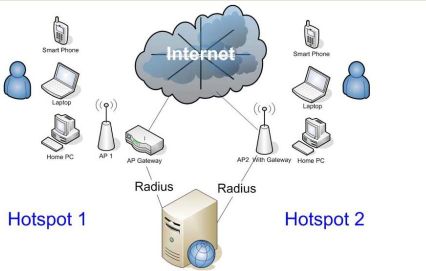

==Kuidas RADIUS server toimib?== | ==Kuidas RADIUS server toimib?== | ||

| Line 34: | Line 34: | ||

<u>Allikas</u>:'' Aradial.com | <u>Allikas</u>:'' Aradial.com | ||

|} | |} | ||

WPA-EAS arhitektuuris on RADIUS-serveril keskne roll kasutajate sisselogimisandmete (kasutajanime ja parooli või | WPA-EAS arhitektuuris on RADIUS-serveril keskne roll kasutajate sisselogimisandmete (kasutajanime ja parooli või setifikaadi) haldamisel. Ei kasutatuta jagatud võtit, samuti ei saa ükski kasutaja pöörduda otse RADIUS-serveri poole. Selle asemel suhtleb kasutaja võrguseadmega (marsruuter, VPN-server, modem, NAS-server), edastades sellele oma sisselogimisandmed, et võrku ühenduda (toimub nn ''access-request''). Võrguseade on eelnevalt seadistatud RADIUS-serveri kliendina: ta vahetab RADIUS-serveriga krüpteeritud sümmeetrilist võtit. Sellega võrguseade ja RADIUS-server tuvastavad teineteist. Võrguseadme ja RADIUS-serveri suhtlus krüpteeritakse selle sümmeetrilise võtmega. Võrguseade edastab RADIUS-serverile kasutaja sisselogimisandmed. | ||

| Line 43: | Line 43: | ||

Sisselogimisandmete loetelu ei pea ilmtingimata sisalduma RADIUS-serveris, vaid võib asuda muus serveris (nt domeenikontrolleris või SQL andmebaasis). Viimasel juhul toimib RADIUS-server vahendajana. | Sisselogimisandmete loetelu ei pea ilmtingimata sisalduma RADIUS-serveris, vaid võib asuda muus serveris (nt domeenikontrolleris või SQL andmebaasis). Viimasel juhul toimib RADIUS-server vahendajana. | ||

Kui kasutaja sisselogimisandmed võimaldavad RADIUS-serveril kasutajat tuvastada, saadab RADIUS-server võrguseadmele teate ühenduse lubamise kohta (toimub nn | Kui kasutaja sisselogimisandmed võimaldavad RADIUS-serveril kasutajat tuvastada, saadab RADIUS-server võrguseadmele teate ühenduse lubamise kohta (toimub nn ''access-accept''). Viimane sisaldab ka pääsukontrolli tingimusi: milliseid teenuseid tohib võrguseade kasutajale võimaldada. Seejärel genereerib võrguseade sessioonivõtme ja avab kasutajale lüüsi, mille kaudu kasutaja pääseb ligi võrguteenus(t)ele. | ||

RADIUS-serveri järelevalve (ehk ''accounting'') kasutaja tegevuse üle toimib selliselt, et võrguseade teavitab RADIUS-serverit sessiooni algusest ja lõpust (saadetakse nn ''accounting''-pakett), andes ülevaate sessiooni jooksul kasutatud teenuse kohta (nt ühenduse pikkus, edastatud andmemaht ja paketid). | RADIUS-serveri järelevalve (ehk ''accounting'') kasutaja tegevuse üle toimib selliselt, et võrguseade teavitab RADIUS-serverit sessiooni algusest ja lõpust (saadetakse nn ''accounting''-pakett), andes ülevaate sessiooni jooksul kasutatud teenuse kohta (nt ühenduse pikkus, edastatud andmemaht ja paketid). | ||

==Kuidas RADIUS-serveri kasutamine parandab julgeolekut?== | ==Kuidas RADIUS-serveri kasutamine parandab julgeolekut?== | ||

| Line 55: | Line 55: | ||

WPA-PSK lahendusega võrreldes on RADIUS-serveril põhineval WPA-EAS tehnoloogial järgmised eelised: | WPA-PSK lahendusega võrreldes on RADIUS-serveril põhineval WPA-EAS tehnoloogial järgmised eelised: | ||

1) Kasutajate sisselogimisandmed ei ole staatilised. Kasutaja lahkumisel või lisandumisel piisab selle muudatuse kajastamisel kasutajate nimekirjas, mida RADIUS-server sisaldab. Sellega tagatakse, et kasutaja pääseb võrgule ligi nii kaua, kuni on selleks volitus. | 1) Kasutajate sisselogimisandmed ei ole staatilised. Kasutaja lahkumisel või lisandumisel piisab selle muudatuse kajastamisel kasutajate | ||

2) Kasutajate paroolid on erinevad ja reeglina neid uuendatakse regulaarselt. | nimekirjas, mida RADIUS-server sisaldab. Sellega tagatakse, et kasutaja pääseb võrgule ligi nii kaua, kuni on selleks volitus. <br/> | ||

3) Kasutajate pääsuõigused on piiratavad. Kasutaja pääseb ligi vaid neile võrguteenustele, mis vastavad tema pääsuõigustele. Viimaseid saab muuta (kitsendada, laiendada | 2) Kasutajate paroolid on erinevad ja reeglina neid uuendatakse regulaarselt. <br/> | ||

4)RADIUS-serveri ründamiseks ei piisa kasutaja parooli murdmisest, vaid tuleb murda ka sümmeetriline võti, mille abil RADIUS-server tuvastab võrguseadme. | 3) Kasutajate pääsuõigused on piiratavad. Kasutaja pääseb ligi vaid neile võrguteenustele, mis vastavad tema pääsuõigustele. Viimaseid saab muuta (kitsendada, laiendada. Muudatus kajastatakse kasutajate nimekirjas, mida RADIUS-server sisaldab. <br/> | ||

4) RADIUS-serveri ründamiseks ei piisa kasutaja parooli murdmisest, vaid tuleb murda ka sümmeetriline võti, mille abil RADIUS-server tuvastab võrguseadme. | |||

==RADIUS-serveri paigaldamine== | ==RADIUS-serveri paigaldamine== | ||

* Juhtnöörid RADIUS-serveri paigaldamiseks Linuxi masinal | * Juhtnöörid RADIUS-serveri paigaldamiseks Linuxi masinal: http://tldp.org/HOWTO/html_single/8021X-HOWTO/#auth | ||

* RADIUS-serveri paigaldamine WS2008 masinal: vt Mackin, J.C., Northrup, T., ''Configuring Windows Server 2008 Network Infrastructure. Self-Paced Training Kit'', lk 327-329. | |||

* RADIUS-serveri paigaldamine WS2008 masinal: | |||

==Kasutatud allikad== | ==Kasutatud allikad== | ||

[[http://www.enterprisenetworkingplanet.com/netsecur/article.php/10952_3834251_1]] | *Aradial.com [http://www.aradial.com/images/hotspots.jpg] | ||

*Birds-eye.net[http://www.birds-eye.net/definition/a/aaa-authentication_authorization_and_accounting.shtml] | |||

*Freeradius.org [[http://wiki.freeradius.org/WPA_HOWTO#On_the_Windows_XP_Client]] | |||

*Enterprisenetworkingplanet.com[[http://www.enterprisenetworkingplanet.com/netsecur/article.php/10952_3834251_1]] | |||

*IETF.org [http://datatracker.ietf.org/wg/aaa/charter ] | |||

*IETF.org PKI õpetus [[http://datatracker.ietf.org/wg/aaa/charteanding_pki.pdf] | |||

*Malik, S, ''Network security principles and practices'' [[http://books.google.ee/books?id=f7OJ74ZQXBYC&pg=PA531&lpg=PA531&dq=accounting+in+radius&source=bl&ots=W0Yr7v1eiH&sig=vOZkXWKXLmSzwmBZhg_AP0zYcwg&hl=et&ei=f0XoS5GAG6aTOPihoLoE&sa=X&oi=book_result&ct=result&resnum=9&ved=0CD8Q6AEwCA#v=onepage&q=accounting%20in%20radius&f=false]] | |||

*Microsoft.com [[http://msdn.microsoft.com/en-us/library/bb892012(VS.85).aspx]] | |||

*Topbits.com [[http://www.topbits.com/radius-remote-authentication-dial-in-user-service.html]] | |||

*Wi-fiplanet.com [[http://www.wi-fiplanet.com/tutorials/article.php/10724_3114511_2]] | |||

==Koostaja== | ==Koostaja== | ||

Kristiina Kaarna | |||

TS26 | |||

|} | |} | ||

[[Category:Traadita side alused]] | [[Category:Traadita side alused]] | ||

Latest revision as of 14:45, 19 May 2010

SissejuhatusKäesolev artikkel annab ülevaate Remote Authentication Dial In User Service ehk RADIUS-teenusest, mille kasutamisega panustatakse traadita võrkude turvalisusse.

Kuidas RADIUS server toimib?

WPA-EAS arhitektuuris on RADIUS-serveril keskne roll kasutajate sisselogimisandmete (kasutajanime ja parooli või setifikaadi) haldamisel. Ei kasutatuta jagatud võtit, samuti ei saa ükski kasutaja pöörduda otse RADIUS-serveri poole. Selle asemel suhtleb kasutaja võrguseadmega (marsruuter, VPN-server, modem, NAS-server), edastades sellele oma sisselogimisandmed, et võrku ühenduda (toimub nn access-request). Võrguseade on eelnevalt seadistatud RADIUS-serveri kliendina: ta vahetab RADIUS-serveriga krüpteeritud sümmeetrilist võtit. Sellega võrguseade ja RADIUS-server tuvastavad teineteist. Võrguseadme ja RADIUS-serveri suhtlus krüpteeritakse selle sümmeetrilise võtmega. Võrguseade edastab RADIUS-serverile kasutaja sisselogimisandmed.

Kuidas RADIUS-serveri kasutamine parandab julgeolekut?WPA-PSK lahendusega võrreldes on RADIUS-serveril põhineval WPA-EAS tehnoloogial järgmised eelised: 1) Kasutajate sisselogimisandmed ei ole staatilised. Kasutaja lahkumisel või lisandumisel piisab selle muudatuse kajastamisel kasutajate

nimekirjas, mida RADIUS-server sisaldab. Sellega tagatakse, et kasutaja pääseb võrgule ligi nii kaua, kuni on selleks volitus. RADIUS-serveri paigaldamine

Kasutatud allikad

KoostajaKristiina Kaarna TS26 |