Modsecurity: Difference between revisions

| Line 52: | Line 52: | ||

Kui paigaldamine õnnestus tuleb hakkata tulemüüri seadistama. | Kui paigaldamine õnnestus tuleb hakkata tulemüüri seadistama. | ||

Järgmisena uuendame Modsecurity ruulid ära e. CRS. | |||

Selleks kõigepealt laema modsecurity ruulid alla: | |||

<pre> wget http://downloads.sourceforge.net/project/mod-security/modsecurity-crs/0-CURRENT/modsecurity-crs_2.2.4.tar.gz</pre> | |||

Pakkime lahti käsuga: | |||

<pre>tar -zxvf modsecurity-crs_2.2.4.tar.gz</pre> | |||

Kui lahtipakkimine õnnestus, tuleb lahtipakkitud kaustast kopeerida konfiguratsiooni fail ModSecurity kausta ja ümmbe nimetada e. näiteks: | |||

<pre>cp /root/modsecurity-crs_2.2.4/modsecurity_crs_10_config.conf.example /etc/modsecurity/modsecurity_crs_10_config.conf | |||

Kindlasti tuleb veel teha apache teenusele restardi käsuga: | |||

<pre>serviced apache2 restart</pre> | |||

== Tulemüüri seadistamine == | == Tulemüüri seadistamine == | ||

Revision as of 09:38, 9 June 2012

Autor

Aleksei Issaikin AK31

Pavel Kodotšigov AK31 [ModSecurity jõudlus]

Esimene versioon 19/05/2012

Viimati muudetud 09/06/2012 Aissaiki 'i poolt.

Timestamp (20120609093844)

Sissejuhatus

ModSecurity on tulemüür, mis on mõeldud Apache serveri peal jooksvate veebirakenduste kaitsmiseks. Tema peamiseks ülesanndeks on rünnakute ennetamine ja nende likvideerimine, enne kui nad jõuavad serveris jooksvate veebirakendusteni.

ModSercurity on võimeline monitoorima kogu http liiklust reaalajas ja avastama kõik võimalike sissetunge.

Modsecurity mõned võimalused:

XSS rünnakute kaitse SQL injection kaitse CSRF kaitse

Versioonide ajalugu:

2.6.5 2.6.4 2.6.3 2.6.2 2.6.1 2.6.0

Eeldused

Serverisse peab olema paigaldatud Apache veebiserver.

Modsecurity testimiseks paigaldame ka testimisekeskkonna DVWA.

Kõik toiminugd peavd käima juurkasutaja all, selleks logime ennast juurkasutajaga sisse käsuga:

sudo -i

Tulemüüri allalaadimine ja installimine

Tulemüüri installimiseks tuleb sisestada käsureal käsu:

apt-get install libapache-mod-security

Kui paigaldamine õnnestus tuleb hakkata tulemüüri seadistama.

Järgmisena uuendame Modsecurity ruulid ära e. CRS.

Selleks kõigepealt laema modsecurity ruulid alla:

wget http://downloads.sourceforge.net/project/mod-security/modsecurity-crs/0-CURRENT/modsecurity-crs_2.2.4.tar.gz

Pakkime lahti käsuga:

tar -zxvf modsecurity-crs_2.2.4.tar.gz

Kui lahtipakkimine õnnestus, tuleb lahtipakkitud kaustast kopeerida konfiguratsiooni fail ModSecurity kausta ja ümmbe nimetada e. näiteks:

cp /root/modsecurity-crs_2.2.4/modsecurity_crs_10_config.conf.example /etc/modsecurity/modsecurity_crs_10_config.conf Kindlasti tuleb veel teha apache teenusele restardi käsuga: <pre>serviced apache2 restart

Tulemüüri seadistamine

Kasutame suvlalist tekstiredaktorit ja loome mod_security konfiguratsiooni faili kausta /etc/apache2/conf.d/modsecurity2.conf käsuga:

nano /etc/apache2/conf.d/modsecurity2.conf

Tekkitatud faili lisame kirje tulemüüri reeglite sisse lülitamiseks:

< ifmodule mod_security2.c> SecRuleEngine On < /ifmodule>

Edasi loome näiteks reegli, mis takistab ründega SQL injection küsida meie serveri andmebaasist DVWA kasutajate parooli hashe, kasutades argumenti union:

Selleks lisame faili /etc/apache2/conf.d/modsecurity2.conf sellised read:

< ifmodule mod_security2.c> SecRuleEngine On SecDefaultAction "phase:2,deny,log,status:403" Secrule ARGS "union" < /ifmodule>

Ehk, kui keegi üritab kasutada argumenti union blokitakse see kohe ära ja kuvatakse tõrge.

Testimine

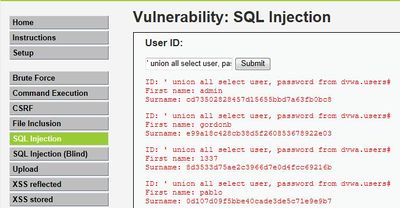

Testime alguses välja lülitatud tulemüüriga

Nagu eelnevalt sai mainitud kasutame ründe testimiseks tarkvara DVWA, mis jookseb meie Apache serveris. Võtame veebibrauseri kaudu lahti DVWA, aadressilt (https://127.0.0.1/dvwa) ja valime sealt SQL Injection, sisestame lahtrisse ID käsu:

' union all select user, password from dvwa.users#

Seejärel vajutame klahvi Submit, saame ilusti vastuseks kasutajate nimed ja nende paroolide hashid.

Lülitame sisse tulemüüri käsuga:

a2enmod mod-security

Teeme restardi Apache serverile käsuga:

service apache2 restart

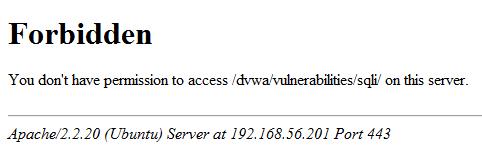

Testime sisse lülitatud tulemüüriga eelnevat käsku kasutades, mille tulemusena saame vasutseks veateate.

Tulemüür on valmis kasutamiseks.

Samamoodi erinevate reeglitega on võimalik kaitsa oma Apache veebiserverit erinevate rünnakute eest.

Konfiguratsiooni faili varundamine

Kuna tulemüüri reeglite tegemine on ajanõudev tegevus, tuleks konfiguratsiooni fail serveris varundada käsuga:

cp /etc/apache2/conf.d/modsecurity2.conf /root/backup/modsecurity/

Konfiguratsiooni faili taastamine

Kui teenus ei tööta korralikult või on vajalik se uuesti installida, siis konfiguratsiooni faili on võimalik taastada käsuga:

cp /root/backup/modsecurity/modsecurity2.conf /etc/apache2/conf.d/