User talk:Jtammeka: Difference between revisions

No edit summary |

No edit summary |

||

| Line 17: | Line 17: | ||

Nagu me teame ei ole olemas maailmas täiesti turvalist süsteemi ning sama kehtib ka TOR'i kohta, tal on oma miinused ja valukohad. Kuid olles teadlik neist on võimalik enamus neist minimaliseerida või isegi täielikult elimineerida. | Nagu me teame ei ole olemas maailmas täiesti turvalist süsteemi ning sama kehtib ka TOR'i kohta, tal on oma miinused ja valukohad. Kuid olles teadlik neist on võimalik enamus neist minimaliseerida või isegi täielikult elimineerida. | ||

* Tavavõrgu ja TOR'i kokkusidumine - nagu ikka on üldjuhul nõrgimaks lüliks inimene ise ning seda puhku kehtib suuresti see ka TOR'i puhul. Näiteks Facebooki, Gmaili ja teiste taoliste teenuste kasutamine TOR'is avaldab kasutaja reaalse identiteedi ning sellega kaotab ka suuresti TOR oma eesmärgi. Selle lahenduseks oleks tavavõrgu teenused (clear web) ja TOR'i tegevused lahus hoida. | * '''Tavavõrgu ja TOR'i kokkusidumine''' - nagu ikka on üldjuhul nõrgimaks lüliks inimene ise ning seda puhku kehtib suuresti see ka TOR'i puhul. Näiteks Facebooki, Gmaili ja teiste taoliste teenuste kasutamine TOR'is avaldab kasutaja reaalse identiteedi ning sellega kaotab ka suuresti TOR oma eesmärgi. Selle lahenduseks oleks tavavõrgu teenused (clear web) ja TOR'i tegevused lahus hoida. | ||

* Väljundrelee pealtkuulamine - Kuna iga inimene saab releesid ise püsti panna ja ainuke hüpe mis ei ole krüpteeritud on väljundrelee ja sihtpunkti vahel, siis väljundrelee omanik saab seda infot vabalt pealt kuulata. Jällegi samuti üks põhjus miks ei tohiks Facebookis ja muudes sellistes kohtades käia, kuna väljundrelee omanik võib küpsiste kaudu sessiooni üle võtta. Selle lahenduseks oleks tavateksti krüpteerimine sümmeetrilise või asümmeetrilise krüpteeringuga. | * '''Väljundrelee pealtkuulamine''' - Kuna iga inimene saab releesid ise püsti panna ja ainuke hüpe mis ei ole krüpteeritud on väljundrelee ja sihtpunkti vahel, siis väljundrelee omanik saab seda infot vabalt pealt kuulata. Jällegi samuti üks põhjus miks ei tohiks Facebookis ja muudes sellistes kohtades käia, kuna väljundrelee omanik võib küpsiste kaudu sessiooni üle võtta. Selle lahenduseks oleks tavateksti krüpteerimine sümmeetrilise või asümmeetrilise krüpteeringuga. | ||

* | |||

MITM | MITM | ||

0päev | 0päev | ||

Revision as of 13:27, 19 November 2013

Sissejuhatus

TOR ehk The Onion Router on BSD litsentsi all olev vabatarkvara/võrgustik, mille eesmärgiks on lõppkasutaja anonümiseerimine ning teisejärguliselt ka andmete krüpteerimine. TOR suunab kogu andmeliikluse läbi ülemaailmsete reledee (relays/nodes), mis on püsti pantud vabatahtlikult kasutajate endi poolt. Hetkeseisuga taoliste releede arv hakkab jõduma viie tuhandeni. Algselt töötati välja TOR USA mereväe jaoks, kus ta põhiliseks eesmärgiks oli kaitsta valitsusesisest andmevahetust. Kuid nüüdseks võib TOR'i kasutajate seast leida pereemasid, ajakirjanikke, aktiviste, vilepuhujaid, agente kuid ka kurjategijaid. Tänu Bitcoini arengule ja levikule on TOR'i võrgustikus puhanud ka massiline kuritegevuse kasv, kus kõige kurikuulsam neist on vast Silkroad. Tänu kasvavale tsensuurile ja inimeste jälgimisele, mis hetkel maailmas aset leiab, on TOR kasvav trend ning järgnevalt üritamegi saada põgusa ülevaate TOR'ist.

Kuidas TOR töötab?

Oletame, et Alice on reisil Hiinas ning ta soovib saata emaili oma tööalaselt emaililt Bobile, kuid emaili server asub Lähi-Idas, kasutades uusimat TLS'i arvab Alice, et teda karmid Hiina tsensuuriseadused ei mõjuta. Kuid kuna TLS krüpteerib ainult pakettide payload'i, aga mitte päist, siis kohalik interneti pakkuja näeb ikkagist, kuhu ja kust Alice midagi saadab. Kõige hullemal tsenaariumil võib taoline käitumine lõppeda Hiinas vangistusega. Siin tulebki mängu TOR, TOR'i eesmärk on kaitsta kõige tüüpilistemate kui ka keerukamate andme ja pakettide jälgimismeetodite vastu. Järgmisena vaatamegi täpsemalt, kuidas töötab TOR tehnilise aspekti poole pealt.

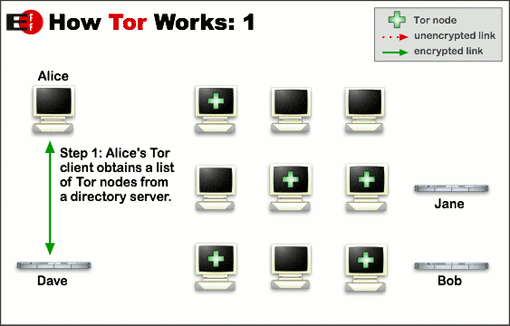

1. Kõigepealt saab Alice'i TOR'i klient releede nimestu kataloogserverilt.

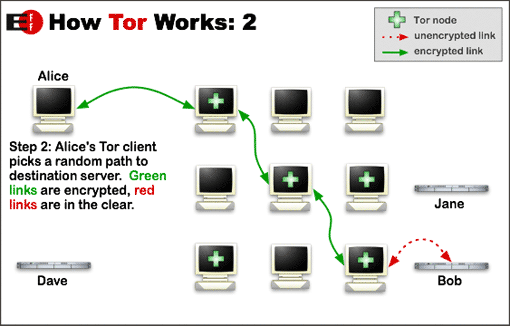

2. Järgmisena, et Alice saaks saata pakette Bobini, valib TOR'i klient suvalised releed ning ehitab sellest taolise ühendustee, miinimum releede arv ühes ühenduses on 3. Kõik uued hüpped on krüpteeritud uue võtmepaariga ning iga relee teab ainult milliselt releelt paketid tulid ja millisele releele paketid edasi anda, see välistab asjaolu, et üksik relee teaks tervet paketi liikumisteekonda. Ainuke mitte krüpteeritud hüpe on väljundrelee (exit node).

3. Kui ühendus on loodud, siis on võimalik teostada erinevaid sorte andmevahetust. Nüüdseks saabki Alice suhelda vabalt Bobiga ning IP, kust pakett tuli on väljundrelee oma, mis omakorda võib olla ükskõik kus maailmas. Kuid tasub meeles pidada, et taolise ühenduse puhul näeb interneti pakkuja ikkagist, et Alice kasutab TOR'i, selle vastu omakorda aitab juba VPN ja sillad (bridges). Samuti programmid/aplikatsioonid, mis toetavad SOCKS'e on võimalik panna jooksutama läbi TOR'i võrgu, seda kutsutakseks Torify'ks.

Relay'd

Nõrkused

Nagu me teame ei ole olemas maailmas täiesti turvalist süsteemi ning sama kehtib ka TOR'i kohta, tal on oma miinused ja valukohad. Kuid olles teadlik neist on võimalik enamus neist minimaliseerida või isegi täielikult elimineerida.

- Tavavõrgu ja TOR'i kokkusidumine - nagu ikka on üldjuhul nõrgimaks lüliks inimene ise ning seda puhku kehtib suuresti see ka TOR'i puhul. Näiteks Facebooki, Gmaili ja teiste taoliste teenuste kasutamine TOR'is avaldab kasutaja reaalse identiteedi ning sellega kaotab ka suuresti TOR oma eesmärgi. Selle lahenduseks oleks tavavõrgu teenused (clear web) ja TOR'i tegevused lahus hoida.

- Väljundrelee pealtkuulamine - Kuna iga inimene saab releesid ise püsti panna ja ainuke hüpe mis ei ole krüpteeritud on väljundrelee ja sihtpunkti vahel, siis väljundrelee omanik saab seda infot vabalt pealt kuulata. Jällegi samuti üks põhjus miks ei tohiks Facebookis ja muudes sellistes kohtades käia, kuna väljundrelee omanik võib küpsiste kaudu sessiooni üle võtta. Selle lahenduseks oleks tavateksti krüpteerimine sümmeetrilise või asümmeetrilise krüpteeringuga.

MITM 0päev FBI relay'd

Kokkuvõte

Kasutatud kirjandus & materjal

- https://www.torproject.org/

- https://en.wikipedia.org/wiki/Tor_(anonymity_network)

- https://www.eff.org/torchallenge/what-is-tor

- TOR Browser Bundle

Autor

Johannes Tammekänd A22