Küberturvaja töövahendid: Difference between revisions

No edit summary |

|||

| Line 88: | Line 88: | ||

==== Wireshark ==== | ==== Wireshark ==== | ||

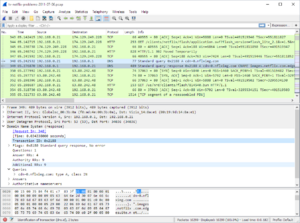

[[File:Wireshark_image.png|thumb]] | |||

Wireshark® on võrguprotokollide analüsaator. See võimaldab salvestada ja interaktiivselt sirvida arvutivõrgus toimuvat liiklust. Sellel on rikkalik ja võimas funktsionaalsus ning see on maailmas kõige populaarsem omataoline tööriist. See töötab enamikul arvutiplatvormidel, sealhulgas Windows, macOS, Linux ja UNIX. Võrguprofessionaalid, turvaeksperdid, arendajad ja haridustöötajad kogu maailmas kasutavad seda regulaarselt. See on vabalt kättesaadav avatud lähtekoodiga ja on avaldatud GNU General Public License 2. versiooni alusel.<ref> Wireshark Frequently Asked Questions https://www.wireshark.org/faq.html </ref> | |||

Wireshark analüüsib võrku ja seal olevat liiklust ning kuvab selle siis kasutajale ette. Väljatulev informatsioon on järgmine<ref> 3.18. The “Packet List” Pane https://www.wireshark.org/docs/wsug_html_chunked/ChUsePacketListPaneSection.html </ref>: | Wireshark analüüsib võrku ja seal olevat liiklust ning kuvab selle siis kasutajale ette. Väljatulev informatsioon on järgmine<ref> 3.18. The “Packet List” Pane https://www.wireshark.org/docs/wsug_html_chunked/ChUsePacketListPaneSection.html </ref>: | ||

| Line 117: | Line 117: | ||

==== Metasploit ==== | ==== Metasploit ==== | ||

[[File:Metasploit_image.png|thumb]] | |||

Metasploit on maailma enim kasutatav raamistik pentestimiseks.<ref> Metasploit https://www.metasploit.com/ </ref> | Metasploit on maailma enim kasutatav raamistik pentestimiseks.<ref> Metasploit https://www.metasploit.com/ </ref> | ||

Metasploit Pro on infoturvariskide ja nõrkuste valideerimise tööriist, mis aitab jagada sissetungitestimise töövoo väiksemateks ja paremini hallatavateks ülesanneteks. Metasploit Pro abil saate kasutada Metasploit raamistiku ja selle turvariskide andmebaasi veebipõhise kasutajaliidese kaudu, et teostada turvahinnanguid ja nõrkuste valideerimist.<ref> Metasploit Basics https://docs.rapid7.com/metasploit/metasploit-basics </ref> | Metasploit Pro on infoturvariskide ja nõrkuste valideerimise tööriist, mis aitab jagada sissetungitestimise töövoo väiksemateks ja paremini hallatavateks ülesanneteks. Metasploit Pro abil saate kasutada Metasploit raamistiku ja selle turvariskide andmebaasi veebipõhise kasutajaliidese kaudu, et teostada turvahinnanguid ja nõrkuste valideerimist.<ref> Metasploit Basics https://docs.rapid7.com/metasploit/metasploit-basics </ref> | ||

Metasploidi abiga on võimalik näha ära kindla arvuti või serveri turvanõrkused ning kasutades seda informatsiooni on võimalik masinat selle turvanõrkuse vastu rünnata. | Metasploidi abiga on võimalik näha ära kindla arvuti või serveri turvanõrkused ning kasutades seda informatsiooni on võimalik masinat selle turvanõrkuse vastu rünnata. | ||

Revision as of 19:20, 3 May 2022

Autorid: Jake Rahu, Triinu Viikholm, Hell Kais, Siim Hendrik Rääk, Rene Ämarik

Sissejuhatus

Mis on küberturve?

Küberturve on kriitiliste süsteemide ja tundliku teabe kaitsmine digitaalsete rünnakute eest. Küberturvalisuse meetmed, mida nimetatakse ka infotehnoloogia (IT) turvalisuseks, on mõeldud võrgustiku süsteemide ja rakenduste vastu suunatud ohtude vastu võitlemiseks, olenemata sellest, kas need ohud pärinevad organisatsiooni siseselt või väljastpoolt.[1]

Miks on küberturve oluline ja miks selle olulisus aina kasvab?

Küberturve on oluline eelkõige seetõttu, et kui keegi peaks ligi saama firma ressurssidele siis tekitab see firmale finantsiliselt kahju aga mis on veelgi olulisem on see, et firma mainele tekitatakse kahju.

Enamus firmasid praegusel ajal kasutab mingil moel arvuteid või tehnoloogiat, sellega peab kaasas käima ka küberturvalisus, et vältida rünnakut firmale.

Mis vahendeid kasutab küberturvaja?

Küberturvaja arsenalis on nii tarkvara kui ka riistvara. Spetsialist sellel alal peaks tundma väga põhjalikult arvutisüsteeme ja arvutivõrke. Kindlasti peaks tundma erinevaid programmeerimiskeelt ja saama aru võrguprotokollidest ja kuidas asjad üle võrgu liiguvad, seda just seetõttu, et suurem osa rünnakuid kasutab ära arvutivõrke.

Mida teeb küberturvaja?

Tänapäeva infotehnoloogia keskkonnas on üks nõutumaid ameteid küberturvaja (Cyber Security Specialist).[2] USA tööjõu statistika väitel kasvab IT valdkonnas töötajate nõudlus 33% aastaks 2030.[3] Siit on nähtuv, et küberturvaja ametikohale otsitakse inimesi ning tulevikus otsitakse sellise ametikoha täitmiseks veel rohkem inimesi. Kui sul eriala osas on veel mõtteid, mida teha, siis küberturvaja ametikoht on kindlasti üle maailma nõutud. Aga mida siis täpselt üks küberturvaja teeb? Küberturvaja üks põhilisi eesmärke on kaitsta digitaalset informatsiooni. See võib tähendada näiteks tundliku teabe krüpteerimist või ka et kogu ettevõtte infosüsteem on vaba pahavarast ning ründekindel.[2] Selleks, et muuta informatsioon turvaliseks, on küberturvaja pidevalt seotud alljärgnevate ülesannetega:

- turvasüsteemi arendamine, testimine, analüüsimine ja rakendamine

- süsteemi nõrkuste hindamine ja haldamine

- vastutegevused küberründele või selle ohule

- ennetavate tegevuste planeerimine

- juhtkonnale ning muudele huvitatud isikutele raportite tegemine

Kuid sinu lõplikud ülesanded on tegelikult seotud sellega, millise kogemusega sa oled, millises tööstusharus sa töötad ning ettevõtte spetsiifilistest vajadusest tingitud olukorrad.

Eestis on pigem rohkem tuntud ametinimetused infoturbe juht või infoturbe spetsialist ning ülejäänud turvalisuse reaalse tagamisega tegeleb IT haldus. USA-s aga on lausa mitmeid erinevaid ametikohti koos ametinimetustega, nagu näiteks:[4]

- turvainsener (ing k Security Engineer)

- infoturbe analüütik (ing k Security Analyst)

- infoturbe konsultant (ing k Security Consultant)

- infoturbe administraator (ing k Security Administrator)

- riskijuht (ing k Risk manager)

- jne

Üldiselt teostab küberturvaja jälgimist nii tarkvara abil kui peab ka hoolitsema riistvara turvalisuse eest.. Küberturvaja ülesannete hulka võib kuuluda ka koolitaja või nõuandja roll oma kaastöötajatele.[4]

Küberturbe ajalugu

Küberturvalisusest 1940-1970

Kui 1940. aastatel loodi esimene digitaalne arvuti, siis sellise tehnoloogia arenguga kaasnevad järgnevad kümnendid ei toonud kaasa endaga märkimisväärseid turvariske. Põhjus oli lihtne – esimesi arvuteid oli vähe, neid oskasid ja said kasutada vähesed ning need arvutid polnud omavahel ühendatud ehk ei eksisteerinud arvutivõrke.[5] Küll aga teoretiseeris John von Neumann juba 40ndate lõpus arvutiviirustest,[6] mis andis märku sellest, et arvutite ja tehnoloogia kasutamine toob endaga kaasa uusi riske.

Esimesed viited süsteemidesse murdmisest pärinevad 1960ndatest. Kuigi sel ajal olid arvutid veel jätkuvalt pigem eksklusiivsed ja eraldatud, siis peamiselt pääsesid neile lisaks programmeerijatele ligi ka näiteks õpilased. 1967. aastal kutsus IBM oma uut arvutit proovima just õpilased, kelle suur huvi võimaldas neil süsteemi põhjalikult õppides tuua välja selle võimalikud kitsaskohad. Selle tulemusena hakkas välja kujunema mõtteviis, et arvutisüsteeme on vaja arendada turvaliselt ning neid kaitsta.[7]

Kui arvuteid hakati järjest rohkem kasutusele võtma, hakati ka nende andmekandjaid kasutama andmete talletamiseks ning sellega kaasnes ka vajadus neid andmeid kaitsta. Sellest tulenevalt võeti arvutites kasutusele paroolid. Esimene süsteem, kus paroole kasutama hakati, oli mitmete teadlaste vahel üldkasutatav MIT-s väljaarendatud Compatible Time-Sharing System. Kuna see kasutas vaid ühte andmekandjat, siis parooli abil pääsesidki kasutajad ligi vaid enda andmetele.[8]

Küberturve oma tänapäevases tähenduses sai aga alguse järgmisel aastakümnel, kui loodi esimene arvutivõrk – ARPANET. Interneti eelkäijaks peetav ARPANET oli üks esimesi võrke, mis ühendas omavahel erinevad arvutid ning võimaldas neil omavahel suhelda pakettide vahetamise tehnoloogia abil.[9] Sellega kaasnesid kohe ka esimesed olulised nähtused küberturvalisuse maailmas – esimene viirus ja esimene viirusetõrje.

Creeper ja Reaper

1971. aastal lõi Bob Thomas programmi nimega Creeper, mis liikus ringi mööda ARPANETi DEC PDP-10 arvutite vahel, mis töötasid TENEX operatsioonisüsteemidel. Thomase eesmärk ei olnud luua pahavara, vaid leida, kas on võimalik luua programm mis liiguks iseseisvalt mööda võrku. Creeper tõestas, et see on võimalik ning iga järgmine arvuti, kuhu see jõudis, kuvas kasutajale sõnumi: „I’M THE CREEPER : CATCH ME IF YOU CAN“. Creeper ei halvanud süsteeme ega kahjustanud andmeid, vaid liikus mööda võrku ühendatud arvuteid.[10]

Veidi aega peale Creeperi tegutsemist kirjutas Thomasi kolleeg Ray Tomilson Creeperist täiendatud versiooni, mida tuntakse ka esimese ussviirusena – Reaper. Kuigi Reaper liikus ka mööda võrku süsteemide vahel ringi, siis erinevalt Creeperist jättis ta endast igasse arvutisse maha koopia ja kustutas jäljed Creeperist. Nii tuntakse Reaperit kui ka esimest viirusevastast programmi küberturbe maailmas.[11]

Küberturvalisuse areng 1970 ja 80ndatel

Kuna tehnoloogia arenes jõudsasti, ühenduvus laienes ning võrkude turvalisus muutus oluliseks, hakati 1970ndatel sellele ka järjest rohkem tähelepanu pöörama. USA riigiasutused hakkasid üha enam mõistma, et arvutivõrkudest võib saada uus ründevektor ja kontrollimata juurdepääs süsteemidele ning andmetele võib kaasa tuua tõsised tagajärjed.[7]

Kalkuleeriti võimalikke riske ning avaldati mitmeid uurimistöid, kuidas turvalisust tagada. Nii USA Kaitseministeerium kui ka mitmed mainekad ülikoolid, nagu näiteks California Ülikool Los Angeleses (UCLA) ja Stanfordi ülikool, hakkasid välja töötama lahendusi, kuidas tagada arvutisüsteemide terviklikkus.[5] Küberturvalisuse uurimine ja areng oli saanud hoo sisse.

1980ndatel toimusid esimesed küberrünnakud suurte ja mainekate ettevõtete (näiteks AT&T) ning riigiasutuste (näiteks Los Alamose riiklik laboratoorium) vastu. Kuna kestis ka külm sõda, kardeti USA-s küberspionaaži, mis viis valitsuse koostama juhistekogumikku The Trusted Computer System Evaluation Criteria – see oli üks esimesi olulisi ühiseid direktiive, mis lisaks muule määras ka soovitused minimaalsete turvanõuete tagamiseks tarkvaras ning süsteemide haldamises.[5]

Sama aastakümnendi lõpus jõudis internetti ka selline kuulus ussviirus, nagu The Morris Worm, mida peetakse ka esimeks DoS ehk teenusetõkestamise rünnakuks. Selle sihtmärgiks olid Unixil baseeruvad operatsioonisüsteemid ning kuigi see otseselt ei hävitanud või kahjustanud andmeid, muutis see haavatavad seadmed oluliselt aeglasemaks. Hinnanguliselt jõudis see viirus 24 tunniga 60 000st internetti ühendatud arvutist umbes 6000-sse seadmesse.[12] See oli järgmine märgiline sündmus küberturvalisuse olulisuse kasvust. Peale seda loodi ka esimene CERT ehk küberturbe üksus.[13]

Interneti laiem levik ja küberturvalisuse olulisuse kasv

Kui 1990ndatel hakkas internet üle maailma järjest kiiremini levima, oli see küberkurjategijatele soodne võimalus rünnakute teostamiseks vähemteadlikumate tavakasutajate ning ka ettevõtete vastu. Sellest kümnendist alates on levinud lugematu hulk arvutiviiruseid, aset hakkasid leidma DDoS (hajutatud teenusetõkestamise) rünnakud ning tänase päevani on sagedased suured andmelekked.[14]

Kuid paralleelselt arenevad ka viirusevastased programmid, meetodid ja tarkvara selliste rünnakute ärahoidmiseks, koostatud on mitmeid juhiseid ning standardeid küberturvalisuse tagamiseks, nii tarkvara arendamises kui ka võrkude ja seadmete haldamisel.[14] On selge, et küberturvalisusele tähelepanu pööramine on tänapäevaks väga oluline osa infosüsteemide ja võrkude haldamisest ning turvalisuse tagamiseks on vaja selleks õppinud spetsialiste.

Pentestijad kui küberturbe osa

Kes on pentestija?

Pentestijad on niinimetatud "eetilised häkkerid". Võrgustike omanikud ja veebipõhiste rakenduste pakkujad palkavad pentestijaid, et otsida haavatavusi, mida pahatahtlikud häkkerid võiksid kasutada turvaliste andmete ja luureandmete kogumiseks.[15]

Pentestija arsenalis on erinevat tarkvara, tarkvara on vaja selleks, et aru saada kust on võimalik võrku rünnata ning selle teadmisega saab oma võrku ümber ehitada ja kaitsta ründajate eest

Pentestijate abivahendid

Wireshark

Wireshark® on võrguprotokollide analüsaator. See võimaldab salvestada ja interaktiivselt sirvida arvutivõrgus toimuvat liiklust. Sellel on rikkalik ja võimas funktsionaalsus ning see on maailmas kõige populaarsem omataoline tööriist. See töötab enamikul arvutiplatvormidel, sealhulgas Windows, macOS, Linux ja UNIX. Võrguprofessionaalid, turvaeksperdid, arendajad ja haridustöötajad kogu maailmas kasutavad seda regulaarselt. See on vabalt kättesaadav avatud lähtekoodiga ja on avaldatud GNU General Public License 2. versiooni alusel.[16]

Wireshark analüüsib võrku ja seal olevat liiklust ning kuvab selle siis kasutajale ette. Väljatulev informatsioon on järgmine[17]:

- No. - Paketi number salvestusfailis.

- Time - Paketi ajatempel

- Source - Aadress kus kohast pakett tuleb

- Destination - Aadress kuhu pakett suundub

- Protocol - Võrguprotokolli nimi

- Length - Paketipikkus

- Info - Lisainfo paketi sisu kohta

Selle info abil on võimalik tuvastada mis parasjagu võrguliikluses toimub. Selle abil on pentestijal võimalik aru saada kas liikluses toimub parasjagu midagi kahtlast.

Snort

Snort on maailma juhtiv avatud lähtekoodiga sissetungitõrje süsteem (IPS). Snorti IPS kasutab reegleid, mis aitavad määratleda pahatahtlikku võrgutegevust ja kasutab neid reegleid, et leida neile vastavaid pakette ja genereerida kasutajatele hoiatusi. Snorti saab kasutada ka otse, et neid pakette peatada. Snortil on kolm peamist kasutusala[18]:

- Pakettide nuhkimine

- Pakettide logimine

- Täiemahulise Sissetungi Tõkestamise Süsteem (TSTS)

Snort on käsureatöörist, selle kasutamiseks tuleb kirjutada terminali aknasse või Windowsi puhul CMD aknasse vajalikud käsud, et programm teostaks vajalikud toimingud[19]:

- Pakettide nuhkimise meetodi puhul on võimalik kuvada TCP/IP päised ja muud informatsiooni pakettide andmete kohta

- Pakettide logimise meetodi puhul on võimalik pakettide informatsioon mis eelmiste käskudega saadakse tekstifaili kirjutada, et hiljem töödelda ja aru saada mis parasjagu toimus.

- TSTS puhul on võimalik reeglite abil kuvada inimestele teavitusi kui võrku on sisse tungitud. Selles kasutuses on võimalik kuvada inimesele informatsioon mis IP-d rünnati ja mis porti rünnati.

Metasploit

Metasploit on maailma enim kasutatav raamistik pentestimiseks.[20] Metasploit Pro on infoturvariskide ja nõrkuste valideerimise tööriist, mis aitab jagada sissetungitestimise töövoo väiksemateks ja paremini hallatavateks ülesanneteks. Metasploit Pro abil saate kasutada Metasploit raamistiku ja selle turvariskide andmebaasi veebipõhise kasutajaliidese kaudu, et teostada turvahinnanguid ja nõrkuste valideerimist.[21]

Metasploidi abiga on võimalik näha ära kindla arvuti või serveri turvanõrkused ning kasutades seda informatsiooni on võimalik masinat selle turvanõrkuse vastu rünnata. Peale rünnakut on võimalik koostada raport, et näha informatsiooni mis rünnaku ajal koguti ning selle järgi teha järeldused, et mis oleks vaja ette võtta, et turvarisk ära maandada.[22]

Küberturbe töövahend: Honeypot

Mis on Honeypot (meepurk)?

Honeypot otsetõlkes on meepurk ning see on ka üsna levinud nimetus talle eesti keeles.[23] Meepurgi inglise keelne definitsioon pärineb spionaaži maailmas, kus Mata Hari stiilis spioonid, kes kasutasid romantilist suhet saladuste varastamise viisina, on kirjeldatud kui "meepüünise" või "meepurgi" seadmist.[24]

Meepurk on küberturvalisuse mehhanism, mis kasutab küberkurjategijate legitiimsetest sihtmärkidest eemale meelitamiseks fabritseeritud rünnaku sihtmärki. Samuti kogub honeypot teavet sihtmärgi või sihtmärkide identiteedi, meetodite ja motivatsiooni kohta. Meepurk toimib peibutusvahendina, mis tõmbab küberkurjategijate tähelepanu tegelikelt sihtmärkidelt kõrvale. See võib olla ka luure tööriist, kasutades nende sissetungimiskatseid, et hinnata vastase tehnikaid, võimeid ja keerukust. Meepurk saab modelleerida mis tahes digitaalse vara, sealhulgas tarkvararakenduste, serverite või võrgu enda järgi. See on tahtlikult ja sihikindlalt kavandatud välja nägema legitiimse sihtmärgina, meenutades algset süsteemi oma struktuuri, komponentide ja sisu poolest. Selle eesmärk on veenda sihtmärke , et nad on tegelikule süsteemile juurde pääsenud, ja julgustada neid selles kontrollitud keskkonnas aega veetma.[24]

Meepurkidest kogutud luureandmed on kasulikud, et aidata organisatsioonidel arendada ja täiustada oma küberturvalisuse strateegiat vastuseks reaalsetele ohtudele ning tuvastada potentsiaalseid pimealasid olemasolevas arhitektuuris, teabe- ja võrguturbes.

Kuidas meepurk küberturvalisuses töötab?

Meepurgi põhieeldus on, et see peaks olema disainitud nii, et see näeks välja võrgu sihtmärgina, mida organisatsioon püüab kaitsta.

Meepurgilõksu saab valmistada nii, et see näeks välja nagu maksevärav, mis on häkkerite jaoks populaarne sihtmärk, kuna see sisaldab suurel hulgal isiklikku teavet ja tehingute üksikasju, näiteks kodeeritud krediitkaardi numbreid või pangakonto teavet. Meepurk või meevõrk võib meenutada ka andmebaasi, mis meelitaks intellektuaalomandi, ärisaladuste või muu väärtusliku tundliku teabe kogumisest huvitatud ründajaid. Meepurk võib isegi tunduda sisaldavat potentsiaalselt kompromiteerivat teavet või fotosid, et püüda lõksu kurjategijaid, kelle eesmärk on kahjustada üksikisiku mainet või kasutada lunavaratehnikaid.[24]

Võrku sisenedes on võimalik jälgida küberkurjategijate liikumist, et mõista paremini nende meetodeid ja motivatsiooni. See aitab organisatsioonil kohandada olemasolevaid turvaprotokolle, et takistada tulevikus sarnaseid rünnakuid legitiimsete sihtmärkide vastu.

Meepurkide atraktiivsemaks muutmiseks sisaldavad need sageli tahtlikke, kuid mitte tingimata ilmseid turvaauke. Arvestades paljude küberkurjategijate suurt võimekust, on oluline, et organisatsioonid oleksid strateegilised selle osas kui hõlpsalt meepurgile juurde pääseb. Ebapiisavalt turvatud võrk tõenäoliselt ei peta edasijõudnud häkkerit ja võib isegi lõppeda sellega, et häkker esitab valeinformatsiooni või manipuleerib muul viisil keskkonda, et tööriista tõhusust vähendada.[24]

Mis on Honeynet?

Honeynet on meepurkide võrk, mis on loodud välja nägema tõelise võrguna, koos mitme süsteemi, andmebaasid, serverite, ruuterite ja muude digitaalsete varadega. Kuna honeynet ehk meepurkide võrk jäljendab tüüpilise võrgu laialivalguvat olemust, kipub see küberkurjategijaid kaasama pikemaks ajaks.[25]

Arvestades meevõrgu suurust, on võimalik ka keskkonnaga manipuleerida, meelitades vastaseid süsteemi sügavamale, et koguda rohkem luureandmeid nende võimete või identiteedi kohta.

Küberturvalisuse meepurgi kasutamise eelised ja riskid

Meepurgid on tervikliku küberturvalisuse strateegia oluline osa. Nende peamine eesmärk on paljastada olemasoleva süsteemi haavatavused ja juhtida häkker legitiimsetest sihtmärkidest eemale. Eeldades, et organisatsioon suudab koguda kasulikke luureandmeid meepurgis olevatelt ründajatelt, võivad meepurgid aidata organisatsioonil küberjulgeoleku alaseid jõupingutusi eelistada ja keskendada kasutatavate tehnikate või kõige sagedamini sihitud varade alusel.[24]

Meepurgi täiendavad eelised:

Analüüsi lihtsus. Meepurgi liiklus on piiratud tavaliselt ainult pahatahtlike klientidega. Sellisena ei pea infoturbe meeskond eraldama pahatahtlike kliente legitiimsest veebiliiklusest – kogu tegevust võib meepurgis pidada pahatahtlikuks. See tähendab, et küberjulgeoleku meeskond saab kulutada rohkem aega küberkurjategijate käitumise analüüsimisele, selle asemel, et raisata aega neid tavakasutajatest eristamiseks.[24]

Käimasolev areng. Kui meepurgid on kasutusele võetud, suudavad nad küberrünnaku kõrvale tõrjuda ja pidevalt teavet koguda. Nii on küberjulgeoleku meeskonnal võimalik registreerida, mis tüüpi rünnakud toimuvad ja kuidas need aja jooksul arenevad. See annab organisatsioonidele võimaluse muuta oma turvaprotokolle vastavalt vajadustele.[24]

Sisemise ohu tuvastamine. Meepurk suudab tuvastada nii sisemisi kui ka väliseid turvaohte. Kuigi paljud küberturvalisuse tehnikad keskenduvad väljastpoolt organisatsiooni tulevatele riskidele, võivad meepurgid meelitada ka siseseid pahalasi, kes üritavad pääseda ligi organisatsiooni andmetele, IP-le või muule tundlikule teabele.[24]

Ka küberkurjategijad saavad meepurke kasutada nagu organisatsioonid. Kui kurjategijad mõistavad, et meepurk on peibutis, võivad nad meepurke üle ujutada sissetungimise katsetega, et juhtida tähelepanu eemale tegelikelt rünnakutelt legitiimse süsteemi vastu. Häkkerid võivad ka meepurki meelega valeinformatsiooni edastada. See võimaldab nende identiteedil jääda saladuseks, ajades samal ajal segadusse tegevuse analüüsimiseks kasutatavad algoritmid ja masinõppe mudelid. Organisatsiooni jaoks on ülioluline kasutada mitmesuguseid jälgimis-, tuvastamis- ja heastamistööriistu ning ennetavaid meetmeid organisatsiooni kaitsmiseks.

Teine meepurgi oht ilmneb siis, kui peibutus keskkond on valesti konfigureeritud. Sel juhul võivad targemad vastased tuvastada viisi, kuidas liikuda meepurgist võrgu teistesse osadesse. Meeseina (ing. keeles honeywall) kasutamine kogu meepurgi liikluse sisenemis- ja väljumispunktide piiramiseks on meepurgi disaini oluline aspekt. See on veel üks põhjus, miks organisatsioon peab võimaldama ennetus tehnikaid, nagu tulemüürid ja pilvepõhised jälgimise tööriistad, et tõrjuda rünnakuid ja tuvastada kiiresti võimalikud sissetungid.[24]

Meepurkide tüübid

Meepurke saab jaotada ka nende tuvastatud tegevuse tüübi järgi.

Meililõks või rämpsposti lõks

Meili- või rämpsposti lõks implanteerib fiktiivse e-posti aadressi peidetud väljale, mida saab tuvastada ainult automaatne aadressi koguja või saidi roomaja. Kuna aadress pole seaduslikele kasutajatele nähtav, saab organisatsioon liigitada kogu sellesse postkasti saadetud kirjavahetuse rämpspostiks. Seejärel saab organisatsioon blokeerida selle saatja ja selle IP-aadressi, samuti kõik sõnumid, mis vastavad selle sisule.[24]

Peibutusandmebaas

Peibutusandmebaas on tahtlikult haavatav väljamõeldud andmekogum, mis aitab organisatsioonidel jälgida tarkvara haavatavusi, arhitektuuri ebakindlust või isegi pahatahtlikke sisemisi osalejaid. Peibutusandmebaas kogub teavet sisestamistehnikate (ing. keeles injection techniques), mandaatide kaaperdamise või ründaja poolt kasutatud privileegide kuritarvitamise kohta, mida saab seejärel süsteemi kaitsemehhanismidesse ja turvapoliitikatesse sisse ehitada.[24]

Pahavara Honeypot

Pahavara meepurk jäljendab tarkvararakendust või rakenduste programmeerimisliidest, püüdes juhtida kontrollitud ja mitteohtlikus keskkonnas pahavara rünnakud . Seda tehes saab infoturbe meeskond analüüsida ründetehnikaid ja arendada või täiustada pahavaravastaseid lahendusi nende konkreetsete haavatavuste, ohtude või häkkeritega tegelemiseks.[24]

Spider Honeypot

Sarnaselt rämpsposti meepurgiga on ka ämblikmeepurgid mõeldud veebiroomajate püüdmiseks, luues veebilehti ja linke, millele pääsevad ligi ainult automatiseeritud roomajad (ing. keeles webcrawler). Nende ämblike tuvastamine võib aidata organisatsioonidel mõista, kuidas blokeerida pahatahtlikke roboteid ja reklaamvõrgu roomajaid.[24]

Füüsiline rünne ja selle testimine

Füüsiline ründe testimine (ingl. k physical penetration testing) on reaal-elulise situatsiooni simuleerimine, kus pahatahtlik isik proovib saada ligipääsu ettevõtte füüsilistele objektidele, näiteks serveritele või füüsilistele infokandjatele.[26] Füüsilise ründe testimise eesmärgiks on tuvastada ettevõtte puudujääke füüsilises maailmas - kaamerad, lukud, sensorid. Kuna selliseid ründemeetodeid kasutavad reaalsed ründajad, siis rakendavad samu meetodeid ka küberturvajad, kes jäljendades reaalselt kasutatavaid meetodeid üritavad leida süsteemides nõrki kohti. Järgnevalt mõnedest meetoditest ja sihtmärkidest, mille turvalisust küberturvajad võivad testida.

Ründe sihtmärgid

Füüsilise ründe testijal võib olla mitu erinevat sihtmärki, mida ta oma ründe läbi viimiseks võib kasutada. Peamised neist on hooned, töötajad ja kindlad masinad või serverid, millele proovitakse ligipääsu saada.

Hooned ja arvutid

Üheks loogiliseks sihtmärgiks on testija jaoks ettevõtte hooned ja seal asuv riistvara, mis võimaldaks ründajal ligipääsu ettevõtte süsteemidesse. Kindlasti ei tähenda see ainult seda, et ründaja füüsiliselt murrab hoonesse sisse, vaid võib ka näiteks esineda kellegi teisena, et tagada endale ligipääs hoonesse. Hoones sees ongi võimalikeks sihtmärkideks erinevad arvutit ja inimeste töökohad, dokumendid, mis võivad olla jäänud vedelema, või ka näiteks avalikud internetipesad, läbi mille testija pääseb ligi ettevõtte sisevõrgule.[27]

Töötajad

Ka ettevõttes töötavad inimesed saavad olla sihtmärgiks. Testija võib proovida veenda ettevõtte töötajaid, et viimased annaksid neile ligipääsu ettevõtte salastatud teabele või piiratud ligipääsuga ruumidele.[27] Inglise keeles Social Engineering tähendabki just teiste inimeste manipuleerimist omakasu eesmärgil, ning see tähendab, et ka inimesed ise võivad sattuda testija sihtmärgiks.

Ründemeetodid

Uksed, lukud

Uksed ja neid kinni hoidvad lukud on kõige tavalisemaks kaitseks väliste sissetungijate vastu. Samas võivad infotehnoloogia ettevõtted oma füüsilisele turvalisusele panna vähem rõhku ning seetõttu on üheks võimalikuks ründevektoriks just füüsilised barjäärid.

Lukkude muukimine on vana kunst ning võimalusi, kuidas ustest ja lukkudest läbi pääseda on mitmeid. Näiteks võib liikumisanduriga ukse väljastpoolt avada midagi läbi uksevahe libistades, või keelega luku avada lihtsalt krediitkaarti kasutades.[28]

Üle-Õla surfamine ja telefotograafia

Samas ei pea füüsiline testija saama firma hoonele üldse ligipääsu, vaid võib kasutada muid meetodeid, et saavutada ligipääs tundlikule informatsioonile. Kaks näited sellest on üle-õla-surfamine[29] ja telefotograafia.[30] Esimese puhul võib salajane informatsioon sattuda ründaja kätte lihtsalt jälgides sihtmärki ja tema tegevusi väljaspool ettevõtte piire, kui isik näiteks kasutab ühistranspordis või pargis oma nutiseadmeid ning teeb seda ründaja nägemisulatuses.

Telefotograafia puhul kasutatakse võimalust teha väljastpoolt ettevõtet läbi akende pilte näiteks töötajate arvutiekraanidest ning läbi selle saada ligipääs varjatud informatsioonile.

Prügi

Üheks võimalikuks meetodiks andmete kogumisel on ka välja visatud prügi kogumine analüüsimine.[31] Välja visatud dokumentides või muudes paberil olevates andmekandjates võib leiduda informatsiooni, mida ründaja saab enda huvides ära kasutada. Lisaks võivad välja visatud saada ka erinevad elektroonilised andmekandjad, millel võib samamoodi leiduda sensitiivset infot.

RFID kloonimine

Paljudes ettevõtetes on kasutusel erinevad uksekaardid, mille abil saavad töötajad vabalt ringi liikuda töökoha erinevate alade vahel. Üheks ründevektoriks sellel puhul on RFID-i kloonimine, kus ründaja saab erivahendeid kasutades ning sihtmärgile piisavalt lähedal olles kloonide näiteks uksekaardi signaali ning seda oma eesmärkidel ära kasutada.[28] Tegemist on eriti kasuliku meetodiga, kuna kellegi uksekaart tegelikult kaduma ei lähe ning seetõttu ei osata ka antud kaardilt õigusi eemaldada.

Kokkuvõte

Käesolevas töös välja toodud küberturvaja töövõtted ning vahendid on ainult üks osa küberturvalisuse mitmekülgsest maailmast. Seejuures ei tohi unustada, et tänapäeva kiires infotehnoloogia keskkonnas, kus pahalased leiutavad uusi nippe sinu vara kättesaamiseks, peab küberturvalisuse eest vastutaja digitaalse info kaitseks aina paremaid ja nutikamaid lahendusi leidma. Küberturvalisuse huvilistele aga soovitame end hoida kursis igapäevaselt uute tehnoloogiate ning arendustega, mis aitavad igapäeva elus hoida kaitstuna nii enda kui ka huvitatud isiku vara.

- ↑ What is cybersecurity? https://www.ibm.com/topics/cybersecurity

- ↑ 2.0 2.1 What Does A Cyber Security Specialist Do? https://www.mycomputercareer.edu/news/what-does-a-cyber-security-specialist-do/

- ↑ Information Security Analysts : Occupational Outlook Handbook https://www.bls.gov/ooh/computer-and-information-technology/information-security-analysts.htm

- ↑ 4.0 4.1 How to Become a Cybersecurity Specialist https://cybersecurityguide.org/careers/security-specialist/

- ↑ 5.0 5.1 5.2 History of Cyber Security https://cyber-security.degree/resources/history-of-cyber-security/

- ↑ A Brief History of Computer Viruses & What the Future Holds https://www.kaspersky.com/resource-center/threats/a-brief-history-of-computer-viruses-and-what-the-future-holds

- ↑ 7.0 7.1 The History of Cybersecurity | Avast https://blog.avast.com/history-of-cybersecurity-avast

- ↑ A short history of the computer password - ESET Eesti Blogi https://blog.eset.ee/en/2017/05/09/a-short-history-of-the-computer-password/

- ↑ The Complete Guide to ARPANet - History Computer https://history-computer.com/arpanet-complete-guide/

- ↑ Core War: Creeper & Reaper https://corewar.co.uk/creeper.htm

- ↑ The First Computer Virus of Bob Thomas https://history-computer.com/the-first-computer-virus-of-bob-thomas/

- ↑ The Morris Worm https://www.fbi.gov/news/stories/morris-worm-30-years-since-first-major-attack-on-internet-110218

- ↑ The Evolution of Cybersecurity Solutions and Threats https://securityscorecard.com/blog/cybersecurity-solution-evolution

- ↑ 14.0 14.1 Everything You Need to Know About the Evolution of Cyberthreats https://cisomag.eccouncil.org/the-evolution-of-cyberthreats/

- ↑ How to become a penetration tester: A complete career guide https://cybersecurityguide.org/careers/penetration-tester/

- ↑ Wireshark Frequently Asked Questions https://www.wireshark.org/faq.html

- ↑ 3.18. The “Packet List” Pane https://www.wireshark.org/docs/wsug_html_chunked/ChUsePacketListPaneSection.html

- ↑ Snort https://www.snort.org/

- ↑ Snort manual http://manual-snort-org.s3-website-us-east-1.amazonaws.com/

- ↑ Metasploit https://www.metasploit.com/

- ↑ Metasploit Basics https://docs.rapid7.com/metasploit/metasploit-basics

- ↑ Quick Start Guide | Metasploit Documentation https://docs.rapid7.com/metasploit/quick-start-guide

- ↑ Honeypot tõlge https://akit.cyber.ee/term/41-honeypot

- ↑ 24.00 24.01 24.02 24.03 24.04 24.05 24.06 24.07 24.08 24.09 24.10 24.11 24.12 What is a honeypot? https://www.kaspersky.com/resource-center/threats/what-is-a-honeypot

- ↑ What is a Honeypot | Honeynets, Spam Traps & more https://www.imperva.com/learn/application-security/honeypot-honeynet

- ↑ Physical Penetration Testing Methods (That Actually Work) https://purplesec.us/physical-penetration-testing/

- ↑ 27.0 27.1 Physical Penetration Testing Services | RedTeam Security https://www.redteamsecure.com/penetration-testing/physical-penetration-testing

- ↑ 28.0 28.1 Top Three Ways I Broke into Your Company: Physical Penetration Test Examples https://www.triaxiomsecurity.com/physical-penetration-test-examples/

- ↑ What Is Shoulder Surfing? https://www.experian.com/blogs/ask-experian/what-is-shoulder-surfing/

- ↑ Telephotography Definition & Meaning https://www.merriam-webster.com/dictionary/telephotography

- ↑ Physical Penetration Testing: Benefits and Methods https://www.cybrary.it/blog/physical-penetration-testing-benefits-and-methods/