Totalitaarsete režiimide hirmud ehk Interneti tsensuur Hiina ja Venemaa näitel

Sissejuhatus

Hiina suur tulemüür

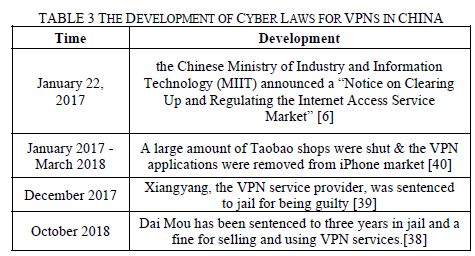

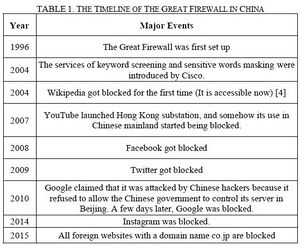

Võrreldes läänemaailma internetiga on Hiina teatavasti oluliselt rohkem tsenseeritud, kuid see ei olnud algusest peale nii. Kui internetti ametlikult 1994. aastal kasutama hakati oli see võrdlemisi vaba ning selles nähti eelkõige võimalust Lääne teadmistel silma peal hoida ning võimalusel saadud info abil majandust reformida. Kuid oht, et Lääne ideoloogial võib tekkida ülemvõim ühiskonnas ja tõusev oht Hiina Demokraatlikus Parteilt, pidi Hiina Kommunistlik Partei tegutsema kiirelt.[2] Peagi alustati Kuldse kilbi projektiga (Golden Shield Project), mis oli andmepõhine jälgimise süsteem, mille abil oli võimalik kodanike andmetele ligi pääseda ning ühendada need Hiina julgeoleku organisatsioonidega ja kustutada kommentaare ning postitusi, mis olid Hiina valitsusele n-ö kahjulikud.[3] Projekt oli Hiina tulemüüri (Great Firewall, GFW) üheks aluseks ning mitmefaasiline – esimeses faasis blokeeriti domeeninimesid ning IP aadresse, II faasis lisati teatud märksõnade tsenseerimine, edasi hakkas Hiina tulemüür juba tuvastama VPNe ja teisi tööriistu ning tehti Küberturvalisuse seadused, mis võtsid tähelepanu alla autonoomia ja VPNid.[1]

Tegemist on kõige arenenuma ning võimsama tsensuuri vahendiga, mis hetkel eksisteerib. GFW kasutab kombinatsiooni DNS tampering ning IP-aadresside blokeerimisest, et täielikult takistada ligipääs teatud IP-aadressidele. Lisaks kasutab see sissetungituvastuse süsteemi (Intrusion Detection System, IDS) sarnast süsteemi, et monitoorida keelatud märksõnade kasutamist ning katkestada ühendusi kasutades lähtestatud pakkide süstimist. Kuigi ülaltoodud meetodid võivad kaasa tuua suurel hulgal kõrvalist kahju on see märkimisväärselt efektiivne ning suudab blokeerida peaaegu kõik leheküljed enamuse Hiina interneti kasutajate jaoks.[4]

IP aadressi blokeerimine

IP-aadresside blokeerimine on lihtne ning efektiivne tsensuurimeetod. GFW tugineb kehtetul suunamisel (null routing), et blokeerida IP-paketid, mis on musta nimekirja lisatud. GFW süstib suunamise infot BGP-sse ja kaaperdab kogu liikluse blokeeritud veebisaitidele, nt Twitter ja Instagram. Kuigi kehtetu suunamine võib blokeerida ainult väljaminevat liiklust ning lubada sissetulevat on see piisav, et blokeerida veebilehekülg, sest enamus kaasaegsest interneti-suhtlusest põhineb kahepoolsel koostoimimisel. Tegemist on kerge tsensuuri meetodiga, mida Hiina valitsusel on lihtne ellu viia, sest nad saavad pidada tsentraliseeritud musta nimekirja ilma interneti teenusepakkujaid kaasamata. Kehtetu suunamine lisab väikese koormuse teenusepakkujate ruuteritele, aga puudub eriseadmete vajadus. IP-aadresside blokeerimise miinuseks võib pidada tõsiasja, et sellest on lihtne mööda pääseda – selleks on vaja ainult väljaspool Hiinat asuvat puhverserverit või veebilehekülje viimist teisele IP-aadressile. Kui lehekülg muudab IP-aadressi, aga jätab domeeninime muutmata, saab kasutaja seda lehte külastada olenemata sellest mis IP-aadressi ta kasutab.[5] Lisaks kasutavad paljud legitiimsed leheküljed sama IP-aadressi ning kuivõrd IP blokeerimine toimub musta nimekirja lisamise põhimõttel, on üle tsenseerimine selle paratamatu tagajärg. See omakorda muudab selle meetodi ära kasutamise lihtsaks ning seda on ka mitmed tsenseeritud leheküljed ära kasutanud, et Valitsuselt blokeeringu tühistamist nõuda. Näiteks www.falundafa.org hakkas kasutama sama IP-aadressi nagu www.mit.eu, mille GFW seejärel blokeeris. The OpenCourseware, mis on MITi tasuta internetiloengud, olid seega samuti keelustatud ning see tekitas sedavõrd suure avaliku pahameele, et Valitsus oli sunnitud blokeeringu eemaldama.[6]

DNS võltsimine

DNS võltsimist (DNS tampering) kasutatakse koos IP-aadressi blokeerimisega, sest domeeninime muutmine on oluliselt raskem, kui seda on IP-aadressi muutmine. DNS võltsimise esimene samm on uue DNSi lisamine (injection). Loogika selle taga on see, et kui kasutaja üritab lehekülge külastada, siis arvuti teeb päringu DNS serverite IP-aadressidele, mis selle domeeni nimega seotud on. Kuivõrd GFW monitoorib DNS päringuid, mis on tehtud Hiinast, siis on tal võimalik lisada võltsitud DNSi vastuseid koos vigaste IP-aadressidega (vahel harva ka teise lehekülje IP-aadressi), kui ta tuvastab päringuid blokeeritud lehekülgedele. Võltsitud DNS vastus jõuab Hiina sisemistesse DNS serveritesse koos vigase vahemäluga, mistõttu on tulemuseks DNS mürgitus.[4]

Paraku ei saa mainimata jätta, et DNS võltsimisel on ka tagajärjed - GFW ei suuda teha vahet DNS päringutel, mis pärinevad Hiinast ning päringutel, mis lihtsalt läbivad Hiinat, seega mõjutab see ka suhtlust väljaspool tsenseeritud võrku. Teine suurem tagajärg on see, et suur osa liiklusest võidakse suunata nn lubatud lehtedele, takistades seega nende normaalset toimimist, mis võib omakorda neid lehekülgi sundima blokeerima kõik Hiina päringud. Põhimõtteliselt on GFW tahtmatult (või tahtlikult, olenevalt vaatenurgast), muutnud oma võrgu relvaks, mis ründab süütuid IP-sid. Kuivõrd Hiina valitsus võib seda vägagi teadlikult ning hõlpsasti ära kasutada, siis selle trendi jätkumisel on üha rohkemad veebileheküljed sunnitud kogu Hiina netiliikluse blokeerima.[6]

TCP lähtestamine

TCP lähtestamise rünnak on üheaegselt lihtne, aga ka keeruline. Rünnaku sooritamiseks läheb vaja vaid ühte mõnemegabaidist andmepaketti. Võltsitud TCP segment paneb kaks ohvrit oma TCP ühendusi hülgama, segades nende potentsiaalselt olulist suhtlust, saates ühele või mõlemale võltsitud sõnumi, et ühendus tuleb koheselt lõpetada (TCP reset segments). Tavaolukorras saadab arvuti TCP segmenti siis, kui nad saavad ootamatu TCP liikumise ja soovivad, et selle saatja selle lõpetaks. Kui DNS võltsimine ja IP blokeerimine takistab koheselt ühenduse loomist, siis TCP lähtestamine laseb algse ühenduse luua. Luues ühenduse kontrollitakse, kas antud sait sisaldab keelatud sõnu, infot jne, millele järgneb siis TCP rünnak ja kasutaja ei pääse antud saidile. Ühendus lubatakse luua selle analüüsimiseks ja siis otsustada mida teha. Näiteks on võimalik keelatud videod mitte läbi lasta, aga kasutaja pääseb saidile ikkagi.[7]

VPN

Tänapäeval on väga laialt kasutusel erinevad VPNid. Inimesed soovivad kasutada seda selleks, et nende interneti kasutamiskäiku poleks võimalik jälgida. VPN on saanud samuti ka kõige tugevamaks ja populaarsemaks vastuseks GFW ületamisel ning seetõttu peab Hiina valitsus võitlema väga tugevalt VPNide vastu.

GWF kogub aktiivselt VPNi ja Tor IP-aadresse, et need blokeerida või aeglustada nende ühenduskiirust piisavalt, et muuta VPNi kasutamine mõttetuks. GFW kasutab masinõpet ja andmepakettide põhjalikku kontrolli (DPI – Deep Packet Inspection), et õppida ja avastada erinevaid VPNi ühendusi selleks, et neid blokeerida.[8] Oletatakse, et Hiina VPNi piiramine oleneb paljuski Hiina ja maailmasündmuste käigust. Näiteks VPNi kasutamist lihtsustatakse, kui on toimumas ülemaailmne üritus või sündmused, mille tulemusel on vaja näidata Hiinat heast küljest, aga näiteks ka kõige lähima koroonaviiruse puhangu ajal nägi suurenevat blokeerimist Hiina poolt.[9] Üheks tööriistaks lisaks GFWle kasutab Hiina valitsus erinevaid seadusi, mis kontrollivad internetiteenuste pakkujaid. Läbi teenusepakkujate on võimalik kindlal ajal avada piirkonniti natukene vähem tsensuuritud võrk. Näiteks võidakse kindlatele hotellidele, kus toimuvad meedia üritused avada võrk kergemaks kasutuseks, aga sellest välja astudes oled jälle tsenseeritud võrgus.[1]

Hiina sotsiaalne

Venemaa tech

Venemaa sotsiaalne

Kokkuvõte

Allikad

- ↑ 1.0 1.1 1.2 The Golden Shield Project of China: A Decade Later-An in-Depth Study of the Great Firewall. Oktoober 2019. https://www.researchgate.net/publication/338361425_The_Golden_Shield_Project_of_China_A_Decade_Later-An_in-Depth_Study_of_the_Great_Firewall

- ↑ The Great Firewall of China: Background 1. juuni 2011 https://cs.stanford.edu/people/eroberts/cs181/projects/2010-11/FreedomOfInformationChina/the-great-firewall-of-china-background/index.html

- ↑ The Great Firewall of China. 6. november 2018. https://www.bloomberg.com/quicktake/great-firewall-of-china

- ↑ 4.0 4.1 The Great Firewall of China: A Digital Black Hole. 18. november 2019 https://blog.catchpoint.com/2019/11/18/great-firewall-china-dns-ip-censorship/

- ↑ Splinternet Behind the Great Firewall of China. 30. november 2012 https://queue.acm.org/detail.cfm?id=2405036

- ↑ 6.0 6.1 In-depth analysis of theGreat Firewall of China. 14. detsember 2016. https://www.cs.tufts.edu/comp/116/archive/fall2016/ctang.pdf

- ↑ How does a TCP Reset Attack work? 27. aprill 2020 https://www.cs.tufts.edu/comp/116/archive/fall2016/ctang.pdf

- ↑ My Experience With the Great Firewall of China. 14. jaanuar 2016. https://robertheaton.com/2020/04/27/how-does-a-tcp-reset-attack-work/

- ↑ China cracks down on VPN use following coronavirus. 27 veebruar 2020. https://www.techradar.com/news/coronavirus-sees-china-crack-down-on-vpns