Windows juhend: Kuidas kasutada Microsoft BitLocker Administration and Monitoring-t: Difference between revisions

| (43 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

= Mis on Microsoft Bitlocker Administration and Monitoring = | = Mis on Microsoft Bitlocker Administration and Monitoring = | ||

Microsoft Bitlocker Administration and Monitoring (MBAM)pakub lihtsalt hallatava kasutajaliidese Bitlockeri kasutamiseks. MBAM laseb haldajal valida Bitlockeri krüpteerimise reegleid vastavalt organisatsiooni vajadustele, et kooskõlastada asutuse arvutitete reeglite ja teavitada serverile, kui asutuse arvuti krüpteerimise seisundiga on toiminud mingi lubamatu muudatus. Lisaks sellele saab MBAM-i abil pääseda ligi taastus võtmele, isegi siis kui arvuti kasutaja on oma PIN koodi ära unustanud, või kui tema BIOS või bootimis mälus on toimunud mingisugune muudatus. | Microsoft Bitlocker Administration and Monitoring (MBAM) pakub lihtsalt hallatava kasutajaliidese Bitlockeri kasutamiseks. MBAM laseb haldajal valida Bitlockeri krüpteerimise reegleid vastavalt organisatsiooni vajadustele, et kooskõlastada asutuse arvutitete reeglite ja teavitada serverile, kui asutuse arvuti krüpteerimise seisundiga on toiminud mingi lubamatu muudatus. Lisaks sellele saab MBAM-i abil pääseda ligi taastus võtmele, isegi siis kui arvuti kasutaja on oma PIN koodi ära unustanud, või kui tema BIOS või bootimis mälus on toimunud mingisugune muudatus. | ||

[http://technet.microsoft.com/en-us/library/hh831507.aspx] | |||

= Eesmärk = | = Eesmärk = | ||

Organisatsioonid üle maailma kasutavad Bitlocker Drive Encryption ja Bitlocker To Go, et kaitsta enda olulisi andmeid, kuna suurtes organisatsioonides ja firmades on palju arvuteid siis paljud suur firmad kasutavad Bitlocker Administration and Monitoringut (MBAM), et muuta Bitlockeri haldamine hõlpsamaks. Firma administraatoril on kõikide arvutite Bitlockeri andmed serveris olemas. Kui mõni töötaja unustab oma PIN koodi ära saab hõlpsasti kõvaketta lukust lahti teha, kuid kui puuduks selline süsteem siis võib jääda väga vajalikest andmedest ilma. | Organisatsioonid üle maailma kasutavad Bitlocker Drive Encryption ja Bitlocker To Go, et kaitsta enda olulisi andmeid, kuna suurtes organisatsioonides ja firmades on palju arvuteid siis paljud suur firmad kasutavad Bitlocker Administration and Monitoringut (MBAM), et muuta Bitlockeri haldamine hõlpsamaks. Firma administraatoril on kõikide arvutite Bitlockeri andmed serveris olemas. Kui mõni töötaja unustab oma PIN koodi ära saab hõlpsasti kõvaketta lukust lahti teha, kuid kui puuduks selline süsteem siis võib jääda väga vajalikest andmedest ilma. | ||

[http://www.microsoft.com/en-us/windows/enterprise/products-and-technologies/mdop/mbam.aspx] | |||

= Nõudmised = | = Nõudmised = | ||

===Server=== | ===Server=== | ||

| Line 54: | Line 58: | ||

MBAM Kliendi operatsioonisüsteem: | MBAM Kliendi operatsioonisüsteem: | ||

Windows 7 Enterprise Edition x86 or x64 | |||

Windows 7 Enterprise Edition | |||

Windows 7 Ultimate Edition | Windows 7 Ultimate Edition x86 or x64 | ||

• Trusted Platform Module (TPM) v1.2 | • Trusted Platform Module (TPM) v1.2 | ||

• TPM peab olema sisse lülitatud arvuti BIOS-is. Selle kohta saab rohkem informatsiooni BIOS-i dokumentatsioonist. | • TPM peab olema sisse lülitatud arvuti BIOS-is. Selle kohta saab rohkem informatsiooni arvuti BIOS-i dokumentatsioonist. | ||

[http://ahmedhusseinonline.com/2011/07/mbam-step-by-step-bitlocker-administration-and-monitoring/] | |||

=Serveri Installeerimine = | =Serveri Installeerimine = | ||

| Line 97: | Line 100: | ||

Soovitatav on kasutada 3 arvuti konfiguratsiooni. | Soovitatav on kasutada 3 arvuti konfiguratsiooni. | ||

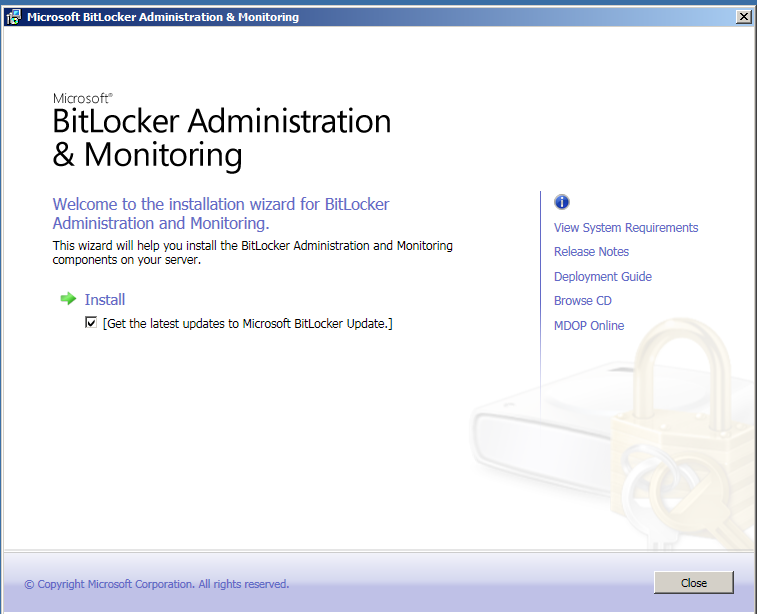

Installeerimise algus: | Installeerimise algus: | ||

| Line 102: | Line 106: | ||

[[File:Bitlocker1.png]] | [[File:Bitlocker1.png]] | ||

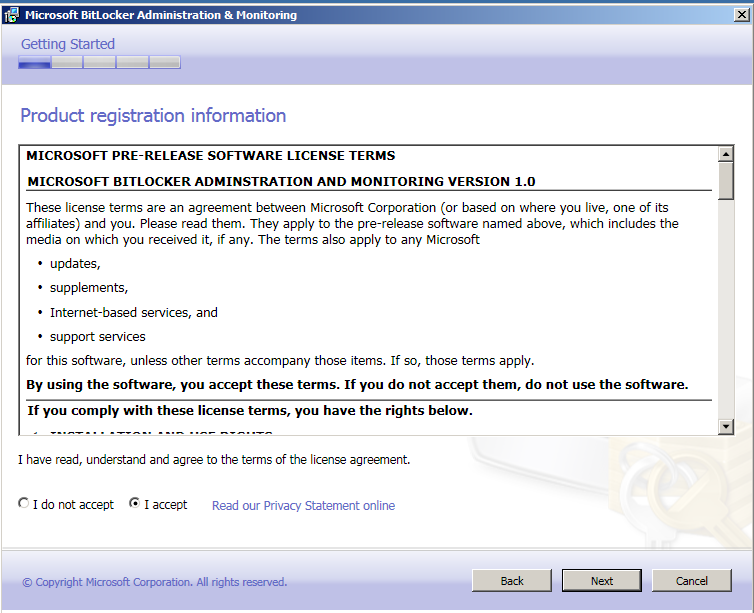

Esmalt tuleb läbi lugeda | Esmalt tuleb läbi lugeda litsentsi tingimused ning nõustuda (accept). | ||

[[File:Bitlocker2.png]] | [[File:Bitlocker2.png]] | ||

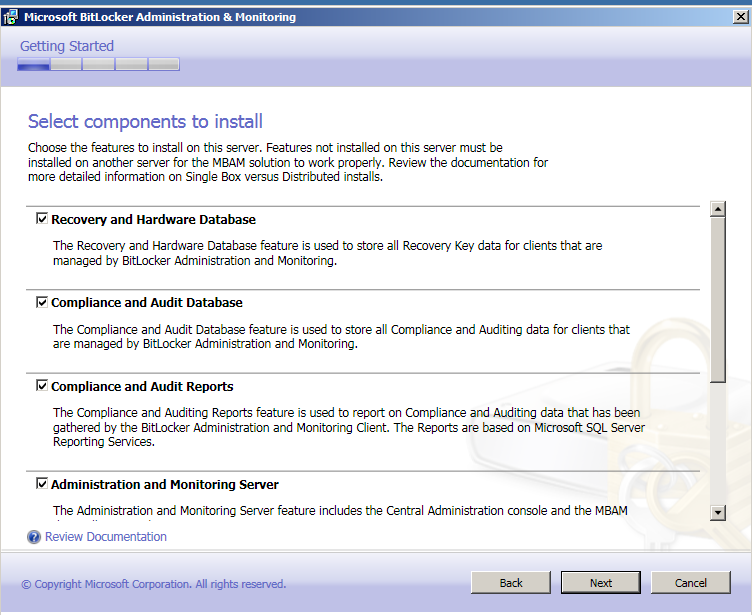

Selle juhendi läbimiseks kasutame me ühe arvuti konfiguratsiooni, mis | Selle juhendi läbimiseks kasutame me ühe arvuti konfiguratsiooni, mis on soovitatav vaid testimis eesmärkidel. | ||

[[File:Bitlocker3.png]] | [[File:Bitlocker3.png]] | ||

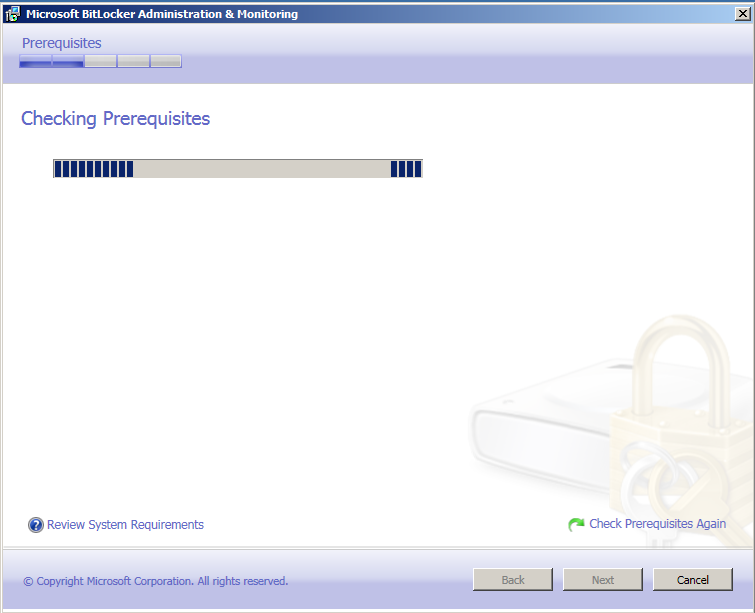

Järgnevalt kontrollib installer kas kõik vajalikud komponendid | Järgnevalt kontrollib installer kas kõik vajalikud komponendid on serveris installeeritud. | ||

[[File:Bitlocker4.png]] | [[File:Bitlocker4.png]] | ||

| Line 118: | Line 122: | ||

[[File:Bitlocker5.png]] | [[File:Bitlocker5.png]] | ||

Valige riistvara ja taastus andmebaas | Valige riistvara ja taastus andmebaas. | ||

[[File:Bitlocker6.png]] | [[File:Bitlocker6.png]] | ||

Compliance audit andmebaas | Järgmisena valige Compliance audit-i andmebaas, kuna me installeerime kõik MBAM-i komponendid sellele serverile siis peab ka andmebaas asuma samas serveris. | ||

[[File:Bitlocker7.png]] | [[File:Bitlocker7.png]] | ||

Valige server kuhu rapordid esitatakse | Valige server kuhu rapordid esitatakse, kuna me kasutame ühe serveri konfiguratsiooni, siis selleks on see sama server. | ||

[[File:Bitlocker8.png]] | [[File:Bitlocker8.png]] | ||

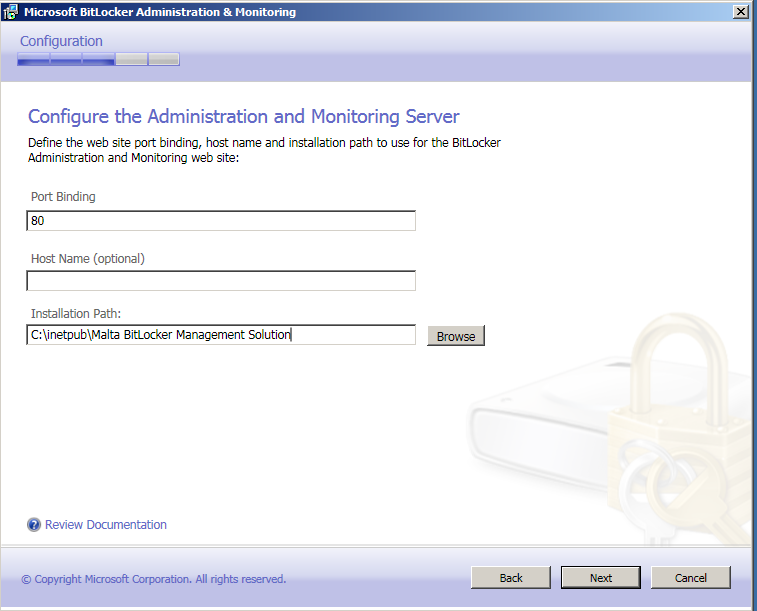

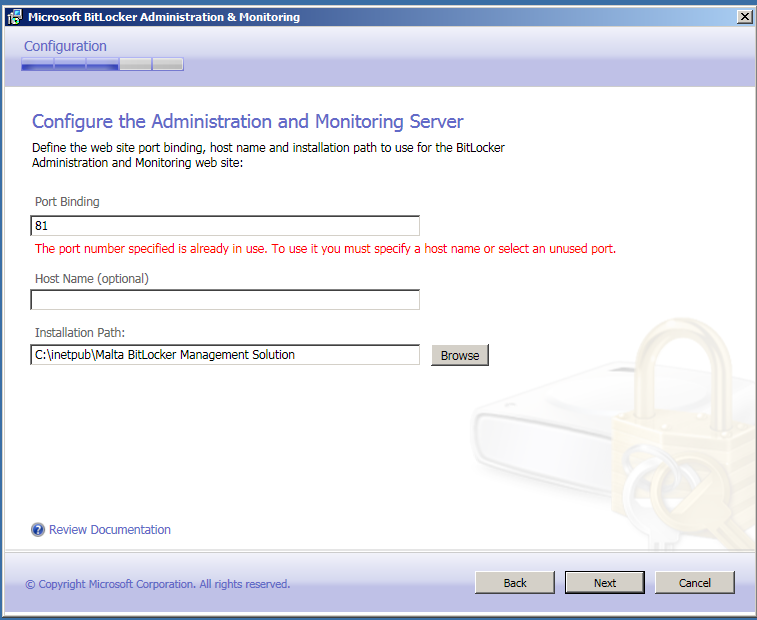

Järgmisena peate seadistama MBAM-i | Järgmisena peate seadistama MBAM-i veebis põhineva kontroll paneeli, tänu sellele saab ligi MBAM-ile väljaspool serverit. | ||

[[File:Bitlocker9.png]] | [[File:Bitlocker9.png]] | ||

| Line 142: | Line 146: | ||

[[File:Bitlocker11.png]] | [[File:Bitlocker11.png]] | ||

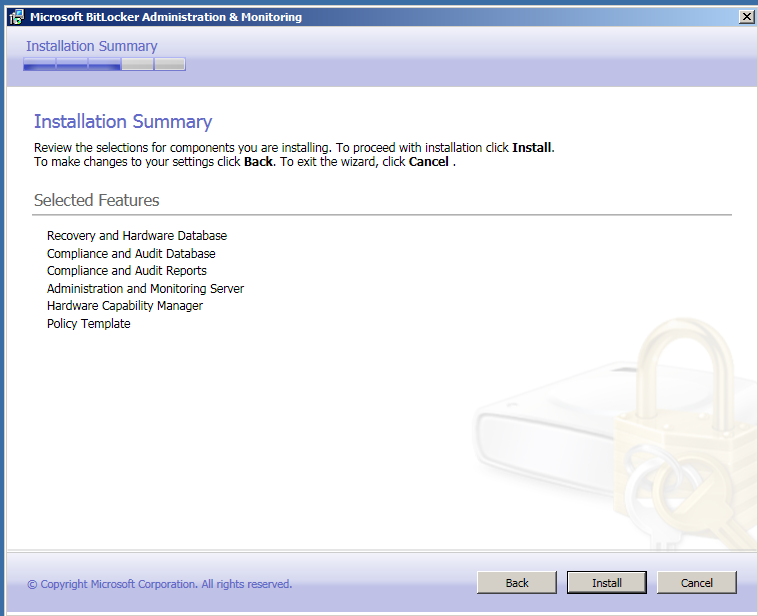

Kui kõik eelnev tehtud, | Kui kõik eelnev tehtud, saab installer edukalt alustada oma installeermis toimingutega. | ||

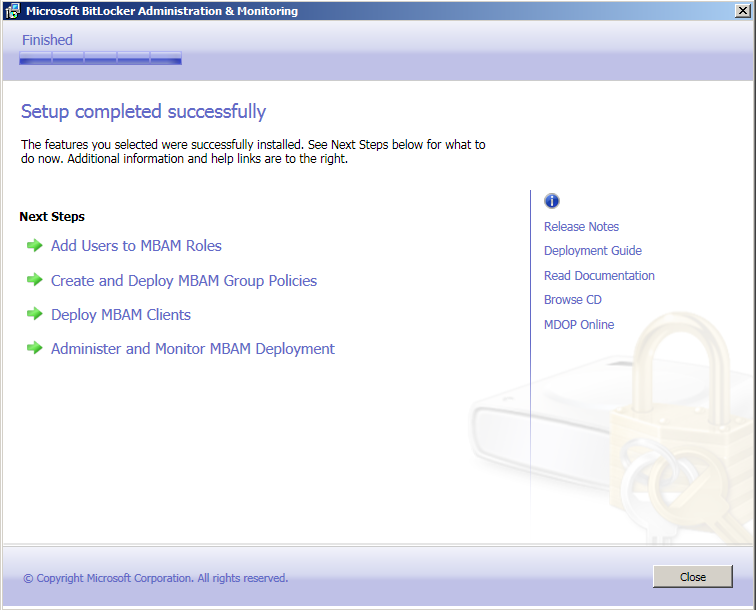

[[File:Bitlocker12.png]] | [[File:Bitlocker12.png]] | ||

| Line 149: | Line 153: | ||

[[File:Bitlocker13.png]] | [[File:Bitlocker13.png]] | ||

[http://ahmedhusseinonline.com/2011/07/mbam-step-by-step-bitlocker-administration-and-monitoring/] | |||

[ | |||

=Kliendi installeerimine = | =Kliendi installeerimine = | ||

1) Võtke lahti Microsoft BitLocker Administration and Monitoring kliendi installifailid: MBAMClient-64bit.msi ja MBAMClient-32bit.msi, mis on kaasas MBAMi tarkvaraga. | |||

2) Kasutage Microsoft System Center Configuration Manager-i et paigaldada kliendi tarkvara soovitud arvutitele. | |||

3) Seadistage seadmed või grupi poliisid, et jooksutada kliendi installeri faili. Pärast seda, kui klient on installeeritud, loeb see automaatselt serveri grupi poliise ja seadmeid, selle jaoks peavad need olema samas domeenis. | |||

[http://blogs.windows.com/windows/b/springboard/archive/2011/06/27/getting-started-with-microsoft-bitlocker-administration-and-monitoring-mbam.aspx] | |||

=Operatsioonid MBAM-il = | =Operatsioonid MBAM-il = | ||

| Line 186: | Line 175: | ||

Et teha kindlaks, BitLocker krüpteerimine olekut kaotatud arvutites: | Et teha kindlaks, BitLocker krüpteerimine olekut kaotatud arvutites: | ||

1) Avage veebibrauser ja navigeerige BitLocker Administration and Monitoring juhtimis konsooli. | 1) Avage veebibrauser ja navigeerige BitLocker Administration and Monitoring juhtimis konsooli. | ||

Märkus: vaikimisi on juhtimis konsooli aadress http:// <arvutinimi>. | '''Märkus: vaikimisi on juhtimis konsooli aadress http:// <arvutinimi>.''' | ||

2) Valige "Report" navigeerimispaanil ja seejärel valige Computer Compliance Report. Kasutage otsingufiltreid, et kitsendada otsingutulemusi , kuna suurtes firmades ja organisatsioonides võib olla väga palju arvuteid. Kui aga sisestada kindla arvuti andmed mis on kadunud siis saab tulemuse kiirelt kätte | 2) Valige "Report" navigeerimispaanil ja seejärel valige Computer Compliance Report. Kasutage otsingufiltreid, et kitsendada otsingutulemusi, kuna suurtes firmades ja organisatsioonides võib olla väga palju arvuteid. Kui aga sisestada kindla arvuti andmed mis on kadunud siis saab tulemuse kiirelt kätte. | ||

3) Leitud tulemusi näidatakse allpool. Valige seejärel käsk mida soovite teha kaotatud seadme puhul. | 3) Leitud tulemusi näidatakse allpool. Valige seejärel käsk mida soovite teha kaotatud seadme puhul. | ||

===Kuidas | ===Kuidas taastata seadet TPM Lockout-ist=== | ||

| Line 268: | Line 204: | ||

6) Kasutaja avab TPM Managment konsooli ja sealt valib Reset TPM Lockout ja seejärel sisestab TPM PIN koodi. | 6) Kasutaja avab TPM Managment konsooli ja sealt valib Reset TPM Lockout ja seejärel sisestab TPM PIN koodi. | ||

===Kuidas kasutada MBAM kliendi juht paneeli=== | ===Kuidas kasutada MBAM kliendi juht paneeli=== | ||

| Line 276: | Line 213: | ||

Et avada MBAM kliendi kontrol paneeli tuleb teha läbi järgnevad sammud: | Et avada MBAM kliendi kontrol paneeli tuleb teha läbi järgnevad sammud: | ||

1) Avada Control Panel. | '''1) Avada Control Panel.''' | ||

2) Juhtpaneelist valige Süsteem ja turve. | '''2) Juhtpaneelist valige Süsteem ja turve.''' | ||

3) Topeltklõpsake BitLocker Encryption Options. | '''3) Topeltklõpsake BitLocker Encryption Options.''' | ||

Seal näeb nimekirja kõikidest kõvaketastest arvutis ja saab nende krüptimisolekuid kontrollida, lisaks on võimalus hallata oma PIN-koodi või parooli. Samuti saab sealt avada lukustatud kõvaketast või taotleda erandit BitLockeri mitte kasutamiseks kui kasutajale ja arvutile on vabastamise poliitika lubatud. BitLockeri juhtpaneel võimaldab ka mitte-administraatori kasutajatel hallata oma PIN-koodi või parooli. Valides Halda PIN, palutakse kasutajal sisestada nii praegune PIN kui ka uus PIN (lisaks kinnitades uus PIN-koods). | Seal näeb nimekirja kõikidest kõvaketastest arvutis ja saab nende krüptimisolekuid kontrollida, lisaks on võimalus hallata oma PIN-koodi või parooli. Samuti saab sealt avada lukustatud kõvaketast või taotleda erandit BitLockeri mitte kasutamiseks kui kasutajale ja arvutile on vabastamise poliitika lubatud. BitLockeri juhtpaneel võimaldab ka mitte-administraatori kasutajatel hallata oma PIN-koodi või parooli. Valides Halda PIN, palutakse kasutajal sisestada nii praegune PIN kui ka uus PIN (lisaks kinnitades uus PIN-koods). | ||

Kui soov on hallata oma parooli, valige Unlock Drive ja sisestage oma praegune parool. Niipea kui muundur on lukustamata, valige Taasta salasõna, et muuta oma kehtivat salasõna. | Kui soov on hallata oma parooli, valige Unlock Drive ja sisestage oma praegune parool. Niipea kui muundur on lukustamata, valige Taasta salasõna, et muuta oma kehtivat salasõna. | ||

===Kuidas kasutada Powershelli administreerides MBAM-i=== | |||

Microsoft Bitlocker Administration and monitoring pakub järgnevaid käske, mida administraator saab kasutada Windows Powershellis. Administraatorid saavad kasutada (cmdlets), et täita mõningaid käske command line-il, mitte MBAM konsoolis. Nende cmdletide abil saavad administraatorid automatiseerida tüüpilisi MBAM käske. Järgnevalt toon välja olulisemad käsud. | |||

'''Add-MbamHardwareType''' | |||

Käsklus lisab uue riistvara mudeli MBAM-i riistvara inventuuri ja saab täpsustada kas riistvara on toetatud või mitte toetatud ketta krüpteerimiseks Bitlockeri abil. | |||

'''Get-MbamBitLockerRecoveryKey''' | |||

Käsklus küsib MBAM-ilt taastus võtme, et kasutajad saaksid vabastada krüpteeritud ketta lukust. | |||

'''Get-MbamHardwareType''' | |||

Käsklus tagastab informatsiooni MBAM-i riistavara inventuuri, kus on kirjas kas inventuuris olevad riistvara mudelitel on Bitlockeri krüpteerimis tugi. | |||

'''Get-MbamTPMOwnerPassword''' | |||

Käsklus pakub abi kasutajatele kelle TPM on neid süsteemist välja lukustanud ja enam ei võta vastu nende PIN koodi. Omanik sisestab TPM parooli ning selle abil saavad kasutajad hallata oma TPM süsteemi. | |||

'''Install-Mbam''' | |||

Käsklus installeerib MBAM-i funktsioonid. | |||

'''Remove-MbamHardwareType''' | |||

Eemaldab riistavara mudelid süsteemi inventuurist | |||

'''Set-MbamHardwareType''' | |||

Käsklus laseb administraatoril määrata inventuuris, millised mudelid töötavad Bitlockeriga ja millised mitte. | |||

'''Uninstall-Mbam''' | |||

Käsklus eemaldab MBAM-i ja kõik selle funktsioonid. | |||

[http://onlinehelp.microsoft.com/en-us/mdop/hh285664.aspx] | |||

=Kasutatud kirjandus= | |||

* http://ahmedhusseinonline.com/2011/07/mbam-step-by-step-bitlocker-administration-and-monitoring/ | |||

* http://onlinehelp.microsoft.com/en-us/mdop/gg703313.aspx | |||

* http://windowsteamblog.com/windows/b/springboard/archive/2011/06/27/getting-started-with-microsoft-bitlocker-administration-and-monitoring-mbam.aspx | |||

* http://technet.microsoft.com/en-us/video/microsoft-bitlocker-administration-and-monitoring-mbam.aspx | |||

* http://technet.microsoft.com/en-us/library/hh831507.aspx | |||

* http://www.microsoft.com/en-us/windows/enterprise/products-and-technologies/mdop/mbam.aspx | |||

* http://www.windowsitpro.com/article/security/microsoft-bitlocker-administration-monitoring-141818 | |||

* http://blogs.technet.com/b/mdop/archive/2011/02/09/coming-to-mdop-microsoft-bitlocker-administration-and-monitoring.aspx | |||

Latest revision as of 23:51, 14 October 2012

Mis on Microsoft Bitlocker Administration and Monitoring

Microsoft Bitlocker Administration and Monitoring (MBAM) pakub lihtsalt hallatava kasutajaliidese Bitlockeri kasutamiseks. MBAM laseb haldajal valida Bitlockeri krüpteerimise reegleid vastavalt organisatsiooni vajadustele, et kooskõlastada asutuse arvutitete reeglite ja teavitada serverile, kui asutuse arvuti krüpteerimise seisundiga on toiminud mingi lubamatu muudatus. Lisaks sellele saab MBAM-i abil pääseda ligi taastus võtmele, isegi siis kui arvuti kasutaja on oma PIN koodi ära unustanud, või kui tema BIOS või bootimis mälus on toimunud mingisugune muudatus. [1]

Eesmärk

Organisatsioonid üle maailma kasutavad Bitlocker Drive Encryption ja Bitlocker To Go, et kaitsta enda olulisi andmeid, kuna suurtes organisatsioonides ja firmades on palju arvuteid siis paljud suur firmad kasutavad Bitlocker Administration and Monitoringut (MBAM), et muuta Bitlockeri haldamine hõlpsamaks. Firma administraatoril on kõikide arvutite Bitlockeri andmed serveris olemas. Kui mõni töötaja unustab oma PIN koodi ära saab hõlpsasti kõvaketta lukust lahti teha, kuid kui puuduks selline süsteem siis võib jääda väga vajalikest andmedest ilma. [2]

Nõudmised

Server

Serveri operatsiooni süsteem: Windows Server 2008 sp2 või uuem.

Et kasutada Bitlockeri Administreerimist ja monitoorimist on vajalik, et serveril oleks installeeritud järgmised serveri rollid ja funktsioonid:

• Windows Server Web Server Role

• Web Server Role Services

Common HTTP Features:

• Static Content

• Default Document

Application Development:

• ASP.NET

• .NET Extensibility

• ISAPI Extensions

• ISAPI Filters Security:

• Windows Authentication

• Request Filtering

• Windows Server Features

• .NET Framework 3.5.1 features

• .NET Framework 3.5.1

• WCF Activation

• HTTP Activation

• Windows Process Activation Service

• Process Model

• .NET Environment Configuration APIs

Klient

MBAM Kliendi operatsioonisüsteem:

Windows 7 Enterprise Edition x86 or x64

Windows 7 Ultimate Edition x86 or x64

• Trusted Platform Module (TPM) v1.2

• TPM peab olema sisse lülitatud arvuti BIOS-is. Selle kohta saab rohkem informatsiooni arvuti BIOS-i dokumentatsioonist. [3]

Serveri Installeerimine

Bitlockeri Administreerimine ja monitoorimise installeerimiseks on kolm varianti:

1)Ühe arvuti konfiguratsioon:

Kõik MBAM-i vajalikud funktsioonid installeritakse ühe serveri peale, see konfiguratsioon on toetatud, kuid soovitatud vaid testimis eesmärkidel.

2) Kolme arvuti konfiguratsioon

Serveri rollid ja lisad installeritakse järgnevalt:

• Recovery and Hardware Database, Compliance and Audit Reports, and Compliance and Audit Reports installeritakse ühele serverile

• Administration and Monitoring Server feature installeritakse teisele serverile

• Group Policy template installeeritakse serverile või kasutaja arvutisse

3) Viie arvuti konfiguratsioon

Igale arvutile installeeritakse üks funktsioon.

· Recovery and Hardware Database

· Compliance Status Database

· Compliance and Audit Reports

· Administration and Monitoring Server

· Group Policy Template is installed on a server or client computer

Soovitatav on kasutada 3 arvuti konfiguratsiooni.

Installeerimise algus:

Esmalt tuleb läbi lugeda litsentsi tingimused ning nõustuda (accept).

Selle juhendi läbimiseks kasutame me ühe arvuti konfiguratsiooni, mis on soovitatav vaid testimis eesmärkidel.

Järgnevalt kontrollib installer kas kõik vajalikud komponendid on serveris installeeritud.

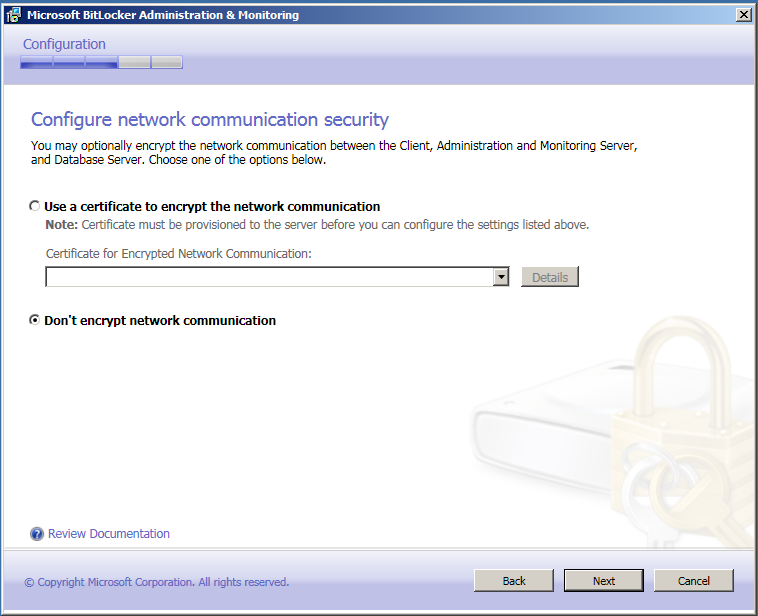

Kuna hetkel toimub see kinnises keskkonnas, siis me ei krüpteeri võrku, kuid kui tegu oleks mõne firma või organisatsiooni võrguga siis peab seda kindlasti tegema.

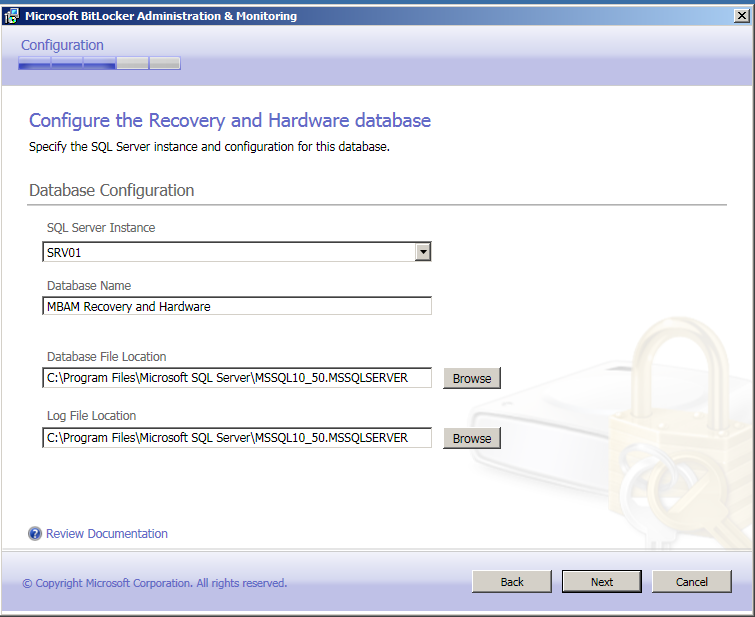

Valige riistvara ja taastus andmebaas.

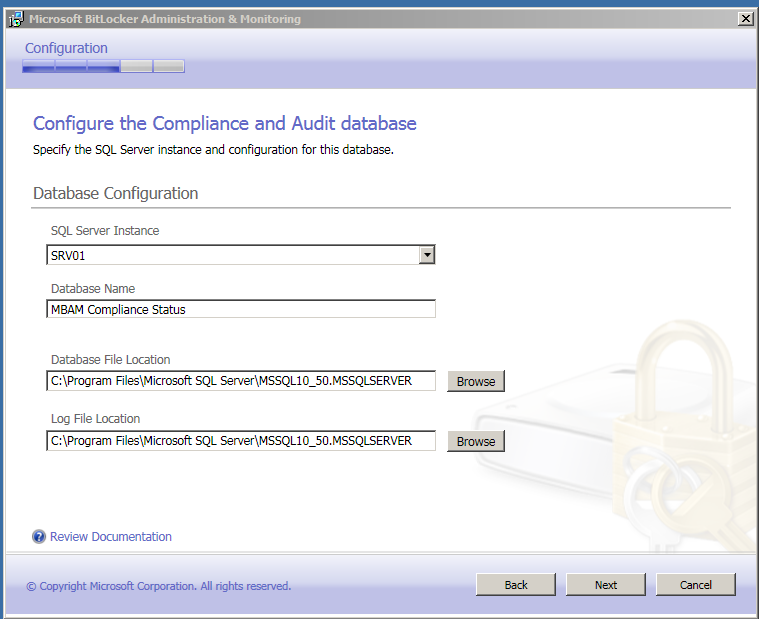

Järgmisena valige Compliance audit-i andmebaas, kuna me installeerime kõik MBAM-i komponendid sellele serverile siis peab ka andmebaas asuma samas serveris.

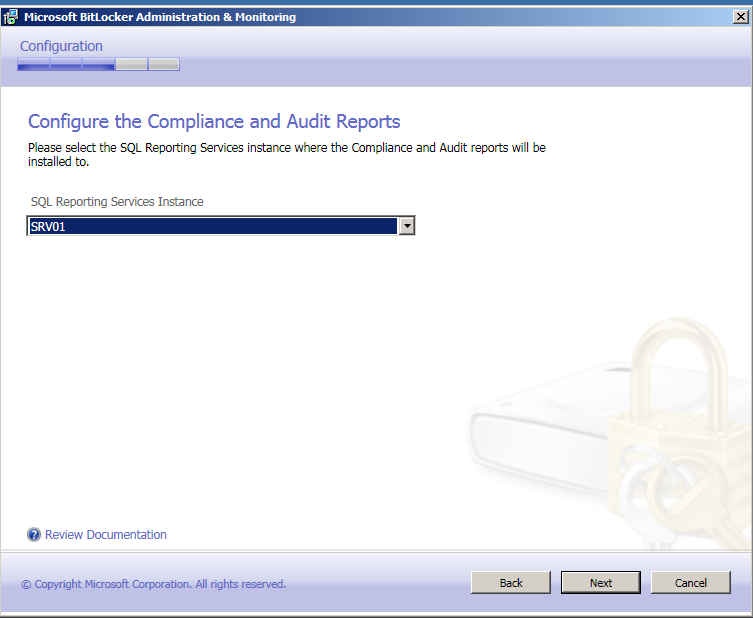

Valige server kuhu rapordid esitatakse, kuna me kasutame ühe serveri konfiguratsiooni, siis selleks on see sama server.

Järgmisena peate seadistama MBAM-i veebis põhineva kontroll paneeli, tänu sellele saab ligi MBAM-ile väljaspool serverit.

Kui mõni teine programm kasutab juba sellist porti, peate valima muu pordi.

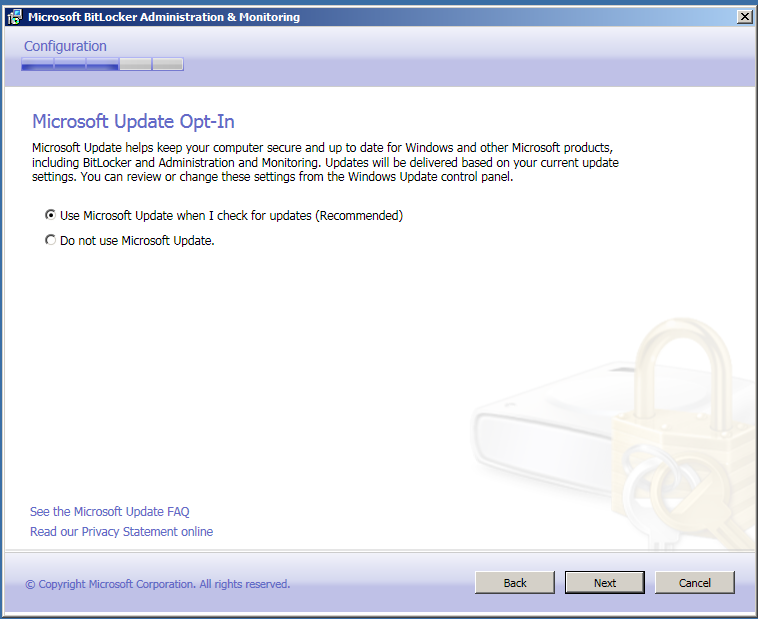

Seejärel valiga kas soovite, et MBAM uuendaks ennast automaatselt või mitte.

Kui kõik eelnev tehtud, saab installer edukalt alustada oma installeermis toimingutega.

Serveri installeering on edukalt tehtud.

Kliendi installeerimine

1) Võtke lahti Microsoft BitLocker Administration and Monitoring kliendi installifailid: MBAMClient-64bit.msi ja MBAMClient-32bit.msi, mis on kaasas MBAMi tarkvaraga.

2) Kasutage Microsoft System Center Configuration Manager-i et paigaldada kliendi tarkvara soovitud arvutitele.

3) Seadistage seadmed või grupi poliisid, et jooksutada kliendi installeri faili. Pärast seda, kui klient on installeeritud, loeb see automaatselt serveri grupi poliise ja seadmeid, selle jaoks peavad need olema samas domeenis. [5]

Operatsioonid MBAM-il

Kuidas teha kindlaks kaotatud arvuti Bitlockeri krüpeerimis seisundit

Microsoft BitLocker Administration and Monitoring (MBAM) sisaldab võimalust jälgida viimast teadaolevat krüptimisolekut arvutitel, mis on kadunud või varastatud. Järgmisena selgitatakse, kuidas määrata, kas mahud arvutis on krüpteeritud, kui on kadunud või varastatud.

Et teha kindlaks, BitLocker krüpteerimine olekut kaotatud arvutites:

1) Avage veebibrauser ja navigeerige BitLocker Administration and Monitoring juhtimis konsooli.

Märkus: vaikimisi on juhtimis konsooli aadress http:// <arvutinimi>.

2) Valige "Report" navigeerimispaanil ja seejärel valige Computer Compliance Report. Kasutage otsingufiltreid, et kitsendada otsingutulemusi, kuna suurtes firmades ja organisatsioonides võib olla väga palju arvuteid. Kui aga sisestada kindla arvuti andmed mis on kadunud siis saab tulemuse kiirelt kätte.

3) Leitud tulemusi näidatakse allpool. Valige seejärel käsk mida soovite teha kaotatud seadme puhul.

Kuidas taastata seadet TPM Lockout-ist

TPM lockout** võib juhtuda, kui kasutaja sisestab vale PIN koodi liiga palju kordi.

1) Et nullida TPM lockout avage veebibrauser ja navigeerige MBAM juhtimis veebilehele.

2) Vasakul navigeerimispaanil, valige Manage TPM. See avab Manage TPM lehel. Sisestage domeeni nimi, arvuti nimi ning kasutaja arvuti Windowsi sisselogimis kasutaja nimi, et saada teada TPM PIN kood.

3) Sisestage põhjus miks te nõuate TPM-i õiguste parool. Klõpsake nuppu Esita.

4) Peale esitamist Microsoft BitLocker Administration and Monitoring naaseb üks järgmistest:

4.1 Veateade, kui ei leidnud TPM-i õiguste parooli valitud arvutile.

4.2 Leitakse TPM-i õiguste parool valitud arvutile

5) Pärast seda kui näidatakse kasutaja TPM kood, saab selle ka salvestada .tpm failina.

6) Kasutaja avab TPM Managment konsooli ja sealt valib Reset TPM Lockout ja seejärel sisestab TPM PIN koodi.

Kuidas kasutada MBAM kliendi juht paneeli

Et avada MBAM kliendi kontrol paneeli tuleb teha läbi järgnevad sammud:

1) Avada Control Panel.

2) Juhtpaneelist valige Süsteem ja turve.

3) Topeltklõpsake BitLocker Encryption Options.

Seal näeb nimekirja kõikidest kõvaketastest arvutis ja saab nende krüptimisolekuid kontrollida, lisaks on võimalus hallata oma PIN-koodi või parooli. Samuti saab sealt avada lukustatud kõvaketast või taotleda erandit BitLockeri mitte kasutamiseks kui kasutajale ja arvutile on vabastamise poliitika lubatud. BitLockeri juhtpaneel võimaldab ka mitte-administraatori kasutajatel hallata oma PIN-koodi või parooli. Valides Halda PIN, palutakse kasutajal sisestada nii praegune PIN kui ka uus PIN (lisaks kinnitades uus PIN-koods). Kui soov on hallata oma parooli, valige Unlock Drive ja sisestage oma praegune parool. Niipea kui muundur on lukustamata, valige Taasta salasõna, et muuta oma kehtivat salasõna.

Kuidas kasutada Powershelli administreerides MBAM-i

Microsoft Bitlocker Administration and monitoring pakub järgnevaid käske, mida administraator saab kasutada Windows Powershellis. Administraatorid saavad kasutada (cmdlets), et täita mõningaid käske command line-il, mitte MBAM konsoolis. Nende cmdletide abil saavad administraatorid automatiseerida tüüpilisi MBAM käske. Järgnevalt toon välja olulisemad käsud.

Add-MbamHardwareType

Käsklus lisab uue riistvara mudeli MBAM-i riistvara inventuuri ja saab täpsustada kas riistvara on toetatud või mitte toetatud ketta krüpteerimiseks Bitlockeri abil.

Get-MbamBitLockerRecoveryKey

Käsklus küsib MBAM-ilt taastus võtme, et kasutajad saaksid vabastada krüpteeritud ketta lukust.

Get-MbamHardwareType

Käsklus tagastab informatsiooni MBAM-i riistavara inventuuri, kus on kirjas kas inventuuris olevad riistvara mudelitel on Bitlockeri krüpteerimis tugi.

Get-MbamTPMOwnerPassword

Käsklus pakub abi kasutajatele kelle TPM on neid süsteemist välja lukustanud ja enam ei võta vastu nende PIN koodi. Omanik sisestab TPM parooli ning selle abil saavad kasutajad hallata oma TPM süsteemi.

Install-Mbam

Käsklus installeerib MBAM-i funktsioonid.

Remove-MbamHardwareType

Eemaldab riistavara mudelid süsteemi inventuurist

Set-MbamHardwareType

Käsklus laseb administraatoril määrata inventuuris, millised mudelid töötavad Bitlockeriga ja millised mitte.

Uninstall-Mbam

Käsklus eemaldab MBAM-i ja kõik selle funktsioonid. [6]