Rollipõhine pääsukontroll: Difference between revisions

No edit summary |

No edit summary |

||

| (6 intermediate revisions by the same user not shown) | |||

| Line 3: | Line 3: | ||

Grupp: A22 | Grupp: A22 | ||

---- | ---- | ||

'''Rollipõhine pääsukontroll''' (''Role Based Access Contro''l, '''RBAC''') – on autoriseerimise mudel, milles rollid määravad pääsu ja need rollid on omakorda seotud erinevate lubadega. Kasutaja seostakse ühe või rohkemate rollidega, mille kaudu ta saab ligipääsu vastavale funktsionaalsusele (informatsioonile). Kasutajatel ja erinevatel lubadel ei ole otsest seost. | |||

'''Rollipõhine pääsukontroll''' (''Role Based Access Contro''l, '''RBAC''') – on | |||

<br><br> | <br><br> | ||

==Ajalugu== | ==Ajalugu== | ||

Juba 1970 [http://csrc.nist.gov/groups/SNS/rbac/faq.html] proovisiti organisatsioonides rakendama rollipõhist pääsukontrolli, kus kasutajate ligipääs informatsioonile ja funktsionaalsusele oli piiratud sõltuvalt tema rollist organisatsioonis. Need varasemad mudelid ei olnud analüüsitud ja korraldatud. | |||

<br> | <br> | ||

Mudel, mida kasutatakse | Mudel, mida kasutatakse tänapäeval tuleneb mudelist, mida Ferraiolo ja Kuhn kirjeldasid oma uurimistöös aastal 1992.[http://csrc.nist.gov/groups/SNS/rbac/documents/ferraiolo-kuhn-92.pdf] | ||

Peaaegu 8 aasta jooksul | Peaaegu 8 aasta jooksul mudelit laiendati ja arendati ning aastal 2000 Sandhu, Ferraiolo ja Kuhn pakkusid välja RBAC standardi, mille omakorda ANSI/INCIT (''American National Stabdards Institute, International Committee for Information Technology Stabdards'') võttis vastu aastal 2004.[http://csrc.nist.gov/groups/SNS/rbac/faq.html] | ||

==RBAC baas mudel== | ==RBAC baas mudel== | ||

Rollipõhise pääsukontrolli loogika kirjeldamiseks on kasutatud Ferraiolo ja Kuhn uurimistöö[http://csrc.nist.gov/groups/SNS/rbac/documents/ferraiolo-kuhn-92.pdf].<br> | Rollipõhise pääsukontrolli loogika kirjeldamiseks on kasutatud Ferraiolo ja Kuhn uurimistöö[http://csrc.nist.gov/groups/SNS/rbac/documents/ferraiolo-kuhn-92.pdf].<br> | ||

Järgmised | Järgmised väited kirjeldavad RBAC mudeli:<br> | ||

*Iga subjekti jaoks | *Iga subjekti jaoks on aktiivne roll see roll, mida subjekt kasutab praegu. | ||

*Igal subjektil võib olla tegevusluba ühe või mitu rolli kasutamiseks. | *Igal subjektil võib olla tegevusluba ühe või mitu rolli kasutamiseks. | ||

*Igal rollil on olemas üks või mitu tehingut, mida võib teostada. | *Igal rollil on olemas üks või mitu tehingut, mida võib teostada. | ||

*Subjektid võivad teostada tehingud läbi | *Subjektid võivad teostada tehingud läbi rollide. | ||

Kui mudeli kirjeldus on teada, tuleb kasutusele võtta tähtsamad rollipõhise pääsukontrolli reeglid: | Kui mudeli kirjeldus on teada, tuleb kasutusele võtta tähtsamad rollipõhise pääsukontrolli reeglid: | ||

<br> | <br> | ||

# Rolli määramine: Subjekt võib teostada tehingu ainult kui see subjekt valis rolli või | # Rolli määramine: Subjekt võib teostada tehingu ainult kui see subjekt valis rolli või on selle rolli osanik. Samal ajal autentimise (ID kontroll) protsess ei ole tehing. Kõik teised kasutaja toimingud süsteemis teostatakse läbi tehingute, seega kõikidel aktiivsetel kasutajatel peab olema aktiivne roll. | ||

# | # Rolli tegevusluba: Subjektil peab olema tegevusluba aktiivse rolli kasutamiseks. | ||

# Tehingute tegevusluba: Subjekt võib teostada tehingu ainult kui see tehing on määratud selle subjekti aktiivse rolli jaoks. | # Tehingute tegevusluba: Subjekt võib teostada tehingu ainult siis kui see tehing on määratud selle subjekti aktiivse rolli jaoks. | ||

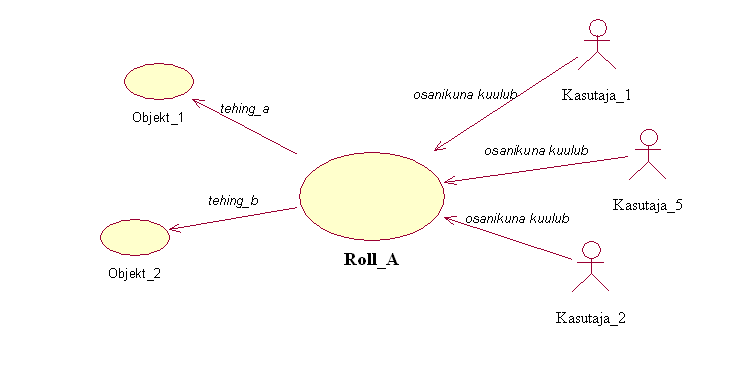

RBAC põhimõistete illustreerimiseks on toodud järgmine pilt: <br> | RBAC põhimõistete illustreerimiseks on toodud järgmine pilt: <br> | ||

[[Image:rbac.png|left]] | [[Image:rbac.png|left]] | ||

<br><br><br><br><br><br><br><br><br><br><br><br><br><br><br><br><br><br><br> | <br><br><br><br><br><br><br><br><br><br><br><br><br><br><br><br><br><br><br> | ||

==Kasutamine== | ==Kasutamine== | ||

Mudeli peamiseks eeliseks on dünaamiline struktuur. | Mudeli peamiseks eeliseks on dünaamiline struktuur. Kergem on vahetada rollide lube, kui tegeleda otse kasutajate gruppidega, sest organisatsiooni sees võib inimese roll muutuda. RBAC reageerib kiirelt muudatusele, kui kasutajat seostatakse erineva rolliga. Kui kindla rolli jaoks tuleb panna piirangud kasutamisele, siis tehakse seda üks kord ja kõik 100 inimest, kes on seotud selle rolliga saavad koheselt piiratud ligipääsu. | ||

RBAC lihtsustab kontrolli kasutaja- | RBAC lihtsustab kontrolli kasutaja-loa vahel. | ||

<br> | |||

Lisaks aitab RBAC säilitada terviklikkuse, mis on turvalisuse eesmärk. (Peamised eesmärgid: konfidentsiaalsus, terviklikkus ja kättesaadavus - ''confidentiality, integrity, availability''). Ainult volitatud isikud võivad andmeid ja protsesse modifitseerida, autoriseeritud viisil. | |||

Administreerimise seisukohalt on rollipõhist pääsukontrolli kerge rakendada. Uuele inimesele tuleb lihtsalt määrata kindel roll, kui inimene lahkub, siis kustutada inimese ja rolli(de) seos(ed). | |||

===Parktiline kasutamine=== | |||

RBAC võib implementeerida SELinux'is (Security-Enhanced Linux), kuid selle lisa kasutamine on soovitatav edasijõudnud linux kasutajatele. | |||

<br> | |||

*SELinux instaleerimine | |||

sudo-apt get install selinux | |||

*Taaskäivita | |||

<br> | |||

Järgnev RBAC seadistamine eeldab lisa lugemist ja uurimist. | |||

Autor pole proovinud RBAC seadistamist, kuid leitud dokumendid võiksid olla kasulikud alustamiseks: | |||

*''SELinux Policy Editor RBAC(Role Based AccessControl) guide (for Ver 2.0))'', Yuichi Nakamura[http://seedit.sourceforge.net/doc/2.0/rbac_guide.pdf] � | |||

*''Role-based access control in SELinux''[http://www.ibm.com/developerworks/linux/library/l-rbac-selinux/] | |||

==Viidetud allikad== | ==Viidetud allikad== | ||

| Line 43: | Line 50: | ||

==Kasutatud materjalid== | ==Kasutatud materjalid== | ||

Peale allikate, mis on viidatud, kasutati ka: | |||

*http://en.wikipedia.org/wiki/Role-based_access_control | |||

*http://ru.wikipedia.org/wiki/Управление_доступом_на_основе_ролей | |||

[[Category:Operatsioonisüsteemide administreerimine ja sidumine]] | [[Category:Operatsioonisüsteemide administreerimine ja sidumine]] | ||

Latest revision as of 10:31, 31 May 2010

Autor: Marina Korovina

Grupp: A22

Rollipõhine pääsukontroll (Role Based Access Control, RBAC) – on autoriseerimise mudel, milles rollid määravad pääsu ja need rollid on omakorda seotud erinevate lubadega. Kasutaja seostakse ühe või rohkemate rollidega, mille kaudu ta saab ligipääsu vastavale funktsionaalsusele (informatsioonile). Kasutajatel ja erinevatel lubadel ei ole otsest seost.

Ajalugu

Juba 1970 [1] proovisiti organisatsioonides rakendama rollipõhist pääsukontrolli, kus kasutajate ligipääs informatsioonile ja funktsionaalsusele oli piiratud sõltuvalt tema rollist organisatsioonis. Need varasemad mudelid ei olnud analüüsitud ja korraldatud.

Mudel, mida kasutatakse tänapäeval tuleneb mudelist, mida Ferraiolo ja Kuhn kirjeldasid oma uurimistöös aastal 1992.[2]

Peaaegu 8 aasta jooksul mudelit laiendati ja arendati ning aastal 2000 Sandhu, Ferraiolo ja Kuhn pakkusid välja RBAC standardi, mille omakorda ANSI/INCIT (American National Stabdards Institute, International Committee for Information Technology Stabdards) võttis vastu aastal 2004.[3]

RBAC baas mudel

Rollipõhise pääsukontrolli loogika kirjeldamiseks on kasutatud Ferraiolo ja Kuhn uurimistöö[4].

Järgmised väited kirjeldavad RBAC mudeli:

- Iga subjekti jaoks on aktiivne roll see roll, mida subjekt kasutab praegu.

- Igal subjektil võib olla tegevusluba ühe või mitu rolli kasutamiseks.

- Igal rollil on olemas üks või mitu tehingut, mida võib teostada.

- Subjektid võivad teostada tehingud läbi rollide.

Kui mudeli kirjeldus on teada, tuleb kasutusele võtta tähtsamad rollipõhise pääsukontrolli reeglid:

- Rolli määramine: Subjekt võib teostada tehingu ainult kui see subjekt valis rolli või on selle rolli osanik. Samal ajal autentimise (ID kontroll) protsess ei ole tehing. Kõik teised kasutaja toimingud süsteemis teostatakse läbi tehingute, seega kõikidel aktiivsetel kasutajatel peab olema aktiivne roll.

- Rolli tegevusluba: Subjektil peab olema tegevusluba aktiivse rolli kasutamiseks.

- Tehingute tegevusluba: Subjekt võib teostada tehingu ainult siis kui see tehing on määratud selle subjekti aktiivse rolli jaoks.

RBAC põhimõistete illustreerimiseks on toodud järgmine pilt:

Kasutamine

Mudeli peamiseks eeliseks on dünaamiline struktuur. Kergem on vahetada rollide lube, kui tegeleda otse kasutajate gruppidega, sest organisatsiooni sees võib inimese roll muutuda. RBAC reageerib kiirelt muudatusele, kui kasutajat seostatakse erineva rolliga. Kui kindla rolli jaoks tuleb panna piirangud kasutamisele, siis tehakse seda üks kord ja kõik 100 inimest, kes on seotud selle rolliga saavad koheselt piiratud ligipääsu.

RBAC lihtsustab kontrolli kasutaja-loa vahel.

Lisaks aitab RBAC säilitada terviklikkuse, mis on turvalisuse eesmärk. (Peamised eesmärgid: konfidentsiaalsus, terviklikkus ja kättesaadavus - confidentiality, integrity, availability). Ainult volitatud isikud võivad andmeid ja protsesse modifitseerida, autoriseeritud viisil.

Administreerimise seisukohalt on rollipõhist pääsukontrolli kerge rakendada. Uuele inimesele tuleb lihtsalt määrata kindel roll, kui inimene lahkub, siis kustutada inimese ja rolli(de) seos(ed).

Parktiline kasutamine

RBAC võib implementeerida SELinux'is (Security-Enhanced Linux), kuid selle lisa kasutamine on soovitatav edasijõudnud linux kasutajatele.

- SELinux instaleerimine

sudo-apt get install selinux

- Taaskäivita

Järgnev RBAC seadistamine eeldab lisa lugemist ja uurimist.

Autor pole proovinud RBAC seadistamist, kuid leitud dokumendid võiksid olla kasulikud alustamiseks:

- SELinux Policy Editor RBAC(Role Based AccessControl) guide (for Ver 2.0)), Yuichi Nakamura[5] �

- Role-based access control in SELinux[6]

Viidetud allikad

- NIST, Role Based Access Control FAQ, http://csrc.nist.gov/groups/SNS/rbac/faq.html

- D.F.Ferraiolo, D.R.Kuhn, "Role-Based Access Controls", http://csrc.nist.gov/groups/SNS/rbac/documents/ferraiolo-kuhn-92.pdf

- NIST, Role Based Access Control FAQ, http://csrc.nist.gov/groups/SNS/rbac/faq.html

Kasutatud materjalid

Peale allikate, mis on viidatud, kasutati ka: