Armitage: Difference between revisions

No edit summary |

No edit summary |

||

| (13 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

=Mis asi on Armitage?= | |||

Armitage on skriptitav punase meeskonna koostöö töövahend [[Metasploit|Metasploidile]], mis visualiseerib ründe ohvrid, soovitab ründeid ja paljastab ründe järgseid raamistiku võimalusi. | Armitage on skriptitav punase meeskonna koostöö töövahend [[Metasploit|Metasploidile]], mis visualiseerib ründe ohvrid, soovitab ründeid ja paljastab ründe järgseid raamistiku võimalusi. | ||

| Line 18: | Line 16: | ||

Armitage'i dünaamilised töölauad võimaldavad teil kiiresti sihtkriteeriume defineerida ja nende vahel liikuda. Kasutage seda tuhandete hostide sihtrühmadesse segmenteerimiseks. | Armitage'i dünaamilised töölauad võimaldavad teil kiiresti sihtkriteeriume defineerida ja nende vahel liikuda. Kasutage seda tuhandete hostide sihtrühmadesse segmenteerimiseks. | ||

Lisaks võimaldab Armitage käivitada skaneerimisi ja võimaldab importida andmeid mitmetest | Lisaks võimaldab Armitage käivitada skaneerimisi ja võimaldab importida andmeid mitmetest turvaskanneritest. | ||

Armitage visualiseerib teie hetke sihtmärgid, seega teate täpselt, milliste hostidega parajasti töötate ja millised seansid teil pooleli on. | Armitage visualiseerib teie hetke sihtmärgid, seega teate täpselt, milliste hostidega parajasti töötate ja millised seansid teil pooleli on. | ||

| Line 27: | Line 25: | ||

Et saaksite väliseid vahendeid läbi liigendite kasutada, kasutab Armitage Metaploit'i SOCKS proxy moodulit. | Et saaksite väliseid vahendeid läbi liigendite kasutada, kasutab Armitage Metaploit'i SOCKS proxy moodulit. | ||

=Tarkvara nõuded= | |||

Armitage'il on järgmised nõuded: | Armitage'il on järgmised nõuded: | ||

| Line 37: | Line 35: | ||

Metasploit 4.4 paigaldus tuleb koos Metasploiti raamistiku uuendatud sõltuvustega. | Metasploit 4.4 paigaldus tuleb koos Metasploiti raamistiku uuendatud sõltuvustega. | ||

=Ülevaade= | |||

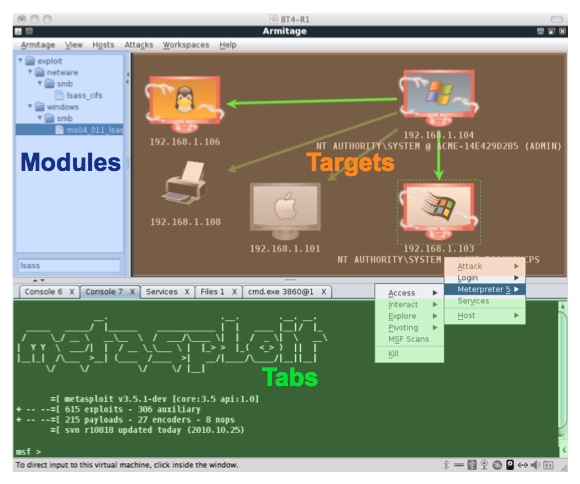

Armitage'i kasutajaliidesel on kolm peamist paneeli: moodulid, sihtmärgid ja vahekaardid. Nende paneelide endale sobivasse suurusesse muutmiseks võite nendevahelisel alal klõpsata. | Armitage'i kasutajaliidesel on kolm peamist paneeli: moodulid, sihtmärgid ja vahekaardid. Nende paneelide endale sobivasse suurusesse muutmiseks võite nendevahelisel alal klõpsata. | ||

[[File: | |||

Mooduli brauser võimaldab teil käivitada Metasploit'i väliseid mooduleid, viia läbiründid, luua kasulike laste ja käivitada eündeärgseid mooduleid. | [[File:Rohak_armitage1.png]] | ||

==Moodulid== | |||

Mooduli brauser võimaldab teil käivitada Metasploit'i väliseid mooduleid, viia läbiründid, luua kasulike laste (eng. payload) ja käivitada eündeärgseid mooduleid. | |||

Võimalus mitme hosti vastu mooduleid käivitada on üks suurimaid Armitage'i eeliseid. Samas Metasploidi konsoolis tuleb töö konfigureerida ja käivitada rünne ning postitada moodulid eraldi iga hosti jaoks, kellega parajasti töötate. | Võimalus mitme hosti vastu mooduleid käivitada on üks suurimaid Armitage'i eeliseid. Samas Metasploidi konsoolis tuleb töö konfigureerida ja käivitada rünne ning postitada moodulid eraldi iga hosti jaoks, kellega parajasti töötate. | ||

==Sihtmärgid - graafiline vaade== | |||

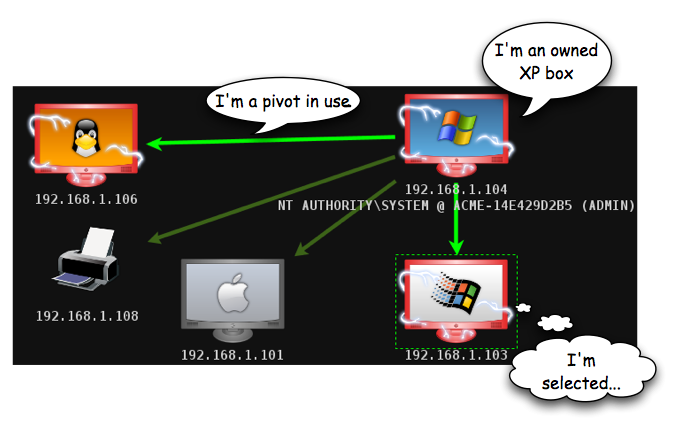

Sihtmärkide paneel näitab teie sihtmärke. Armitage kujutab igat sihtmärki arvutina, mille IP-aadress ja muu informatsioon on kuvatud selle alla. | |||

Arvutiekraanil on kuvatud arvuti kasutatav operatsioonisüsteem. | |||

[[File:Rohak_armitage_targets.png]] | |||

Elektrisähvatustega punane arvuti tähistab kompromiteeritud hosti. | |||

Roheline nool tähistab liigendit ühest hostist teise. Liigendamine võimaldab Metasploit'il kesktaseme hostide kaudu rünnakuid ja skaneerimisi ümber suunata. | |||

Ere roheline joon tähistab seda, et liigenatud kommunikatsioon on kasutusel. | |||

Sisselogimise menüü ilmub siis, kui portide skaneerimisel ilmnevad avatud pordid, mida Metasploit kasutada saab. | |||

Ründemenüü on saadaval vaid pärast seda kui Armitage'i ülaservas asuv ründemenüü on ründeid leidnud. | |||

Kesta ja Meterpreteri menüüd ilmuvad nähtavale siis, kui valitud hostis on lahti kest või Meterpreteri seanss. | |||

==Vahekaardid== | |||

Armitage avab iga dialoogi, konsooli ja tabeli vahekaardil, mis asub mooduli ning sihtmärkide paneli all. | |||

[[File:Rohak_armitage_tabs.png]] | |||

===Konsoolid=== | |||

Nii Metasploit'i konsool, Meterpreteri konsool kui ka kesta liidesed kasutavad konsooli vahekaarti. | |||

Konsooli vahekaart võimaldab teil Armitage'i kaudu nende liidestega suhelda. | |||

==Logimine== | |||

Armitage logib teie eest kõik konsooli, kesta ja sündmuste logifailid ning korrastab need logifailid kuupäeva ja hosti alusel. | |||

Logifailid asuvad kaustas: ~/.armitage folder. Kausta avamiseks valige: View -> Reporting -> Acitivity Logs. | |||

Lisaks salvestab Armitage sellesse kausta kuvatõmmiste ja veebikaamera jäädvustuste koopiad. | |||

=Hostide haldamine= | |||

==Nmap-i skannerimised== | |||

Te saate Armitage'iga käivitada NMap skannerimisi ja automaatselt tulemused Metasploiti importida. | |||

Hosts -> NMap Scan menüül on mitmeid skaneerimise valikuid. | |||

==MSF sknnerimised== | |||

Armitage koondab mitu Metasploit'i skannerimist ühte funktsiooni nimega MSF Scans.See funktsioon skännib läbi väikese hulga porte,et tuvastada kas nad on avatud.Seejärle koostab nimekirja Metasploit'i välistest moodulitest, mida kasutatakse enamlevinud teenuste peal. | |||

Märkige ära üks või mitu hosti, tehke paremklõps ja klõpsake funktsiooni käivitamiseks nupul Scan. MFS skannide käivitamiseks võite lisaks valida Hosts -> MSF Scans. | |||

Samas töötavad need skannerimised ka läbi liigendite ja ka IPv6 hostide pihta. Need skannerimised ei ürita enne skaneerimist välja selgitada, kas host on elus. | |||

Aja säästmiseks peaksite enne läbi viima hostide tuvastuse (nt ARP skannerimine, ping sweep või DNS loetlemine {eng. DNS enumeration}) ning seejärel need skannerimised käivitama, et leitud hostide avatu pordid leida. | |||

=Ründamine= | |||

==Kaugelt läbi viidavad ründed== | |||

Enne kui rünnata saate, peate valima relva. Armitage teeb selle protsessi lihtsaks. Valige: Use Attacks -> Find Attacks, et iga hosti jaoks kohandatud ründemenüü luua. | |||

Hosti ründamiseks tehke temal paremklõps, liikuge nupule Attack ja valige ründamise vahend. Õigete rünnete nägemiseks veenduge, et hosti operatsioonisüsteem oleks paika pandud. | |||

Ründemenüü on sisaldab vaid ründeid, mille minimaalne ründe tase on suurpärane (eng. great). Mõned kasulikud ründed on hinnatud vaid heaks (eng. good) ja neid pole ründemenüüs näha. Neid saate käivitada, kasutades selleks moodulite brauserit. Valige: Armitage -> Set Exploit Rank, et muuda minimaalset ründe taset. | |||

Kui soovite näha, milline host on mõnele konkreetsele ründele vastuvõtlik, võite liikuda vastavale ründele moodulite brauseris. Paremklõpsake moodulil. Valige: Relevant Targets. Armitage loob dünaamilise töölaua, mis kuvab hostid, millele sobivad välja toodud ründed. Märkige ära kõik hostid ja tehke topeltklõps ründe moodulil nende kõigi korraga ründamiseks. | |||

==Millist rünnet valida?== | |||

Millal ja millist rünnet kasutada õpitakse läbi kogemuste. | |||

Mõned Metasploit'i ründed kasutavad kontrollfunktsioone. Need funktsioonid võtavad hostiga ühendust ja kontrollivad, kas rünne töötaks. Kasutades neid kontrollfunktsioone, saab Armitage aidata teil mitme võimaluse seast sobiva ründe valida. | |||

Näiteks 80-nda pordi peal kuulavate ohvrite kohta näitab valik Find Attacks (est. Leia ründeid) mitu erinevat veebirakentuste rünnet. | |||

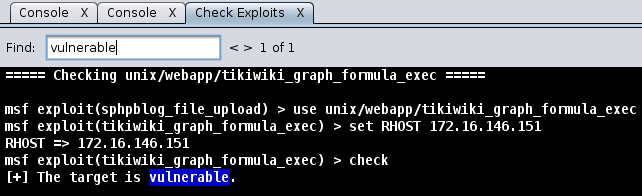

Klõpsake menüül Check exploits (est. Kontrolli ründeid), et käivitada igaühe kohta kontrollimise käsk. Kui kõik kontrollid on läbi viidud, vajutage Ctrl+F ja otsige sõna vulnerable. See juhatab teid sobiva ründeni. | |||

[[File:Rohak_armitage_vulnerable.png]] | |||

==Rünnete käivitamine== | |||

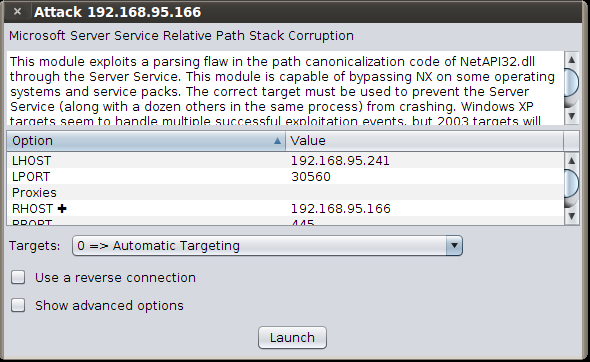

Armitage kasutab rünnete käivitamiseks järgmist dialoogi: | |||

[[File:Rohak_armitage_launchexploit.png]] | |||

Ründe käivitamise dialoog võimaldab teil mooduli valikuid seadistada ning valida, kas kasutada kasutada tagurpid ühenduse kasuliku lasti (eng. payload). | |||

Armitage näitab valikuid tabeli kujul. Väärtuse muutmiseks topeltklõpsake sellel. Kui valik nõuab faili nime, topeltklõpsake valikul ja avage faili valimise dialoog. Lisavalikute vaatamiseks ja seadistamiseks pange linnukene valiku Show advanced options ette. | |||

==Automaatrünne== | |||

Kui manuaalne ründamine ei toimi, on teil võimalik kasutada Hail Mary valikut. | |||

Selle funktsiooni kävitamiseks valige: Attacks -> Hail Mary. | |||

Armitage'i Hail Mary funktsioon on tark db_autopwn. See leiab teie sihtmärkidele sobivad ründed, filtreerib need teada oleva informatsiooni abil ning paigutab seejärel optimaalsesse järjekorda. See funktsioon ei leia üles kõiki võimalikke kestasid, kuid on hea valik, kui te enam midagi muud proovida ei oska. | |||

==Kasuliku lasti käsitlejad (eng. Payload Handlers)== | |||

Kasuliku lasti käsitleja on Metasploit'is töötav server. | |||

Selle ülesandeks on oodata, kuni kasulik last teie Metasploit'iga ühendust võtab ja seansi loob. | |||

Näiteks võite luua kesta kuulajad, et netcat-i ühendusi vastu võtta. | |||

Valige: View -> Jobs, et näha, millised käsitlejad parajasti töötavad. | |||

==Kasuliku lasti loomine== | |||

Ründed on küll suurepärased, kuid ärge seejuures lihtsaid asju ignoreerige. Kui suudate sihtmärgis programmi käivitada, siis pole teil vaja enam muud kui vaid üht käivitatavat rakendust. Armitage suudab igast Metasploit'i kasulikust lastist käivitatava rakenduse luua. Valige moodulite brauseris kasulik last, topeltklõpsake sellel ning valige väljundi tüüp ja seadistage oma valikud. Vajutades seejärel käivitamise nupul, küsib salvestamise dialoog, kuhu faili salvestada. | |||

[[File:Rohak_armitage_payload.png]] | |||

Pidage meeles, et juhul kui teil on olemas kasulik last, on sellele vaja ka käsitlejat. Kasuliku lasti algatatud ühendust ootava käsitleja loomiseks kasutage multi/handler väljundi tüüpi. See valik on paindlikum ja pakub rohkem kasuliku lasti valikuid kui menüü Armitage -> Listeners. | |||

=Peale rünnet= | |||

==Õiguste tõstmine== | |||

Mõnede ründed annavad administratiivse juurdepääsu hostile. Mõnel muul puhul peate privileege ise tõstma. Selleks valige: Meterpreter N -> Access -> Escalate Privileges menu. See märgib mooduli brauseris ära õiguste tõstmise (eng. privilege escalation) moodulid. | |||

Proovige getsystem moodulit WindowsXP/2003 ajastu hostide vastu. | |||

==Token Stealing== | |||

Veel üheks õiguste tõstmise valikuks on tokeninte varastamine. Tokenid püsivad kuni taaskäivitamiseni. Kasutajaõiguste ülevõtmiseks võite need tokenid ära varastada. | |||

Et näha, millised tokenid on teie jaoks saadaval, valige Meterpreter N -> Access -> Steal Token. Armitage kuvab teile tokenite nimekirja. Varastamiseks klõpsake nupul Steal Token. | |||

==Failide lehitseja== | |||

Meterpreter pakub mitmeid võimalusi, et hosti saaks pärast edukat rünnet lähemalt uurida. Üheks selliseks võimaluseks on failide lehitseja. See töövahend võimaldab teil faile üles ja alla laadida ning kustutada. Failide lehitsejasse sisenemiseks valige Meterpreter N -> Explore -> Browse Files. | |||

==Käsurea kest== | |||

Hosti käsurea kestale pääsete ligi valides Meterpreter N -> Interact -> Command Shell. Meterpreteri kest on saadaval ka sama pea menüü all. | |||

==VNC== | |||

Sihthosti töölauaga suhtlemiseks valige Meterpreter N -> Interact -> Desktop (VNC). See laeb VNC serveri käesoleva protsessi mällu ja tunneldab ühenuse läbi Meterpreteri. Armitage annab teile vajalikud andmed, et saaksite kohaliku VNC kliendiga sihtmärgiga ühenduda. | |||

==Kuvatõmmised ja läbi veebikaamera spioneerimine== | |||

Kuvatõmmise tegemiseks valige Meterpreter N -> Explore -> Screenshot. Samas asukohas on ka veebikaamera pildi tegemise võimalus. See võimalus teeb kasutaja veebikaameraga pildi. | |||

==Protsesside haldamine ja klahvi vajutuste logimine== | |||

Enda ohvri protsesside nimekirja nägemiseks valige Meterpreter N -> Explore -> Show Processes. Kasutage valikut Kill, et ära märgitud protsess hävitada. | |||

Protsessi peal olles on võimalik näha ka klahvi vajutusi selle protsessi vaatevinklist. Märkige ära soovitud protsess ja klõpsake nupul Log Keystrokes, et käivitada moodul, mis migreerib sinna meterpreteri ja alustab klahvivajutuste salvestamist. | |||

Kui sa jälgid klahvivajutusi protsessil explorer.exe näete te kõiki klahve, mida kasutaja oma töölaual vajutab. | |||

=Armitage skriptimine= | |||

==Cortana== | |||

Armitage sisaldab DARPA's Cyber Fast Track programmi poolt loodud skriptimistehnoloogiat Cortana, mille abil saate kirjutada punase meeskonna botte ja lisada Armitage'i uusi funktsioone. Lisaks saate kasutada teiste kirjutatud skripte. | |||

=Kasutatud materjalid= | |||

http://www.fastandeasyhacking.com/manual | |||

=Autor= | |||

Robert Ohak AK21 | |||

[[Category:Operatsioonisüsteemide administreerimine ja sidumine]] | |||

Latest revision as of 19:26, 18 January 2013

Mis asi on Armitage?

Armitage on skriptitav punase meeskonna koostöö töövahend Metasploidile, mis visualiseerib ründe ohvrid, soovitab ründeid ja paljastab ründe järgseid raamistiku võimalusi.

Ühe Metaploiti instantsi abil saab teie meeskond:

•Kasutada sama seanssi

•Jagada hoste, andmehõive andmeid ja allalaaditud faile

•Suhelda läbi ühise sündmustelogi

•Käivitada botte, et automatiseerida punase meeskonna ülesandeid.

Armitage on „jõu kordaja“ punase meeskonna operatsioonides, mis on avatud lähtekoodiga tarkvara, mille lõi Raphael Mudge'i ettevõte Strategic Cyber LLC. Ta seob Metasploiti võimalused häkkimisprotsessiga, millel on võimalused avastamiseks, juurdepääsuks ja ekspluatatsioonijärgseks tegevuseks.

Armitage'i dünaamilised töölauad võimaldavad teil kiiresti sihtkriteeriume defineerida ja nende vahel liikuda. Kasutage seda tuhandete hostide sihtrühmadesse segmenteerimiseks. Lisaks võimaldab Armitage käivitada skaneerimisi ja võimaldab importida andmeid mitmetest turvaskanneritest. Armitage visualiseerib teie hetke sihtmärgid, seega teate täpselt, milliste hostidega parajasti töötate ja millised seansid teil pooleli on.

Armitage annab ründe soovitusi ja viib valikuliselt läbi aktiivseid kontrolle, et teada anda, millised ründed töötaksid. Kui need võimalused ei toimi, kasutage Hail Mary rünnakut, et rünnata oma sihtmärke Armitage'i nutika automaateründega. Kui olete sisse pääsenud, paljastab Armitage Meterpreterisse sisse ehitatud ründejärgsed tööriistad. Korra menüül klõpsates saate enda õiguseid tõsta, logida klahvi vajutusi, korjata parooli räsisi, lehitseda failisüsteemi ja kasutada käsurida. Armitage'iga on lihte liigendeid (eng. Pivots) luua ja kasutada. Oma sihtmärgi võrgu seestpoolt ründamiseks saate kasutada kompromiteeritud hoste. Et saaksite väliseid vahendeid läbi liigendite kasutada, kasutab Armitage Metaploit'i SOCKS proxy moodulit.

Tarkvara nõuded

Armitage'il on järgmised nõuded:

• Metasploit 4.4 värske paigaldus

• Oracle'i Java 1.7

Metasploit 4.4 paigaldus tuleb koos Metasploiti raamistiku uuendatud sõltuvustega.

Ülevaade

Armitage'i kasutajaliidesel on kolm peamist paneeli: moodulid, sihtmärgid ja vahekaardid. Nende paneelide endale sobivasse suurusesse muutmiseks võite nendevahelisel alal klõpsata.

Moodulid

Mooduli brauser võimaldab teil käivitada Metasploit'i väliseid mooduleid, viia läbiründid, luua kasulike laste (eng. payload) ja käivitada eündeärgseid mooduleid.

Võimalus mitme hosti vastu mooduleid käivitada on üks suurimaid Armitage'i eeliseid. Samas Metasploidi konsoolis tuleb töö konfigureerida ja käivitada rünne ning postitada moodulid eraldi iga hosti jaoks, kellega parajasti töötate.

Sihtmärgid - graafiline vaade

Sihtmärkide paneel näitab teie sihtmärke. Armitage kujutab igat sihtmärki arvutina, mille IP-aadress ja muu informatsioon on kuvatud selle alla. Arvutiekraanil on kuvatud arvuti kasutatav operatsioonisüsteem.

Elektrisähvatustega punane arvuti tähistab kompromiteeritud hosti.

Roheline nool tähistab liigendit ühest hostist teise. Liigendamine võimaldab Metasploit'il kesktaseme hostide kaudu rünnakuid ja skaneerimisi ümber suunata.

Ere roheline joon tähistab seda, et liigenatud kommunikatsioon on kasutusel.

Sisselogimise menüü ilmub siis, kui portide skaneerimisel ilmnevad avatud pordid, mida Metasploit kasutada saab.

Ründemenüü on saadaval vaid pärast seda kui Armitage'i ülaservas asuv ründemenüü on ründeid leidnud.

Kesta ja Meterpreteri menüüd ilmuvad nähtavale siis, kui valitud hostis on lahti kest või Meterpreteri seanss.

Vahekaardid

Armitage avab iga dialoogi, konsooli ja tabeli vahekaardil, mis asub mooduli ning sihtmärkide paneli all.

Konsoolid

Nii Metasploit'i konsool, Meterpreteri konsool kui ka kesta liidesed kasutavad konsooli vahekaarti. Konsooli vahekaart võimaldab teil Armitage'i kaudu nende liidestega suhelda.

Logimine

Armitage logib teie eest kõik konsooli, kesta ja sündmuste logifailid ning korrastab need logifailid kuupäeva ja hosti alusel.

Logifailid asuvad kaustas: ~/.armitage folder. Kausta avamiseks valige: View -> Reporting -> Acitivity Logs.

Lisaks salvestab Armitage sellesse kausta kuvatõmmiste ja veebikaamera jäädvustuste koopiad.

Hostide haldamine

Nmap-i skannerimised

Te saate Armitage'iga käivitada NMap skannerimisi ja automaatselt tulemused Metasploiti importida. Hosts -> NMap Scan menüül on mitmeid skaneerimise valikuid.

MSF sknnerimised

Armitage koondab mitu Metasploit'i skannerimist ühte funktsiooni nimega MSF Scans.See funktsioon skännib läbi väikese hulga porte,et tuvastada kas nad on avatud.Seejärle koostab nimekirja Metasploit'i välistest moodulitest, mida kasutatakse enamlevinud teenuste peal.

Märkige ära üks või mitu hosti, tehke paremklõps ja klõpsake funktsiooni käivitamiseks nupul Scan. MFS skannide käivitamiseks võite lisaks valida Hosts -> MSF Scans.

Samas töötavad need skannerimised ka läbi liigendite ja ka IPv6 hostide pihta. Need skannerimised ei ürita enne skaneerimist välja selgitada, kas host on elus.

Aja säästmiseks peaksite enne läbi viima hostide tuvastuse (nt ARP skannerimine, ping sweep või DNS loetlemine {eng. DNS enumeration}) ning seejärel need skannerimised käivitama, et leitud hostide avatu pordid leida.

Ründamine

Kaugelt läbi viidavad ründed

Enne kui rünnata saate, peate valima relva. Armitage teeb selle protsessi lihtsaks. Valige: Use Attacks -> Find Attacks, et iga hosti jaoks kohandatud ründemenüü luua.

Hosti ründamiseks tehke temal paremklõps, liikuge nupule Attack ja valige ründamise vahend. Õigete rünnete nägemiseks veenduge, et hosti operatsioonisüsteem oleks paika pandud.

Ründemenüü on sisaldab vaid ründeid, mille minimaalne ründe tase on suurpärane (eng. great). Mõned kasulikud ründed on hinnatud vaid heaks (eng. good) ja neid pole ründemenüüs näha. Neid saate käivitada, kasutades selleks moodulite brauserit. Valige: Armitage -> Set Exploit Rank, et muuda minimaalset ründe taset.

Kui soovite näha, milline host on mõnele konkreetsele ründele vastuvõtlik, võite liikuda vastavale ründele moodulite brauseris. Paremklõpsake moodulil. Valige: Relevant Targets. Armitage loob dünaamilise töölaua, mis kuvab hostid, millele sobivad välja toodud ründed. Märkige ära kõik hostid ja tehke topeltklõps ründe moodulil nende kõigi korraga ründamiseks.

Millist rünnet valida?

Millal ja millist rünnet kasutada õpitakse läbi kogemuste.

Mõned Metasploit'i ründed kasutavad kontrollfunktsioone. Need funktsioonid võtavad hostiga ühendust ja kontrollivad, kas rünne töötaks. Kasutades neid kontrollfunktsioone, saab Armitage aidata teil mitme võimaluse seast sobiva ründe valida.

Näiteks 80-nda pordi peal kuulavate ohvrite kohta näitab valik Find Attacks (est. Leia ründeid) mitu erinevat veebirakentuste rünnet.

Klõpsake menüül Check exploits (est. Kontrolli ründeid), et käivitada igaühe kohta kontrollimise käsk. Kui kõik kontrollid on läbi viidud, vajutage Ctrl+F ja otsige sõna vulnerable. See juhatab teid sobiva ründeni.

Rünnete käivitamine

Armitage kasutab rünnete käivitamiseks järgmist dialoogi:

Ründe käivitamise dialoog võimaldab teil mooduli valikuid seadistada ning valida, kas kasutada kasutada tagurpid ühenduse kasuliku lasti (eng. payload).

Armitage näitab valikuid tabeli kujul. Väärtuse muutmiseks topeltklõpsake sellel. Kui valik nõuab faili nime, topeltklõpsake valikul ja avage faili valimise dialoog. Lisavalikute vaatamiseks ja seadistamiseks pange linnukene valiku Show advanced options ette.

Automaatrünne

Kui manuaalne ründamine ei toimi, on teil võimalik kasutada Hail Mary valikut.

Selle funktsiooni kävitamiseks valige: Attacks -> Hail Mary.

Armitage'i Hail Mary funktsioon on tark db_autopwn. See leiab teie sihtmärkidele sobivad ründed, filtreerib need teada oleva informatsiooni abil ning paigutab seejärel optimaalsesse järjekorda. See funktsioon ei leia üles kõiki võimalikke kestasid, kuid on hea valik, kui te enam midagi muud proovida ei oska.

Kasuliku lasti käsitlejad (eng. Payload Handlers)

Kasuliku lasti käsitleja on Metasploit'is töötav server. Selle ülesandeks on oodata, kuni kasulik last teie Metasploit'iga ühendust võtab ja seansi loob. Näiteks võite luua kesta kuulajad, et netcat-i ühendusi vastu võtta.

Valige: View -> Jobs, et näha, millised käsitlejad parajasti töötavad.

Kasuliku lasti loomine

Ründed on küll suurepärased, kuid ärge seejuures lihtsaid asju ignoreerige. Kui suudate sihtmärgis programmi käivitada, siis pole teil vaja enam muud kui vaid üht käivitatavat rakendust. Armitage suudab igast Metasploit'i kasulikust lastist käivitatava rakenduse luua. Valige moodulite brauseris kasulik last, topeltklõpsake sellel ning valige väljundi tüüp ja seadistage oma valikud. Vajutades seejärel käivitamise nupul, küsib salvestamise dialoog, kuhu faili salvestada.

Pidage meeles, et juhul kui teil on olemas kasulik last, on sellele vaja ka käsitlejat. Kasuliku lasti algatatud ühendust ootava käsitleja loomiseks kasutage multi/handler väljundi tüüpi. See valik on paindlikum ja pakub rohkem kasuliku lasti valikuid kui menüü Armitage -> Listeners.

Peale rünnet

Õiguste tõstmine

Mõnede ründed annavad administratiivse juurdepääsu hostile. Mõnel muul puhul peate privileege ise tõstma. Selleks valige: Meterpreter N -> Access -> Escalate Privileges menu. See märgib mooduli brauseris ära õiguste tõstmise (eng. privilege escalation) moodulid.

Proovige getsystem moodulit WindowsXP/2003 ajastu hostide vastu.

Token Stealing

Veel üheks õiguste tõstmise valikuks on tokeninte varastamine. Tokenid püsivad kuni taaskäivitamiseni. Kasutajaõiguste ülevõtmiseks võite need tokenid ära varastada.

Et näha, millised tokenid on teie jaoks saadaval, valige Meterpreter N -> Access -> Steal Token. Armitage kuvab teile tokenite nimekirja. Varastamiseks klõpsake nupul Steal Token.

Failide lehitseja

Meterpreter pakub mitmeid võimalusi, et hosti saaks pärast edukat rünnet lähemalt uurida. Üheks selliseks võimaluseks on failide lehitseja. See töövahend võimaldab teil faile üles ja alla laadida ning kustutada. Failide lehitsejasse sisenemiseks valige Meterpreter N -> Explore -> Browse Files.

Käsurea kest

Hosti käsurea kestale pääsete ligi valides Meterpreter N -> Interact -> Command Shell. Meterpreteri kest on saadaval ka sama pea menüü all.

VNC

Sihthosti töölauaga suhtlemiseks valige Meterpreter N -> Interact -> Desktop (VNC). See laeb VNC serveri käesoleva protsessi mällu ja tunneldab ühenuse läbi Meterpreteri. Armitage annab teile vajalikud andmed, et saaksite kohaliku VNC kliendiga sihtmärgiga ühenduda.

Kuvatõmmised ja läbi veebikaamera spioneerimine

Kuvatõmmise tegemiseks valige Meterpreter N -> Explore -> Screenshot. Samas asukohas on ka veebikaamera pildi tegemise võimalus. See võimalus teeb kasutaja veebikaameraga pildi.

Protsesside haldamine ja klahvi vajutuste logimine

Enda ohvri protsesside nimekirja nägemiseks valige Meterpreter N -> Explore -> Show Processes. Kasutage valikut Kill, et ära märgitud protsess hävitada.

Protsessi peal olles on võimalik näha ka klahvi vajutusi selle protsessi vaatevinklist. Märkige ära soovitud protsess ja klõpsake nupul Log Keystrokes, et käivitada moodul, mis migreerib sinna meterpreteri ja alustab klahvivajutuste salvestamist.

Kui sa jälgid klahvivajutusi protsessil explorer.exe näete te kõiki klahve, mida kasutaja oma töölaual vajutab.

Armitage skriptimine

Cortana

Armitage sisaldab DARPA's Cyber Fast Track programmi poolt loodud skriptimistehnoloogiat Cortana, mille abil saate kirjutada punase meeskonna botte ja lisada Armitage'i uusi funktsioone. Lisaks saate kasutada teiste kirjutatud skripte.

Kasutatud materjalid

http://www.fastandeasyhacking.com/manual

Autor

Robert Ohak AK21