Tor: Difference between revisions

| (17 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

== Sissejuhatus == | == Sissejuhatus == | ||

'''Tor''' ehk The Onion Router on BSD litsentsi all olev vabatarkvara/võrgustik, mille eesmärgiks on lõppkasutaja anonümiseerimine ning teisejärguliselt ka andmete krüpteerimine. Tor suunab kogu andmeliikluse läbi ülemaailmsete reledee (relays/nodes), mis on püsti pantud vabatahtlikult kasutajate endi poolt. Hetkeseisuga taoliste releede arv hakkab jõduma viie tuhandeni (11.2013). Algselt töötati välja Tor USA mereväe jaoks, kus ta põhiliseks eesmärgiks oli kaitsta valitsusesisest andmevahetust. Kuid nüüdseks võib Tor'i kasutajate seast leida pereemasid, ajakirjanikke, aktiviste, vilepuhujaid, agente kuid ka kurjategijaid. Tänu Bitcoini arengule ja levikule on Tor'i võrgustikus puhanud ka massiline kuritegevuse kasv, kus kõige kurikuulsam neist on vast Silkroad. Tänu kasvavale tsensuurile ja inimeste jälgimisele, mis hetkel maailmas aset leiab, on Tor kasvav trend ning järgnevalt üritamegi saada põgusa ülevaate Tor'ist. | '''Tor''' ehk The Onion Router on BSD litsentsi all olev vabatarkvara/võrgustik, mille eesmärgiks on lõppkasutaja anonümiseerimine ning teisejärguliselt ka andmete krüpteerimine. Tor suunab kogu andmeliikluse läbi ülemaailmsete reledee (relays/nodes), mis on püsti pantud vabatahtlikult kasutajate endi poolt. Hetkeseisuga taoliste releede arv hakkab jõduma viie tuhandeni (11.2013). Algselt töötati välja Tor USA mereväe jaoks, kus ta põhiliseks eesmärgiks oli kaitsta valitsusesisest andmevahetust. Kuid nüüdseks võib Tor'i kasutajate seast leida pereemasid, ajakirjanikke, aktiviste, vilepuhujaid, agente kuid ka kurjategijaid. Tänu Bitcoini arengule ja levikule on Tor'i võrgustikus puhanud ka massiline kuritegevuse kasv, kus kõige kurikuulsam neist on vast Silkroad. Tänu kasvavale tsensuurile ja inimeste jälgimisele, mis hetkel maailmas aset leiab, on Tor kasvav trend ning järgnevalt üritamegi saada põgusa ülevaate Tor'ist. [https://www.torproject.org/about/overview.html.en Viide] [https://www.eff.org/torchallenge/what-is-tor Viide 2] | ||

== Kuidas Tor töötab? == | == Kuidas Tor töötab? == | ||

Oletame, et Alice on reisil Hiinas ning ta soovib saata emaili oma tööalaselt emaililt Bobile, kuid emaili server asub Lähi-Idas, kasutades uusimat TLS'i arvab Alice, et teda karmid Hiina tsensuuriseadused ei mõjuta. Kuid kuna TLS krüpteerib ainult pakettide kasulikku koormust (payload), aga mitte päist, siis kohalik | Oletame, et Alice on reisil Hiinas ning ta soovib saata emaili oma tööalaselt emaililt Bobile, kuid emaili server asub Lähi-Idas, kasutades uusimat TLS'i arvab Alice, et teda karmid Hiina tsensuuriseadused ei mõjuta. Kuid kuna TLS krüpteerib ainult pakettide kasulikku koormust (payload), aga mitte päist, siis kohalik Interneti pakkuja näeb ikkagist, kuhu ja kust Alice midagi saadab. Kõige hullemal tsenaariumil võib taoline käitumine lõppeda Hiinas vangistusega. Siin tulebki mängu Tor, Tor'i eesmärk on kaitsta kõige tüüpilistemate kui ka keerukamate andme ja pakettide jälgimismeetodite vastu. Järgmisena vaatamegi täpsemalt, kuidas töötab Tor tehnilise aspekti poole pealt. | ||

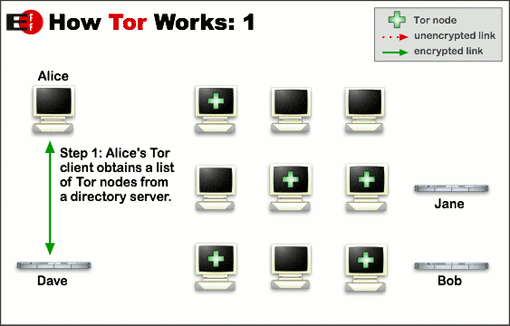

'''1. ''' Kõigepealt saab Alice'i Tor'i klient releede nimestu kataloogserverilt. Joonis nr. 1. | |||

[[File:Howtorworks2.png|frame|center|Joonis 1: ''[[https://www.torproject.org/about/overview.html.en#thesolution]]''.]] | |||

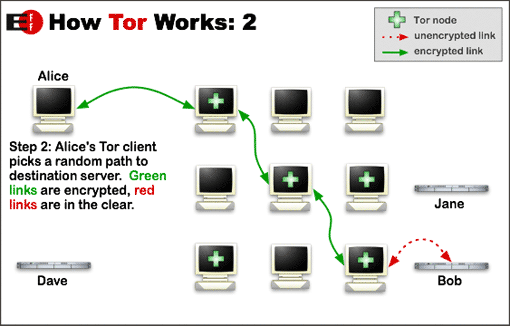

'''2. ''' Järgmisena, et Alice saaks saata pakette Bobini, valib Tor'i klient suvalised releed ning ehitab sellest taolise ühendustee, miinimum releede arv ühes ühenduses on 3. Kõik uued hüpped on krüpteeritud uue võtmepaariga ning iga relee teab ainult milliselt releelt paketid tulid ja millisele releele paketid edasi anda, see välistab asjaolu, et üksik relee teaks tervet paketi liikumisteekonda. Ainuke mitte krüpteeritud hüpe on väljundrelee (exit node). Joonis nr. 2. | |||

[[File:Howtorworks.png|frame|center||Joonis 2: ''[[https://www.torproject.org/about/overview.html.en#thesolution]]''.]] | |||

'''3. ''' Kui ühendus on loodud, siis on võimalik teostada erinevaid sorte andmevahetust. Nüüdseks saabki Alice suhelda vabalt Bobiga ning IP, kust pakett tuli on väljundrelee oma, mis omakorda võib olla ükskõik kus maailmas. Kuid tasub meeles pidada, et taolise ühenduse puhul näeb Interneti pakkuja ikkagist, et Alice kasutab Tor'i, selle vastu omakorda aitab juba VPN ja sillad (bridges). Samuti programmid/aplikatsioonid, mis toetavad SOCKS'e on võimalik panna jooksutama läbi Tor'i võrgu, seda protsessi kutsutakseks Torify'ks. [http://trac.torproject.org/projects/tor/wiki/doc/TorifyHOWTO Viide Torify'le] | |||

== Nõrkused == | == Nõrkused == | ||

| Line 18: | Line 17: | ||

* '''Tavavõrgu ja Tor'i kokkusidumine''' - Nagu ikka on üldjuhul nõrgimaks lüliks inimene ise ning seda puhku kehtib suuresti see ka Tor'i puhul. Näiteks Facebooki, Gmaili ja teiste taoliste teenuste kasutamine Tor'is avaldab kasutaja reaalse identiteedi ning sellega kaotab ka suuresti Tor oma eesmärgi. Selle lahenduseks oleks tavavõrgu teenused (clear web) ja Tor'i tegevused lahus hoida. | * '''Tavavõrgu ja Tor'i kokkusidumine''' - Nagu ikka on üldjuhul nõrgimaks lüliks inimene ise ning seda puhku kehtib suuresti see ka Tor'i puhul. Näiteks Facebooki, Gmaili ja teiste taoliste teenuste kasutamine Tor'is avaldab kasutaja reaalse identiteedi ning sellega kaotab ka suuresti Tor oma eesmärgi. Selle lahenduseks oleks tavavõrgu teenused (clear web) ja Tor'i tegevused lahus hoida. | ||

* '''Väljundrelee pealtkuulamine''' - Kuna iga inimene saab releesid ise püsti panna ja ainuke hüpe mis ei ole krüpteeritud on väljundrelee ja sihtpunkti vahel, siis väljundrelee omanik saab seda infot vabalt pealt kuulata. Jällegi samuti üks põhjus miks ei tohiks Facebookis ja muudes sellistes kohtades käia, kuna väljundrelee omanik võib küpsiste kaudu sessiooni üle võtta. Selle lahendus oleks tavateksti krüpteerimine sümmeetrilise või asümmeetrilise krüpteeringuga ja turvaliste protokollide kasutamine nagu SSH, HTTPS, TLS. | * '''Väljundrelee pealtkuulamine''' - Kuna iga inimene saab releesid ise püsti panna ja ainuke hüpe mis ei ole krüpteeritud on väljundrelee ja sihtpunkti vahel, siis väljundrelee omanik saab seda infot vabalt pealt kuulata. Jällegi samuti üks põhjus miks ei tohiks Facebookis ja muudes sellistes kohtades käia, kuna väljundrelee omanik võib küpsiste kaudu sessiooni üle võtta. Selle lahendus oleks tavateksti krüpteerimine sümmeetrilise või asümmeetrilise krüpteeringuga ja turvaliste protokollide kasutamine nagu SSH, HTTPS, TLS. [http://hackertarget.com/tor-exit-node-visualization/ Viide] | ||

* '''0-päeva rünnakud''' - Juuli-august 2013 sai FBI ligipääsu Freedom Hostingu serveritele (tol hetkel oli see suurim hostingu pakkuja Tor'i võrgus) ning selle kaudu laadis FBI kõikidele Freedom hosting saitidele ja teenustele ühe 0-päeva viiruse, mis ekspluateeris ühte mälulekke viga Firefoxis ning vaatas järgi ohvri MAC-aadressi, arvuti omanikunime ja seejärel saatis kogu informatsiooni Põhja-Virginias asuvasse FBI serverisse ning tehes seda tavalise HTTP päringuga, mis muidugi avaldas omaniku õige IP-aadressi. See rünnak mõjutas ainult Windowsi omanikke ja käivitus läbi Javascripti. Isiklikult autor soovitaks Tor'ist võimalikult kaugele hoida olles Windowsis, nagu ka eelmainitud tõestas. Kõige kindlam oleks mõni Linuxi distributsioon (või kui on tarvis kõrgendatud turvalisusega süsteemi, siis autor soovitaks vaadata Tails'i või Whonixi poole), samuti on soovitatav keelata Javascript Tor Browser Bundle's. [http://www.wired.com/threatlevel/2013/09/freedom-hosting-fbi/ Viide] | |||

* ''' | * '''MITM ehk vahemeherünne''' - Nagu nüüdseks teada dokumentidest, mis lekitati Edward Snowdeni pool, on NSA'l ligipääs maailma suurimatele serveriparkidele nagu näiteks Google ja ka Internetiteenuste pakkujate serveritele. Tänu sellele on NSA paigutanud strateegilistesse tugipunktidesse Interneti backbone'is oma serverid. See tagab, et tehes päringu mingile kindlale veebilehele suudavad NSA serverid (koodnimega Quantum) vastata kiiremini, kui seda suudavad teha õiged serverid ja seega mängida külastatavat veebisaiti. Samuti kasutab NSA midagi, mida kutsutakse QUANTUMCOOKIE'ks, selle eesmärk on lasta saata TOR'i brauseril kõik küpsised NSA serverisse, et oleks võimalik kasutajat hiljem tuvastada nende järgi. Viimase probleemi lahenduseks oleks pidev küpsiste kustutamine, mida teeb ka Tor Browser Bundle peale igat sessiooni, nii oleks võimalik NSA'l parimal juhul ainult hetke sessiooni küpsiseid näha. Ning man-in-the-middle rünnaku vastu aitab HTTPS, mis verifitseerib ära veebilehe õigsuse sertifikaatide järgi. [http://www.techdirt.com/articles/20131004/10522324753/ Viide] [http://fearlessweb.trendmicro.com/2012/tips-and-tricks/what-are-man-in-the-middle-attacks-and-how-can-i-protect-myself-from-them/ Viide 2] | ||

* '''Valitsuste poolt kontrollitud releed ''' - Arvestades asjaolusid, et kus osad väljundreleed asuvad, nende ülalpidamine ühes kuus maksab mitmeid tuhandeid eurosid suurte andmemahtude tõttu, serverid on kõrgklassi serverid jne, tekib küsimus, et kes soovib nii palju maksta ja jääda anonüümseks? Palju on spekuleeritud, et nii mõningaidki väljundreleesid omavad erinevad valitsused. Taoliset peaks jälle arvestama asjaoluga, et kõik väljundreleest väljuvad paketid ei ole krüpteeritud ja neid on võimalik pealt kuulata, juhul kui ei ole selle vastu vastavaid meetmeid rakendatud. [http://www.smh.com.au/news/security/the-hack-of-the-year/2007/11/12/1194766589522.html?page=fullpage#contentSwap1 Viide] | |||

* '''Valitsuste poolt kontrollitud releed ''' - Arvestades asjaolusid, et kus osad väljundreleed asuvad, nende ülalpidamine ühes kuus maksab mitmeid tuhandeid eurosid suurte andmemahtude tõttu, serverid on kõrgklassi serverid jne, tekib küsimus, et kes soovib nii palju maksta ja jääda anonüümseks? Palju on spekuleeritud, et nii mõningaidki väljundreleesid omavad erinevad valitsused. Taoliset peaks jälle arvestama asjaoluga, et kõik väljundreleest väljuvad paketid ei ole krüpteeritud ja neid on võimalik pealt kuulata, juhul kui ei ole selle vastu vastavaid meetmeid rakendatud. | |||

* '''End-to-end timing attack ''' - On rünnak, mille puhul ründaja jälgib pakette teie arvutist lahkumas ja ka pakette sihtkohta jõudmas. Taolise statistilise analüüsi tulemusena on võimalik leida, kui suure tõenäosusega kuulub andmeliiklus jälgitavale isikule. Selle vastu aitab paketi päise muutmine ja viivituse lisamine paketile. Kuigi teoorias on taoline rünnak võimalik, siis praktikas | * '''End-to-end timing attack ''' - On rünnak, mille puhul ründaja jälgib pakette teie arvutist lahkumas ja ka pakette sihtkohta jõudmas. Taolise statistilise analüüsi tulemusena on võimalik leida, kui suure tõenäosusega kuulub andmeliiklus jälgitavale isikule. Selle vastu aitab paketi päise muutmine ja viivituse lisamine paketile. Kuigi teoorias on taoline rünnak võimalik, siis praktikas ei ole ta nii levinud. [http://blog.torproject.org/blog/one-cell-enough Viide] | ||

Nagu näha on võimalusi, kuhu otsa komistada rohkem kui üks. Samuti ei ole need ainukesed valupunktid ja muutuvas maailmas nagu me elame ei saa kunagi väita, et me oleme liigitanud kõik nõrkused kindlal ajahetkel. Kuid see on kindlasti hea algus, kust alustada ja sealt juba edasi minna. | Nagu näha on võimalusi, kuhu otsa komistada rohkem kui üks. Samuti ei ole need ainukesed valupunktid ja muutuvas maailmas nagu me elame ei saa kunagi väita, et me oleme liigitanud kõik nõrkused kindlal ajahetkel. Kuid see on kindlasti hea algus, kust alustada ja sealt juba edasi minna. | ||

== Kokkuvõte == | == Kokkuvõte == | ||

Lõppkokkuvõttes on Tor hea vahend anonüümsuse tagamiseks nii tavakasutaja kui ka inimeste jaoks, kes vajavad tõsisemat turvalisust, olgu siis selleks mõni anonüümne blogipidaja või kasvõi isegi olles vilepuhuja. Kuid samuti peaks meeles pidama, et üritades sisse kräkkida kolmetähelistesse või muudesse sarnastesse asutustesse, siis arvatavasti Tor kräkkeri ja valitsuse vahel murdmatuks lukuks ei pruugi jääda. Tänaseks päevaks on Toril oma kindel ja kasvav kasutajaskond ning seetõttu on tal ka oma kindel koht siin maailmas, kahju on ainult asjaolust, et täna vaadatakse automaatselt Tori kasutajaid koheselt kui kurjategijaid, kuna arvatakse, et anonüümseks soovivad jääda vaid ainult inimesed, kes tegelevad veidi mustemate tegevustega. Siiski olenemata sellest on Tor üks hea töörist ja kõik, kes soovivad temaga lähemalt juba tutvust teha ja järgi proovida, soovitab autor külastada Tor'i kodulehte [http://www.torproject.com Tor] | Lõppkokkuvõttes on Tor hea vahend anonüümsuse tagamiseks nii tavakasutaja kui ka inimeste jaoks, kes vajavad tõsisemat turvalisust, olgu siis selleks mõni anonüümne blogipidaja või kasvõi isegi olles vilepuhuja. Kuid samuti peaks meeles pidama, et üritades sisse kräkkida kolmetähelistesse või muudesse sarnastesse asutustesse, siis arvatavasti Tor kräkkeri ja valitsuse vahel murdmatuks lukuks ei pruugi jääda. Tänaseks päevaks on Toril oma kindel ja kasvav kasutajaskond ning seetõttu on tal ka oma kindel koht siin maailmas, kahju on ainult asjaolust, et täna vaadatakse automaatselt Tori kasutajaid koheselt kui kurjategijaid, kuna arvatakse, et anonüümseks soovivad jääda vaid ainult inimesed, kes tegelevad veidi mustemate tegevustega. Siiski olenemata sellest on autori arvates Tor üks hea töörist ja kõik, kes soovivad temaga lähemalt juba tutvust teha ja järgi proovida, soovitab autor külastada Tor'i kodulehte [http://www.torproject.com Tor] | ||

== Kasutatud kirjandus & materjal == | == Kasutatud kirjandus & materjal == | ||

* https://www.torproject.org/ | * https://www.torproject.org/ | ||

* https://www.eff.org/torchallenge/what-is-tor | * https://www.eff.org/torchallenge/what-is-tor | ||

* http://www.wired.com/threatlevel/2013/09/freedom-hosting-fbi/ | * http://www.wired.com/threatlevel/2013/09/freedom-hosting-fbi/ | ||

| Line 41: | Line 40: | ||

* http://fearlessweb.trendmicro.com/2012/tips-and-tricks/what-are-man-in-the-middle-attacks-and-how-can-i-protect-myself-from-them/ | * http://fearlessweb.trendmicro.com/2012/tips-and-tricks/what-are-man-in-the-middle-attacks-and-how-can-i-protect-myself-from-them/ | ||

* https://blog.torproject.org/blog/one-cell-enough | * https://blog.torproject.org/blog/one-cell-enough | ||

* http://www.smh.com.au/news/security/the-hack-of-the-year/2007/11/12/1194766589522.html?page=fullpage#contentSwap1 | |||

* https://trac.torproject.org/projects/tor/wiki/doc/TorifyHOWTO | |||

* Tor Browser Bundle | * Tor Browser Bundle | ||

Latest revision as of 20:39, 30 December 2013

Sissejuhatus

Tor ehk The Onion Router on BSD litsentsi all olev vabatarkvara/võrgustik, mille eesmärgiks on lõppkasutaja anonümiseerimine ning teisejärguliselt ka andmete krüpteerimine. Tor suunab kogu andmeliikluse läbi ülemaailmsete reledee (relays/nodes), mis on püsti pantud vabatahtlikult kasutajate endi poolt. Hetkeseisuga taoliste releede arv hakkab jõduma viie tuhandeni (11.2013). Algselt töötati välja Tor USA mereväe jaoks, kus ta põhiliseks eesmärgiks oli kaitsta valitsusesisest andmevahetust. Kuid nüüdseks võib Tor'i kasutajate seast leida pereemasid, ajakirjanikke, aktiviste, vilepuhujaid, agente kuid ka kurjategijaid. Tänu Bitcoini arengule ja levikule on Tor'i võrgustikus puhanud ka massiline kuritegevuse kasv, kus kõige kurikuulsam neist on vast Silkroad. Tänu kasvavale tsensuurile ja inimeste jälgimisele, mis hetkel maailmas aset leiab, on Tor kasvav trend ning järgnevalt üritamegi saada põgusa ülevaate Tor'ist. Viide Viide 2

Kuidas Tor töötab?

Oletame, et Alice on reisil Hiinas ning ta soovib saata emaili oma tööalaselt emaililt Bobile, kuid emaili server asub Lähi-Idas, kasutades uusimat TLS'i arvab Alice, et teda karmid Hiina tsensuuriseadused ei mõjuta. Kuid kuna TLS krüpteerib ainult pakettide kasulikku koormust (payload), aga mitte päist, siis kohalik Interneti pakkuja näeb ikkagist, kuhu ja kust Alice midagi saadab. Kõige hullemal tsenaariumil võib taoline käitumine lõppeda Hiinas vangistusega. Siin tulebki mängu Tor, Tor'i eesmärk on kaitsta kõige tüüpilistemate kui ka keerukamate andme ja pakettide jälgimismeetodite vastu. Järgmisena vaatamegi täpsemalt, kuidas töötab Tor tehnilise aspekti poole pealt.

1. Kõigepealt saab Alice'i Tor'i klient releede nimestu kataloogserverilt. Joonis nr. 1.

2. Järgmisena, et Alice saaks saata pakette Bobini, valib Tor'i klient suvalised releed ning ehitab sellest taolise ühendustee, miinimum releede arv ühes ühenduses on 3. Kõik uued hüpped on krüpteeritud uue võtmepaariga ning iga relee teab ainult milliselt releelt paketid tulid ja millisele releele paketid edasi anda, see välistab asjaolu, et üksik relee teaks tervet paketi liikumisteekonda. Ainuke mitte krüpteeritud hüpe on väljundrelee (exit node). Joonis nr. 2.

3. Kui ühendus on loodud, siis on võimalik teostada erinevaid sorte andmevahetust. Nüüdseks saabki Alice suhelda vabalt Bobiga ning IP, kust pakett tuli on väljundrelee oma, mis omakorda võib olla ükskõik kus maailmas. Kuid tasub meeles pidada, et taolise ühenduse puhul näeb Interneti pakkuja ikkagist, et Alice kasutab Tor'i, selle vastu omakorda aitab juba VPN ja sillad (bridges). Samuti programmid/aplikatsioonid, mis toetavad SOCKS'e on võimalik panna jooksutama läbi Tor'i võrgu, seda protsessi kutsutakseks Torify'ks. Viide Torify'le

Nõrkused

Nagu me teame ei ole olemas maailmas täiesti turvalist süsteemi ning sama kehtib ka Tor'i kohta, tal on oma miinused ja valukohad. Kuid olles teadlik neist on võimalik enamus neist minimaliseerida või isegi täielikult elimineerida.

- Tavavõrgu ja Tor'i kokkusidumine - Nagu ikka on üldjuhul nõrgimaks lüliks inimene ise ning seda puhku kehtib suuresti see ka Tor'i puhul. Näiteks Facebooki, Gmaili ja teiste taoliste teenuste kasutamine Tor'is avaldab kasutaja reaalse identiteedi ning sellega kaotab ka suuresti Tor oma eesmärgi. Selle lahenduseks oleks tavavõrgu teenused (clear web) ja Tor'i tegevused lahus hoida.

- Väljundrelee pealtkuulamine - Kuna iga inimene saab releesid ise püsti panna ja ainuke hüpe mis ei ole krüpteeritud on väljundrelee ja sihtpunkti vahel, siis väljundrelee omanik saab seda infot vabalt pealt kuulata. Jällegi samuti üks põhjus miks ei tohiks Facebookis ja muudes sellistes kohtades käia, kuna väljundrelee omanik võib küpsiste kaudu sessiooni üle võtta. Selle lahendus oleks tavateksti krüpteerimine sümmeetrilise või asümmeetrilise krüpteeringuga ja turvaliste protokollide kasutamine nagu SSH, HTTPS, TLS. Viide

- 0-päeva rünnakud - Juuli-august 2013 sai FBI ligipääsu Freedom Hostingu serveritele (tol hetkel oli see suurim hostingu pakkuja Tor'i võrgus) ning selle kaudu laadis FBI kõikidele Freedom hosting saitidele ja teenustele ühe 0-päeva viiruse, mis ekspluateeris ühte mälulekke viga Firefoxis ning vaatas järgi ohvri MAC-aadressi, arvuti omanikunime ja seejärel saatis kogu informatsiooni Põhja-Virginias asuvasse FBI serverisse ning tehes seda tavalise HTTP päringuga, mis muidugi avaldas omaniku õige IP-aadressi. See rünnak mõjutas ainult Windowsi omanikke ja käivitus läbi Javascripti. Isiklikult autor soovitaks Tor'ist võimalikult kaugele hoida olles Windowsis, nagu ka eelmainitud tõestas. Kõige kindlam oleks mõni Linuxi distributsioon (või kui on tarvis kõrgendatud turvalisusega süsteemi, siis autor soovitaks vaadata Tails'i või Whonixi poole), samuti on soovitatav keelata Javascript Tor Browser Bundle's. Viide

- MITM ehk vahemeherünne - Nagu nüüdseks teada dokumentidest, mis lekitati Edward Snowdeni pool, on NSA'l ligipääs maailma suurimatele serveriparkidele nagu näiteks Google ja ka Internetiteenuste pakkujate serveritele. Tänu sellele on NSA paigutanud strateegilistesse tugipunktidesse Interneti backbone'is oma serverid. See tagab, et tehes päringu mingile kindlale veebilehele suudavad NSA serverid (koodnimega Quantum) vastata kiiremini, kui seda suudavad teha õiged serverid ja seega mängida külastatavat veebisaiti. Samuti kasutab NSA midagi, mida kutsutakse QUANTUMCOOKIE'ks, selle eesmärk on lasta saata TOR'i brauseril kõik küpsised NSA serverisse, et oleks võimalik kasutajat hiljem tuvastada nende järgi. Viimase probleemi lahenduseks oleks pidev küpsiste kustutamine, mida teeb ka Tor Browser Bundle peale igat sessiooni, nii oleks võimalik NSA'l parimal juhul ainult hetke sessiooni küpsiseid näha. Ning man-in-the-middle rünnaku vastu aitab HTTPS, mis verifitseerib ära veebilehe õigsuse sertifikaatide järgi. Viide Viide 2

- Valitsuste poolt kontrollitud releed - Arvestades asjaolusid, et kus osad väljundreleed asuvad, nende ülalpidamine ühes kuus maksab mitmeid tuhandeid eurosid suurte andmemahtude tõttu, serverid on kõrgklassi serverid jne, tekib küsimus, et kes soovib nii palju maksta ja jääda anonüümseks? Palju on spekuleeritud, et nii mõningaidki väljundreleesid omavad erinevad valitsused. Taoliset peaks jälle arvestama asjaoluga, et kõik väljundreleest väljuvad paketid ei ole krüpteeritud ja neid on võimalik pealt kuulata, juhul kui ei ole selle vastu vastavaid meetmeid rakendatud. Viide

- End-to-end timing attack - On rünnak, mille puhul ründaja jälgib pakette teie arvutist lahkumas ja ka pakette sihtkohta jõudmas. Taolise statistilise analüüsi tulemusena on võimalik leida, kui suure tõenäosusega kuulub andmeliiklus jälgitavale isikule. Selle vastu aitab paketi päise muutmine ja viivituse lisamine paketile. Kuigi teoorias on taoline rünnak võimalik, siis praktikas ei ole ta nii levinud. Viide

Nagu näha on võimalusi, kuhu otsa komistada rohkem kui üks. Samuti ei ole need ainukesed valupunktid ja muutuvas maailmas nagu me elame ei saa kunagi väita, et me oleme liigitanud kõik nõrkused kindlal ajahetkel. Kuid see on kindlasti hea algus, kust alustada ja sealt juba edasi minna.

Kokkuvõte

Lõppkokkuvõttes on Tor hea vahend anonüümsuse tagamiseks nii tavakasutaja kui ka inimeste jaoks, kes vajavad tõsisemat turvalisust, olgu siis selleks mõni anonüümne blogipidaja või kasvõi isegi olles vilepuhuja. Kuid samuti peaks meeles pidama, et üritades sisse kräkkida kolmetähelistesse või muudesse sarnastesse asutustesse, siis arvatavasti Tor kräkkeri ja valitsuse vahel murdmatuks lukuks ei pruugi jääda. Tänaseks päevaks on Toril oma kindel ja kasvav kasutajaskond ning seetõttu on tal ka oma kindel koht siin maailmas, kahju on ainult asjaolust, et täna vaadatakse automaatselt Tori kasutajaid koheselt kui kurjategijaid, kuna arvatakse, et anonüümseks soovivad jääda vaid ainult inimesed, kes tegelevad veidi mustemate tegevustega. Siiski olenemata sellest on autori arvates Tor üks hea töörist ja kõik, kes soovivad temaga lähemalt juba tutvust teha ja järgi proovida, soovitab autor külastada Tor'i kodulehte Tor

Kasutatud kirjandus & materjal

- https://www.torproject.org/

- https://www.eff.org/torchallenge/what-is-tor

- http://www.wired.com/threatlevel/2013/09/freedom-hosting-fbi/

- http://hackertarget.com/tor-exit-node-visualization/

- http://www.techdirt.com/articles/20131004/10522324753/

- http://fearlessweb.trendmicro.com/2012/tips-and-tricks/what-are-man-in-the-middle-attacks-and-how-can-i-protect-myself-from-them/

- https://blog.torproject.org/blog/one-cell-enough

- http://www.smh.com.au/news/security/the-hack-of-the-year/2007/11/12/1194766589522.html?page=fullpage#contentSwap1

- https://trac.torproject.org/projects/tor/wiki/doc/TorifyHOWTO

- Tor Browser Bundle

Autor

Johannes Tammekänd A22