Windows Server 2008 RADIUS: Difference between revisions

mNo edit summary |

No edit summary |

||

| (10 intermediate revisions by one other user not shown) | |||

| Line 1: | Line 1: | ||

[[Category:Traadita side alused]] | [[Category:Traadita side alused]] | ||

[[Category: Windows Server administreerimine]] | |||

=Sissejuhatus= | =Sissejuhatus= | ||

* Peaks töötama ka Windows Server 2008 R2 peal | RADIUSega tegelevate teenuste struktuur on Windows NT5 (2000, 2003) ja NT6 (2008, 2008R2) vahel oluliselt muutunud. Olles ammustel aegadel 2003 R2 peal RADIUSe tööle pannud, tekkis huvi seda teha ka 2008 peal. Sai seda kord tööl proovitud ühe teise projekti kõrval, kuid eksitasin end seadete põhjatusse sügavikku. Selle raames saigi nüüd asja uuesti proovitud. Asja tööle saamiseks, katsetamiseks ja testimiseks kulus ca nädala jagu õhtuid, iga õhtu mõned tunnid. | ||

* Windows 2008 NPS on üsna keeruline tööriist, 2003 vastav teenus oli palju lihtsam. | * Peaks töötama ka Windows Server 2008 R2 peal, kuna NPS teenus on jäänud suuresti samaks. | ||

* Windows 2008 NPS on üsna keeruline (ja võimekas) tööriist, 2003 vastav teenus oli palju lihtsam. | |||

= | =Näidisinfrastruktuur= | ||

* Windows Server 2008 | ==Teenindav pool== | ||

* Active Directory | * Virtual PC 7 virtuaalmasin serveriga, jooksmas sülearvutis 1. | ||

* Tugijaam | * Windows Server 2008 eelnevalt paigaldatud. Vaata [[Windows Server administreerimine]]. Arvuti nimi TESTSRV. | ||

* | * Active Directory eelnevalt paigaldatud. Vaata [[Active Directory Domain Services]] Domeen test.internal, NetBIOS nimi TEST. | ||

* Tugijaam DD-WRT v24 beta, Linksys WRT54GL | |||

==Kontod== | |||

Kuna ühtegi reaalset masinat domeeni liikmeks ei teinud, ei saanud proovida masinate iseseisvat domeeni logimist. Kasutasin vaid kasutajakontosid test.user kuni test.user3. Katsetasin vastavalt MSCHAPv2, TLS ja mõlemaid kordamööda. | |||

==Kliendid== | |||

* Sülearvuti 1 Intel 5300, Windows 7 - Ethernet ühendatud Virtual PC ja tugijaama vahele | |||

* Sülearvuti 2 Intel 2945, Windows XP | |||

* PDA 1, Qualcomm, Windows Mobile 6.1 Professional | |||

* PDA 2, Qualcomm, Windows Mobile 6.5 | |||

* IP võrk 192.168.63.0/24, staatiliselt määratud | |||

=Active Directory Certificate Services= | =Active Directory Certificate Services= | ||

Active Directory Certificate Services (ADCS) on tarvilik EAP-TLS sertifikaatide väljastamiseks ja kontrollimiseks. Samuti kasutab seda valikuliselt PEAP. Viimane võib kasutada ka ise väljastataud (self-signed) sertifikaati, kuid kuna seda TLS jaoks juba vaja on, kasutame sedasama. | Active Directory Certificate Services (ADCS) on tarvilik EAP-TLS sertifikaatide väljastamiseks ja kontrollimiseks. Samuti kasutab seda valikuliselt PEAP. Viimane võib kasutada ka ise väljastataud (self-signed) sertifikaati, kuid kuna seda TLS jaoks juba vaja on, kasutame sedasama. | ||

Käivita "Add New Roles" viisard ja märgi ADCS. Jätkamiseks vajuta "Next"[[ | NB! Kuna meil on domeenikontroller, CA ja RADIUS ühes masinas, tuvastab RADIUS server ennast juursertifikaadiga. Praktikas ei ole see soovitatav, aga hetkel "kärab küll". | ||

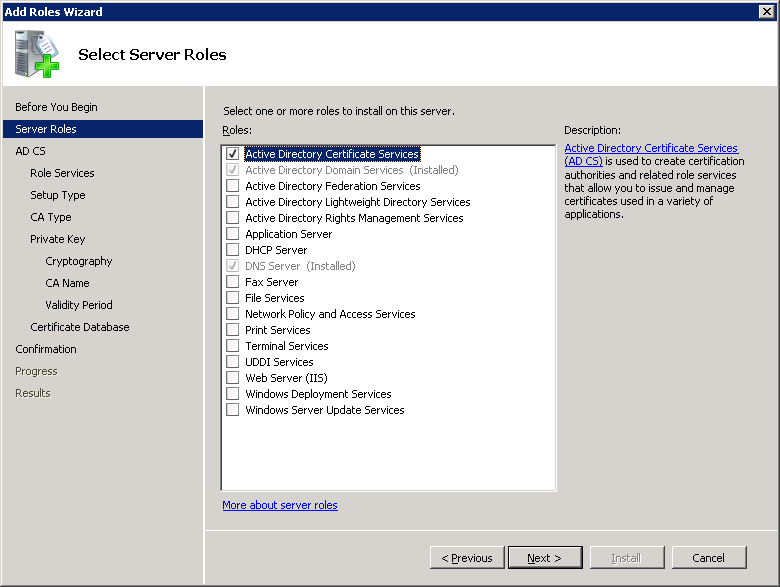

==Add Roles Wizard== | |||

Käivita "Add New Roles" viisard ja märgi ADCS. Nagu näha on eeldatavad AD ja DNS (AD eeldus) rollid juba paigaldatud. Jätkamiseks vajuta "Next".<br> | |||

[[image:Radiusadcs1.png]]<br> | |||

==Introduction to Active Directory Certificate Services== | |||

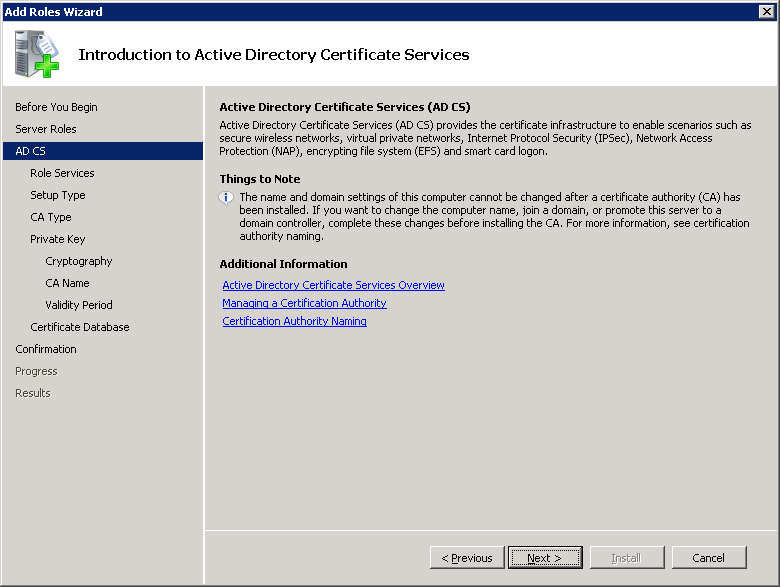

Kuvatakse rolli tutvustus ja hoiatatakse, et peale rolli paigaldust ei saa serveri nime ega domeeni kuuluvust muuta. Need tegevused muudaks arvuti ja DNS nime ning juursertifikaati ei saa enam kontrollida, kuna vastav server privaatvõtmega puudub.<br> | |||

[[image:Radiusadcs2.png]]<br> | |||

==Select Role Services== | |||

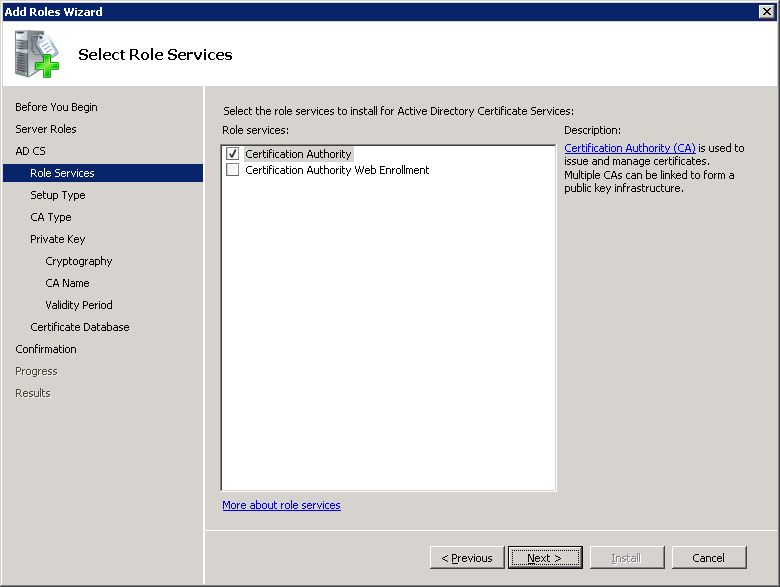

Palutakse märkida rolli teenused. Certification Authority on kohustuslik. Web Enrollment võimaldab teha sertifikaaditaotlusi veebibrauseriga, kasutamata otseselt teist arvutit. Hetkel me seda ei vaja, jätkamiseks vajuta "Next".<br> | |||

[[image:Radiusadcs3.png]]<br> | |||

==Specify Setup Type== | |||

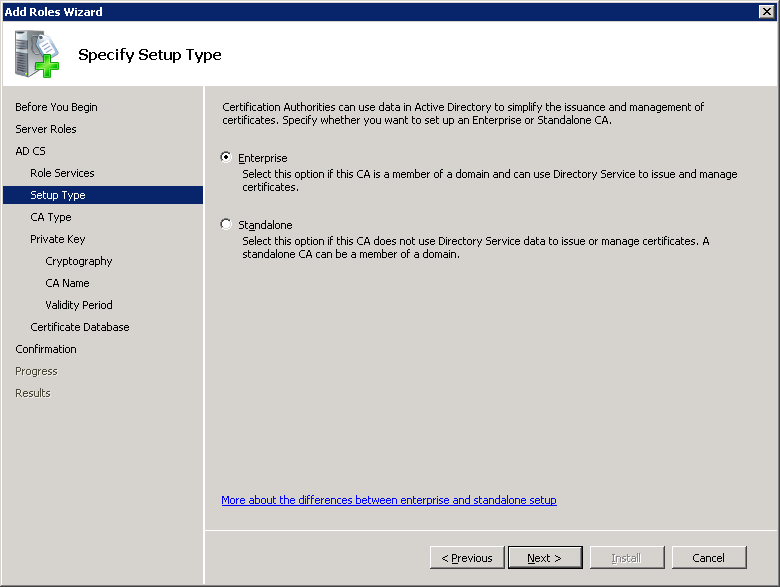

Vali sertifikaadihoidla tüüp. Kuna me käesolevalt kasutame AD andmebaasi RADIUSe jaoks, vali "Enterprise", mis seob CA AD külge. Jätkamiseks vajuta "Next"<br> | |||

[[image:Radiusadcs4.png]]<br> | |||

==Specify CA Type== | |||

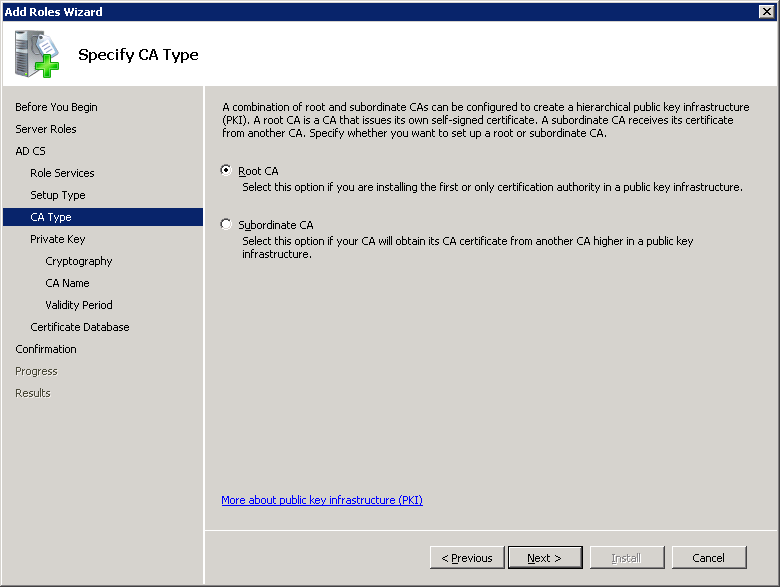

Kuna tegemist on esimese CA'ga, pead määrama selle tasemme. Kuna meil eelnevad CA'd puuduvad, määra Root CA (juursertimisorgan) ja jätks.<br> | |||

[[image:Radiusadcs5.png]]<br> | |||

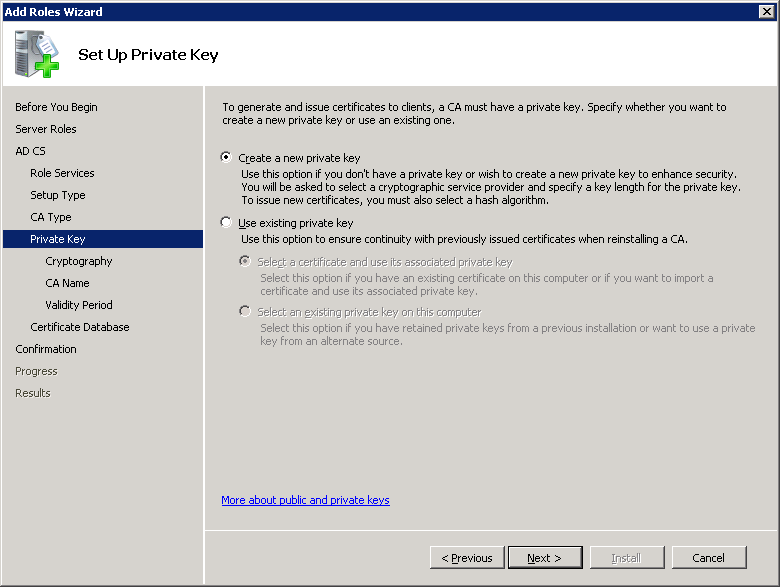

==Set Up Private Key== | |||

Kuna meil puuduvad eelnevad CA'd koos privaatvõtmetega, vali uue privaatvõtme loomiseks "Create a new private key" ja jätka.<br> | |||

[[image:Radiusadcs6.png]]<br> | |||

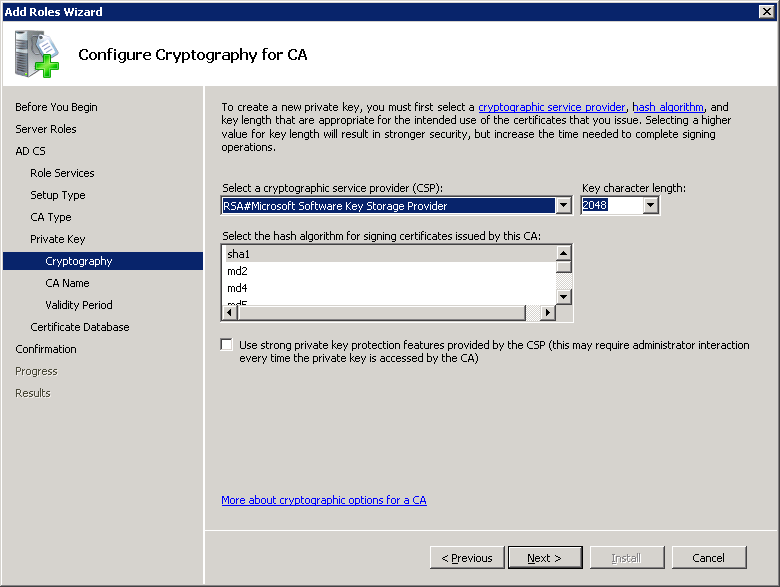

==Configure Cryptography for CA== | |||

Võimaldab määrate erinevaid krüptoteenuseid ja võtmepikkusi juursertifikaadile. Kuigi turvamiseks võib valida SHA512 räsialgoritmi ja 16384 bitise võtme, on vaikimisi võimalused proof-of-concept jaoks täiesti piisavad. Jätka.<br> | |||

[[image:Radiusadcs7.png]]<br> | |||

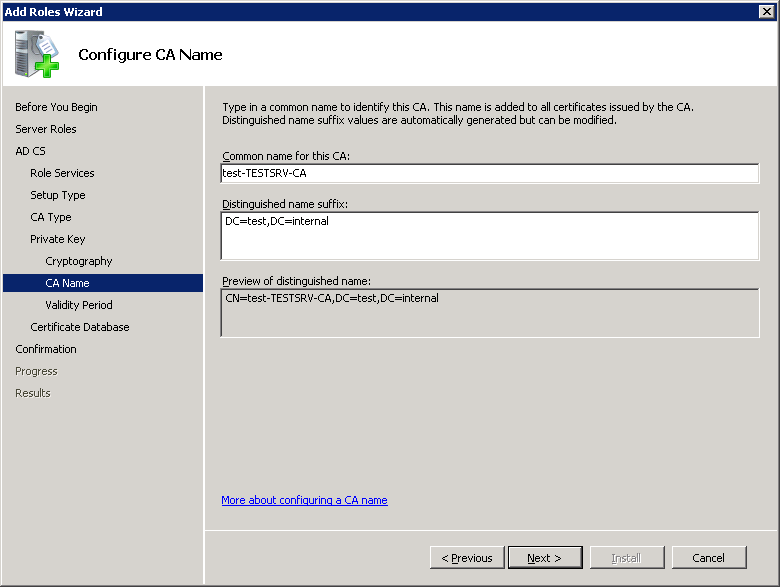

==Configure CA Name== | |||

Common name kohale võib kirjutada midagi kergesti äratuntavat, näiteks "Domeeni juursertifikaat". DN suffiksit pole mõtet muute ilma täpsete teadmisteta LDAPist ja AD struktuurist.<br> | |||

[[image:Radiusadcs8.png]]<br> | |||

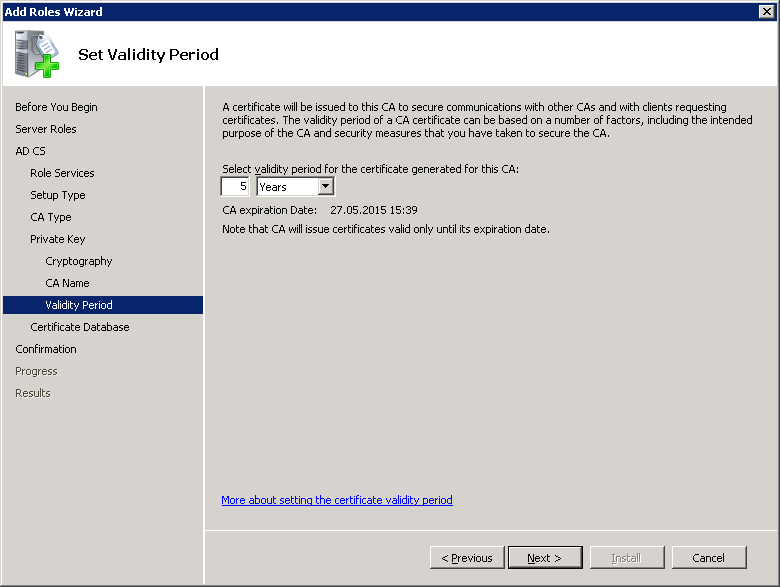

==Set Validity Period== | |||

Juursertifikaadi kehtivusaeg. Vaikimisi 5 aastat on sobiv, jätka.<br> | |||

[[image:Radiusadcs9.png]]<br> | |||

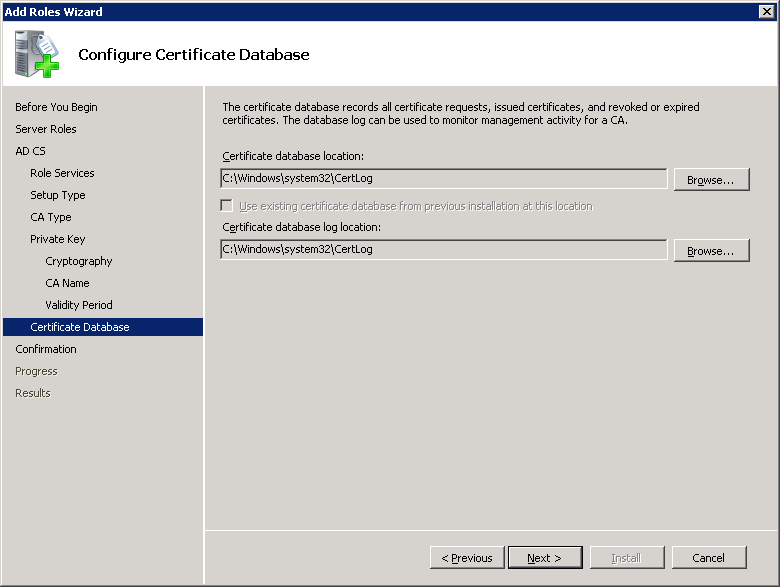

==Configure Certificate Database== | |||

Praktikas on soovitatav andmed paigutada eraldi partitsioonile, hetkel jätame nad siiski vaikimisi asukohta.<br> | |||

[[image:Radiusadcs10.png]]<br> | |||

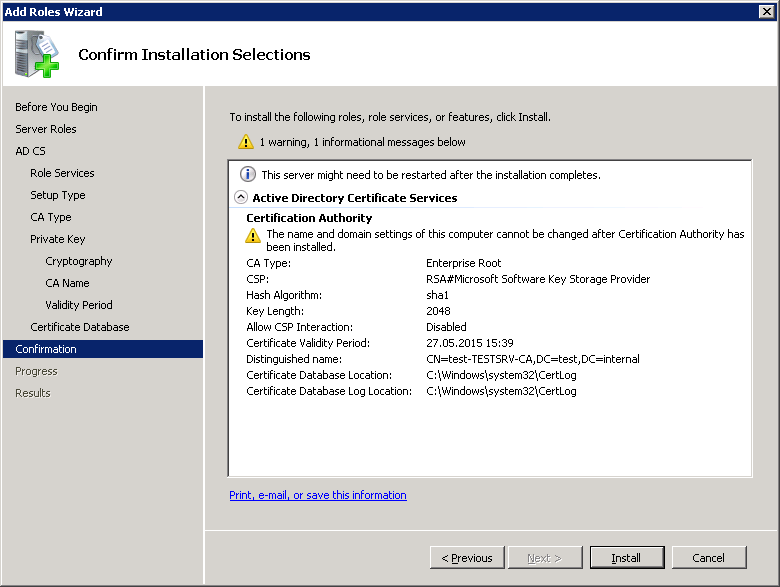

==Confirm Installation Selections== | |||

Kokkuvõte valikutest. Peale "Install" vajutamist pole võimalik arvuti nime ega domeenikuuluvust muuta ilma juursertifikaati tühistamata.<br> | |||

[[image:Radiusadcs11.png]]<br> | |||

=Network Protection Services= | |||

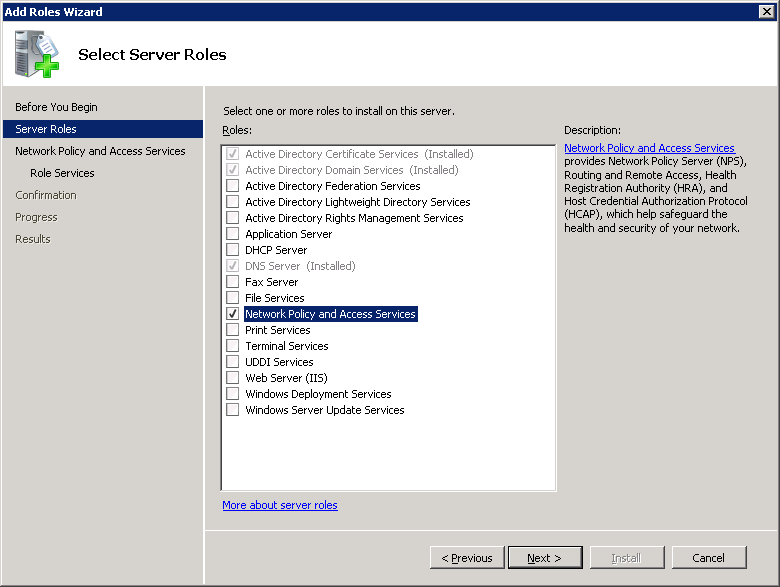

==Add Roles Wizard== | |||

Vali rollide nimekirjast Network Policy and Access Services ja vajuta jätkamiseks Next.<br> | |||

[[image:Radiusnps1.png]] | |||

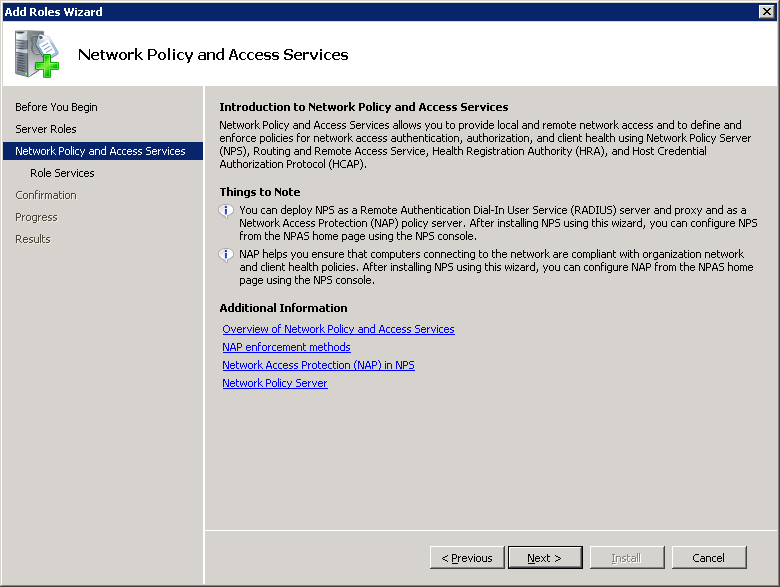

==Network Policy and Access Services== | |||

Tutvustatakse erinevaid rolli võimalusi, jätka. <br> | |||

[[image:Radiusnps2.png]] | |||

==Select Role Services== | |||

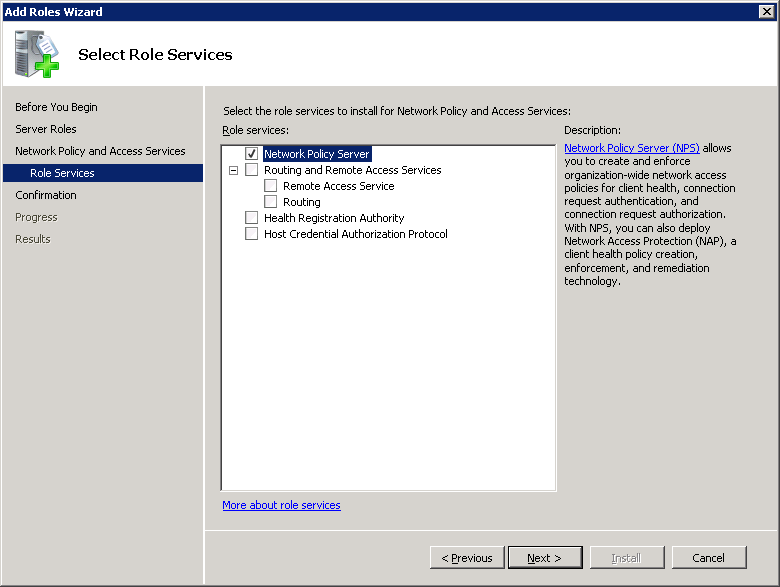

Vali rolliteenuste seast "Network Policy Server" ja jätka. Teised teenused pakuvad näiteks VPNi ja kliendi tarkvara turvakontrolli, kuid pole hetkel vajalikud. <br> | |||

[[image:Radiusnps3.png]] | |||

==Confirm Installation Selections== | |||

Kinnita paigaldus vajutades "Install".<br> | |||

[[image:Radiusnps4.png]] | |||

=Seadistamine EAP-PEAP (MS-CHAP2) ja PEAP jaoks= | |||

[[image: | Käivita Network Policy Server konsool. | ||

[[image: | ==Register server in Active Directory== | ||

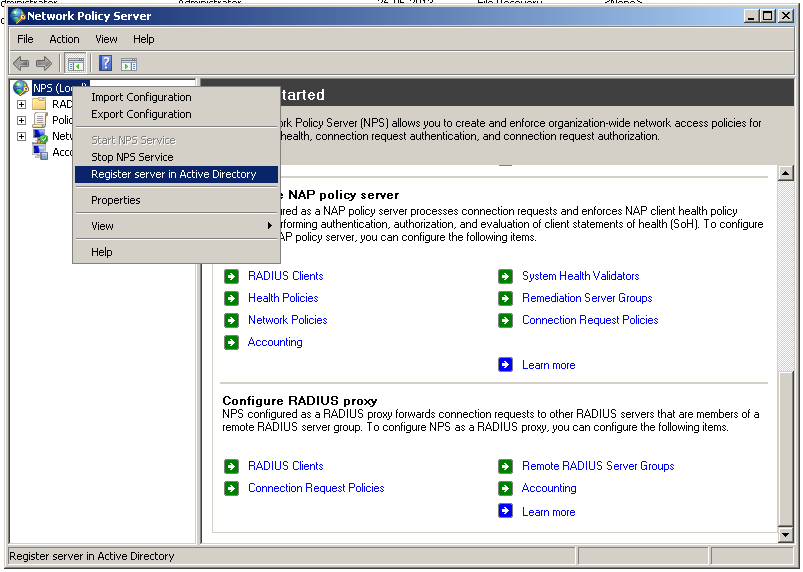

[[image: | Esmalt registreeri NPS server AD's. Selle tegemiseks tee paremklõps konsoolipuu juurkaustal ja vajuta "Register server in Active Directory". See võimaldab NPS serveril audentida kliente AD kasutajatega.<br> | ||

[[image: | [[image:Nps1.png]]<br> | ||

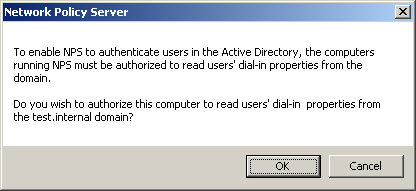

[[image: | Palutakse luba lisada arvuti objekt gruppi, et lugeda kasutajate Dial-in seadeid. Kuigi NPS võib neid seadeid ignoreerida, on see soovitatav.<br> | ||

[[image: | [[image:Nps2.png]]<br> | ||

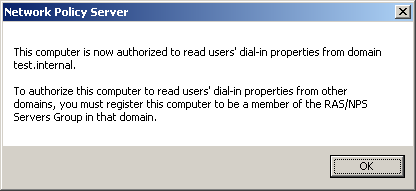

Teiste domeeni kohta forestis tuleb seda käsitsi teha. Hetkel seda vaja pole, kuna teisi domeene pole.<br> | |||

= | [[image:Nps3.png]]<br> | ||

==Viisardi käivitamine== | |||

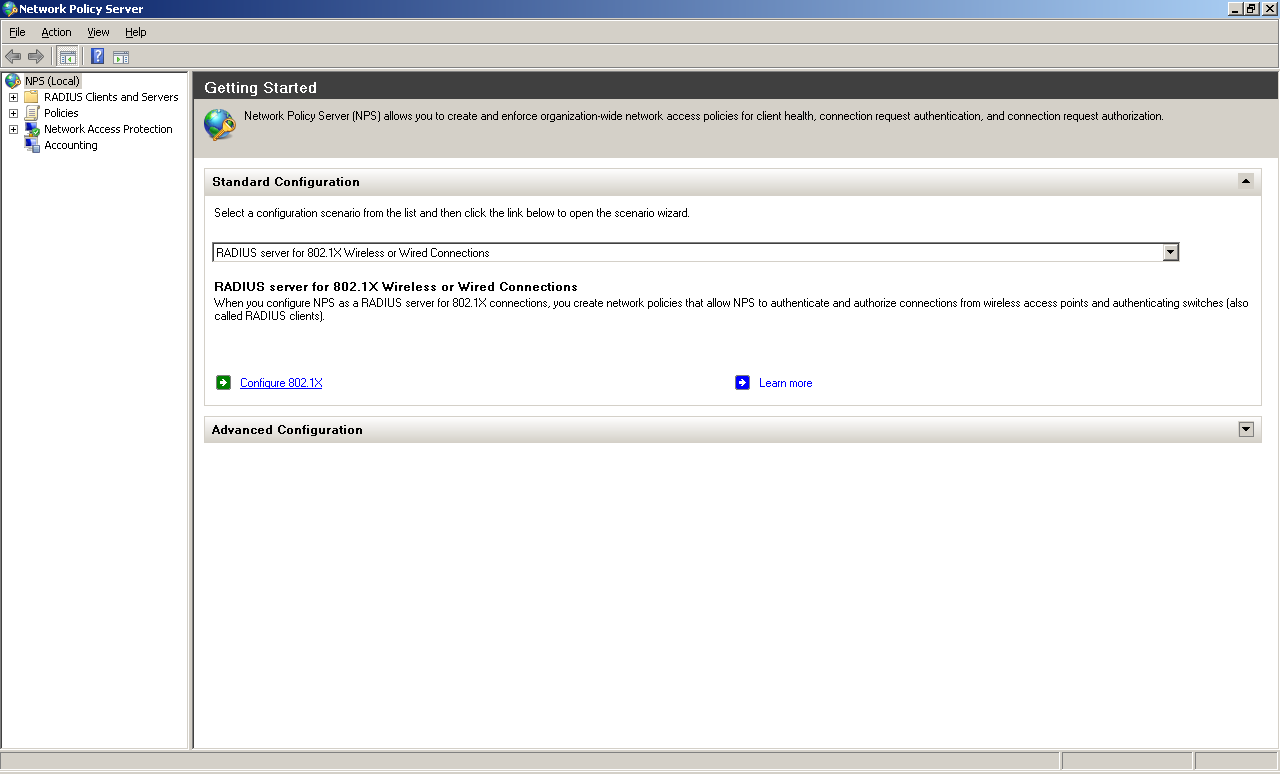

Kasutame NPS seadistamiseks viisardit. Olles NPS konsooli juurkaustas, on tegevuspaanis rippmenüü, kus saab valida erinevate stsenaariumite viisardeid. Vali "RADIUS server for 802.1X Wireless or Wired Connections" ja vajuta "Configure 802.1X".<br> | |||

[[image:Nps4.png]]<br> | |||

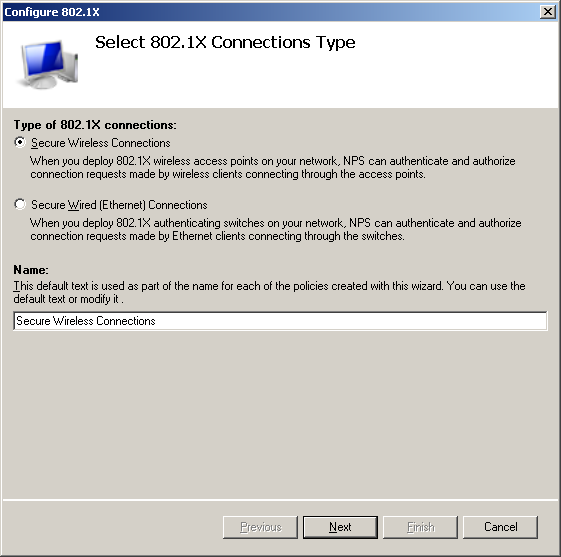

==Select 802.1X Connections Type== | |||

Vali "Secure Wireless Connections". Nime kohale võid kirjutada midagi äratuntavat.<br> | |||

[[image:Nps5.png]]<br> | |||

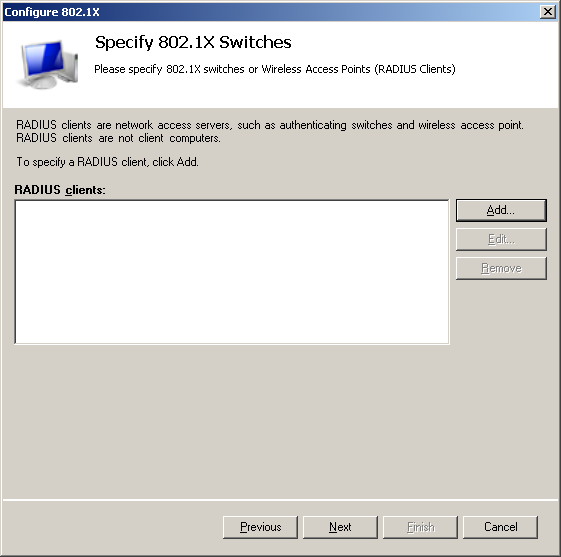

==Specify 802.1X Switches== | |||

Dialoogis saad lisada tugijaamu (authenticator).<br> | |||

[[image:Nps6.png]]<br> | |||

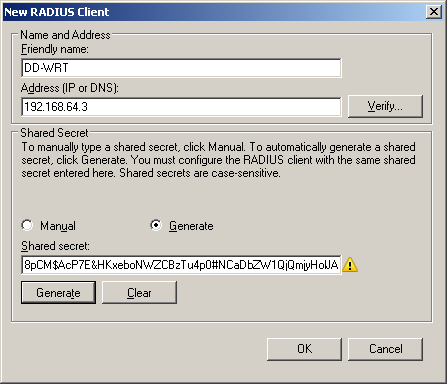

==New RADIUS Client== | |||

Tugijaama lisamise seadete dialoog. Kõik seadmed ei pruugi toetada nii pikka salasõna (shared secret). Maksimaalse pikkus peaks kirjas olema seadme dokumentatsioonis.<br> | |||

[[image:Nps7.png]]<br> | |||

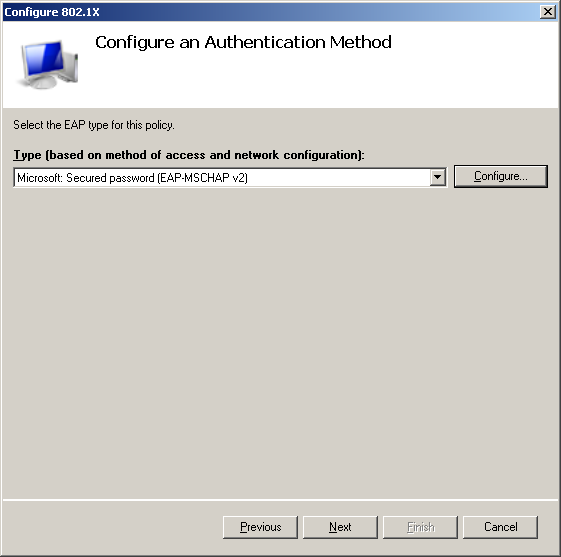

==Configure an Authentication Method== | |||

Vali EAP-PEAP (Microsoft: Protected EAP), kuna paljud seadmed ei oska otseselt EAP-MSCHAPv2 kasutada. PEAP sisuliselt kapseldab MSCHAPv2 TLS tunnelisse. Ühest küljest võimaldab see serveril ennast korretse TLS sertifikaadiga tuvastada, kuid teisest küljest ei nõua kliendilt sertifikaati.<br> | |||

[[image:Nps8.png]]<br> | |||

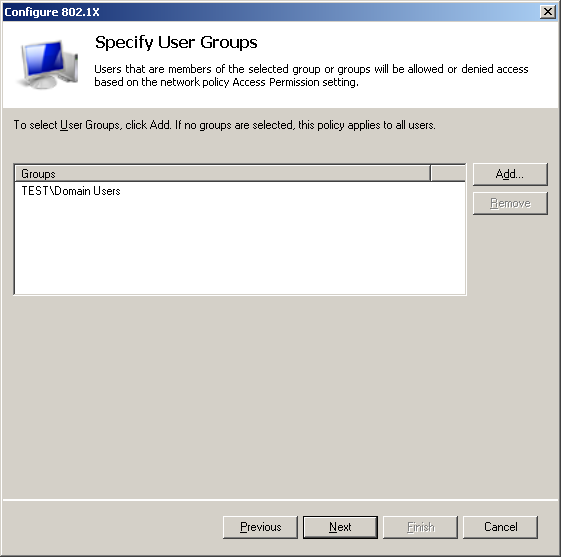

==Specify User Groups== | |||

Saad piirata kasutajaid, kes võivad RADIUSes end tuvastada. Kui soovid, et arvutid (arvutid iseseisvalt, mitte kasutajad) vastavalt poliitikale iseseisvalt WiFisse logiks, tasub lisada ka grupp arvutitega. Teine variant on jätta kõik tühjaks, siis lubatakse ligi kõik kasutajad. Seda valikut saab hiljem täpsemalt määrata Conditions all.<br> | |||

[[image:Nps11.png]]<br> | |||

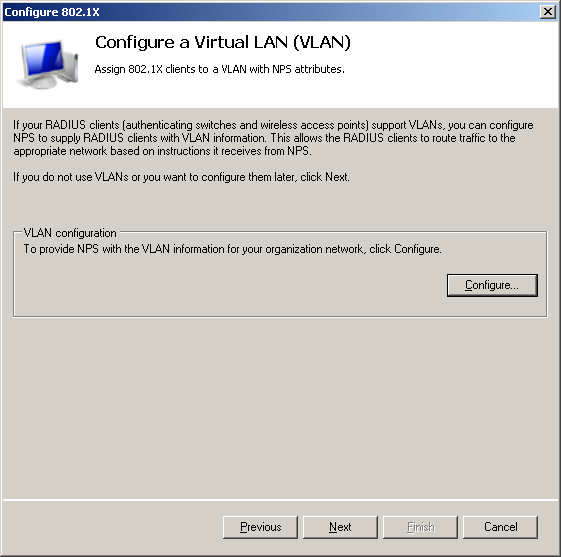

==Configure a Virtual LAN (VLAN)== | |||

VLANe hetkel pole, nii et ei puutu.<br> | |||

[[image:Nps12.png]]<br> | |||

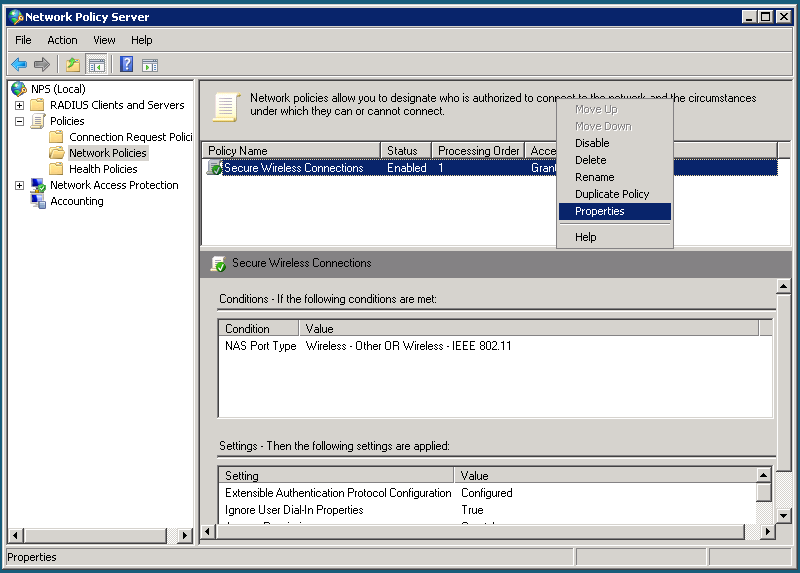

==Käsitsi seaded== | |||

Mõned asjad nõuavad käsitsi muutmist, seega ava uue poliitika seaded.<br> | |||

[[image:Nps14.png]] | |||

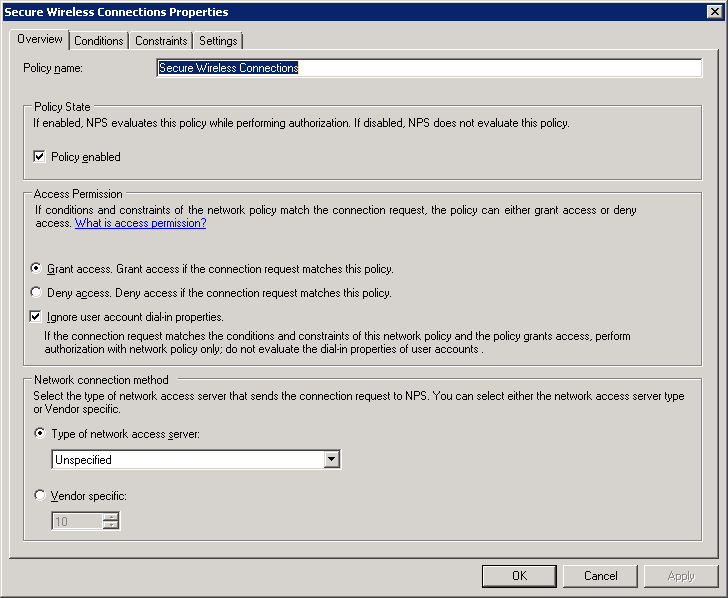

===Overview=== | |||

Oluline linnuke on "Ignore user account dial-in properties". See määrab, kas NPS järgib AD õigusi kasutada dial-in ja VPN teenuseid. Vaikimisi on kasutajatel VPN või dial-up keelatud.<br> | |||

[[image:Nps15.png]] | |||

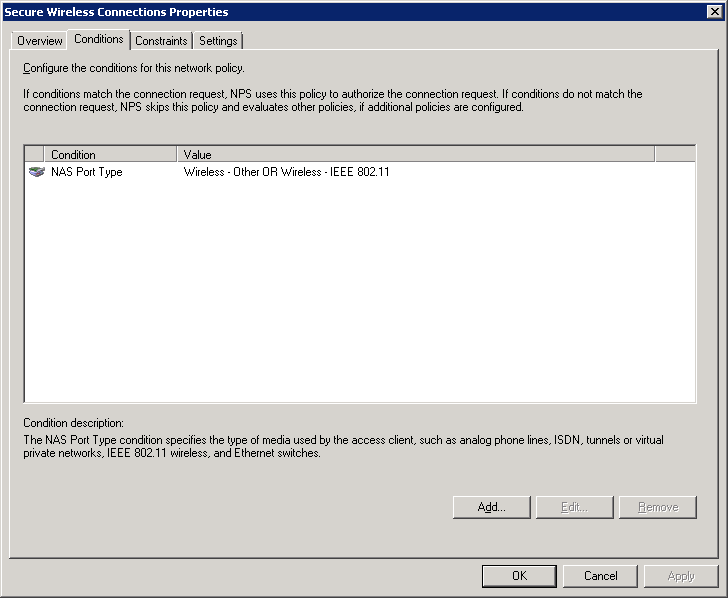

===Conditions=== | |||

Ühenduvad kliendid peavad ühilduma kõigi tingimustega, kui vastav tingimus on määratud. St kui tingimust pole määratud, siis seda ei kontrollita. Kui tingimus eksisteerib, peab klient sellele vastama.<br> | |||

[[image:Nps16.png]] | |||

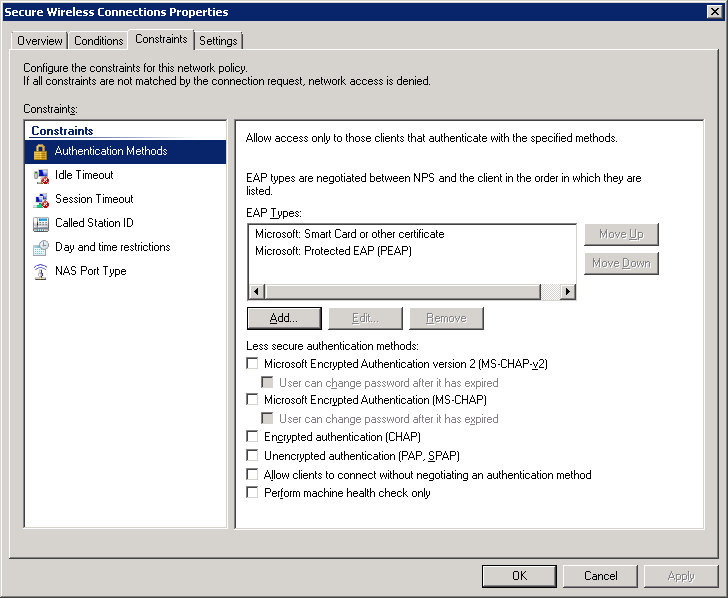

===Constraints=== | |||

Constraints toimub sarnaselt Conditions'ile, kuid piirangud on eelmääratud.<br> | |||

[[image:Nps17.png]] | |||

====Authentication Methods==== | |||

Lisa nimekirja "Microsoft: Smart Card or other certificate" ehk maakeeli EAP-TLS. Windows Mobile puhul peab EAP-TLS toimimiseks olema nimekirjas esimene. Eemalda kõik ülejäänud linnukesed.<br> | |||

[[image:Nps18.png]] | |||

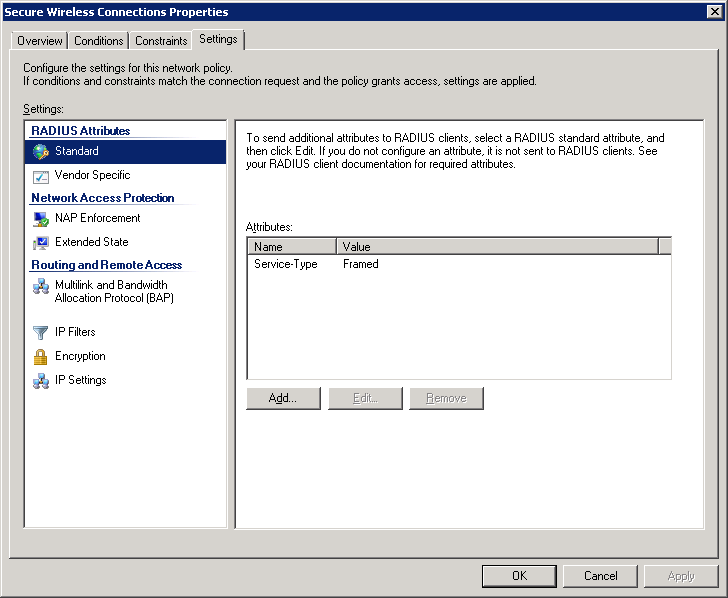

===Settings=== | |||

= | ====RADIUS Attributes==== | ||

Standard RADIUS attributes all eemalda DD-WRT jaoks atribuut "Framed-Protocol".<br> | |||

====Encryption==== | |||

Encryption all eemalda kõik peale "Strongest encryption (MPPE 128-bit)". Samas kõik seadmed ei pruugi tugevaimat krüpteeringut toetada. Lihtne testimine aitab seda kindlaks teha.<br> | |||

= | =Sertifikaadi taotlemine ja eksport= | ||

Kuna me "Web enrollment" teenust ei paigaldanud, peab sertifikaate taotlema läbi AD'sse lisatud arvuti. Meie ainus server on ka domeenikontroller ning tavakasutajad ei saa vaikimisi domeenikontrollerisse logida. Selleks puhuks on domeeni lisatud Windows 7 virtuaalmasin. | |||

= | "Certificates" konsool pole otseselt kättesaadav, kuid auto-enrollment poliitikaga me hetkel ei tegele. | ||

==Sertifikaatide konsooli avamine== | |||

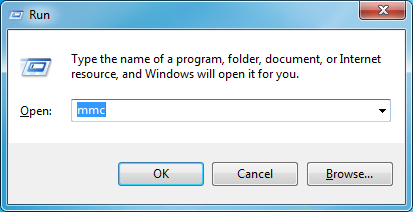

Käivita MMC halduskonsool, trükkides "Run" aknasse mmc.<br> | |||

[[image:Enrollment1.png]]<br> | |||

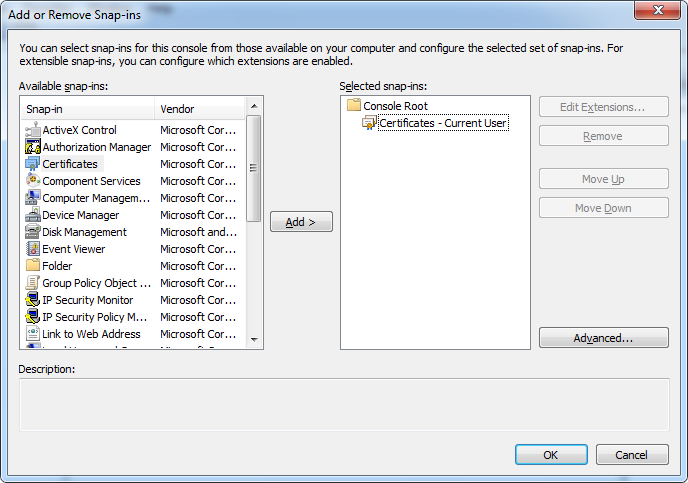

Avanenud aknas vajuta Ctrl+M, et lisada konsoolile laiendusi. Lisa Certificates ja jätka.<br> | |||

[[image:Enrollment1.1.png]] | |||

==Sertifikaaditaotlusviisardi avamine== | |||

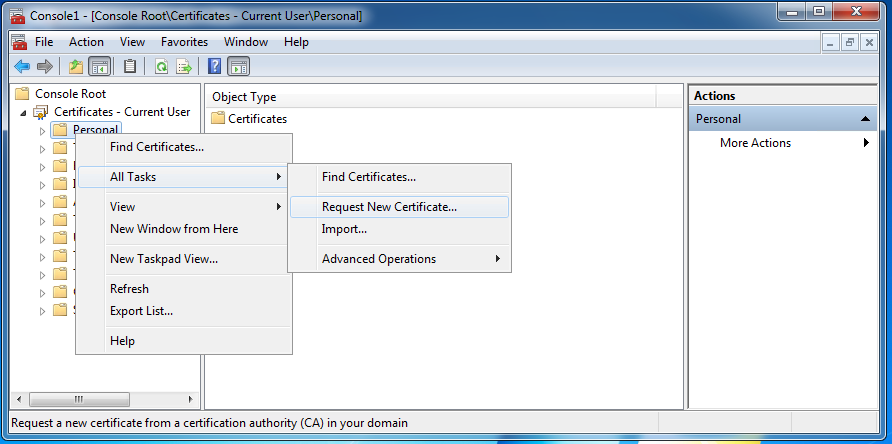

Tee paremklõps kaustal Personal ja vastavalt pildile ava uue sertifikaadi päringu viisard.<br> | |||

[[image:Enrollment2.png]] | |||

==Before you begin== | |||

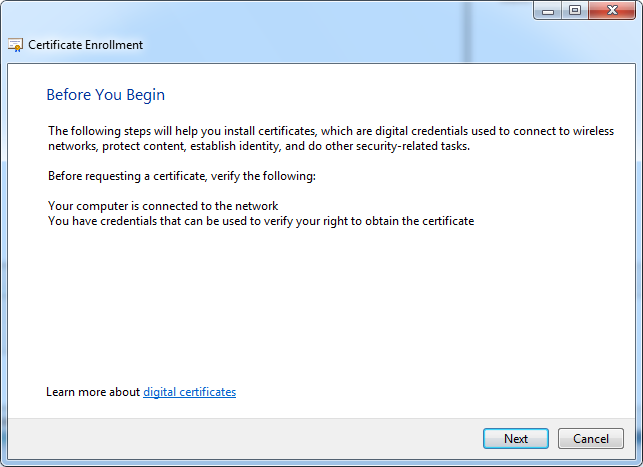

Kiire tutvustus - vajuta jätkamiseks "Next".<br> | |||

[[image:Enrollment3.png]] | |||

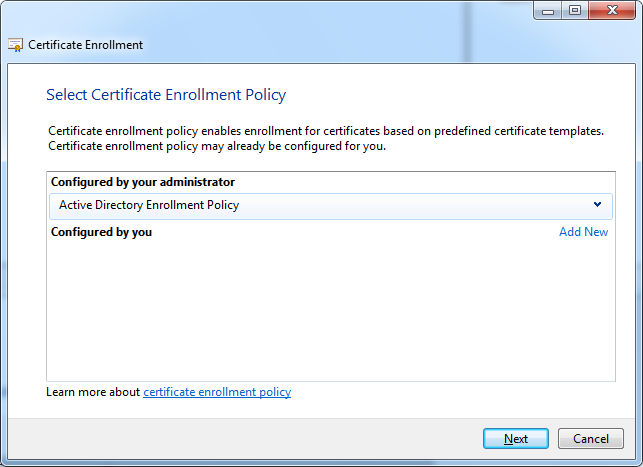

==Select Certificate Enrollment Policy== | |||

Enrollment poliitikad meil puuduvad seega jätka vaikimisi valikuga.<br> | |||

[[image:Enrollment4.png]] | |||

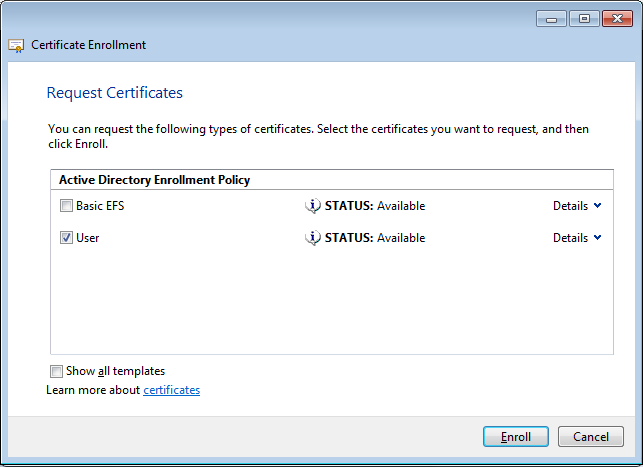

==Request Certificates== | |||

Vali "User" ja jätka.<br> | |||

[[image:Enrollment5.png]] | |||

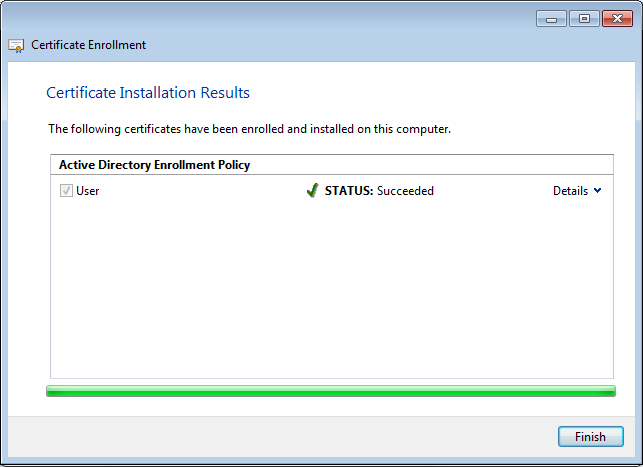

==Certificate Installation Results== | |||

Kui päring õnnestus (võrk, DNS, kasutajakonto korras), sulge viisard.<br> | |||

[[image:Enrollment6.png]] | |||

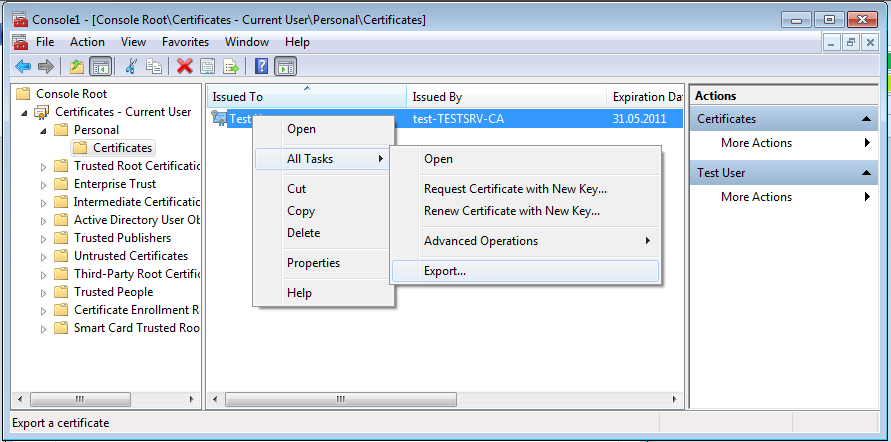

==Sertifikaadi eksportimise viisard== | |||

Vastavalt pildile ava sertifikaadi eksportimise viisard. See on vajalik eksportimaks sertifikaati seadmetele, millel puudub muu ligipääs võrgule, näiteks PDA'd, isiklikud arvutid või eraldiseisvad seadmed (printerid vms). Seda saaks teha läbi Web Enrollmenti, aga see hetkel puudub.<br> | |||

[[image:Enrollment7.png]] | |||

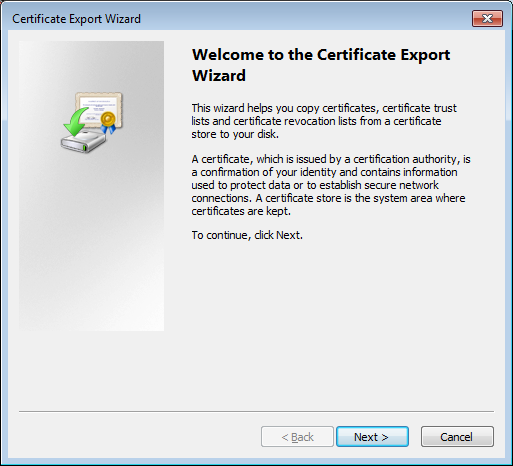

==Welcome to the Certificate Export Wizard== | |||

Väike tutvustus - jätka.<br> | |||

[[image:Enrollment8.png]] | |||

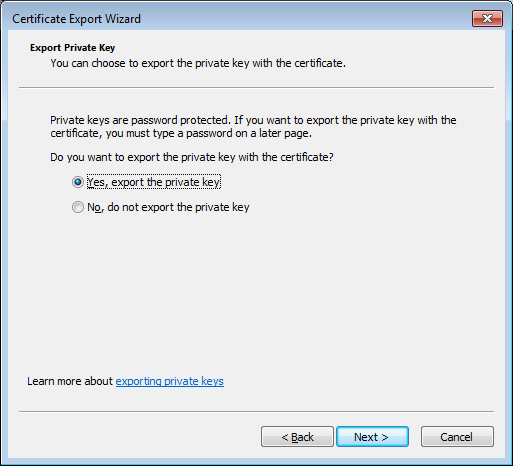

==Export Private Key== | |||

Ekspordi sertifikaat koos privaatvõtmega - muidu ei saa ju sind tuvastada.<br> | |||

[[image:Enrollment9.png]] | |||

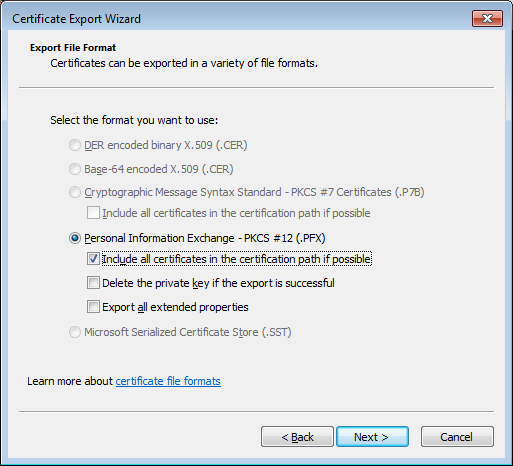

==Export File Format== | |||

Kaasa vahepealsed sertifikaadid, kuna teised seadmed ei tea enne importimist midagi meie juursertifikaadist või vahepealsetest sertifikaatidest.<br> | |||

[[image:Enrollment10.png]] | |||

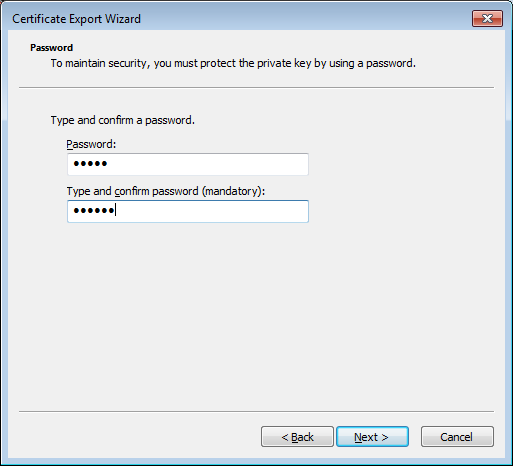

==Password== | |||

Kaitse eksporditud sertifikaat parooliga - see võimaldab ju kasutajat tuvastada ning valedesse kätesse sattumisel palju pahandust põhjustada.<br> | |||

[[image:Enrollment11.png]] | |||

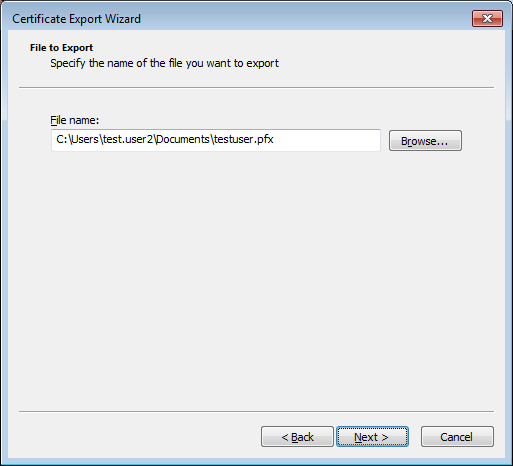

==File to Export== | |||

Määra eksporditud faili asukoht.<br> | |||

[[image:Enrollment12.png]] | |||

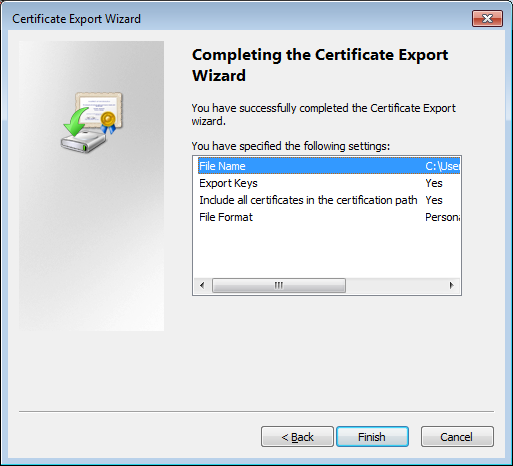

==Completing the Certificate Export Wizard== | |||

Kokkuvõte.<br> | |||

[[image:Enrollment13.png]] | |||

= | =Klientseadmed= | ||

Siin ma täpsemalt klientseadmete seadistamisele ei keskendu, kuna fookus on serveripoolel. Sertifikaatide import seisneb vaid eksporditud failil klõpsimises ja parooli sisestamises. | |||

* MSCHAPv2 puhul võib jätta kasutajanime ette domeeni sisestamata | |||

* Kui on vaja domeeni määratleda, kasuta vaid domeeni NetBIOS nime. FQDN peale kipub NPS pirtsutama. | |||

==Windows== | |||

* Kui klient pole domeeni liige, hoiatatakse isegi usaldusväärse juursertifikaadi puhul, kui profiil pole eelseadistatud. Profiil tuleb panna käsitsi juursertifikaati usaldama. See on kummaline, arvestades, et imporditud isikliku sertifikaadiga kaasneb ka juursertifikaadi avalik võti. | |||

* Kui server toetab PEAP ja EAP samaaegselt, valib Windows kõigepealt PEAP. Kui ühendusprofiili (eel)seadistada, saab kliendi määrata käsitsi EAP kasutama. | |||

* Windows puhverdab sisestatud kasutajanime ja parooli. Kui sisestasid valesti, võib osutuda võimatuks puhvrit tühjendada. Lihtne lahendus on taaskäivitus, mis tühjendab puhvri. | |||

==WIndows Mobile== | |||

* Profiili juures tuleb käsitsi määrata, kas kasutada PEAP või EAP. | |||

* Kuna EAP-MSCHAPv2 pole toetatud, tuleb kasutada PEAP. | |||

* Windows Mobile hoiatab samuti juursertikaadi usaldamatuse eest...? | |||

© Mihkel Soomere 2010 | © Mihkel Soomere 2010 | ||

Latest revision as of 10:54, 1 June 2010

Sissejuhatus

RADIUSega tegelevate teenuste struktuur on Windows NT5 (2000, 2003) ja NT6 (2008, 2008R2) vahel oluliselt muutunud. Olles ammustel aegadel 2003 R2 peal RADIUSe tööle pannud, tekkis huvi seda teha ka 2008 peal. Sai seda kord tööl proovitud ühe teise projekti kõrval, kuid eksitasin end seadete põhjatusse sügavikku. Selle raames saigi nüüd asja uuesti proovitud. Asja tööle saamiseks, katsetamiseks ja testimiseks kulus ca nädala jagu õhtuid, iga õhtu mõned tunnid.

- Peaks töötama ka Windows Server 2008 R2 peal, kuna NPS teenus on jäänud suuresti samaks.

- Windows 2008 NPS on üsna keeruline (ja võimekas) tööriist, 2003 vastav teenus oli palju lihtsam.

Näidisinfrastruktuur

Teenindav pool

- Virtual PC 7 virtuaalmasin serveriga, jooksmas sülearvutis 1.

- Windows Server 2008 eelnevalt paigaldatud. Vaata Windows Server administreerimine. Arvuti nimi TESTSRV.

- Active Directory eelnevalt paigaldatud. Vaata Active Directory Domain Services Domeen test.internal, NetBIOS nimi TEST.

- Tugijaam DD-WRT v24 beta, Linksys WRT54GL

Kontod

Kuna ühtegi reaalset masinat domeeni liikmeks ei teinud, ei saanud proovida masinate iseseisvat domeeni logimist. Kasutasin vaid kasutajakontosid test.user kuni test.user3. Katsetasin vastavalt MSCHAPv2, TLS ja mõlemaid kordamööda.

Kliendid

- Sülearvuti 1 Intel 5300, Windows 7 - Ethernet ühendatud Virtual PC ja tugijaama vahele

- Sülearvuti 2 Intel 2945, Windows XP

- PDA 1, Qualcomm, Windows Mobile 6.1 Professional

- PDA 2, Qualcomm, Windows Mobile 6.5

- IP võrk 192.168.63.0/24, staatiliselt määratud

Active Directory Certificate Services

Active Directory Certificate Services (ADCS) on tarvilik EAP-TLS sertifikaatide väljastamiseks ja kontrollimiseks. Samuti kasutab seda valikuliselt PEAP. Viimane võib kasutada ka ise väljastataud (self-signed) sertifikaati, kuid kuna seda TLS jaoks juba vaja on, kasutame sedasama.

NB! Kuna meil on domeenikontroller, CA ja RADIUS ühes masinas, tuvastab RADIUS server ennast juursertifikaadiga. Praktikas ei ole see soovitatav, aga hetkel "kärab küll".

Add Roles Wizard

Käivita "Add New Roles" viisard ja märgi ADCS. Nagu näha on eeldatavad AD ja DNS (AD eeldus) rollid juba paigaldatud. Jätkamiseks vajuta "Next".

Introduction to Active Directory Certificate Services

Kuvatakse rolli tutvustus ja hoiatatakse, et peale rolli paigaldust ei saa serveri nime ega domeeni kuuluvust muuta. Need tegevused muudaks arvuti ja DNS nime ning juursertifikaati ei saa enam kontrollida, kuna vastav server privaatvõtmega puudub.

Select Role Services

Palutakse märkida rolli teenused. Certification Authority on kohustuslik. Web Enrollment võimaldab teha sertifikaaditaotlusi veebibrauseriga, kasutamata otseselt teist arvutit. Hetkel me seda ei vaja, jätkamiseks vajuta "Next".

Specify Setup Type

Vali sertifikaadihoidla tüüp. Kuna me käesolevalt kasutame AD andmebaasi RADIUSe jaoks, vali "Enterprise", mis seob CA AD külge. Jätkamiseks vajuta "Next"

Specify CA Type

Kuna tegemist on esimese CA'ga, pead määrama selle tasemme. Kuna meil eelnevad CA'd puuduvad, määra Root CA (juursertimisorgan) ja jätks.

Set Up Private Key

Kuna meil puuduvad eelnevad CA'd koos privaatvõtmetega, vali uue privaatvõtme loomiseks "Create a new private key" ja jätka.

Configure Cryptography for CA

Võimaldab määrate erinevaid krüptoteenuseid ja võtmepikkusi juursertifikaadile. Kuigi turvamiseks võib valida SHA512 räsialgoritmi ja 16384 bitise võtme, on vaikimisi võimalused proof-of-concept jaoks täiesti piisavad. Jätka.

Configure CA Name

Common name kohale võib kirjutada midagi kergesti äratuntavat, näiteks "Domeeni juursertifikaat". DN suffiksit pole mõtet muute ilma täpsete teadmisteta LDAPist ja AD struktuurist.

Set Validity Period

Juursertifikaadi kehtivusaeg. Vaikimisi 5 aastat on sobiv, jätka.

Configure Certificate Database

Praktikas on soovitatav andmed paigutada eraldi partitsioonile, hetkel jätame nad siiski vaikimisi asukohta.

Confirm Installation Selections

Kokkuvõte valikutest. Peale "Install" vajutamist pole võimalik arvuti nime ega domeenikuuluvust muuta ilma juursertifikaati tühistamata.

Network Protection Services

Add Roles Wizard

Vali rollide nimekirjast Network Policy and Access Services ja vajuta jätkamiseks Next.

Network Policy and Access Services

Tutvustatakse erinevaid rolli võimalusi, jätka.

Select Role Services

Vali rolliteenuste seast "Network Policy Server" ja jätka. Teised teenused pakuvad näiteks VPNi ja kliendi tarkvara turvakontrolli, kuid pole hetkel vajalikud.

Confirm Installation Selections

Kinnita paigaldus vajutades "Install".

Seadistamine EAP-PEAP (MS-CHAP2) ja PEAP jaoks

Käivita Network Policy Server konsool.

Register server in Active Directory

Esmalt registreeri NPS server AD's. Selle tegemiseks tee paremklõps konsoolipuu juurkaustal ja vajuta "Register server in Active Directory". See võimaldab NPS serveril audentida kliente AD kasutajatega.

Palutakse luba lisada arvuti objekt gruppi, et lugeda kasutajate Dial-in seadeid. Kuigi NPS võib neid seadeid ignoreerida, on see soovitatav.

Teiste domeeni kohta forestis tuleb seda käsitsi teha. Hetkel seda vaja pole, kuna teisi domeene pole.

Viisardi käivitamine

Kasutame NPS seadistamiseks viisardit. Olles NPS konsooli juurkaustas, on tegevuspaanis rippmenüü, kus saab valida erinevate stsenaariumite viisardeid. Vali "RADIUS server for 802.1X Wireless or Wired Connections" ja vajuta "Configure 802.1X".

Select 802.1X Connections Type

Vali "Secure Wireless Connections". Nime kohale võid kirjutada midagi äratuntavat.

Specify 802.1X Switches

Dialoogis saad lisada tugijaamu (authenticator).

New RADIUS Client

Tugijaama lisamise seadete dialoog. Kõik seadmed ei pruugi toetada nii pikka salasõna (shared secret). Maksimaalse pikkus peaks kirjas olema seadme dokumentatsioonis.

Configure an Authentication Method

Vali EAP-PEAP (Microsoft: Protected EAP), kuna paljud seadmed ei oska otseselt EAP-MSCHAPv2 kasutada. PEAP sisuliselt kapseldab MSCHAPv2 TLS tunnelisse. Ühest küljest võimaldab see serveril ennast korretse TLS sertifikaadiga tuvastada, kuid teisest küljest ei nõua kliendilt sertifikaati.

Specify User Groups

Saad piirata kasutajaid, kes võivad RADIUSes end tuvastada. Kui soovid, et arvutid (arvutid iseseisvalt, mitte kasutajad) vastavalt poliitikale iseseisvalt WiFisse logiks, tasub lisada ka grupp arvutitega. Teine variant on jätta kõik tühjaks, siis lubatakse ligi kõik kasutajad. Seda valikut saab hiljem täpsemalt määrata Conditions all.

Configure a Virtual LAN (VLAN)

VLANe hetkel pole, nii et ei puutu.

Käsitsi seaded

Mõned asjad nõuavad käsitsi muutmist, seega ava uue poliitika seaded.

Overview

Oluline linnuke on "Ignore user account dial-in properties". See määrab, kas NPS järgib AD õigusi kasutada dial-in ja VPN teenuseid. Vaikimisi on kasutajatel VPN või dial-up keelatud.

Conditions

Ühenduvad kliendid peavad ühilduma kõigi tingimustega, kui vastav tingimus on määratud. St kui tingimust pole määratud, siis seda ei kontrollita. Kui tingimus eksisteerib, peab klient sellele vastama.

Constraints

Constraints toimub sarnaselt Conditions'ile, kuid piirangud on eelmääratud.

Authentication Methods

Lisa nimekirja "Microsoft: Smart Card or other certificate" ehk maakeeli EAP-TLS. Windows Mobile puhul peab EAP-TLS toimimiseks olema nimekirjas esimene. Eemalda kõik ülejäänud linnukesed.

Settings

RADIUS Attributes

Standard RADIUS attributes all eemalda DD-WRT jaoks atribuut "Framed-Protocol".

Encryption

Encryption all eemalda kõik peale "Strongest encryption (MPPE 128-bit)". Samas kõik seadmed ei pruugi tugevaimat krüpteeringut toetada. Lihtne testimine aitab seda kindlaks teha.

Sertifikaadi taotlemine ja eksport

Kuna me "Web enrollment" teenust ei paigaldanud, peab sertifikaate taotlema läbi AD'sse lisatud arvuti. Meie ainus server on ka domeenikontroller ning tavakasutajad ei saa vaikimisi domeenikontrollerisse logida. Selleks puhuks on domeeni lisatud Windows 7 virtuaalmasin.

"Certificates" konsool pole otseselt kättesaadav, kuid auto-enrollment poliitikaga me hetkel ei tegele.

Sertifikaatide konsooli avamine

Käivita MMC halduskonsool, trükkides "Run" aknasse mmc.

Avanenud aknas vajuta Ctrl+M, et lisada konsoolile laiendusi. Lisa Certificates ja jätka.

Sertifikaaditaotlusviisardi avamine

Tee paremklõps kaustal Personal ja vastavalt pildile ava uue sertifikaadi päringu viisard.

Before you begin

Kiire tutvustus - vajuta jätkamiseks "Next".

Select Certificate Enrollment Policy

Enrollment poliitikad meil puuduvad seega jätka vaikimisi valikuga.

Request Certificates

Certificate Installation Results

Kui päring õnnestus (võrk, DNS, kasutajakonto korras), sulge viisard.

Sertifikaadi eksportimise viisard

Vastavalt pildile ava sertifikaadi eksportimise viisard. See on vajalik eksportimaks sertifikaati seadmetele, millel puudub muu ligipääs võrgule, näiteks PDA'd, isiklikud arvutid või eraldiseisvad seadmed (printerid vms). Seda saaks teha läbi Web Enrollmenti, aga see hetkel puudub.

Welcome to the Certificate Export Wizard

Export Private Key

Ekspordi sertifikaat koos privaatvõtmega - muidu ei saa ju sind tuvastada.

Export File Format

Kaasa vahepealsed sertifikaadid, kuna teised seadmed ei tea enne importimist midagi meie juursertifikaadist või vahepealsetest sertifikaatidest.

Password

Kaitse eksporditud sertifikaat parooliga - see võimaldab ju kasutajat tuvastada ning valedesse kätesse sattumisel palju pahandust põhjustada.

File to Export

Määra eksporditud faili asukoht.

Completing the Certificate Export Wizard

Klientseadmed

Siin ma täpsemalt klientseadmete seadistamisele ei keskendu, kuna fookus on serveripoolel. Sertifikaatide import seisneb vaid eksporditud failil klõpsimises ja parooli sisestamises.

- MSCHAPv2 puhul võib jätta kasutajanime ette domeeni sisestamata

- Kui on vaja domeeni määratleda, kasuta vaid domeeni NetBIOS nime. FQDN peale kipub NPS pirtsutama.

Windows

- Kui klient pole domeeni liige, hoiatatakse isegi usaldusväärse juursertifikaadi puhul, kui profiil pole eelseadistatud. Profiil tuleb panna käsitsi juursertifikaati usaldama. See on kummaline, arvestades, et imporditud isikliku sertifikaadiga kaasneb ka juursertifikaadi avalik võti.

- Kui server toetab PEAP ja EAP samaaegselt, valib Windows kõigepealt PEAP. Kui ühendusprofiili (eel)seadistada, saab kliendi määrata käsitsi EAP kasutama.

- Windows puhverdab sisestatud kasutajanime ja parooli. Kui sisestasid valesti, võib osutuda võimatuks puhvrit tühjendada. Lihtne lahendus on taaskäivitus, mis tühjendab puhvri.

WIndows Mobile

- Profiili juures tuleb käsitsi määrata, kas kasutada PEAP või EAP.

- Kuna EAP-MSCHAPv2 pole toetatud, tuleb kasutada PEAP.

- Windows Mobile hoiatab samuti juursertikaadi usaldamatuse eest...?

© Mihkel Soomere 2010