AppLocker'i seadistamine ja kasutamine: Difference between revisions

No edit summary |

|||

| (46 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

= Applocker Policies = | |||

Applocker on rakenduste "lukustaja" mis lubab Windosi administraatoritel otsutada millised rakendused nende domeenis olevates serverites ja tööjaamades jooksevad. | |||

Applocker policies on sarnane Software Restriction Policies´le, aga Applocker sisaldab erinevaid eeliseid, nagu kasutaja või grupi kontode põhilist tööd ning võimalust rakendade seda rakenduste kõigile uutele versioonidel. Applocker on saadaval nii Windows 7 Enterprise, Ultimate kui ka Windows Server 2008 R2 puhul asendades Software Restriction Policiest võimalusi olles samal ajal Sotware Restriction Policies parandatud versioon. Software Restriction Policies kasutamisel tuli igal rakenduse uuendamisel hash rule uuesti luua, kuna see oli versiooni põhiline. Applocker võimaldab ka loodud Policyte eksportimist ja importimist valides selleks Local Security policy alt Applocker ja parema hiire klikika sobiva valiku. | |||

Applockeri loodud reeglid rakenduvad vaid kui Application Indetify Service on aktiivne. Selleks tuleb Services alt Application Indentity service Startup type seada Automatic kui soovitakse, et alati see arvuti käivitumisel rakendataks. Ühekordseks katsetamiseks võib ajutiselt selle käivitada vajutades Start nuppu. Hiljem saab seda ka seal peatada või tehes arvutile restardi. | |||

[[Image:App begin.jpg |1000px | center|]] | |||

= Applocker Rules = | |||

== Default Rules == | |||

Need on erinevad valmis loodud reeglid mida saab automaatsel luua ja mis võimaldavad ligipääsu Windowsile ja vaikimise kaasas olevatele rakendustele. Default rule´d on vajalikud, sest Applocker vaikimis blokeerib (fallback block) need rakendused mis pole määratud Allow reegliga. Juhul kui sa aktiveerid Applockeri, siis sa ei saa käivitada ühtegi rakendust, scriti või installerit mis ei ole defineeritud Allow reegliga. Iga erineva reegli tüübi kohta on erinevad vaikimisi loodud reeglid. Näiteks vaikimisi on executable rule - path rule. Neid vaikimisi olevaid reegleid on võimalik kohandada vastavalt vajadustele. | |||

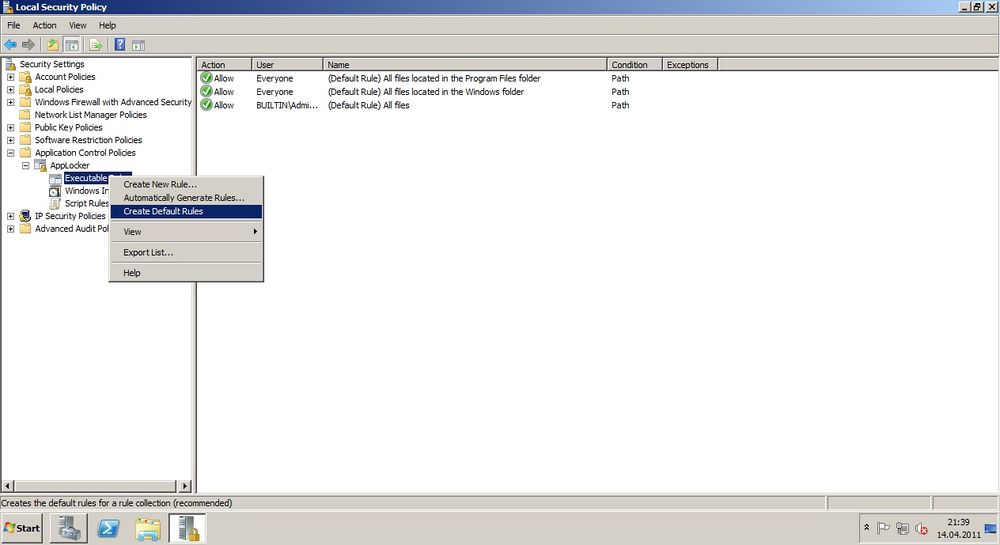

Default reegli saab luua parem klikkides Executable Rules, Windows Installer rules või Script rules peale ning siis valides Create Default Rules. | |||

[[Image:Default rule.jpg |1000px | center|]] | |||

== Rules That Block == | |||

Sa saad seade Applockeri kas lubama või blokeerime rakendusi. Keelav reegel kirjutab üle kõik lubavad reeglid, olenemata kuidas reegel on loodud. See on ka üks erinevus Software Restriction Policiest, kus ühte reeglit sai teisega üle kirjutada. Fallback Block ei kirjuta üle ühtegi reeglit. Fallback block rakendub nendele rakendustele mis ei ole spetsiaalselt lubatud. Sa pead lisama keelava reegli kui teine Applockeri reegel lubab selle käivitamist. Näiteks sa tahad, et kõik saaksid mingit kindlat programmi käivitada välja arvatud üks grupp. Sel juhul sa pead looma kaks reeglit. Esimene mis lubab selle kasutamise kõigile ja teise mis keelab selle kasutamise teatud grupil. Applockeri reeglid võimaldavad lisada ka erandeid, aga need ei võimalda seda grupi põhiliselt. Sa saad määrata täpseid Block reegleid, mis on lubatud läbi default reeglite. Näiteks default reeglid lubavad kasutada Solitare, sa saad selle keelata määratas Block reegli vaid Solitarele. Samuti on võimalik seda teha, default reeglitesse luues erandit. | |||

[[Image:Block rules.jpg |1000px | center|]] | |||

== Executable Rules == | |||

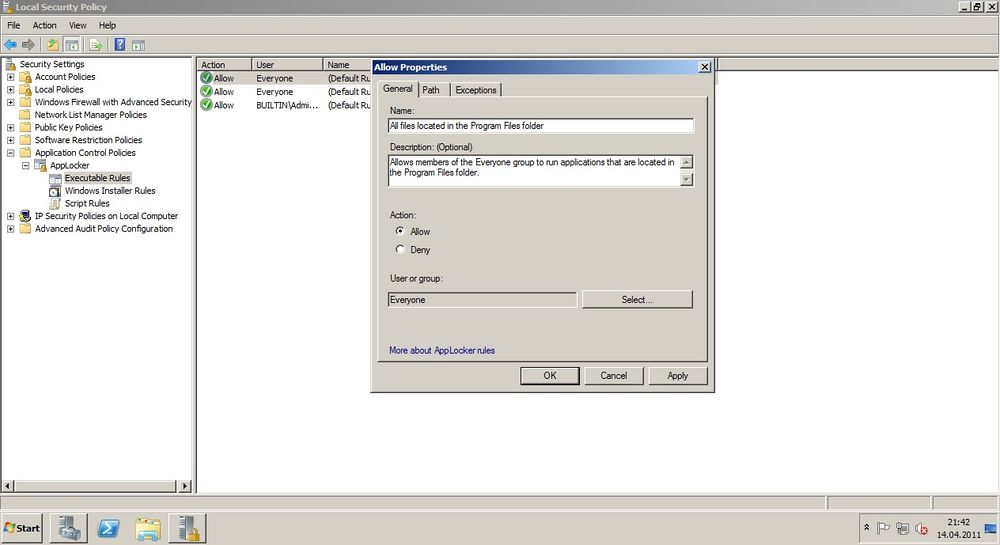

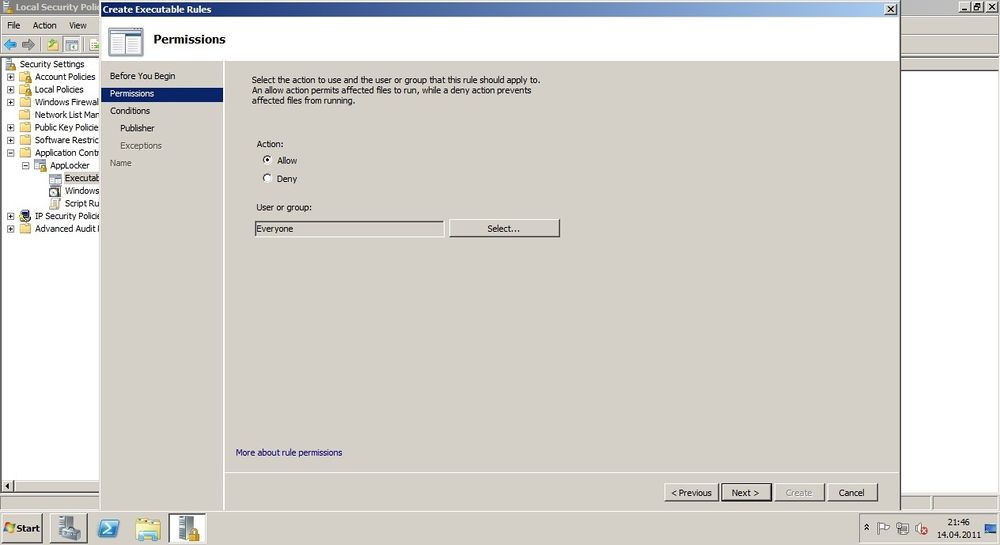

Need reeglid rakenduvad failidele, mis on .exe või .com laiendiga. Vaikimisi on executable reegel path rule mis lubab kõigil käivitada rakendusi Program Files ja Windowsi kaustas. Applocker polices on primaarsed käivitavatele rakendustele, seepärast lubatakse organisatsioonides executable reegleid. Vaikimisi reeglid lubavad ka admistraatorite grupi liikmetel käivitada rakendusi olenemata asukohast. Vajalik on kasutada vaikimisi executable reeglit või reegleid mis kattuvad nende funktsionaalsusega, sest windows ei tööta korralikult kuni teatud rakendused pole kaetud nende vaikimis reeglitega, mis lubavad neid käivitada. Kui sa tahad luua reeglit, siis on scope seatud Everyone peale, isegi kui sellist lokaalset gruppi ei eksisteeri. Kui sa valid muuda reeglit (modify rule) saad sa valida vajaliku grupi või kasutaja konto. | |||

[[Image:Excut rules.jpg |1000px | center|]] | |||

== Windows Installer Rules == | |||

Windows installer rules hõlmab .msi ja .msp laienditega faile. Sa saad kasutada windows installer reeglit kas blokeerida või lubada tarkvara instaleerimist arvutisse. Vaikimisi Windows installer rule lubab Everyone grupil käivitada digitaalselt allkirjastatud windowsi installimis faile, %Systemdrive%\Windows\Installer kaustas asuvaid faile ja lubab lokaalse administraatori grupi liikmetel käivitada .msi või .msp laiendiga faile. Vaikimisi reeglid lubavad ka instaleerida tarkvara ja uuendusi läbi Group Policy. Tuleb ka meeles pidada et isegi kui Applocker reegel lubab kõigil instaleerida teatuid install faile, vajavad nad siiski administraatori õigusi selleks et tarkvara arvutisse paigaldada. Installer reeglid on kõige kasulikumad kui on kasutuses kaasaskantavad seadmed (süle-, tahvel- pihuarvutid, telefonid jne), mis jooksutavad windows 7, mis nõuab kasutajatelt kohaliku administraatori ligipääsu taset. Pärast seda kui sa eemaldad vaikimisi reegli mis lubab kohalikul adnministratoril kasutada kõiki installereid, saad sa keelata mis install failidele kohalik administraator kasutada saab. Sellisel juhul pead sa ka keelama ligipääse Local Group Policy Editorile, muidu saavad kohaliku administraatori õigusega kasutajad muuta policy sätteid. | |||

== Script Rules == | |||

Script rules töötab failide puhul mis on laiendiga .ps1, .bat, .cmd, .vbs ja .js. Scriptide puhul on võimalik kasutada ka publisheri reeglit, aga enamus scripte on loodud kohaliku võrgus toimima süsteemi administraatorite poolt ja on harva digitaalselt signeeritud. Sa saad ka kasutada hash reeglit scriptidega mida harva muudad ja path reeglit faili kaustade puhul mis sisaldavad scripte mida regulaarselt uuendatakse. Kui sa kasutad path reeglit pead sa kindlustama, et kaustad mis sisaldavad scripte on seatud nii nn "pahad" scriptid ei satuks sinna kausta. Vaikimisi scripti reegel lubab käivitada scripte mis asuvad Program Files ja Windows nimelistes kaustades. Vaikimis scripti reegel lubab ka sisse ehitatud administraatori gupi kasutajatel käivitada scripte olenemat asukohast. | |||

== DLL Rules == | |||

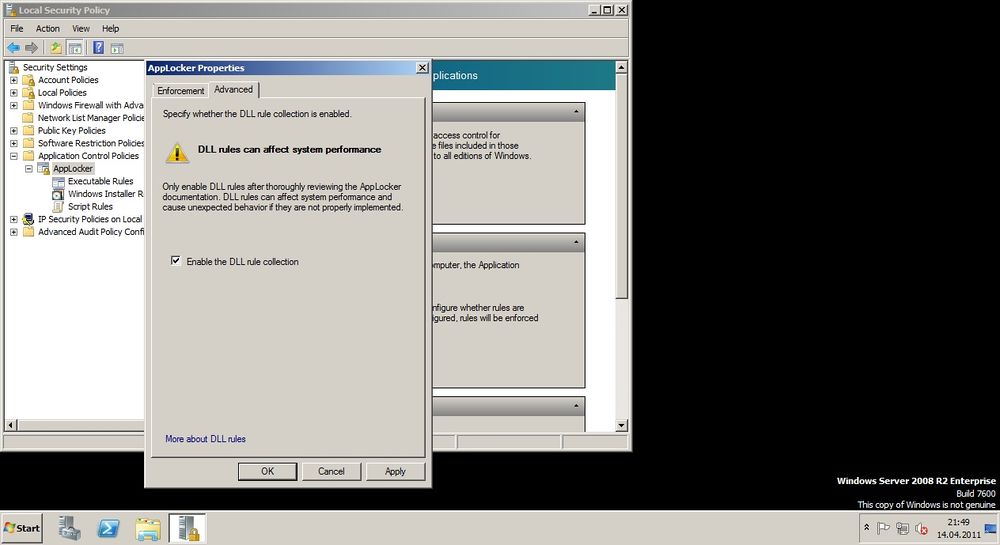

DLL rule töötab failidega mis on tuntud kui librarys ja omavad .dll või .ocx laiendit. Libarys aitavad rakendusi töös hoida. DLL reeglid ei ole vaikimis lubatud kui sa lülitad sisse Applockeri. DLL reeglid pakuvad maksimaalset turvalisuse taset, aga omavad ka sujuvas töös tagasilööke. Sa pead igale DLL failile looma DLL reegli, mida kasutab rakendus töötamiseks Windows 7 all. Kuigi reeglite tegemine on tehtud lihtsamaks reeglite automatselt loomise läbi, siis kasutaja sujuv töötamine omab tagasilööke sel ajal kui Applocker kontrollib igakord igat DLL faili mida rakendus vajab tööks. DLL reeglite lubamiseks tuleb parem klikk teha Computer Configuration sealt edasi Windows Settings/Security Settings/Application Control Policies/Applocker hiire parema kliki alt propertis, siis valida Advanced sakk ning märkida linnuke Enable The DLL rules Collection ette. | |||

[[Image:Dll rules.jpg |1000px | center|]] | |||

== Publisher Rules == | |||

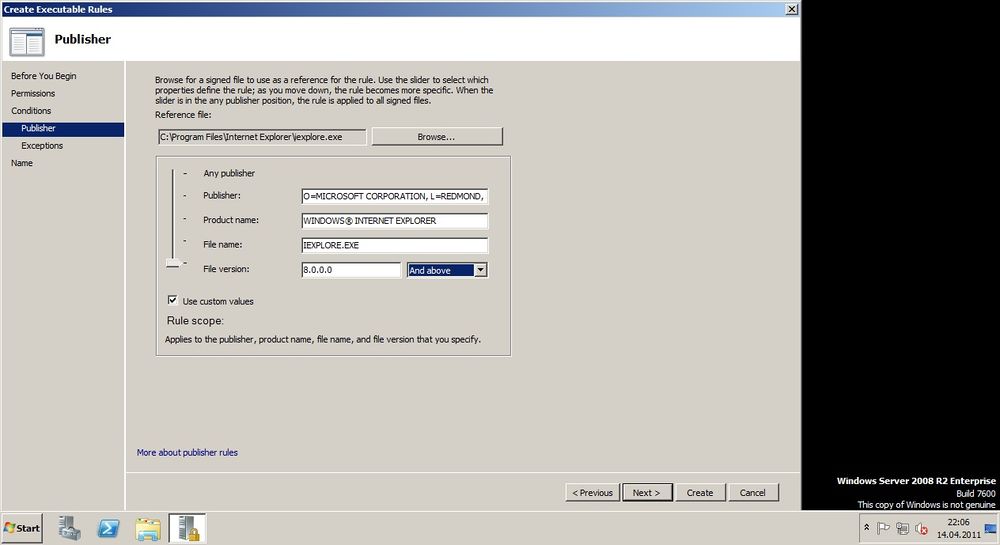

Publisher rules töötavad Applockeris fail koodis sisse kirjutatud sertifikaatide baasil.Erinevalt Software Restricton Policy setrifikaadi reeglist, ei ole vajalik hankida sertifikaati publisher reegli kasutamiseks,sest digitaalse signatuuri detailid hangitakse otse rakenduse failist. Kui failil ei ole digitaalselt signatuuri, sa ei sa keelata või lubata selle kasutamist Applocker publisher reegliga. Publisher reeglid on rohkem paindlikumad kui hash reeglid, sest sa ei saa vaid määrata kindlat versiooni failist, aga isegi ka kõiki tulevasi versioone antud failist. See tähendab, et sa ei pea looma publisher reeglit igakord kui sa uuendad tarkvara, sest olemas olev reegel jääb püsima. Sa saad ka määrata kindla versiooni failist muutes File | |||

versioon järel valikuks Exactly. Soovides keelata vanemate versioonide kasutamist on valikuks And above ning uuemate versioonide puhul And below. Nende valikute kasutamiseks tuleb märkida ruuduke kirjaga Use custom values. | |||

Kasutades liugurit saad sa ka muuta spetsiifilisemalt kehtivusala publishing reeglil, et see rakenduks kindlale faili nimele või rakendusele mis on signeeritud avaldaja poolt. Või siis igale rakendusele mis on signeeritud avaldaja poolt või igale rakendusele mis on signeeritud suvalise avaldaja poolt. Viimane variant ei rakendu igale rakendusele vaid neile mis on avaldaja poolt signeeritud. Kui sa lisad lubava reegli nii, et liugur on seatud Any Publisher peale, siis kõiki rakendusi mis on signeeritud avaldajate poolt saab käivitada ja mitte signeerituid ei saa käivitada. | |||

[[Image:Publ rules.jpg |1000px | center|]] | |||

== Hash Rules == | |||

Hash rules põhineb samadel alustel nagu Software Restriction Policies. Hash reeglid lubavad sul indefitseerida erilist binaar faili mis ei ole digitaalselt signeeritud luues sellest erilise digitaalse sõrmejälje. Sõrmejälg on tuntud ka kui räsi fail. Failide räsid on Applockeris rohkem konfigureeritavamad kui Software Restriction Policies sellepärast, et sa saad kasutada Rule Creation wizardit automatiseerimiseks kõikide failide räside loomist kindlas asukohas. Faili räside puhul tuleb neid igakord uuesti luua uuendates faili kas või läbi windows update kaudu, kuna selle käigus muudetakse faili ning siis sõrmejälg ei klapi enam uuendatud failiga. Räsi loomiseks navigeerida failine kasutades selleks kas Browse Files | |||

või Browse folders. Viimase puhul luuakse räsi kõigile failidele mis asuvad antud kaustas, alamkaustu ja nendes sisalduvaid faile ei lisata. Kuna faili räsid reeglid on faili põhised ei sa saa luua erandeid neile. | |||

== Path Rules == | |||

Applocker Path Ruled töötavad sarnaselt Software Restriction Policele. Path reeglid lubavad sul määrata kindla kausta, mille puhul lisatakse sinna hulka kogu kausta sisu, kaasaarvatud alamkaustad ja nende sisu või siis kindla faili põhiselt. Path reeglite eeliseks on nende loomise lihtsus. Miinuseks on, et nad on kõige ebaturvalisemad Applocker reeglite seast. Pahatahlik kasutaja võib neid lõhkuda kui ta kopeerib käivitatava faili path reegliga kaitstud kausta või kui ta kirjutab kaitstud faili üle. Path reeglid on kõige efektiivsemad kui kasutatakse faili ja kaustade õigusi arvutis. | |||

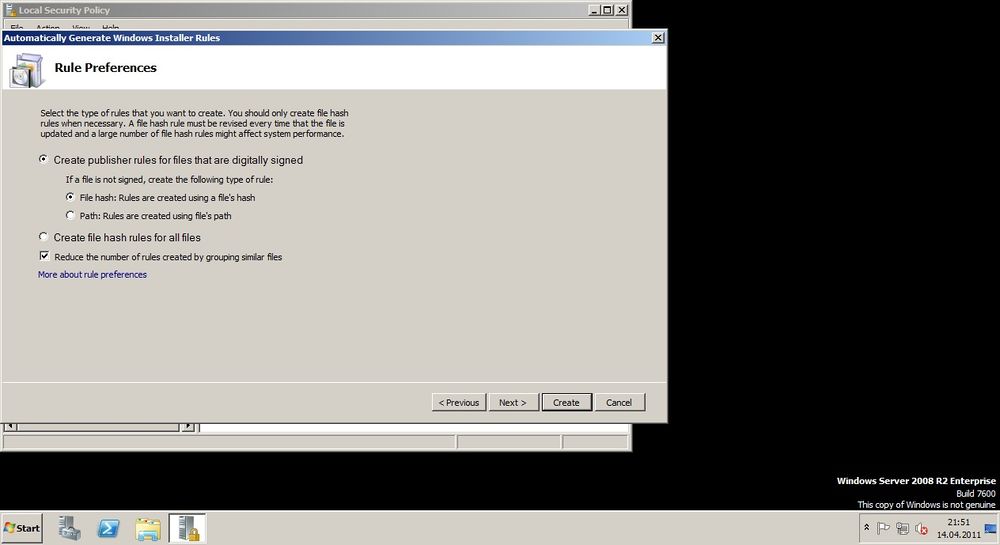

= Reeglite automaatne loomine = | |||

Oluline eelis Applockeril on Software Restriction Policies ees on luua automaatselt reegleid. Applockeris reegli loomiseks tuleb teha parem klikk Executable Rules, Windows Installer Rules või Script Rules peal ja siis valida Automatically Generate Rules. Edasi küsitakse sult kindlat kausta wizardi poolt skannimiseks. Järgnevaid valikuid mis lubavad sul Windowsil automaatselt luua publisher reegleid failidele mis on digitaalselt signeeritud ja annavad sul veel võimaluse luua hash või path reegleid failidele mis ei ole signeeritud. Alternatiivina saad sa luua faili hash reegli kõikidele failidele. Wizard automaatselt skaneerib valitud kausta ja kõiki selles sisalduvaid kaustu ja loob vastava reegli. | |||

[[Image:Autom rules.jpg |1000px | center|]] | |||

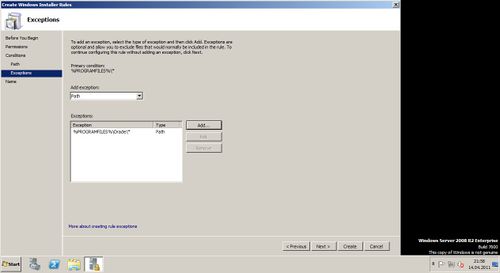

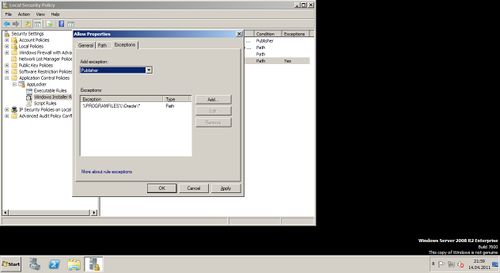

= Erandite konfigureerimine = | |||

Erandid lubavad sul kindlaid rakendusi vabastada üldistest loodud reeglitest. Näiteks sa oled loonud publisher reegli mis lubab kõigil kasutada mingit programmi, aga sa tahad keelata viimase versiooni kasutamise näiteks nr 7. Sa saad kasutada mingit kindlat meetodit erandi määramiseks ja valitud meetod ei sõltu valitud reegli tüübist. Näiteks sa saad kasutada publisher reeglit mis lubab kõiki Microsofti poolt väljastatud programme arvutis käivitada, aga sa saad ka keelata faili hash meetodil käivitada Solitaire. See näide töötab vaid kui ei ole vaikimisi path reeglit loodud Program Files kaustale. Sa saad luua erandeid nii lubavaid kui ka keelavaid. Luues uut reeglit saab juba ära määrata ka erandid või siis valides reegli kuhu soovite lisada erandi, parem hiire klikk propertis ja Exeptions sakk. | |||

[[Image:Exep rules.jpg |500px | ]] | |||

[[Image:Exep2 rules.jpg |500px | ]] | |||

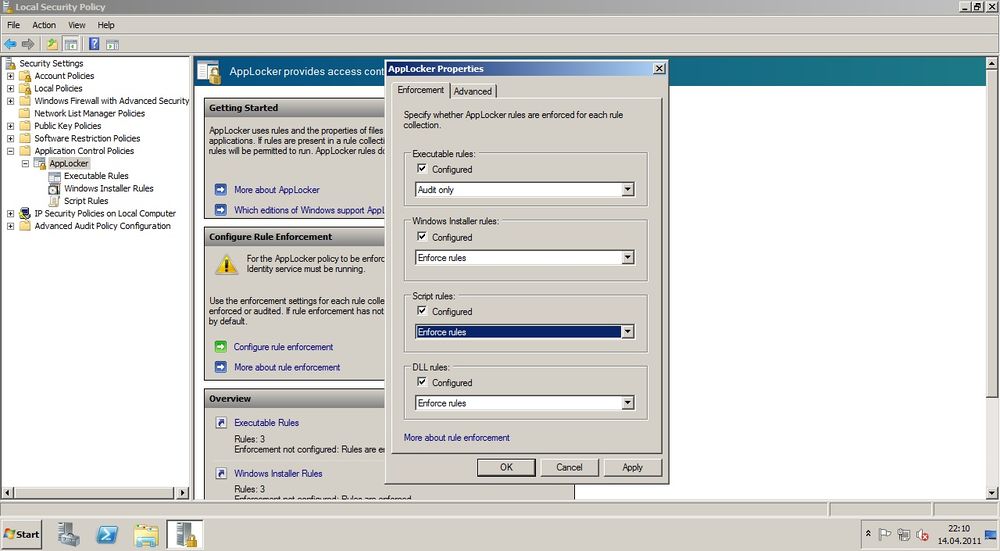

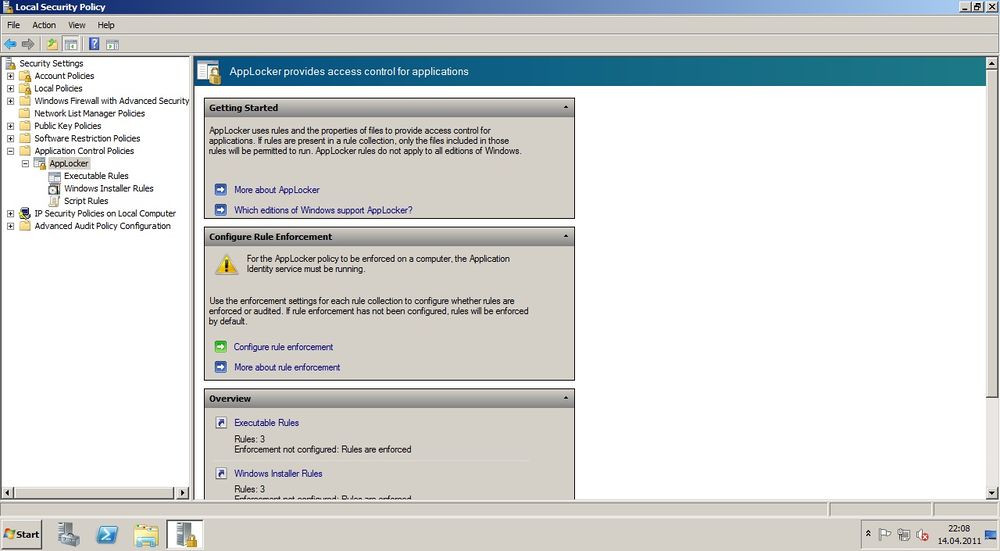

= AppLocker Auditing = | |||

Applockeril on lõplik mõju rakenduste toimele, mõistlik oleks enne Applockeri täieliu tööle panemist seda katsetada. Selleks on olemas Applocker Audit mode. See võimaldab sul jälgida milliseid rakendusi tegelikult blokeeritakse, milliseid saab käivitada ning milliste töös esineb tõrkeid. Selleks tuleb Applocker propertis alt Enforcment sakis määrata Audit only. | |||

[[Image:App audit.jpg |1000px | ]] | |||

Applocker auditi sündmused kirjutatakse Applocker event logisse, mille leiab Event Viewer alt Application and Service Logs/ Microsoft/Windows. Kõik rakendusi mida mõjutab Applocker logitakse. Iga sündmus Applockeri logis sisaldab detailset informatsiooni nagu: | |||

* Reegli nime | |||

* Grupi või kasutaja SID numbrit | |||

* Mis failide reegel mõju avaldas ja selle täpset asukohta | |||

* Kas faili blokeeriti või lubati | |||

* Reegli tüüp (publisher, path või hash) | |||

= Viited = | |||

* http://technet.microsoft.com/en-us/library/dd723678(WS.10).aspx | |||

* http://technet.microsoft.com/en-us/library/dd378941(WS.10).aspx | |||

* http://technet.microsoft.com/en-us/edge/Video/ff710694 | |||

* http://www.windowsitpro.com/article/security/applocker-in-windows-server-2008-r2-and-windows-7 | |||

* http://technet.microsoft.com/en-us/dd723693.aspx | |||

= Autor = | |||

Rasmus Linnamäe Ak22 | Rasmus Linnamäe Ak22 | ||

Latest revision as of 17:10, 25 April 2011

Applocker Policies

Applocker on rakenduste "lukustaja" mis lubab Windosi administraatoritel otsutada millised rakendused nende domeenis olevates serverites ja tööjaamades jooksevad. Applocker policies on sarnane Software Restriction Policies´le, aga Applocker sisaldab erinevaid eeliseid, nagu kasutaja või grupi kontode põhilist tööd ning võimalust rakendade seda rakenduste kõigile uutele versioonidel. Applocker on saadaval nii Windows 7 Enterprise, Ultimate kui ka Windows Server 2008 R2 puhul asendades Software Restriction Policiest võimalusi olles samal ajal Sotware Restriction Policies parandatud versioon. Software Restriction Policies kasutamisel tuli igal rakenduse uuendamisel hash rule uuesti luua, kuna see oli versiooni põhiline. Applocker võimaldab ka loodud Policyte eksportimist ja importimist valides selleks Local Security policy alt Applocker ja parema hiire klikika sobiva valiku. Applockeri loodud reeglid rakenduvad vaid kui Application Indetify Service on aktiivne. Selleks tuleb Services alt Application Indentity service Startup type seada Automatic kui soovitakse, et alati see arvuti käivitumisel rakendataks. Ühekordseks katsetamiseks võib ajutiselt selle käivitada vajutades Start nuppu. Hiljem saab seda ka seal peatada või tehes arvutile restardi.

Applocker Rules

Default Rules

Need on erinevad valmis loodud reeglid mida saab automaatsel luua ja mis võimaldavad ligipääsu Windowsile ja vaikimise kaasas olevatele rakendustele. Default rule´d on vajalikud, sest Applocker vaikimis blokeerib (fallback block) need rakendused mis pole määratud Allow reegliga. Juhul kui sa aktiveerid Applockeri, siis sa ei saa käivitada ühtegi rakendust, scriti või installerit mis ei ole defineeritud Allow reegliga. Iga erineva reegli tüübi kohta on erinevad vaikimisi loodud reeglid. Näiteks vaikimisi on executable rule - path rule. Neid vaikimisi olevaid reegleid on võimalik kohandada vastavalt vajadustele. Default reegli saab luua parem klikkides Executable Rules, Windows Installer rules või Script rules peale ning siis valides Create Default Rules.

Rules That Block

Sa saad seade Applockeri kas lubama või blokeerime rakendusi. Keelav reegel kirjutab üle kõik lubavad reeglid, olenemata kuidas reegel on loodud. See on ka üks erinevus Software Restriction Policiest, kus ühte reeglit sai teisega üle kirjutada. Fallback Block ei kirjuta üle ühtegi reeglit. Fallback block rakendub nendele rakendustele mis ei ole spetsiaalselt lubatud. Sa pead lisama keelava reegli kui teine Applockeri reegel lubab selle käivitamist. Näiteks sa tahad, et kõik saaksid mingit kindlat programmi käivitada välja arvatud üks grupp. Sel juhul sa pead looma kaks reeglit. Esimene mis lubab selle kasutamise kõigile ja teise mis keelab selle kasutamise teatud grupil. Applockeri reeglid võimaldavad lisada ka erandeid, aga need ei võimalda seda grupi põhiliselt. Sa saad määrata täpseid Block reegleid, mis on lubatud läbi default reeglite. Näiteks default reeglid lubavad kasutada Solitare, sa saad selle keelata määratas Block reegli vaid Solitarele. Samuti on võimalik seda teha, default reeglitesse luues erandit.

Executable Rules

Need reeglid rakenduvad failidele, mis on .exe või .com laiendiga. Vaikimisi on executable reegel path rule mis lubab kõigil käivitada rakendusi Program Files ja Windowsi kaustas. Applocker polices on primaarsed käivitavatele rakendustele, seepärast lubatakse organisatsioonides executable reegleid. Vaikimisi reeglid lubavad ka admistraatorite grupi liikmetel käivitada rakendusi olenemata asukohast. Vajalik on kasutada vaikimisi executable reeglit või reegleid mis kattuvad nende funktsionaalsusega, sest windows ei tööta korralikult kuni teatud rakendused pole kaetud nende vaikimis reeglitega, mis lubavad neid käivitada. Kui sa tahad luua reeglit, siis on scope seatud Everyone peale, isegi kui sellist lokaalset gruppi ei eksisteeri. Kui sa valid muuda reeglit (modify rule) saad sa valida vajaliku grupi või kasutaja konto.

Windows Installer Rules

Windows installer rules hõlmab .msi ja .msp laienditega faile. Sa saad kasutada windows installer reeglit kas blokeerida või lubada tarkvara instaleerimist arvutisse. Vaikimisi Windows installer rule lubab Everyone grupil käivitada digitaalselt allkirjastatud windowsi installimis faile, %Systemdrive%\Windows\Installer kaustas asuvaid faile ja lubab lokaalse administraatori grupi liikmetel käivitada .msi või .msp laiendiga faile. Vaikimisi reeglid lubavad ka instaleerida tarkvara ja uuendusi läbi Group Policy. Tuleb ka meeles pidada et isegi kui Applocker reegel lubab kõigil instaleerida teatuid install faile, vajavad nad siiski administraatori õigusi selleks et tarkvara arvutisse paigaldada. Installer reeglid on kõige kasulikumad kui on kasutuses kaasaskantavad seadmed (süle-, tahvel- pihuarvutid, telefonid jne), mis jooksutavad windows 7, mis nõuab kasutajatelt kohaliku administraatori ligipääsu taset. Pärast seda kui sa eemaldad vaikimisi reegli mis lubab kohalikul adnministratoril kasutada kõiki installereid, saad sa keelata mis install failidele kohalik administraator kasutada saab. Sellisel juhul pead sa ka keelama ligipääse Local Group Policy Editorile, muidu saavad kohaliku administraatori õigusega kasutajad muuta policy sätteid.

Script Rules

Script rules töötab failide puhul mis on laiendiga .ps1, .bat, .cmd, .vbs ja .js. Scriptide puhul on võimalik kasutada ka publisheri reeglit, aga enamus scripte on loodud kohaliku võrgus toimima süsteemi administraatorite poolt ja on harva digitaalselt signeeritud. Sa saad ka kasutada hash reeglit scriptidega mida harva muudad ja path reeglit faili kaustade puhul mis sisaldavad scripte mida regulaarselt uuendatakse. Kui sa kasutad path reeglit pead sa kindlustama, et kaustad mis sisaldavad scripte on seatud nii nn "pahad" scriptid ei satuks sinna kausta. Vaikimisi scripti reegel lubab käivitada scripte mis asuvad Program Files ja Windows nimelistes kaustades. Vaikimis scripti reegel lubab ka sisse ehitatud administraatori gupi kasutajatel käivitada scripte olenemat asukohast.

DLL Rules

DLL rule töötab failidega mis on tuntud kui librarys ja omavad .dll või .ocx laiendit. Libarys aitavad rakendusi töös hoida. DLL reeglid ei ole vaikimis lubatud kui sa lülitad sisse Applockeri. DLL reeglid pakuvad maksimaalset turvalisuse taset, aga omavad ka sujuvas töös tagasilööke. Sa pead igale DLL failile looma DLL reegli, mida kasutab rakendus töötamiseks Windows 7 all. Kuigi reeglite tegemine on tehtud lihtsamaks reeglite automatselt loomise läbi, siis kasutaja sujuv töötamine omab tagasilööke sel ajal kui Applocker kontrollib igakord igat DLL faili mida rakendus vajab tööks. DLL reeglite lubamiseks tuleb parem klikk teha Computer Configuration sealt edasi Windows Settings/Security Settings/Application Control Policies/Applocker hiire parema kliki alt propertis, siis valida Advanced sakk ning märkida linnuke Enable The DLL rules Collection ette.

Publisher Rules

Publisher rules töötavad Applockeris fail koodis sisse kirjutatud sertifikaatide baasil.Erinevalt Software Restricton Policy setrifikaadi reeglist, ei ole vajalik hankida sertifikaati publisher reegli kasutamiseks,sest digitaalse signatuuri detailid hangitakse otse rakenduse failist. Kui failil ei ole digitaalselt signatuuri, sa ei sa keelata või lubata selle kasutamist Applocker publisher reegliga. Publisher reeglid on rohkem paindlikumad kui hash reeglid, sest sa ei saa vaid määrata kindlat versiooni failist, aga isegi ka kõiki tulevasi versioone antud failist. See tähendab, et sa ei pea looma publisher reeglit igakord kui sa uuendad tarkvara, sest olemas olev reegel jääb püsima. Sa saad ka määrata kindla versiooni failist muutes File versioon järel valikuks Exactly. Soovides keelata vanemate versioonide kasutamist on valikuks And above ning uuemate versioonide puhul And below. Nende valikute kasutamiseks tuleb märkida ruuduke kirjaga Use custom values. Kasutades liugurit saad sa ka muuta spetsiifilisemalt kehtivusala publishing reeglil, et see rakenduks kindlale faili nimele või rakendusele mis on signeeritud avaldaja poolt. Või siis igale rakendusele mis on signeeritud avaldaja poolt või igale rakendusele mis on signeeritud suvalise avaldaja poolt. Viimane variant ei rakendu igale rakendusele vaid neile mis on avaldaja poolt signeeritud. Kui sa lisad lubava reegli nii, et liugur on seatud Any Publisher peale, siis kõiki rakendusi mis on signeeritud avaldajate poolt saab käivitada ja mitte signeerituid ei saa käivitada.

Hash Rules

Hash rules põhineb samadel alustel nagu Software Restriction Policies. Hash reeglid lubavad sul indefitseerida erilist binaar faili mis ei ole digitaalselt signeeritud luues sellest erilise digitaalse sõrmejälje. Sõrmejälg on tuntud ka kui räsi fail. Failide räsid on Applockeris rohkem konfigureeritavamad kui Software Restriction Policies sellepärast, et sa saad kasutada Rule Creation wizardit automatiseerimiseks kõikide failide räside loomist kindlas asukohas. Faili räside puhul tuleb neid igakord uuesti luua uuendates faili kas või läbi windows update kaudu, kuna selle käigus muudetakse faili ning siis sõrmejälg ei klapi enam uuendatud failiga. Räsi loomiseks navigeerida failine kasutades selleks kas Browse Files või Browse folders. Viimase puhul luuakse räsi kõigile failidele mis asuvad antud kaustas, alamkaustu ja nendes sisalduvaid faile ei lisata. Kuna faili räsid reeglid on faili põhised ei sa saa luua erandeid neile.

Path Rules

Applocker Path Ruled töötavad sarnaselt Software Restriction Policele. Path reeglid lubavad sul määrata kindla kausta, mille puhul lisatakse sinna hulka kogu kausta sisu, kaasaarvatud alamkaustad ja nende sisu või siis kindla faili põhiselt. Path reeglite eeliseks on nende loomise lihtsus. Miinuseks on, et nad on kõige ebaturvalisemad Applocker reeglite seast. Pahatahlik kasutaja võib neid lõhkuda kui ta kopeerib käivitatava faili path reegliga kaitstud kausta või kui ta kirjutab kaitstud faili üle. Path reeglid on kõige efektiivsemad kui kasutatakse faili ja kaustade õigusi arvutis.

Reeglite automaatne loomine

Oluline eelis Applockeril on Software Restriction Policies ees on luua automaatselt reegleid. Applockeris reegli loomiseks tuleb teha parem klikk Executable Rules, Windows Installer Rules või Script Rules peal ja siis valida Automatically Generate Rules. Edasi küsitakse sult kindlat kausta wizardi poolt skannimiseks. Järgnevaid valikuid mis lubavad sul Windowsil automaatselt luua publisher reegleid failidele mis on digitaalselt signeeritud ja annavad sul veel võimaluse luua hash või path reegleid failidele mis ei ole signeeritud. Alternatiivina saad sa luua faili hash reegli kõikidele failidele. Wizard automaatselt skaneerib valitud kausta ja kõiki selles sisalduvaid kaustu ja loob vastava reegli.

Erandite konfigureerimine

Erandid lubavad sul kindlaid rakendusi vabastada üldistest loodud reeglitest. Näiteks sa oled loonud publisher reegli mis lubab kõigil kasutada mingit programmi, aga sa tahad keelata viimase versiooni kasutamise näiteks nr 7. Sa saad kasutada mingit kindlat meetodit erandi määramiseks ja valitud meetod ei sõltu valitud reegli tüübist. Näiteks sa saad kasutada publisher reeglit mis lubab kõiki Microsofti poolt väljastatud programme arvutis käivitada, aga sa saad ka keelata faili hash meetodil käivitada Solitaire. See näide töötab vaid kui ei ole vaikimisi path reeglit loodud Program Files kaustale. Sa saad luua erandeid nii lubavaid kui ka keelavaid. Luues uut reeglit saab juba ära määrata ka erandid või siis valides reegli kuhu soovite lisada erandi, parem hiire klikk propertis ja Exeptions sakk.

AppLocker Auditing

Applockeril on lõplik mõju rakenduste toimele, mõistlik oleks enne Applockeri täieliu tööle panemist seda katsetada. Selleks on olemas Applocker Audit mode. See võimaldab sul jälgida milliseid rakendusi tegelikult blokeeritakse, milliseid saab käivitada ning milliste töös esineb tõrkeid. Selleks tuleb Applocker propertis alt Enforcment sakis määrata Audit only.

Applocker auditi sündmused kirjutatakse Applocker event logisse, mille leiab Event Viewer alt Application and Service Logs/ Microsoft/Windows. Kõik rakendusi mida mõjutab Applocker logitakse. Iga sündmus Applockeri logis sisaldab detailset informatsiooni nagu:

- Reegli nime

- Grupi või kasutaja SID numbrit

- Mis failide reegel mõju avaldas ja selle täpset asukohta

- Kas faili blokeeriti või lubati

- Reegli tüüp (publisher, path või hash)

Viited

- http://technet.microsoft.com/en-us/library/dd723678(WS.10).aspx

- http://technet.microsoft.com/en-us/library/dd378941(WS.10).aspx

- http://technet.microsoft.com/en-us/edge/Video/ff710694

- http://www.windowsitpro.com/article/security/applocker-in-windows-server-2008-r2-and-windows-7

- http://technet.microsoft.com/en-us/dd723693.aspx

Autor

Rasmus Linnamäe Ak22