DNS Spoofing: Difference between revisions

No edit summary |

No edit summary |

||

| (38 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

Autor: Taavo Siimer (AK31) | Autor: Taavo Siimer (AK31) | ||

| Line 7: | Line 5: | ||

=DNS spoofing sisevõrgus= | =DNS spoofing sisevõrgus= | ||

Realiseeritakse ühe sisevõrgu subneti piires Man-In-The-Middle rünnakuna, üldjuhul kasutades selleks Linuxi tarkvara Ettercap või Windows tarkvara Cain. Selleks jälgitakse sisevõrguliiklust ning valitakse ohver või IP vahemik, kelle DNS päringutele vastab | Realiseeritakse ühe sisevõrgu subneti piires Man-In-The-Middle rünnakuna, üldjuhul kasutades selleks Linuxi tarkvara Ettercap või Windows tarkvara Cain. Selleks jälgitakse sisevõrguliiklust ning valitakse ohver või IP vahemik, kelle DNS päringutele vastab häkkeri vale DNS arvuti/server. Millelt saadetakse DNS päringutele vale veebi saidi päring, nt pöördudes google.com poole, suunatakse päringu tegija hoopis teise domeeni peale. Põhiliselt võib selleks ette tulla pangalingi feikimist, suunamist URL’le kus võib mingi trooja ohvri arvutisse ronida jne. | ||

Sisuliselt näeks see välja nii: | Sisuliselt näeks see välja nii: | ||

[[File: | [[File:fakeDNS.jpg]] | ||

Ülaltoodud pilt pärineb: [http://www.technicaljones.com/2010/07/tech-term---dns-spoofing] | |||

Kommentaar: | |||

1. Ründaja solgib programmiga Ettercap sisevõrgu DNS serveri cache. | |||

2. Sisevõrgu kasutaja teeb DNS serverist päringu | |||

Näide ( | 3. DNS server edastab ründaja poolt etteantud vale lingi, nt fake pangalingi kasutajale. | ||

Installeeri ettercap tarkvara (Linux Ubuntu näitel): | |||

4. Kasutaja püüab siseneda valele pangalingile ja võib avalikustada oma panga andmeid ja/või jääda rahast ilma.... | |||

Et antud rünnet teostada, peab olema häkkeril kõigepealt ligipääs ohvri(te) sisevõrku, muidu pole antud rünne teostatav. | |||

Näide (DNS Spoofing Ettercap'iga): | |||

Installeeri ettercap tarkvara, root õigustes (Linux Ubuntu näitel): | |||

<pre> | <pre> | ||

apt-get install ettercap | |||

</pre> | </pre> | ||

(võimalik et tuleb mõned libraryd juurde pookida, kui ei tööta, siis uuri http://ettercap.sourceforge.net) | (võimalik et tuleb mõned libraryd juurde pookida, kui ei tööta, siis uuri http://ettercap.sourceforge.net) | ||

Otsi ülesse ettercap konfifail - etter.dns (otsimiseks kasuta find’i): | Otsi ülesse ettercap konfifail - etter.dns (otsimiseks kasuta find’i): | ||

| Line 32: | Line 45: | ||

/usr/share/ettercap/etter.dns | /usr/share/ettercap/etter.dns | ||

</pre> | </pre> | ||

Modifitseeri etter.dns faili. | Modifitseeri etter.dns faili. | ||

Etter.dns failis on toodud ühe näitena microsoft.com saidile ümbersuunamine www.linux.org peale ;) | Etter.dns failis on toodud ühe näitena microsoft.com saidile ümbersuunamine www.linux.org peale ;) | ||

Selle asemel muuda ja suuna kõik google.ee tehavad päringud www.itcollege.ee peale. | Selle asemel muuda ja suuna kõik google.ee tehavad päringud www.itcollege.ee peale. | ||

(Et teada saada www.itcollege.ee avalikku IP aadressi, siis selleks aitab nt ping !): | (Et teada saada www.itcollege.ee avalikku IP aadressi, siis selleks aitab nt ping !): | ||

<pre> | <pre> | ||

| Line 43: | Line 60: | ||

www.google.ee A 193.40.194.205 | www.google.ee A 193.40.194.205 | ||

</pre> | </pre> | ||

Nüüd käivita ettercap (root õigustes), eeldates et kasutatav võrguliides on eth0: | Nüüd käivita ettercap (root õigustes), eeldates et kasutatav võrguliides on eth0: | ||

<pre> | <pre> | ||

ettercap -T -q -i eth0 -P dns_spoof -M arp // // | |||

</pre> | </pre> | ||

| Line 62: | Line 80: | ||

// // = specify all hosts | // // = specify all hosts | ||

Tulemus on allpool näha: | |||

[[File:fakeWWWpage.jpg]] | |||

| Line 68: | Line 94: | ||

Tähendab ennekõike seda, et tehakse rünnak läbi [[Open resolver]] DNS serveri. Kuna Open Resolver edastab tehtavad päringud edasi ilma piiranguteta, siis saab sellisel kujul teha väga efektiivselt DDOS rünnakuid ja seda väga suuremastaapselt. | Tähendab ennekõike seda, et tehakse rünnak läbi [[Open resolver]] DNS serveri. Kuna Open Resolver edastab tehtavad päringud edasi ilma piiranguteta, siis saab sellisel kujul teha väga efektiivselt DDOS rünnakuid ja seda väga suuremastaapselt. | ||

Kuidas toimib avaliku võrgu DNS Spoofing – üheks näiteks oleks „DNS cache poisoning“ tehnoloogia, millega solgitakse avaliku DNS serveri (mis töötab Open Resolver põhimõttel) DNS cache ja vahetatakse mingi üldiselt enam levinud saidi (või saitide) IP aadress(id) välja ründe objektiks oleva IP’ga. Oletame et enam levinud päritav IP oleks sait google.com, siis cache poisoning korral saadetakse kõik google.com päringud ohvri saidile olgu selleks nt itcollege.ee. Kuna oletame, et itcollege.ee sait pole võimeline vastu võtma | Kuidas toimib avaliku võrgu DNS Spoofing – üheks näiteks oleks „DNS cache poisoning“ tehnoloogia, millega solgitakse avaliku DNS serveri (mis töötab Open Resolver põhimõttel) DNS cache ja vahetatakse mingi üldiselt enam levinud saidi (või saitide) IP aadress(id) välja ründe objektiks oleva IP’ga. Oletame et enam levinud päritav IP oleks sait google.com, siis cache poisoning korral saadetakse kõik google.com päringud ohvri saidile olgu selleks nt itcollege.ee. Kuna oletame, et itcollege.ee sait pole võimeline vastu võtma nii suures ulatuses päringuid, siis kukub antud sait tuleneva rünnaku all kokku. | ||

Et antud rünnet teostada ja mitte vahele jääda, peaks | Et antud rünnet teostada ja mitte vahele jääda, peaks häkker leidma esiteks mingi avaliku serveri, mis on nn puhtas nimekirjas ja kuhu pärast sisse häkkimist hakatakse tegelema Open Resolver tüüpi DNS serverite otsimisega ja nende vahemälu solkimisega ning ette valmistades DDOS rünnakuks. | ||

Sisuliselt näeks see välja nii: | Sisuliselt näeks see välja nii: | ||

[[File:DDOS_Rynnak2.jpg]] | |||

Kommentaar: | |||

1. Ründaja leiab haavatava avaliku DNS serveri ja häkkib sinna sisse. | |||

2. Ründaja leiab avaliku Open Resolver tüüpi DNS serveri ja solgib selle cache. | |||

3. Kasutajad kes saavad DNS teenuseid Open Resolver tüüpi DNS serverilt, teevad päringuid mingile üldlevinud saidile - nt www.google.com. | |||

4. Open Resolver lahendab päringud valesti tänu häkkeri poolt solgitud cachele. | |||

5. Kasutajaid suunatakse kogu aeg valele saidile, ehk tehakse DDOS rünnak ohvriks valitud saidile, mis kukub kokku päringute mahukuse all. | |||

=Lingid= | |||

* Wikipedia artikkel DNS cache poisoning'st [http://en.wikipedia.org/wiki/DNS_cache_poisoning] | |||

* Wikipedia artikkel Man-in-the-middle attack [http://en.wikipedia.org/wiki/Man-in-the-middle_attack] | |||

* Veel üks asjalik artikkel Man-in-the-middle DNS Spoofingust [http://www.windowsecurity.com/articles/understanding-man-in-the-middle-attacks-arp-part2.html] | |||

* Tarkvara Ettercap (Linux) [http://ettercap.sourceforge.net/index.php] | |||

* Tarkvara Cain (Win) [http://www.oxid.it/] | |||

[[Category:IT infrastruktuuri teenused]] | [[Category:IT infrastruktuuri teenused]] | ||

[[Category:Operatsioonisüsteemide administreerimine ja sidumine]] | [[Category:Operatsioonisüsteemide administreerimine ja sidumine]] | ||

Latest revision as of 11:24, 28 May 2011

Autor: Taavo Siimer (AK31)

Sissejuhatus

DNS Spoofing on laiem mõiste, selle mõiste alla liigitatakse nii sisevõrgu kui avaliku võrgu DNS ründed.

DNS spoofing sisevõrgus

Realiseeritakse ühe sisevõrgu subneti piires Man-In-The-Middle rünnakuna, üldjuhul kasutades selleks Linuxi tarkvara Ettercap või Windows tarkvara Cain. Selleks jälgitakse sisevõrguliiklust ning valitakse ohver või IP vahemik, kelle DNS päringutele vastab häkkeri vale DNS arvuti/server. Millelt saadetakse DNS päringutele vale veebi saidi päring, nt pöördudes google.com poole, suunatakse päringu tegija hoopis teise domeeni peale. Põhiliselt võib selleks ette tulla pangalingi feikimist, suunamist URL’le kus võib mingi trooja ohvri arvutisse ronida jne.

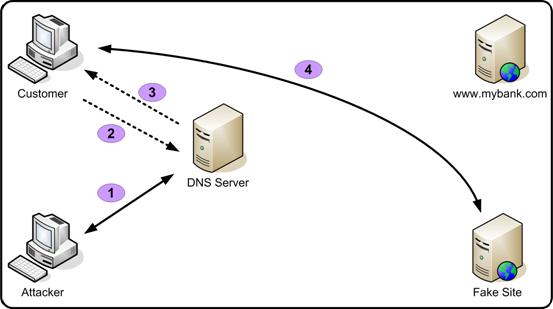

Sisuliselt näeks see välja nii:

Ülaltoodud pilt pärineb: [1]

Kommentaar:

1. Ründaja solgib programmiga Ettercap sisevõrgu DNS serveri cache.

2. Sisevõrgu kasutaja teeb DNS serverist päringu

3. DNS server edastab ründaja poolt etteantud vale lingi, nt fake pangalingi kasutajale.

4. Kasutaja püüab siseneda valele pangalingile ja võib avalikustada oma panga andmeid ja/või jääda rahast ilma....

Et antud rünnet teostada, peab olema häkkeril kõigepealt ligipääs ohvri(te) sisevõrku, muidu pole antud rünne teostatav.

Näide (DNS Spoofing Ettercap'iga):

Installeeri ettercap tarkvara, root õigustes (Linux Ubuntu näitel):

apt-get install ettercap

(võimalik et tuleb mõned libraryd juurde pookida, kui ei tööta, siis uuri http://ettercap.sourceforge.net)

Otsi ülesse ettercap konfifail - etter.dns (otsimiseks kasuta find’i):

find / -name etter.dns -print

Peaks asuma kataloogis:

/usr/share/ettercap/etter.dns

Modifitseeri etter.dns faili.

Etter.dns failis on toodud ühe näitena microsoft.com saidile ümbersuunamine www.linux.org peale ;)

Selle asemel muuda ja suuna kõik google.ee tehavad päringud www.itcollege.ee peale.

(Et teada saada www.itcollege.ee avalikku IP aadressi, siis selleks aitab nt ping !):

nano /usr/share/ettercap/etter.dns

www.google.ee A 193.40.194.205

Nüüd käivita ettercap (root õigustes), eeldates et kasutatav võrguliides on eth0:

ettercap -T -q -i eth0 -P dns_spoof -M arp // //

Ettercap käsustik lahti seletatuna:

T = text interface

q = quiet

i = interface

P = plug

M = man in the middle

// // = specify all hosts

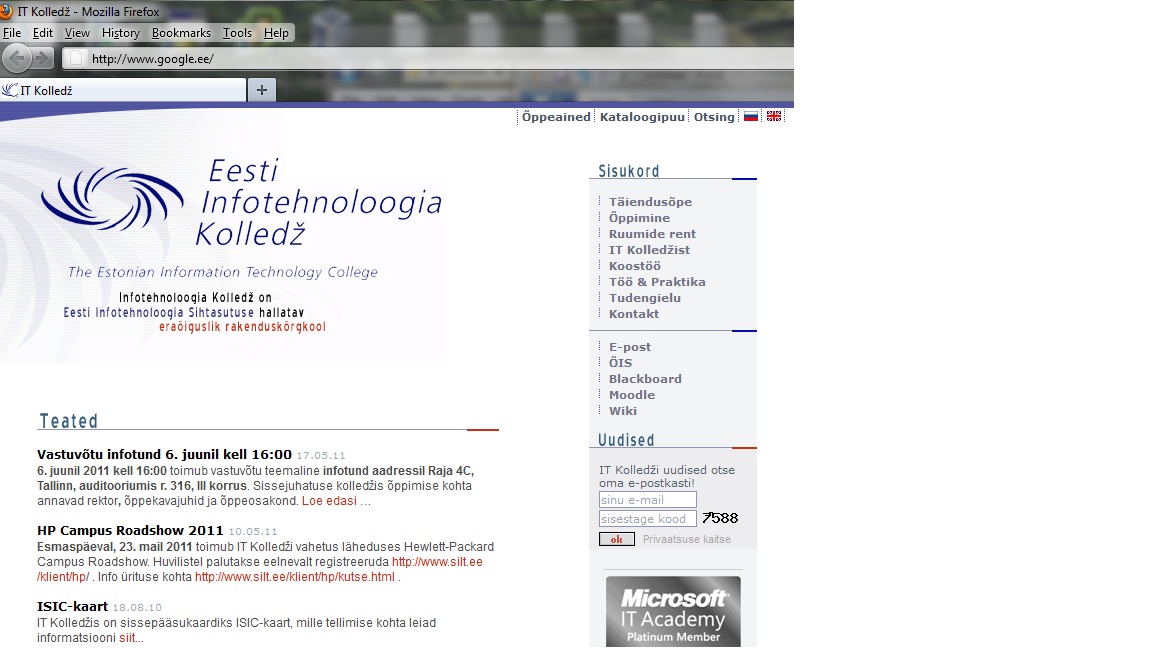

Tulemus on allpool näha:

DNS Spoofing avalikus võrgus

Tähendab ennekõike seda, et tehakse rünnak läbi Open resolver DNS serveri. Kuna Open Resolver edastab tehtavad päringud edasi ilma piiranguteta, siis saab sellisel kujul teha väga efektiivselt DDOS rünnakuid ja seda väga suuremastaapselt.

Kuidas toimib avaliku võrgu DNS Spoofing – üheks näiteks oleks „DNS cache poisoning“ tehnoloogia, millega solgitakse avaliku DNS serveri (mis töötab Open Resolver põhimõttel) DNS cache ja vahetatakse mingi üldiselt enam levinud saidi (või saitide) IP aadress(id) välja ründe objektiks oleva IP’ga. Oletame et enam levinud päritav IP oleks sait google.com, siis cache poisoning korral saadetakse kõik google.com päringud ohvri saidile olgu selleks nt itcollege.ee. Kuna oletame, et itcollege.ee sait pole võimeline vastu võtma nii suures ulatuses päringuid, siis kukub antud sait tuleneva rünnaku all kokku.

Et antud rünnet teostada ja mitte vahele jääda, peaks häkker leidma esiteks mingi avaliku serveri, mis on nn puhtas nimekirjas ja kuhu pärast sisse häkkimist hakatakse tegelema Open Resolver tüüpi DNS serverite otsimisega ja nende vahemälu solkimisega ning ette valmistades DDOS rünnakuks.

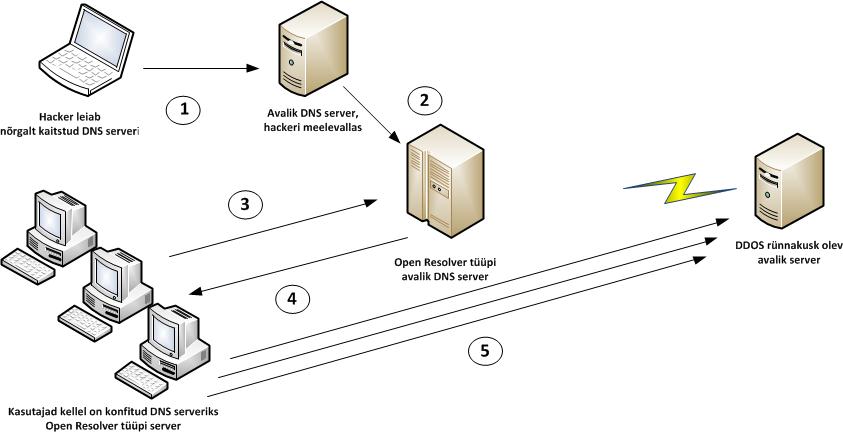

Sisuliselt näeks see välja nii:

Kommentaar:

1. Ründaja leiab haavatava avaliku DNS serveri ja häkkib sinna sisse.

2. Ründaja leiab avaliku Open Resolver tüüpi DNS serveri ja solgib selle cache.

3. Kasutajad kes saavad DNS teenuseid Open Resolver tüüpi DNS serverilt, teevad päringuid mingile üldlevinud saidile - nt www.google.com.

4. Open Resolver lahendab päringud valesti tänu häkkeri poolt solgitud cachele.

5. Kasutajaid suunatakse kogu aeg valele saidile, ehk tehakse DDOS rünnak ohvriks valitud saidile, mis kukub kokku päringute mahukuse all.