BitLocker To Go (ülekirjutatav teema): Difference between revisions

No edit summary |

No edit summary |

||

| (24 intermediate revisions by the same user not shown) | |||

| Line 4: | Line 4: | ||

BitLocker To Go Reader on mõeldud vanematele operatsioonisüsteemidele ja võimaldab kasutajal avada BitLocker'iga krüptitud eemaldatavaid seadmeid Windows XP või Vista all parooli või taasteparooliga (taastevõti), aga seda ainult lugemiseks. | BitLocker To Go Reader on mõeldud vanematele operatsioonisüsteemidele ja võimaldab kasutajal avada BitLocker'iga krüptitud eemaldatavaid seadmeid Windows XP või Vista all parooli või taasteparooliga (taastevõti), aga seda ainult lugemiseks. | ||

Operatsioonisüsteemi ketaste puhul Kontrollib Bitlocker startupi ajal, kas ei ole tehtud muudatusi, mis võivad turvalisust ohustada. Nende alla kuuluvad BIOSi ja startupi failide muutmine. Kui sellised muudatused avastatakse, siis pannakse ketas lukku ja avada saab teda ainult Bitlocker Recovery Key-ga. Sellepärast peaks endale tegema Recovery Key. Kui arvutil on TPM kiip (Trusted Platform Module), säilitatakse krüpteeritud op.süsteemi ketta võtmeid seal. | |||

Tavaliste andmetega kettad (data drives) saab krüpteeringu alt vabastada parooliga, smartcardiga või hoopis automaatselt parooliga sisselogimisel. | |||

== Nõuded == | |||

Kõvakettal peab olemas vähemalt kaks partitisiooni: op-süsteemi oma ja nn süsteemifailidie partitsioon ehk aktiivne partitsioon. Viimane jäetakse krüpteerimata, et arvutit oleks võimalik käivitada ja tema suurus peabolema vähemalt 100 MB. Kui nn eraldi aktiivne partitsioon puudub, tehakse see BitLockeri setupi ajal. Need partitsioonid, kus asub operatsioonisüsteem ja süsteemifailid, peavad olema NTFS formaadis. Muud partitsioonid võivad olla NTFS, FAT, FAT32 või exFAT. | |||

BIOS peab toetama TPM'i ( Trusted Platform Module) või USB mäluseadmeid. See on vajalik krüpteerimise ja dekrüpteerimise võtme salvestamiseks. | |||

== | == Mida temaga teha saab== | ||

BitLocker toetab kahe pikkusega sifrit: 128 ja 256 bitist. Mõlema puhul kasutatakse standardina AESi (Advanced Encryption Standard). Pikemaid võtmeid on küll palju raskem lahti muukida, aga nad teevad ka krüpteerimise ja dekrüpteerimise aeglasemaks. Mõne arvuti juures võib see olla märgatav. Group Policy alt saab valida, millist võtme pikkust kasutada. | |||

BitLockeri ja BitLocker To Go hea omadus, on see ,et kasutajatel saab keelata USB-seadmetele kirjutamise, kui see seade ei ole ühega nendest krüpteeritud. See käib seadete group policy või „local policies“ alt. | |||

[[File:]] | Vaatame näidet Local Computer Policy seadete muutmiseksBitlockeri USA turvastandardi FIPS (Federal Information Processint Standard) kohaseks rakendamiseks tuleb avada ''''Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options'''' ja sealt lubada ''„System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing“.'' | ||

[[File:FIPSile vastavaks tegemine.jpg]] | |||

FIPSiga ühildumise lubamisel ei saa kasutajad recovery paroole enam tekitada. Recovery võtmeid saab luua ja recovery agente (data recovery agents) saab kasutada sertifikaadi järgi andmete taastamiseks. Data recovery agent on kasutajakonto, mis saab BitLockeriga kaitstud ketast dekrüpteerida, kasutades oma smart card'i sertifiikaati või avalikku võtit. Kui andmekandja on kaitstud parooliga, siis saab teda peale parooli sisestamist FIPSiga ühilduva arvutiga ainult lugeda, aga mitte kirjutada. | |||

*'''Data recovery agendi määramine''' | |||

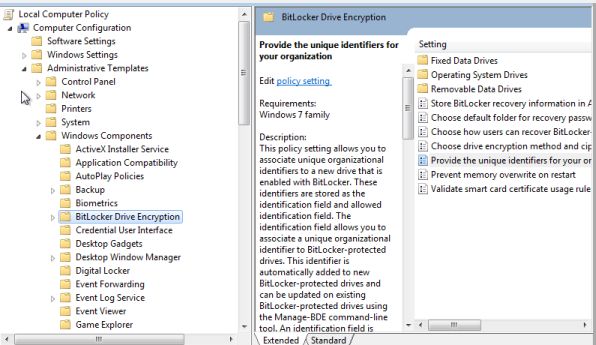

Toimub Local Computer Policy all, valides „Public Key Policies\BitLocker Drive Encryption“. Enne agendi määramist on kohustuslik seadistada unique identifier ehk identifikaator, mis viib omavahel kokku BitLockeriga krüpteeritava ketta ja selle omanikorganisatsiooni. See toimub, valides Local Computer Policy all „'''Computer Configuration\Administrative Templates\Windows Components'''“ ja klikkides ''BitLocker Drive Encryption''. | |||

[[File: provide unique identifier.jpg]] | |||

*'''Identifikaatori lisamine BitLockeriga kaitstud kettale''' | |||

Kui ketas varem ei olnud Bitlockeriga krüpteeritud, siis krüpteerimisel vaikimisi on omaniku ja ketta identifikaatorid samad. | |||

Juhul, kui andmekandja on juba krüpteeritud, aga talle ei ole määaratud identifikaatorit, siis tuleb toimida nii. | |||

# Logi administraatorina arvutisse sisse. | |||

# Ava administraatoriõigustes command prompti aken (otsimisaknasse kirjuta „cmd“ ja kui näidatakse cmd.exe vajuta sellele parema hiireklahviga peale ja ava administraatorina) | |||

# Command Promptis kirjuta järgmine käsk, asendades <ketta tähis> tegeliku ketta tähistusega (näiteks E:): ''manage-bde -SetIdentifier <ketta tähis>''. Manage bde teeb identifikaatori samaks nagu ta on määratud arvutis Group Policy või Local Computer Policy „''Provide the unique identifiers for your organization“'' seadete all. | |||

# Manage-bde näitab teadet, et ketta identifikaator on määratud. | |||

*'''On võimalik kontrollida, kas krüptitud kettal on olemas identifikaator (identification field)''' | |||

# Logi arvutisse, millega sa krüpteeritud ketast vaatad, administraatorina sisse. | |||

# Ava command prompt administraatori õigustega. | |||

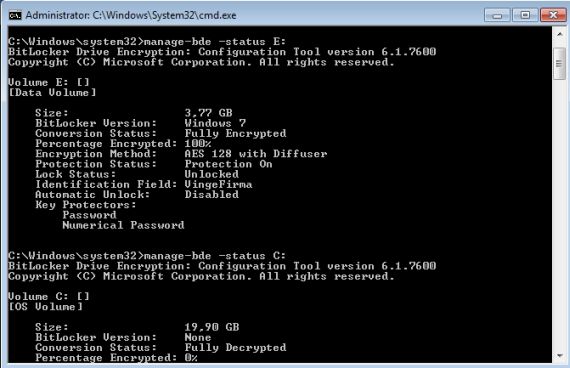

# Command promptis kirjuta järgmine käsk, asendades ''<ketta tähis>'' vaadeldava ketta tähistusega ( näiteks E:): ''manage-bde -status <drive letter>'' | |||

[[File:Identifikaatori_kontrollimine.jpg]] | |||

Ekraanil võime näha real "Identification Field" identifikaatori nime. | |||

*'''Data recovery agendi seadistamine''' | |||

# Ava GPMC või Local Group Policy Editor | |||

# Avanenud konsoolis vali '''Computer Configuration\Windows Settings\Security Settings\Public Key Policies'''. Parem hiireklikk ''BitLocker Drive Encryption'i'' peale. | |||

# Vali ''Add Data Recovery Agent'' , mis avab Add Recovery Agent Wizard'i. | |||

Next. | |||

# Lehel ''Select Recovery Agents'', kliki ''Browse Folders'' ja vali .cer fail, mida hakatakse kasutama Data Recoveri agendina. Kui fail valitud, siis ta imporditakse ja tema kohta tekib märgi recovery agentide nimekirjas. Data recovery agente võib olla ka mitu tükki. Peale seda, kui kõik agendid on määratud, vajutada „Next“. | |||

Lõpuks jääb vajutada „Finish.“ | |||

Nagu eelpool toodud näidetest näha, on BitLocker üsna tõhus abimees konfidentsiaalse informatsiooni kaitsmiseks soovimata isikute eest. Tuleb muidugi märkida, et nimetatud näited illustreerivad ainult väikest osa BitLockeri efektiivsest kasutamisest. | |||

Viited kasutatud allikatele. | |||

http://technet.microsoft.com/et-ee/library/dd875544(en-us,WS.10).aspx | |||

http://technet.microsoft.com/en-us/library/ee706536(WS.10).aspx | |||

http://technet.microsoft.com/en-us/library/ee706531(WS.10).aspx | |||

http://www.techrepublic.com/blog/window-on-windows/secure-your-usb-drives-with-bitlocker-to-go-for-windows-7/1176 | |||

http://www.kodyaz.com/articles/windows-7-bitlocker-tool-and-bitlocker-password-recovery.aspx | |||

Latest revision as of 08:42, 24 October 2011

Sissejuhatus

BitLocker ja BitLocker To Go on kasulikud tööriistad, kaitsmaks privaatset informatsiooni arvuti või USB mälupulga kadumise puhul. Saadaval on see rakendus Windows 7 Ultimate'i ja Enterprise'i versioonidega. Bitlockeriga krüpteeritud kettale faile lisades, krüpteeritake need automaatselt. Faile mujale kopeerides toimub automaatne dekrüpteerimine. BitLocker To Go Reader on mõeldud vanematele operatsioonisüsteemidele ja võimaldab kasutajal avada BitLocker'iga krüptitud eemaldatavaid seadmeid Windows XP või Vista all parooli või taasteparooliga (taastevõti), aga seda ainult lugemiseks.

Operatsioonisüsteemi ketaste puhul Kontrollib Bitlocker startupi ajal, kas ei ole tehtud muudatusi, mis võivad turvalisust ohustada. Nende alla kuuluvad BIOSi ja startupi failide muutmine. Kui sellised muudatused avastatakse, siis pannakse ketas lukku ja avada saab teda ainult Bitlocker Recovery Key-ga. Sellepärast peaks endale tegema Recovery Key. Kui arvutil on TPM kiip (Trusted Platform Module), säilitatakse krüpteeritud op.süsteemi ketta võtmeid seal. Tavaliste andmetega kettad (data drives) saab krüpteeringu alt vabastada parooliga, smartcardiga või hoopis automaatselt parooliga sisselogimisel.

Nõuded

Kõvakettal peab olemas vähemalt kaks partitisiooni: op-süsteemi oma ja nn süsteemifailidie partitsioon ehk aktiivne partitsioon. Viimane jäetakse krüpteerimata, et arvutit oleks võimalik käivitada ja tema suurus peabolema vähemalt 100 MB. Kui nn eraldi aktiivne partitsioon puudub, tehakse see BitLockeri setupi ajal. Need partitsioonid, kus asub operatsioonisüsteem ja süsteemifailid, peavad olema NTFS formaadis. Muud partitsioonid võivad olla NTFS, FAT, FAT32 või exFAT. BIOS peab toetama TPM'i ( Trusted Platform Module) või USB mäluseadmeid. See on vajalik krüpteerimise ja dekrüpteerimise võtme salvestamiseks.

Mida temaga teha saab

BitLocker toetab kahe pikkusega sifrit: 128 ja 256 bitist. Mõlema puhul kasutatakse standardina AESi (Advanced Encryption Standard). Pikemaid võtmeid on küll palju raskem lahti muukida, aga nad teevad ka krüpteerimise ja dekrüpteerimise aeglasemaks. Mõne arvuti juures võib see olla märgatav. Group Policy alt saab valida, millist võtme pikkust kasutada.

BitLockeri ja BitLocker To Go hea omadus, on see ,et kasutajatel saab keelata USB-seadmetele kirjutamise, kui see seade ei ole ühega nendest krüpteeritud. See käib seadete group policy või „local policies“ alt.

Vaatame näidet Local Computer Policy seadete muutmiseksBitlockeri USA turvastandardi FIPS (Federal Information Processint Standard) kohaseks rakendamiseks tuleb avada 'Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options' ja sealt lubada „System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing“.

FIPSiga ühildumise lubamisel ei saa kasutajad recovery paroole enam tekitada. Recovery võtmeid saab luua ja recovery agente (data recovery agents) saab kasutada sertifikaadi järgi andmete taastamiseks. Data recovery agent on kasutajakonto, mis saab BitLockeriga kaitstud ketast dekrüpteerida, kasutades oma smart card'i sertifiikaati või avalikku võtit. Kui andmekandja on kaitstud parooliga, siis saab teda peale parooli sisestamist FIPSiga ühilduva arvutiga ainult lugeda, aga mitte kirjutada.

- Data recovery agendi määramine

Toimub Local Computer Policy all, valides „Public Key Policies\BitLocker Drive Encryption“. Enne agendi määramist on kohustuslik seadistada unique identifier ehk identifikaator, mis viib omavahel kokku BitLockeriga krüpteeritava ketta ja selle omanikorganisatsiooni. See toimub, valides Local Computer Policy all „Computer Configuration\Administrative Templates\Windows Components“ ja klikkides BitLocker Drive Encryption.

- Identifikaatori lisamine BitLockeriga kaitstud kettale

Kui ketas varem ei olnud Bitlockeriga krüpteeritud, siis krüpteerimisel vaikimisi on omaniku ja ketta identifikaatorid samad. Juhul, kui andmekandja on juba krüpteeritud, aga talle ei ole määaratud identifikaatorit, siis tuleb toimida nii.

- Logi administraatorina arvutisse sisse.

- Ava administraatoriõigustes command prompti aken (otsimisaknasse kirjuta „cmd“ ja kui näidatakse cmd.exe vajuta sellele parema hiireklahviga peale ja ava administraatorina)

- Command Promptis kirjuta järgmine käsk, asendades <ketta tähis> tegeliku ketta tähistusega (näiteks E:): manage-bde -SetIdentifier <ketta tähis>. Manage bde teeb identifikaatori samaks nagu ta on määratud arvutis Group Policy või Local Computer Policy „Provide the unique identifiers for your organization“ seadete all.

- Manage-bde näitab teadet, et ketta identifikaator on määratud.

- On võimalik kontrollida, kas krüptitud kettal on olemas identifikaator (identification field)

- Logi arvutisse, millega sa krüpteeritud ketast vaatad, administraatorina sisse.

- Ava command prompt administraatori õigustega.

- Command promptis kirjuta järgmine käsk, asendades <ketta tähis> vaadeldava ketta tähistusega ( näiteks E:): manage-bde -status <drive letter>

Ekraanil võime näha real "Identification Field" identifikaatori nime.

- Data recovery agendi seadistamine

- Ava GPMC või Local Group Policy Editor

- Avanenud konsoolis vali Computer Configuration\Windows Settings\Security Settings\Public Key Policies. Parem hiireklikk BitLocker Drive Encryption'i peale.

- Vali Add Data Recovery Agent , mis avab Add Recovery Agent Wizard'i.

Next.

- Lehel Select Recovery Agents, kliki Browse Folders ja vali .cer fail, mida hakatakse kasutama Data Recoveri agendina. Kui fail valitud, siis ta imporditakse ja tema kohta tekib märgi recovery agentide nimekirjas. Data recovery agente võib olla ka mitu tükki. Peale seda, kui kõik agendid on määratud, vajutada „Next“.

Lõpuks jääb vajutada „Finish.“

Nagu eelpool toodud näidetest näha, on BitLocker üsna tõhus abimees konfidentsiaalse informatsiooni kaitsmiseks soovimata isikute eest. Tuleb muidugi märkida, et nimetatud näited illustreerivad ainult väikest osa BitLockeri efektiivsest kasutamisest.

Viited kasutatud allikatele. http://technet.microsoft.com/et-ee/library/dd875544(en-us,WS.10).aspx

http://technet.microsoft.com/en-us/library/ee706536(WS.10).aspx

http://technet.microsoft.com/en-us/library/ee706531(WS.10).aspx

http://www.kodyaz.com/articles/windows-7-bitlocker-tool-and-bitlocker-password-recovery.aspx