VeraCrypt

Work in progress

Todo fix links

Todo usecase for VeraCrypt

VeraCrypt on avatud lähetkoodiga tööriist, mis võimaldab reaal ajas krüpteerimist (OFTE). [1] See võimaldab teteha virtuaalse krüpteeritud ketta jao või Windowsi keskkonnas kogu ketta jao koos autentimisega enne süsteemi laadimist (PBA või POA). [2]

VeraCrypt on haru (fork) nüüdseks maha jäetud projektist TrueCrypt .[3] VeraCrypt lasti algselt välja 22 juunil 2013 aastal ja on omab värskeimat versiooni (versioon 1.22) mis lasti välja 30 märts 2018. [4] Tarkvara on saanud mitmeid turvalisuse uuendusi pealee TrueCrypty turva auditeid, mis järel on need vead kõrvaldatud (Vaata järgnevalt). VeraCrypt sisaldab rakendusi optimiseeritud krüptograafilisi räsidele ja šifritele, mis tõstavad kiiruseid kaasaegsetel protsessoritel (viide jõudlusele).

Litsents

VeracCrypt on litsetseerinud Apache Litsentsi 2.0 alusel alates 28 juuni 2015 [5] Varasemalt see oli lastud välja Microsofti Avaliku litsentsi alusel. [6] VeraCrypt onm pärinud suure osa oma koodist TrueCryptilt.

Krüpteering

Algoritmid

VeraCrypti toetatavad krüpteetingud on AES, Serpent, Twofish, Camellia ja Kuznyechik. Magma šifer eemaldati versioonis 1.19 peale turva auditi tulemusi.[7] Lisaks nendele algoritmidele on saadaval kümme järjestik kombinatsioonidega algoritmi: AES–Twofish, AES–Twofish–Serpent, Camellia–Kuznyechik, Camellia–Serpent, Kuznyechik–AES, Kuznyechik–Serpent–Camellia, Kuznyechik–Twofish, Serpent–AES, Serpent–Twofish–AES, and Twofish–Serpent. [8] VeraCryptis saadaval olevad krüptograafilised räsi algoritmid on RIPEMD-160, SHA-256, SHA-512, Streebog ja Whirlpool.[9]

Jõudlus

VeraCrypt toetab paraliseeritud[10] krüpteeringut mis võimaldab kasutada ära mitme tuumaliste arvutite võimsust Microsoft Windowsi all, optimiseeritud lugemise ja kirjutamise operatsioonid et vähendada kiiruse kadu šifreerimise ja dešifreerimise protsesside juures. Uuemad protsessorid mis toetavad AES-NI käsustiku (instruction set) saavad kasutada AES riistvaralist kiirendust, mis tõstab jõudlust märgatavalt. paraliseeritud[10]

VeraCrypti audit

VeraCrypt 1.18 läbis turvaauditi mille koostas QuarksLab, mille palus teha Open Source Technology Improvement Funt, võttes aega 32 tööpäeva tundi mis avaldati 17 oktoober 2016 [11][12]

Turva meetmed

Igal tarkvaralisel ketta krüpteerimise tootel on mitmeid nõrkusi. Nagu TrueCrypti puhul, VeraCrypti dokumentatsioon juhendan kasutajaid järgima erinevaid turvameetmeid et vähendada riski. [13]

Krüpteeringu võtmeid hoitakse mälus

VeraCrypt hoiab võtmeid muutmälus, tavalisel koduarvutil hoiab DRAM mitu sekundit pärast voolu eemaldamist. Isegi kui osa mälust on juba kustunud, erinevad tarkvarad võimaldavad suure osa sellest taastada. Seda ründe meetodit kustsutakse cold boot ründeks, mille puhul on tõestatud ründed mida on kaitsnud TrueCrypt. [14]

Füüsiline turvalisus

VeraCrypt ei suuda kaitsta füüsilise sekkumise eest nagu näiteks tarkvaralise või riistvaralise keyloggeri eest või muul moel kui saadakse enne krüpteerimist andmed ja/või paroolid. Seega füüsiline turvalisus on eelduseks turvaliseks süsteemiks.

Pahavara

Mõned pahavarad on loodud klahvi vajutusi korjama, kaasa arvatud sisestatud paroole, mis võidakse saata ründajale üle interneti või salvestatakse krüpteerimata kettale, mida saadakse hilisemal ajal lugeda.

TPM moodul

VeraCrypt tarkvara käsiraamatus [15] on kirjas, et TPM moodulitele ei saa kindlaks jääda, kuna ründajal on tihti peale varasemalt saadud administraatori õigused ja kasutaja on hilisemalt mõjutatud eelnevalt paigaldatud moodulitest.

Plaanitavad uuendused

Unicode paroolid on hetkel toetatud vaid Windows platvormil, tulevikus plaanitakse Unicode läbi kogu toote.

Rakendus

Ülevaade

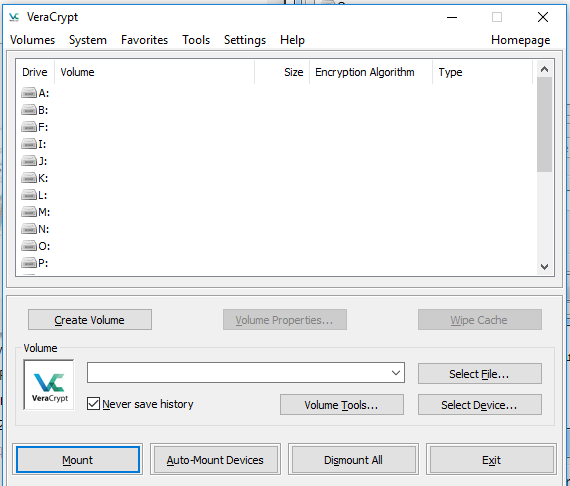

Rakenduse ava kuva

Rakenduse kasutamine

VeraCrypt ketta loomine

Esmalt tuleb tekitada ketas (Create Volume) ülemisel pildil

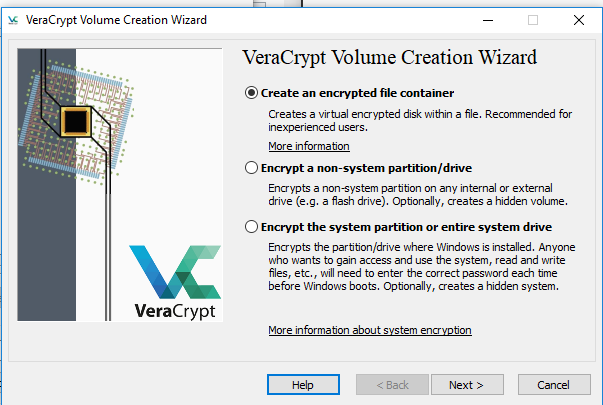

Seejärel tekitame krüpteeritud konteineri valides esimese valiku (Create an encrypted file conteiner)

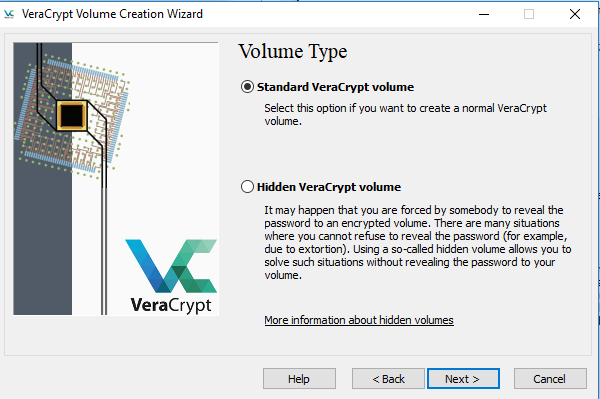

Standardse VeraCrypt konteineri

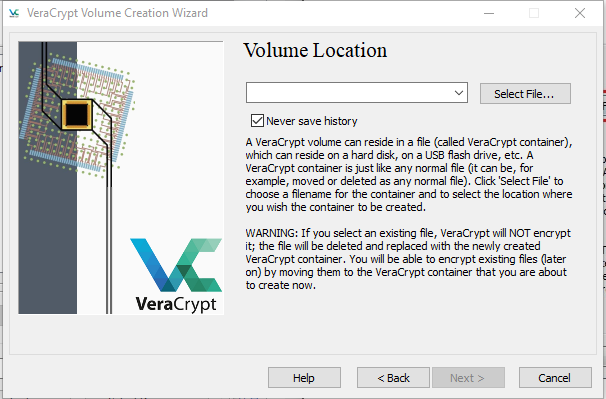

Valida konteineri asukoht arvutis (Select file...) valides suvalise nime(nt. G:\test)

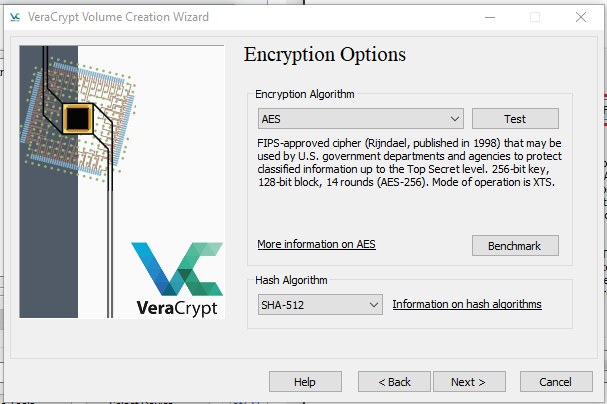

Krüpteerimise valikud, kõige lihtsam ja kindlam on valida vaikeseaded ehk AES ja SHA-512

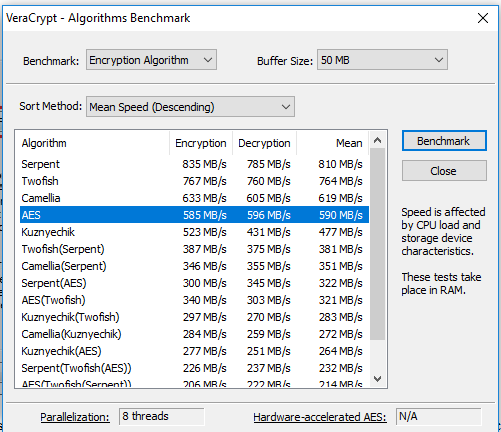

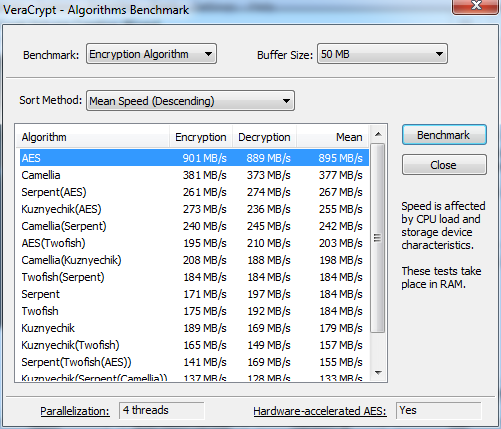

Kiiruse võrdlus

AES kiiruse võrdlus: Xeon X3450 2.67(3.20@3.5)GHz 4/8

I5 2540M 2.60(3.30)GHz 2/4

Ehkki riisvaraline AES kiirenus aitab kaasa jõudlusele, on vahed ainult üsna minimaalsed.

Nagu eelnevatelt piltidelt nägime võimaldab VeraCrypt kasutatada ära mitut tuuma.

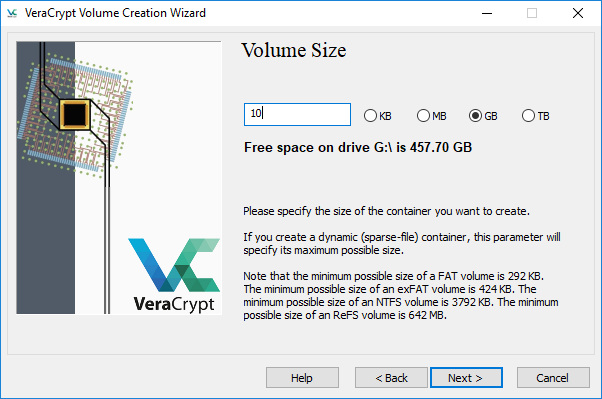

Järgmisena on vaja määrata ära konteineri suurus, mille ulatuses saab krüpteeritud faile luua, antud juhul 10 GB

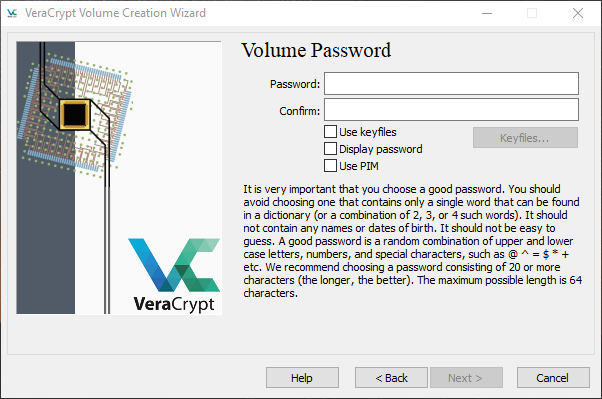

Edasi tuleb määrata konteinerile parool, mida tuleb kaks korda sisestada, VeraCrypt hoiatab, kui kasutada nõrka parooli, soovitatav on üle 20 tähe

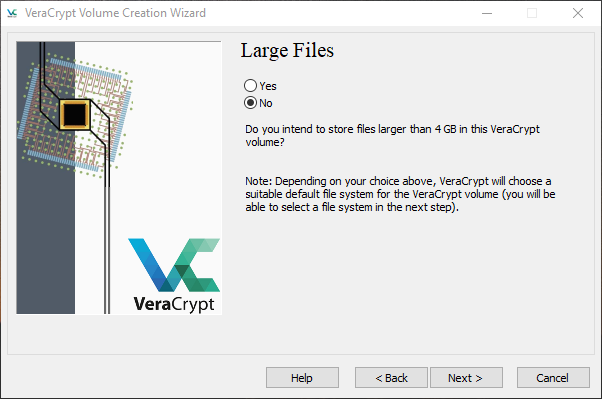

Edasi kas soovid suuri faile salvestada sinna? Hekel mitte.

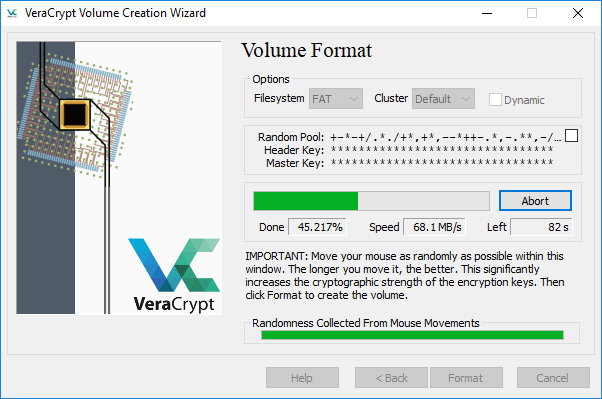

Järgne ketta jao tüübi määramine ja juhuslikkuse kogumine.

Kettale saab peale panna ntfs, fat, exFAT, ReFS või jätta ilma tüübist.

VeraCrypt vormindamise kiirus on praktiliselt võrdne ketta enda kiirusega, esialgu oli kiirus suurem kuid lõpetas 10GB vormindamise keskmise kiirusega 61.3MB/s.

Viimaseks sammuks pakub programm kas veel teha mõni ketta jagu või väljuda.

Ketta jao lugemine

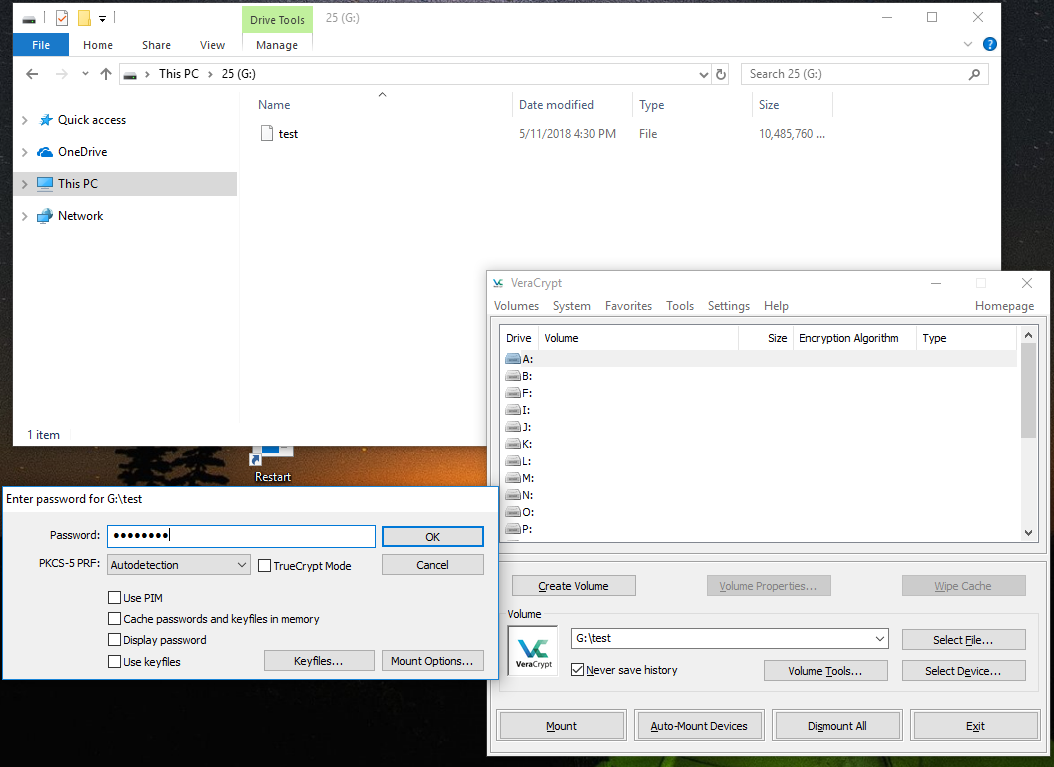

Nüüd avame VeraCrypt programmi, navigeerime kausta kuhu eelnevalt sai test fail tekitatud, valime Mount ja mõne vaba tähe, näiteks A: ketas ja sisestame parooli.

Natuke läheb aega ja siis monteeritakse ketas A: kaustale G:\test külge

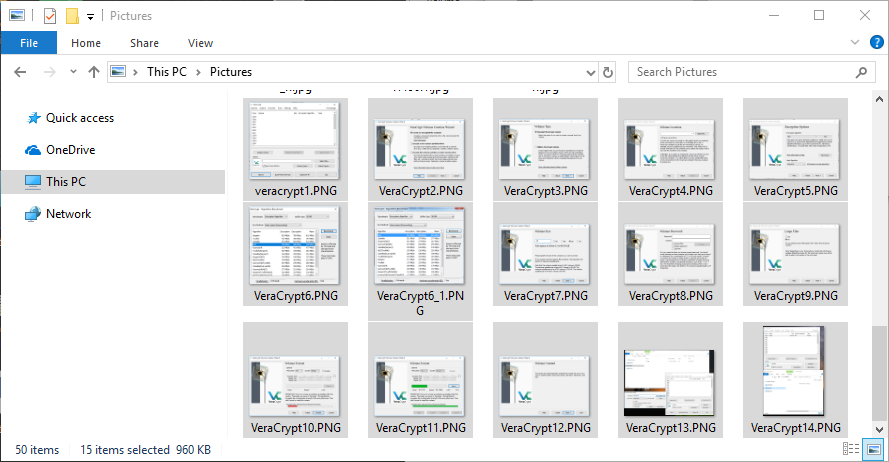

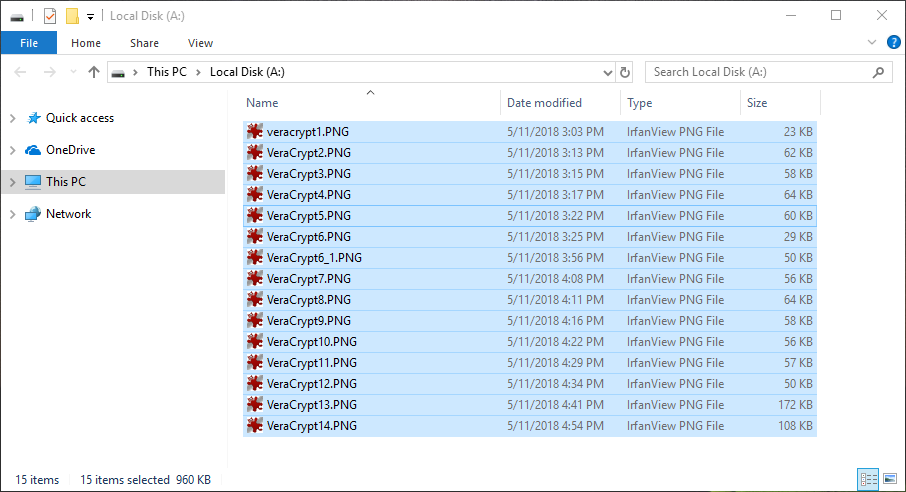

VeraCrypt kürptimatta 15 faili on 960KB

VeraCrypt momentaalselt krüpteeris need väiksed failid.

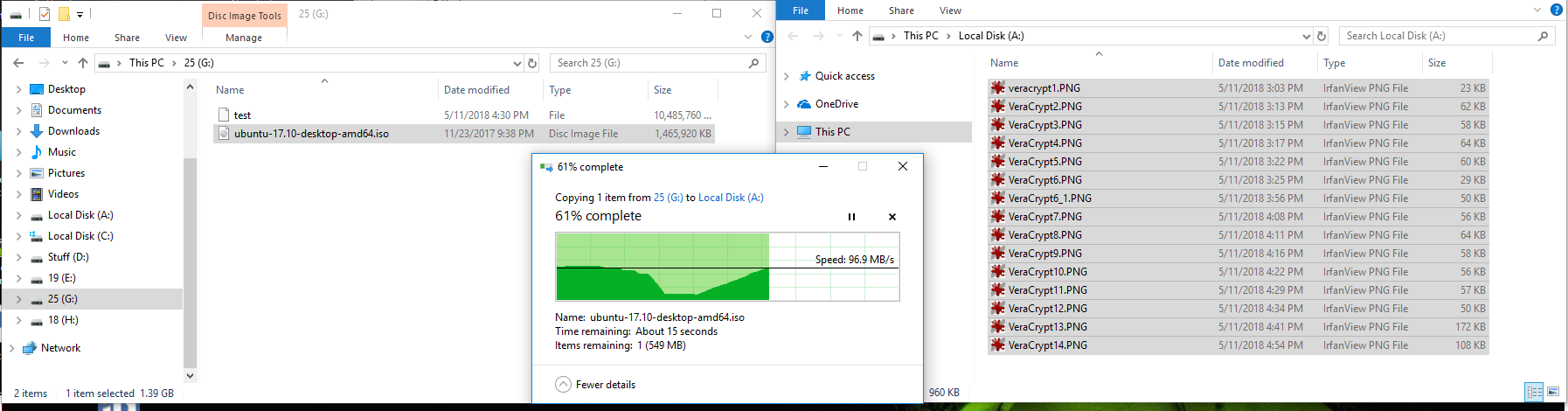

Suure faili kopeerimine krüpteeritud kettale (G: to A:)

Nähtavat kiiruse kadu krüpteerimata kopeerimisel krüpteeritud kettale ei ole märgata.

Küll aga on see tuntav teistpidisel kopeerimisel.

Lõpetamine

Töö lõpetamisel tuleb Dismount All vajutada ja kõik krüpteeritud kettad haagitakse lahti.

VeraCrypt artikli failid

Autor

Indrek Pruul

Rühm IDAR 2018