Windows juhend: Windows 8 tulemüüri seadistamine Powershell 3.0 abil

Autor: Mikk Käosaar A51

Viimane uuendus: 09.Oktoober 2012

Sissejuhatus

Windowsi tulemüür on Windows operatsioonisüsteemidega kaasas käiv tööriist võrguliikluse filtreerimiseks klientseadme võrguliidestel. Windowsi tulemüür on

olekupõhine tulemüür, mis võimaldab reguleerida TCP ja UDP protokollide põhist liiklust klientseadmes. Võrguliiklust filtreeritakse andmete põhjal, mis asuvad kahes

erinevas tabelis. Olekutabelis talletatakse kõigi ühenduse olekut, mille alusel otustatakse kas saabunud pakett suunatakse edasiseks analüüsiks või kustutatakse.

Edastatud paketti analüüsitakse, võrreldes selle omadusi vastu kasutaja kehtestatud reegleid reeglite tabelis. Vaikimisi lubab Windowsi tulemüür kõik väljaspoole

suunatud ühendused, kuid blokeerib kõik väljastpoolt pärinevad ühendused. Erandina lubatakse väljaspoolt sisse vaid need ühendused, mille klientseade on ise

eelnevalt algatanud. Seeläbi on tagatud kõigi seadmes töötavate programmide ja teenuste suhtlus võrgus, samal ajal piirates ligipääsu seadmele väljapoolt.

Skoop ja eeldused

Windowsi tulemüüri haldamine Powershelli abil on võimalik kasutades vähemalt Windows 8-t ning Windows Powershell versiooni 3.0. Vastav tugi on olemas ka

Windows Server 2012-s. Powershell 3.0 on Windows Management Framework 3.0 raames saadaval ka Windows 7 Service Pack 1 jaoks, kuid teadaolevalt puudub selles

vajalik moodul tulemüüri sätete haldamiseks. Antud juhend on koostatud ja käsud testitud kasutades Windows 8 Release Preview operatsioonisüsteemi. Juhendi

kasutaja peab omama arvutivõrkude alaseid üldteadmisi, saama aru tulemüüride eesmärgist ja üldistest toimimise põhimõtetest, oskama baastasemel kasutada Windows

Powershelli halduskonsooli.

Milleks kasutada Windows tulemüüri?

Windowsi tulemüür võimaldab kiirelt ja vähese süsteemsete ressurside kuluga ülses seada tõhusa ja kergesti hallatava reeglistiku võrguliikluse juhtimiseks seadme

võrguliidestel. Windowsi tulemüüri võimalused katavad valdava enamiku kasutusjuhtudest, millega tavakasutajad või süsteemiadministraator võivad kokku puutuda.

Nii võib näiteks tavakasutaja piirata teatud programmide või teenuste ligipääsu võrgule, samal ajal kui süsteemiadministraator saab lubada seadmele teatud tüüpi

ligipääsu välisvõrgust (näiteks veebiserveri või kaughalduse tööriistade seadistamise korral) ning kasutada andmeside krüpeerimist.

Windowsi tulemüüri haldamiseks on kolm peamist võimalust. Esimeseks on kasutada Windows keskkonna graafilist liidest ning Windows tulemüüri kontrollpaneeli.

Täpsemad seaded on graafilise liidese puhul leitavad läbi Microsoft'i halduskonsooli (Microsoft Management Console) ning asuvad jaotise "Windows Firewall with

Advanced Security" all. Teine võimalus on kasutada käsukonsooli (Command Prompt) käsurea tööriista "netsh". Kolmanda valikuna saab Windows tulemüüri seadistada,

kasutades Windows Powershelli. Viimane valik on kõige meelepärasem kindlasti süsteemiadministraatoritele, kuna võimaldab laialdast tegevuste skriptimist,

käsujadade moodustamist, ning aitab seega minimeerida administreerimistegevuste ajakulu. Käesolev juhend keskendub just viimase võimaluse tutvustamisele.

Windows Firewall with Advanced Security

Antud toode ilmus esimest korda koos Windows Vista operatsioonisüsteemiga ning on edasiarendus varem eksisteerinud Windows tulemüürist Windows XP ja Windows server

2003 operatsioonisüsteemidele. Uue versiooniga hakati palju tugevamalt rõhuma erinevate võrguprofiilide kasutamisele. Lisaks muudeti oluliselt seniseid haldamise

metoodikaid, liigutades kogu tulemüüri täppishäälestuse Mircorosofti halduskonsooli alla. Viimane võimaldas ka senisest mugavamat häälestust käsurea tööriistade abil, seal

hulgas nüüd ka Powershellis. Microsoft on erinevate võrgukeskkondade ning kasutusvajaduste jaoks välja töötanud kolm erinevat profiili "Domain", "Public" ja

"Private", mida saab rakendada vastavalt sellele millises võrgus seade parasjagu asub. Profiilid kujutavad endast kehtestatud reeglite kogumeid, mille alusel

rakendab Windowsi tulemüür oma võrguliikluse filtreerimise funktsionaalsust. Igal profiilil on teatav hulk teistest erinevaid vaikesätteid, mis annavad profiilidele

erinevad omadused. Igat profiili, sealhulgas ka nende vaikesätteid, on võimalik eraldi muuta või täiendada. Alates Windows 7-st on võimalik seadme erinevatele võrguliidestele

erinevaid profiile rakendada samaaegselt. See on kasulik juhul, kui ollakse ühendunud erinevate liideste kaudu mitmesse erinevasse võrku korraga. Lisaks võimaldab profiilide

paralleelne kasutamine luua senisest mitmekesisemaid turvapoliitikaid domeen- ja privaatvõrkudes.

Windows tulemüüri seadsistamine Powershell 3.0 abil

Nagu eelnevalt mainitud on Windowsi tulemüüri võimalik hallata kasutades Windows Powershell versiooni 3.0. Selleks on vajalik Powershelli lisamoodul nimega NetSecurity ,

mis annab kasutaja käsutusse suure koguse erinevaid tööriistu tulemüüri seadistuste tegemiseks.

Märkus:Soovitatav on järgnevate käskude täitmiseks Powershell käivitada administraatoriõigustes. Abi ja täiendava info saamiseks erinvate käskude puhul on võimalik kasutada käsundit Get-Help [käsu nimi] -full.

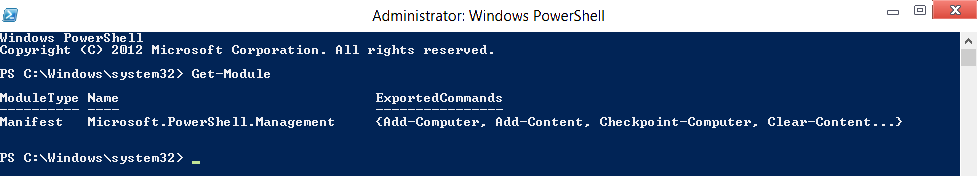

Tegemaks kindlaks, kas NetSeucrity moodul on aktiivne tuleb anda Powershelli käsureal käsk

Get-Module

Selle tulemusena väljastatakse nimekiri parasjagu aktiveeritud moodulitest. Antud näite puhul on aktiveeritud ainult üks moodul. Kui nimekirjas on juba olemas

NetSecurity moodul võib järgnevad sammud vahele jätta ning liikuda edasi NetSecurity võimaluste tutvustuse juurde.

Märkus: Vaikimisi on Windows 8-s paigaldatud mitmed Powershelli moodulid, mida Powershelli avamisel automaatselt ei aktiveerita. Seda seadistust on

võimalik muuta, kuid antud juhend sellel pikemalt ei peatu ning keskendub vaid vajaliku mooduli aktiveerimisele.

Seda, millised moodulid parasjagu on saadaval saab näha täiendades eelnevat käsku parameetriga -ListAvailable

Get-Module -ListAvailable

Käsu andmisel kuvatakse kõigi olemasolevate moodulite nimed. Vaikimisi peaks nimekirjas asuma ka meid huvitav NetSecurity moodul. Kui selline moodul puudub, tuleb

erisused kõrvaldada ja moodul paigaldada. See on vajalik edasiste sammude jätkamiseks. Antud mooduli saab aktiveerida käsuga

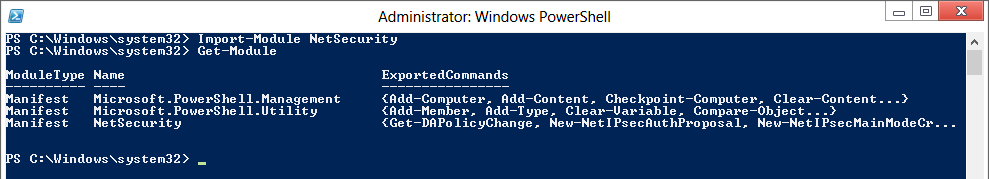

Import-Module NetSecurity

Selle käsu täitmise kohta eraldi väljundit ei edastata. Mooduli edukat aktiveerimist saab kontrollida juba eelnevalt kasutatud käsuga Get-Module. Kui moodul

on aktiivne, võib asuda lähemalt uurima Windows tulemüüri seadistamist puudtavaid käske, mida äsja aktiveeritud moodul võimaldab.

Powershelli moodul NetSecurity

Käskude leidmine

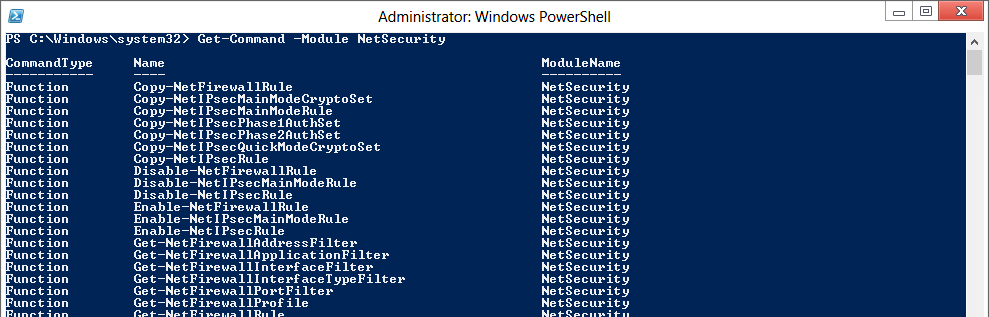

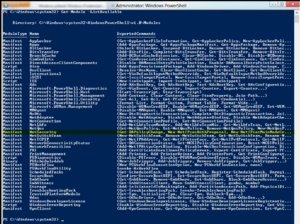

Nagu eelnevalt öeldud pakub NetSecurity valiku erinevaid tööriistu Windowsi tulemüüri haldamiseks ning seadistamiseks. Seda, milliseid võimalusi NetSecurity,

või mõni teine moodul pakub on võimalik teada saada kasutades käsku Get-Command ning täiendades seda parameetriga -Module [mooduli nimi] . Seega

antud juhul:

Get-Command -Module NetSecurity

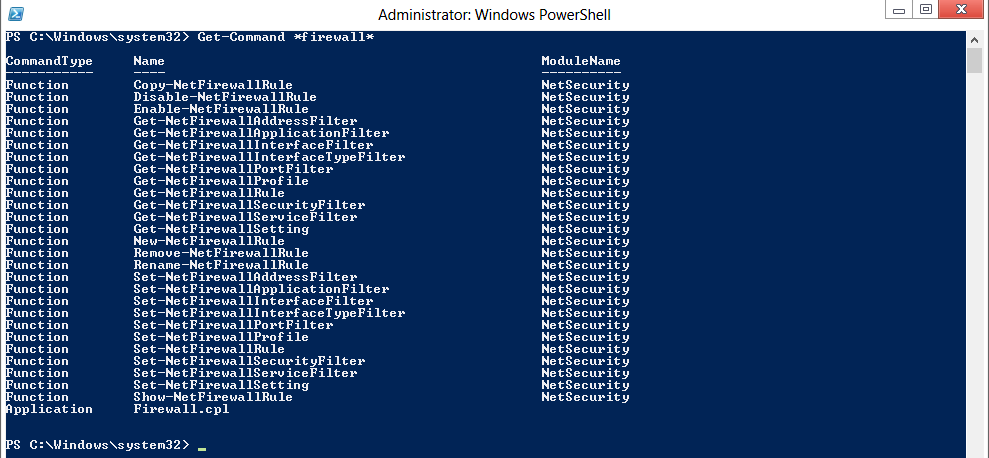

Lisavõimalusena on sarnast tulemust võimalus saavutada kasutades moodulinime asemel sobivat, soovitatavalt metamärkidega eraldatud, otsinguparameetrit.

Näiteks:

Get-Command *firewall*

Viimased käsud annavad tulemuseks võrdlemisi sarnase nimekirja tulemüüri käsitlemist puudutavatest käskudest. Siiski on soovitatav kasutada esimest varianti, kuna

see annab täpsema ülevaate kasutajat konkreetselt huvitavast moodulist.

Levinumad käsud

Aktiveerimine ja Deaktiveerimine

Üheks esimestest tegevustest, mida kasutajad ja administraatorid võivad soovida teha on tulemüüri oleku kontrollimine. Nagu juba eelnevalt mainitud on Windowsi

tulemüür jaotatud kolme erineva profiili vahel. Sellest tulenevalt peab silmas pidama, et igat profiili käsitletakse eraldi ning kõiki profiile on võimalik eraldi

aktiveerida ning deaktiveerida. Vaikimisi on kõik profiilid aktiivsed. Profiilide olekut saab kontrollida käsuga:

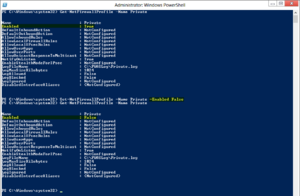

Get-NetFirewallProfile

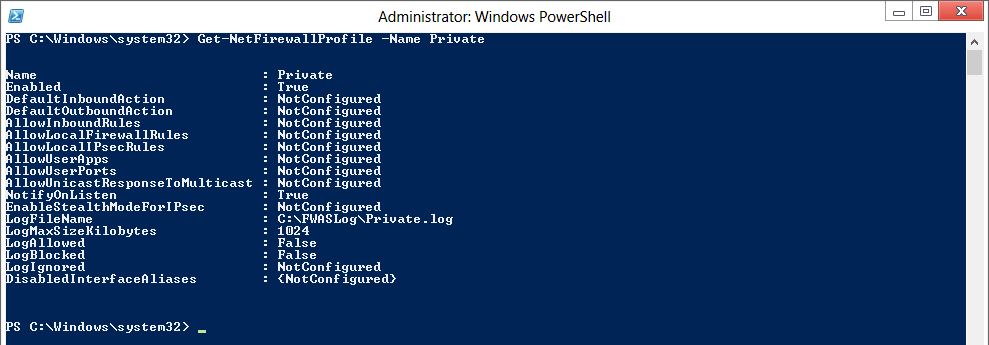

Antud käsk kuvab kõik olemasolevad profiilid ning nende seaded käesoleval hetkel. Iga profiili olek on kajastatud kirje Enabled järel, kus väärtused "true"

ning "false" viitavad vastava profiili olekule. Selleks, et näha ainult soovitud profiili andmeid, tuleb eelmist käsku täiendada parameeteriga -Name ning selle järgi lisada soovitud profiili nimi.

Näiteks:

Get-NetFirewallProfile -Name Private

Mingi konkreetse profiili oleku muutmiseks tuleb anda käsk Set-NetFirewallProfile ning lisada sellele parameetrid -Name [profiili nimi] ja -Enabled [oleku kinnitus] kas "True" või "False"]

Näiteks Private profiili deaktiveerimiseks on vaja moodustada käsk:

Set-NetFirewallProfile -Name Private -Enabled False

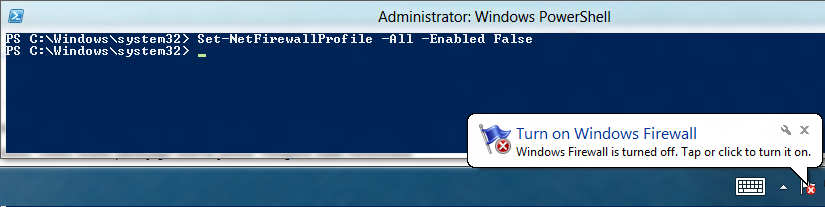

Sarnase käsuga on võimalik deaktiveerida korraga ka kõik profiilid. Asendades -Name parameetri -All parameetriga kehtib antud käsk üle kõigi

profiilide. Vastav käsk näeb välja järgnev:

Märkus: Järgneva käsuga deaktiveeritakse Windowsi tulemüür täielikult ja mingisugust võrguliikluse filtreerimist sellel aja jooksul ei toimu. Antud käsku ei ole soovitatav testida seadmes, mis on ühendatud otse välisvõrku ning millel puudub mõni alternatiivne kaitsekiht (näiteks riistvaraline tulemüür välisvõrgu ja kohtvõrgu vahel).

Set-NetFirewallProfile -All -Enabled False

Windows tulemüüri profiilide (taas)aktiveerimiseks piisab, kui seada eelneva käsu parameetri -Enabled väärtus vasutpidiseks, ehk "true".

Vaikesätete muutmine

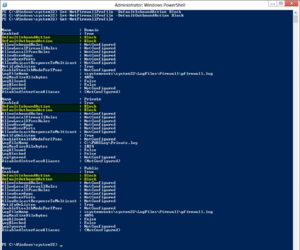

Olles veendunud, et kõik tulemüüri profiilid on aktiivsed võib järgnevalt ette tulla vajadus muuta nende profiilide käitumist erinevate ühenduste puhul.

Vaikeväärtuseid kasutatakse nende pakettide puhul, mis ei lange kokku ühegi profiilis kirjeldatud reegliga. Nende muutmiseks kasutatakse juba eelnevast tuttava käsu

NetFirewallProfile parameetreid -DefaultInboundAction ja -DefaultOutboundAction . Viimaste väärtusteks on võimalikud valikud

"Block" või "Allow" .

Set-NetFirewallProfile -DefaultInboundAction Block

Set-NetFirewallProfile -DefaultOutboundAction Block

Antud käsud blokeerivad vaikimisi kogu tundmatu liikluse võrguliidesel. Oluline on märgata, et kuna pole täpsustatud profiili nime kehtivad antud käsud üle kõigi

profiilide. Viimast annab muuta täpsustades -Name parameetri abil vajaliku profiili nime. Äsja seatud piirangud saab pöörata vastupidiseks, muutes parameetri

väärtuseks "Allow". Esialgse olukorra annab taastada kasutades parameetri väärtusena kirjet "NotConfigured" .

Vahetevahel võib vajalikuks osutuda mõne võrguliideste välistamine teatud profiilidest. Näitena võib ette kujutada olukorda, kus seadmel on kaks võrguliidest

Ethernet 1 ja Ethernet 2, millest ühe kaudu ühendutakse domeeni külge ning teine on mõeldud kohaliku kohtvõrgu tarbeks. Sellisel juhul on kasulik eemaldada

tulemüüri Domain profiilist mittevajalik võrguliides. See välistab võimaluse, et mitte domeeniga ühendatud liides saab kasutada Domain profiili, mis võib olla palju

vabama reeglistikuga, kui näiteks Private või Public profiil. Liidese kõrvaldamiseks profiili alt, saab kasutada käsku:

Set-NetFirewallProfile -Name Domain -DisabledInterfaceAliases Ethernet 2

Esialgse olukorra annab taastada kasutades parameetri väärtusena kirjet "NotConfigured".

Windows tulemüüri reeglid

Reeglite seadistamine on üheks olulisematest tegevustest tulemüüri haldamise juures. Hästi organiseeritud ning korrektselt üles seatud reeglistikuga Windowsi

tulemüüri profiilid tagavad suurema turvalisuse ja paindlikkuse olenemata nende võrkude turbest, milles seade parasjagu viibima juhtub. Reegleid saab kehtestada

erinevate programmide, teenuste, rakenduste ("Apps") jaoks. Liiklust on võimalik filtreerida IP aadresside, portide, protokollide, teenuste ja programmide nimede

ning veel teiste parameetrite alusel. Windows tulemüür oskab filtreerida nii IPv4 kui IPv6 protokolli põhiseid pakette.

Reeglite otsimine

Selleks, et näha hetkel Windows tulemüüris kehtestatud reegleid tuleb kasutada kasutada käsku Get-NetFirewallRule . See käsk tagastab kõik olemasolevad

reeglid üle kõigi profiilide ja seetõttu on käsu väljund äärmiselt mahukas. Huvi korral saab kehtestatud reeglite arvu teada kasutades käsku Get-NetFirewallRule | measure .

Mõistlik on piirata käsu väljundit reeglite otsimisel. Otsingutulemuste vähendamiseks on mitmeid erinevaid mooduseid. Üheks võimaluseks on kasutada käsu Get-FirewallRule

parameetreid. Näiteks väljastab järgnev käsk kõik reeglid mille nimes (-Name) on kirje "Microsoft"

Get-NetFirewallRule -Name *Microsoft*

Teine võimalus on kasutada käsundeid, mis on mõeldud kindlate tulemüüri reeglite tüüpide otsimiseks. Otsimiseks vajalike käsundeid saab leida täiendades varasemast

tuttavat käsku:

Get-Command -Module NetSecurity -Name Get-*Filter*

Viimane käsk väljastab nimkirja käsunditest, mida saab kasutada parasjagu huvi pakkuvate reeglite leidmiseks. Antud käsud on iseäranis kasulikud kasutades

käsujadasid. Nii võib moodustada käsujada, mis näitab tulemuseks reegleid kindla rakenduse jaoks.

Get-NetFirewallApplicationFilter -Program *svchost* | Get-NetFirewallRule

Reeglite moodustamine

Uue reegli moodustamine

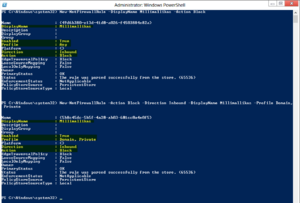

Üheks põhilistest tegevustest, millega iga tulemüüri haldamisel üldjuhul tegeleda tuleb on uute reeglite loomine. Uusi reegleid on harilikult vaja luua

programmidele või teenustele võrguühendumise lubamiseks või piiramiseks. Kindlasti on mõistlik anda uued õigused selliselt, et need oleksid piiratud kuid piisavad

programmi või teenuse tõrgeteta tööks. Nagu eelnevalt mainitud on võimalik luua väga spetsiifilisi reegleid. Minimaalselt piisab reegli moodustamiseks ühest

kriteeriumist, kehtestatavast reeglist ning reeglile antavast nimest. Näiteks järgnev käsk blokeerib kogu sissetuleva võrguliikluse.

New-NetFirewallRule -DisplayName Millimallikas -Action Block

Vaikimisi määratakse alati reegli suunaks sissetulev suund. Kuna Windows tulemüüri töö põhineb reeglite hierarhial, siis kehtib antud reegel üle kõigi teiste.

Lühidalt, mida üldisem on koostatud reegel seda suurem on selle mõju võrguliikluse piiramisele. Loomulikult ei ole selline käitumine alati soovitav ning võimalik on

lisada mitmeid lisaparameetreid täpsemate reeglite koostamiseks. Täiendades eelneva näite käsku mõne parameetriga saame palju selgemalt piiritletud reegli.

New-NetFirewallRule -Action Block -Direction Inbound -DisplayName MilliMallikas -Profile Domain, Private

Antud käsu tulem on ligilähedane eelmisele, erinevusega et kehtib vaid profiilide Domain ja Private puhul. Lisaks on kasulik märgata, et mõlemad uued

reeglid kasutavad sama kuvanime (-DisplayName). Reeglite kehtivuse seisukohast see tähtsust ei oma ning mõlemad reeglid on aktiivsed. Reeglite loomisel on kasulik

teada, et liikluse lubamisel mingile konkreetsele pordile jääb see port avatuks, olenemata kas mingi teenus või programm seda kasutab või mitte. Vastupidiselt, kui reegel on

seatud mingi konkreetse programmi jaoks, oskab Windowsi tulemüür programmile parasjagu vajalike porte avada ja sulgeda dünaamiliselt. Viimane toimib muidugi juhul,

kui ühendust alustatakse seadmest enesest. Välisvõrgust tulevad ühendused on sellisel juhul ikkagi vaikimisi blokeeritud. Seega ei sobi programmi nime alusel reegli

vormistamine väga hästi seadmele, kus asuvad võrguteenuseid pakkuvad serverid mis teenindavad kliente kes asuvad väljaspool tulemüüri.

Olemasoleva reegli muutmine

Peale uute reeglite loomist võib tulla ette, et on vajalik mõnda juba olemasolevat reeglit muuta. Seda saab teha kasutades käsundit Set-NetFirewallRule .

Set-NetFirewallRule -Action Block -Direction Inbound -DisplayName MilliMallikas -Profile Private

Eelneva käsuga muudeti -Profile parameetri väärtust ning peale käsu andmist blokeeritakse sissetulevat liiklust ainult siis kui kasutusel on Private

profiil. Kasulik on teada, et selle käsu raames saab muutustele määratud reegleid leida ainult -Name, -DisplayName, -Group või -DisplayGroup parameetrite

alusel. Kui eksisteerib mitu sama kuvanimega (-DisplayName) reeglit või kasutatakse -Group, -DisplayGroup parameetreid kehtivad muutused üle kõigi reeglite, millel

vastavad parameetri väärtused ühtivad. Parameetri -DisplayName väärtust muuta ei saa. Selle muutmiseks on vaja luua uus reegel.

Olemasoleva reegli aktiveerimine ja deaktiveerimine

Kõiki loodud Windowsi tulemüüri reegleid on võimalik avada ja sulgeda. Selleks on vastavad käsundid Enable/Disable-NetFirewallRule . Konkreetse reegli

leidmiseks on võimalik kasutada erinevaid parameetreid.

Disable-NetFirewallRule -DisplayName Millimallikas

Enable-NetFirewallRule -DisplayName Millimallikas

Esimene käsk sulgeb eelpool loodud reegli. Järgmine teeb sama reegli taas aktiivseks.

Olemasoleva reegli eemaldamine

Reegleid on sarnaselt nende loomisele ka võimalik kustutada. Käsundi rakendamine on sarnane juba varasemalt kasutatud käskudele.

Remove-NetFirewallRule -DisplayName Millimallikas

Selle käsuga eemaldatakse reegel reeglite tabelist ning kirjeldatud mõju kaob. Eduka eemaldamise tulemusest eraldi väljundit Powershelli ei kuvata. Reegli

kustutamist on võimalik kontrollida otsides vastavat reeglit juba tutvustatud Get-NetFirewallRule käsundi abil.

Kaughaldus

Tänu WinRM (Windows Remote Management) protokolli toele võimaldab Powershell kasutada seadmete kaughaldust. Kuna WinRM kuulab vaikimisi porti 80, pole selle tööks

vajalik eraldi tulemüüri reegleid konfigureerida. Selleks, et WinRM töötaks peab see olema paigaldatud kõigile hallatavatele seadmele ja igas seadmes peavad olema

vajalikud teenused aktiveeritud. Antud juhendi raames WinRM-i võimalustele pikemalt ei keskenduta. Neile, kes soovivad antud teemal pikemalt lugeda on juhendi lõpus

olemas viide vastavale allikale. Lisaks üldistele haldustegevustele on võimalik WinRM-i abil kontrollida ka võrgus asuvate seadmete Windowsi tulemüüri seadeid. Selleks tuleb kasutada käsundit

New-Cimsession , mille abil on võimalik luua sessioon kasutaja seadme ning võrgus asuva klientseadme vahel. Selleks tuleb omistada ühele oma valitud muutujale

vajalikud sessiooniparameetrid:

$mustikas = New-CimSession –ComputerName klots

Loodud muutujat saab kasutada edaspidi NetSecurity käsundite parameetri -CimSession väärtusena

Enable-NetFirewallRule -DisplayName Millimallikas –CimSession $mustikas -Confirm

Märkus: Viimaseid käske ei ole kontrollitud ning nende korrektseks tööks vajalik WinRM-i seadistus on vaja teha juhendi jälgijal iseseisvalt.

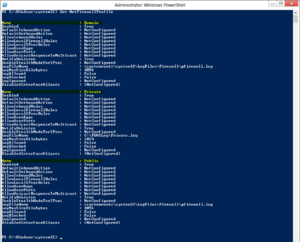

Logimine

Nagu paljud teised Windowsi teenused, võimaldab Windows tulemüür enda tegevust logida, kuid vaikimisi ei ole see võimalus aktiveeritud. Logimise aktiveerimiseks on

vajalik ühes või mitmes profiilis lubada ühenduste jälgimine. Igas profiilis on kolm valikut, mille alusel logifaili sissekandeid tegema hakatakse. Logida on

võimalik lubatud ( -LogAllowed ), blokeeritud ( -LogBlocked ) ning ignoreeritud ( -LogIgnored ) pakettide liiklust. Antud valikutest

võib määrata nii ühe kui mitu võimalust. Igale profiilile on võimalik määrata eraldi logifail ning asukoht ja ühtlasi piirata nende failide mahtu. Järgnevalt on

välja toodud käsud Private profiili logifaili asukoha muutmiseks, logifaili suuruse piiramiseks ning seejärel lubatud liikluse logimise alustamiseks.

Set-NetFirewallProfile -Name Private -LogFileName “C:\FWASLog\Private.log”

Set-NetFirewallProfile -Name Private -LogMaxSizeKilobytes 1024

Set-NetFirewallProfile -Name Private -LogAllowed True

Logimise saab lõpetada muutes -LogAllowed parameetri väärtuse kirjeks "False". Kogutud logi on Powershellis võimalik näha kasutades käsku:

Get-Content C:\FWASLog\Private.log | more

IPsec

IPsec on standardite raamistik, mille abil on võimalik üles seada turvalist andmevahetust erinevate lõppseadmete (end-device) vahel. IPSec võimaldab IPv4

protokollide andmesisu (data payload) krüpteerimist aidates säilitada andmete tervikluse ja puutumatuse kaitsmata võrkude läbimisel, kinnitada andmepakkettide

päritolu õigsust lõppseadmes ning vältida andmete kogumist edastuse käigus (anti-replay). Windows tulemüür toetab läbi Powershelli mahukat IPsec-i protokolliturvet

ning võimaldab luua detailseid reeglistike IPsec liikluse kontrollimiseks seadme võrguliidestel. Järgnevalt on välja toodud kolm põhilisemat IPsec käsku: uue reegli

moodustamine, loodud reeglite muutmine ning reeglite kustutamine. Oma olemuselt on IPsec käsundid küllalt lähedased juba varasemalt kasutatud harilikele

käsunditele.

New-NetIPsecRule -DisplayName Turva

Antud käsk loob uue IPsec reegli lähtudes vaikesätetest, mis on määratud Microsofti halduskonsooli lisamoodulis "Customize IPsec Defaults". See seab sisse reegli

mis tagab sissetuleva liikluse autentimise ja tervikluse kontrolli. Kui saabuvad paketid ei ole autenditud, see tähendab need ei kasuta IPsec-i, siis need visatakse

minema ja ühendus katkeb. Kehtiva reegli seadeid saab vaadata käsuga

Get-NetIPsecRule -DisplayName Turva

Vaikimisi määrati väljamineva liikluse turbetüübiks IPsec-i kasutamise palve ( -OutboundSecurity Request ). See viis proovib uute ühenduste alustamisel

kasutada IPsec-i autentimist. Kui see ei õnnestu, siis lubatakse ühendus ka ilma autentimiseta. Järgnev käsk muudab nimetatud turbetüübiks "Require" , mis nõuab

kõigi ühenduste autentimist. Kui autentimine nurjub, ühendus katkestatakse.

Set-NetIPsecRule -DisplayName Turva -OutboundSecurity Require

Loodud IPsec reeglel on võimalik eemaldada käsuga

Remove-NetIPsecRule -DisplayName Turva

Nende käskudega on võimalik sisse seada, esmane IPsec turbelahendus. Antud juhend IPsec-i võimalustese rohkem sügavuti ei lasku, kuid juhendi lõpus on olemas viited

vastale materjalile.

Kokkuvõte

Windows tulemüür, täpsemalt uue tootenimega Windows Firewall with Advanced Security on oluline uuendus Windowsi turbestrateegias. See hõlmab endas mitmeid

võrguliikluse reguleerimise võimalusi, kui ka ulatusliku turbepoliitika rakendamise vahendeid. Windows tulemüüri on võimalik seadistada nii graafilise liidese kui

käsurea tööriistade abil. Olulisemaks viimastest on Windows Powershell. Kasutades Powershelli on Windows tulemüüri haldamine mugav ja laialdaselt skriptitav. See on

iseäranis kasulik administraatoritele, kes peavad tegelema seadmete hulgihaldusega. Windows tulemüüri haldamiseks Powerhsellis on oluline Powershelli

NetSecurity moodul, mis annab kasutaja käsutusse tulemüüri halduseks vajalikud käsundid (cmdlets). Windows tulemüür toetab IPsec raamistiku võrguturbeks,

WinRM-i kaughaldust läbi Powershelli ning kohandatavat logimisüsteemi. Käesolev juhend tutvustab kasutajale põhilisi Windows tulemüüri haldamise käsundeid ja

üldisemat metoodikat.

Terminoloogia

Võõrkeelse terminoloogia tõlkimisel on lähtutud valdavalt e-Teatmiku IT ja sidetehnika seletavast sõnaraamatust. Sealt puuduvad terminid on autor tõlkinud ja

tõlgendanud iseseisvalt.

käsund (ingl.k cmdlet) - Powershelli mooduli funktsioon, eelnevalt programmeeritud tegevus, mida saab edastada käsurea abil ning mis pakub teatavate parameetrite abil

oma funktsionaalsuse muutmist

metamärk (ingl.k wildcard) - viide suvalisele tähemärgile, üldjuhul otsingu kasutamise kontekstis

Kasutatud kirjandus

Microsoft Technet - Windows Firewall with Advanced Security (tutvustus, ülevaade): http://technet.microsoft.com/en-us/library/cc754274.aspx

Microsoft Technet - Windows Firewall with Advanced Security Getting Started Guide (ülevaade, juhend): http://technet.microsoft.com/en-us/library/cc748991.aspx

Microsoft Technet - Network Security Cmdlets in Windows PowerShell (Powershelli käsundite selgitused ja parameetrite kirjeldused): http://technet.microsoft.com/en-us/library/jj554906.aspx

Microsoft Technet - Windows Firewall with Advanced Security Administration with Windows PowerShell (juhend): http://technet.microsoft.com/en-us/library/hh831755.aspx

Microsoft Technet - Jonathan's virtual blog WinRM (Windows Remote Management) Troubleshooting (tutvustus, juhend): http://blogs.technet.com/b/jonjor/archive/2009/01/09/winrm-windows-remote-management-troubleshooting.aspx

Microsoft Technet - TCP/IP Fundamentals Chapter 13 - Internet Protocol Security and Packet Filtering (tutvustus, ülevaade): http://technet.microsoft.com/library/bb727017.aspx

Vallaste e-Teatmik (IT ja sidetehnika sõnaraamat): http://www.vallaste.ee/index.htm

Let IT know IT blog - Manage Windows Firewall with Powershell 3 (juhend): http://letitknow.wordpress.com/2012/09/13/manage-windows-firewall-with-powershell-3/