AppLocker

Mis see on?

AppLocker(Application Locker) on uus funktsioon Windows 7's ja Windows Server 2008 R2's, mis võimaldab teil määrata, millised kasutajad või rühmad võivad käivitada konkreetseid faile teie organisatsioonis tuginedes failide unikaalsetele omadustele. Kasutades AppLocerit, saate luua reegleid lubamaks või keelamaks rakenduse kasutamist. AppLockerit võib võrrelda ka varasematel Windowsi versioonidel olevate Software Restriction Policies’ dega.

Miks on see kasulik?

Softweare Restriction Policied ei olnud administraaatorite seas populaarsed, kuna nende konfigureerimine võttis kaua aega ja oli ebamugav. AppLocker on tunduvalt ajasäästlikum ning võimsam. Sellega loodud reeglitest on tunduvalt raskem “mööda hiilida”, kui oli seda vanasti. AppLockeriga rakenduste üle kontrolli omamine on kasutajale lihtne ning selle kasutamine paindlik. AppLocker pakub reeglitele baseeruvat struktuuri, täpsustamaks, millised rakendused võivad töödata ja milliseid rakendusi kasutaja saab kasutada.

Mida sellega teha saab?

Tänapäevased oranisatsioonid seisavad silmitsi mitmete väljakutsetega, millele AppLocker aitab luua lahendusi:

Milliseid rakendusi on kasutajal õigus käivitada ning millist tarkvara installeerida.

Rakenduste eriversioonide lubamine ja keelamine

Litsentsiga rakenduste kontrollimine

Litsenseerimata tarkvara kasutamise keelustamine.

Kahjustava, autoriseerimata tarkvara vältimine.

Takistada kasutajaid jooksutamast rakendusi, mis ilma vajaduseta tarbivad võrku või muul viisil ettevõtte töökeskkonda koormavad.

Pakub rohkem võimalusi effektiivsemaks arvuti konfiguratsiooni haldusamiseks.

Aitab tahada, et arvuti keskkond oleks koostöös korporatsiooni poliiside ning tööstuse regulatsioonidega.

Applocker pakub IT administraatoritele jõulist kogemust läbi uute reegliloomise tööriistade ning viisardite. Näiteks saab IT administraator automaatselt genereerida reegli, kasutades testimisarvutit ning importides reeglid toote keskkonda. Administraatorid saavad kontrollida järgnevat tüüpi rakendusi: käivitatavad failid (.exe ja .com), skriptid(.js, .ps1, .vbs, .cmd ja .bat), Windows Installer'i faile(.msi ja .msp) ja DLL faile(.dll ja .ocx). See aitab organisatsioonil vähendada kulutusi arvutite haldamisele vähendades kõnede arvu help deski'i, kasutajate poolt, kes kasutavad sobimatuid rakendusi.

Milliseid reegleid saab luua ja mida need endast kujutavad?

AppLocker toetab viit tüüpi reegleid: Path Rules, File Hash Rules, Publisher Rules, Internet Zone Rules, Network Zone Rules.

Path Rulesi abil on võimalik piirata programmide täidesaatmist kindlal kataloogi rajal. Näiteks on võimalik lõppkasutajal lubada rakendusi avada ainult Windows Program Files’ i folderist.

Selle reeglitüübi probleemiks tõsiasi, et kasutajatel on sageli vaja rakendusi käivitada teistest asukohtadest, näteks failiserverist.

Hash Rules kasutab täidetava programmi krüptograafilist hash' i, selleks, et kindlaks teha, kas tegu on õigusjärgse programmiga. Selle reeglitüübi miinuseks on tema modifitseerimine, mida tuleb teha igakord, kui programmi on uuendatud.

Publisher Rules tuvastab, kas rakendus baseerub rakenduse digitaalsel signatuuril, mis oli kirjastaja poolt levitatud. Neid võib võrrelda Software Restriction Policies Certificates Rules idega, kuid Publisher Rulesid on keerukamad. Enamikel uutel rakendustel on allkiri(signature), mida saab kasutada Publisher Rulesidele. Windows Vistas ja Windows 7- s on võimalik seda allkirja näha läbi täidesaatva programmi file properties' de. (Publisher rulesi kutsutakse ka Certificate rules' ideks.)

Internet Zone Rules on klassikalised näited heast ideest, mis oli halvasti teostatud. Selle reegliliigi põhiidee on takistada kasutajatel Internetist rakenduste allalaadimist ning installeerimist. Internet zone rulesil on ka pahupooli, nimelt rakenduvad nad ainult MSI failidele (Windows installer packages) ning ainult sellel ajal, kui faili alla laetakse. See tähendab seda, et kui kasutaja laeb alla Zip faili, mis sisaldab rakendust, ei suuda Internet zone rule seda rakendust installeerimast keelata.

Network Zone Rules on sarnane Internet zone rulesile, kuid ta pigem uurib Interneti tsooni, kust faili alla laetakse. Nad uurivad võrgu asukohta, kus fail hetkel eksisteerib. Näiteks, on võimalik luua policy, mis lubab kasutajal jooksutada vaid rakendusi, mis on installeeritud local computerisse. Selle reeglitüübi suureks probleemiks tõsiasi, et reegli kehtestamisel peab rakendus olema juba kasutaja(reegli kehtestaja) võrgu piirkonnas.

Mida vaja on?

AppLocker on saadaval kõigis variantides Windows Server R2's (Windows Server 2008 R2 Standard, Windows Server 2008 R2 Enterprise, Windows Server 2008 R2 Datacenter, Windows Server 2008 R2- Itanium-Based Systems), Windows 7 Ulitmate's ja Windows 7 Enterprise's.

AppLockeri reeglite loomiseks on vaja arvutit, mis töötab Windows Server 2008 R2, Windows7 Ultimate, Windows 7 Enterprise või Widows 7 Professional operatsioonisüsteemi peal. Professionali saab kasutada reeglite loomiseks, aga Windows 7 Professionali peal töötav arvuti ei saa reegleid kehtestada. Arvuti võib olla domeenikontroller.

Group Policy kasutuselevõtuks, vähemalt ühte arvutit, kus Group Policy Management Console (GPMC) või Remote Server Administration Tools (RSAT) on paigaldatud, AppLockeri eeskirjade hostimiseks.

Loodud AppLocker reeglite jõustamiseks on vaja arvutit, mis jookseb Windows Server 2008 R2, Windows 7 Ultimate või Windows 7 Enterprise operatsioonisüsteemil.

AppLockeri põhilised strateegiad

Although AppLocker supports some of the same basic types of rules that Software Restriction Policies use, the basic way in which AppLocker works is quite a bit different from what you might be used to. In fact, it is easy to get yourself into a lot of trouble if you do not understand the way that AppLocker works. Therefore, I recommend that you pay close attention to what I am about to tell you in this section.

In order to safely use AppLocker, you have to understand Microsoft’s basic philosophy behind AppLocker rules. This philosophy revolves around the idea that there are specific applications that you use in your organization. In contrast, there are a nearly infinite number of applications that your organization doesn’t use. Don’t think of these applications in the traditional sense, but rather as executable code. For example, some of the types of “applications” that you may not have approved for use in your organization might include older versions of the applications that you do use, video games, malware, peer networking software, and the list goes on.

My point is that there are way more applications that you do not want users to run than there are applications that users are supposed to be using. That being the case, it is far easier to provide Windows with a whitelist of approved applications than it is to block every single application that you want to prevent from running. This is Microsoft’s philosophy behind the way that AppLocker rules work

This leads me to the first major concept behind AppLocker rules. Even if you remember nothing else from this entire series, please remember this. AppLocker rules are organized into collections (which I will talk more about later in this series). Although it is possible to create an explicit denial, AppLocker rules should usually be thought of as a mechanism for granting permission to something (remember, it is easier to approve the software that you want to allow than to ban the software that you want to restrict). Now here comes the really important part. If you create so much as even one single rule in a rule collection, then Windows automatically assumes that you want to prevent everything else from running.

This is an extremely important concept to grasp because let’s suppose for a moment that you wanted your users to be able to run Microsoft Office and Internet Explorer, so you create a rule that allows them to do so. In doing so, you have denied the user the rights to run anything else, including the Windows operating system. Believe it or not, it is easy to accidentally lock a user out of Windows by improperly creating AppLocker rules. This is something that I am going to address a lot more as the series goes on.

The last thing that I want to talk about is denials. As you may recall, I mentioned earlier that it is possible to prevent users who have administrative permissions to the system from running administrative tools, but that you can create an exception for the helpdesk staff. This is something that I am going to discuss in more detail later on in the series, but for right now I wanted to point out that establishing this type of configuration requires a bit of backward thinking.

Given the way that AppLocker works, we can’t just deny everyone access to the administrative tools. Instead, we would have to grant everyone access to the Windows system files. From there we could add a denial for the administrative tools that applies to a specific group of users (everybody but the helpdesk staff). You don’t have to do anything for the helpdesk staff because they have access to the administrative tools because you have given everyone access to the Windows system files.

Reeglite loomine

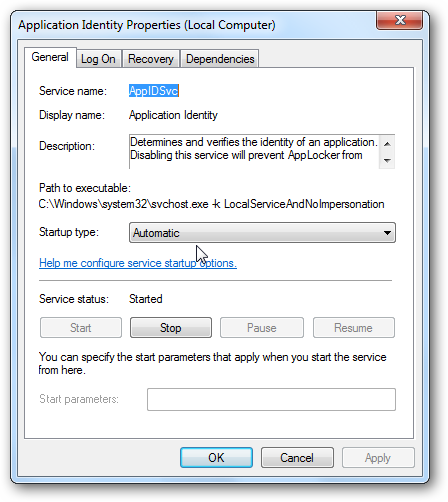

Appication Identy käivitamine

Enne AppLocer reeglistiku jõustamist tueb käivitada Appication Identity teenus kasutades Service snap-in konsooli. Selle protseduuri sooritamiseks peate te kuuluma vähemalt lokaalsesse administraatorite gruppi.

1. Kliki Start, vali Administrative Tools ja sealt Services. 2. Services snap-in konsoolis tee topeltklõps Application Identity peal. 3. Application Identity Properties kastis, vali "Automatic" Startup type nimekirjast, vajuta Start ja siis kliki OK.

Uue reegli loomine

1. Vajuta Start, kirjuta secpol.msc otsingukasti ja vajuta ENTER. Võid ka kasutada: Start -> Control Panel -> Click System and Security -> Administrative Tools -> Local Security Policy

2. Kui User Account Control dialoogi aken avaneb, kinnita, et tegevus, mida see näitab, on see, mida sa tahad ja vajuta Yes.

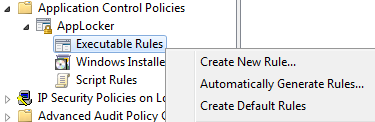

3. Konsooli "puul" tee topeltklikk Application Control Policies peal ja siis klõpsa kaks korda ka AppLocker'i peal.

4. Parem klik soovitud reegli tüübil ja siis vali Create New Rule.

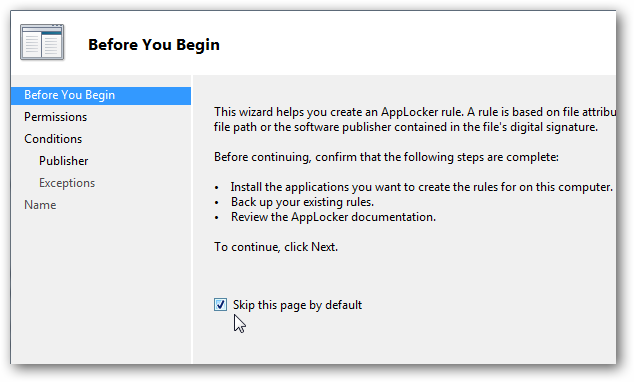

5. Before You Begin lehel, vajuta Next.

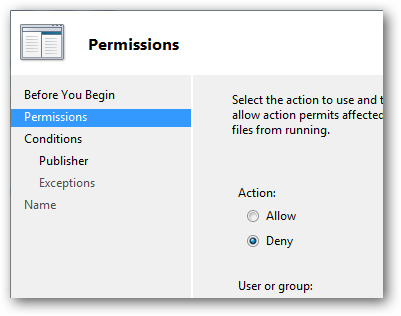

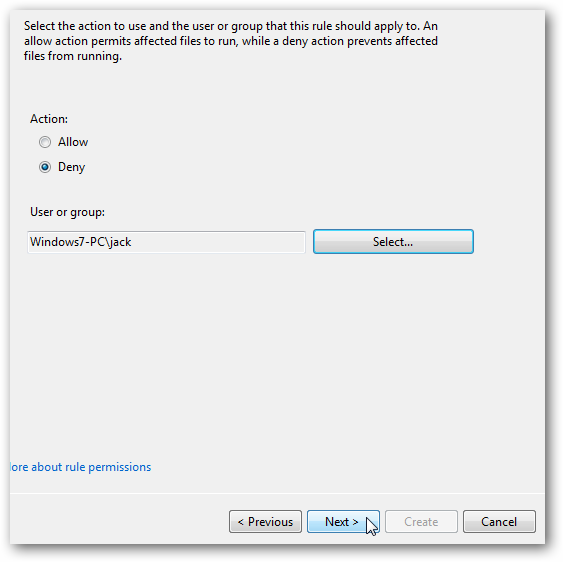

6. Vali Allow või Deny lubamaks või keelamaks reeglis sisalduvaid faile.

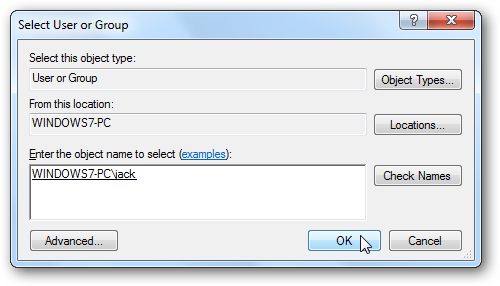

7. Kliki Select. Select User or Group kasti kirjuta sobiv turvalisus grupp või kasutajad

ja kliki OK (antud näites valime kasutaja Jack' i).

8. Vajuta Next.

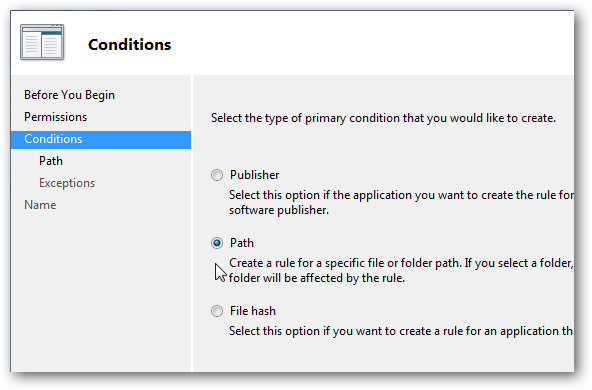

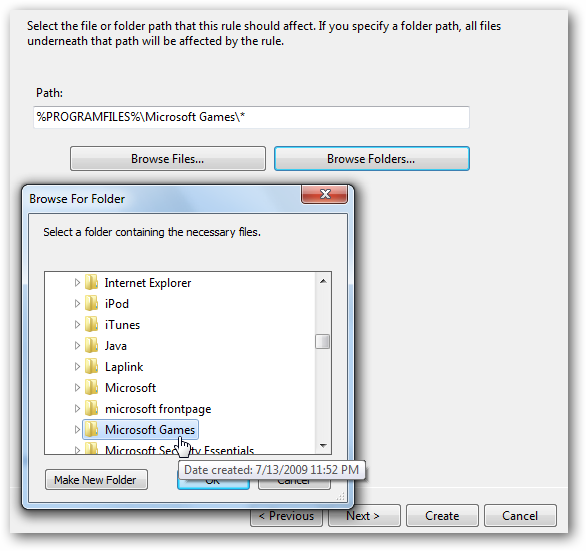

9. Kliki sobival reegli tingimusel, mis sobib selle reegli jaoks.

Sa saad valida: Publisher, Path või File hash ja siis kliki Next.

10. Olenevalt reegli tingimusest, mis sa valisid küsitakse sult erinevaid kriteeriume.

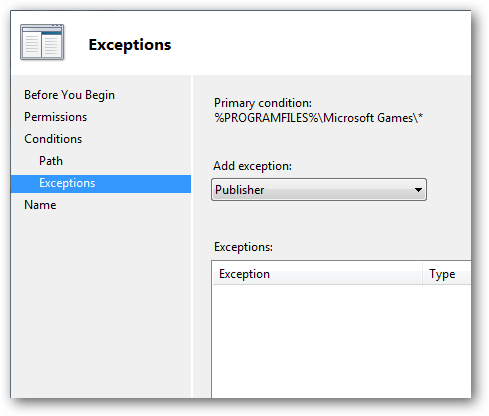

11. (Valikuline) Erandite lehel, täpsusta väljaandja või asukoht,

mida soovid reeglist eemaldada ja vajuta Next. Erandit ei saa luua hash reegli kohta.

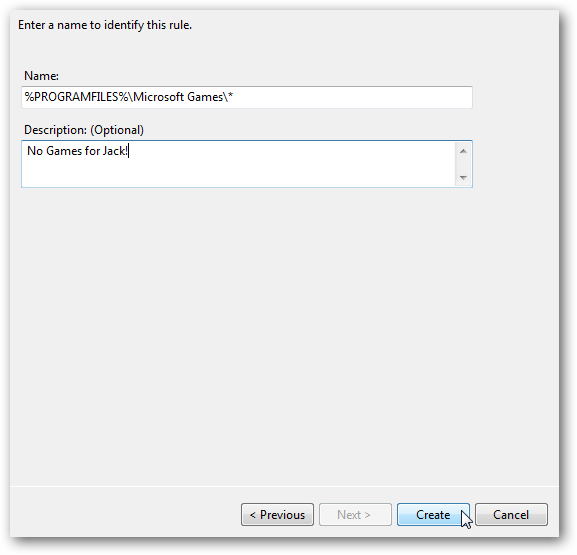

12. Nime kasti kirjuta nimi, millega tahad reeglit identifitseerida.

Kirjelduse kasti kirjuta seletus, mis põhjendab reeglit. Vajuta Create.

13. Peale reegli loomist tee kindlaks, et Application Identification on peal (start)

ning et see töötaks automaatselt(automatic), vastasel juhul reeglid ei tööta.

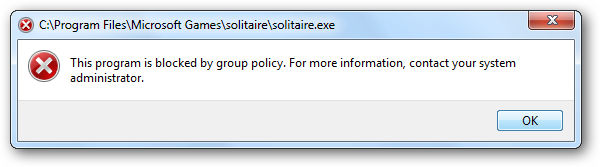

Kui kõik see on tehtud nind kasutaja logib oma kontoga sisse ning üritab pääseda ligi

keelustatud failidele, manatakse ekraanile järgnev sõnum:

Tudvustav video

Lühitudvustus (inglise keeles)

Kasutatud Kirjandus

http://technet.microsoft.com/en-us/library/dd548340%28WS.10%29.aspx

http://www.howtogeek.com/howto/6317/block-users-from-using-certain-applications-with-applocker/

http://www.microsoft.com/windows/enterprise/products/windows-7/features.aspx

http://4sysops.com/archives/review-windows-7-applocker-part-1-overview/

Autor

Andre- Marcel Peri