Windows Server 2008 RADIUS

Sissejuhatus

RADIUSega tegelevate teenuste struktuur on Windows NT5 (2000, 2003) ja NT6 (2008, 2008R2) vahel oluliselt muutunud.

- Peaks töötama ka Windows Server 2008 R2 peal

- Windows 2008 NPS on üsna keeruline tööriist, 2003 vastav teenus oli palju lihtsam.

Näidisinfrastruktuur

- Virtual PC 7 virtuaalmasin serveriga, jooksmas sülearvutis 1.

- Windows Server 2008 eelnevalt paigaldatud. Vaata Windows Server administreerimine. Arvuti nimi TESTSRV.

- Active Directory eelnevalt paigaldatud. Vaata Active Directory Domain Services Domeen test.internal, NETBIOS nimi TEST.

- Tugijaam DD-WRT v24 beta, Linksys WRT54GL

- Sülearvuti 1 Intel 5300, Windows 7 - Ethernet ühendatud Virtual PC ja tugijaama vahele

- Sülearvuti 2 Intel 2945, Windows XP

- PDA 1, Qualcomm, Windows Mobile 6.1 Professional

- PDA 2, Qualcomm, Windows Mobile 6.5

- IP võrk 192.168.63.0/24, staatiliselt määratud

Active Directory Certificate Services

Active Directory Certificate Services (ADCS) on tarvilik EAP-TLS sertifikaatide väljastamiseks ja kontrollimiseks. Samuti kasutab seda valikuliselt PEAP. Viimane võib kasutada ka ise väljastataud (self-signed) sertifikaati, kuid kuna seda TLS jaoks juba vaja on, kasutame sedasama.

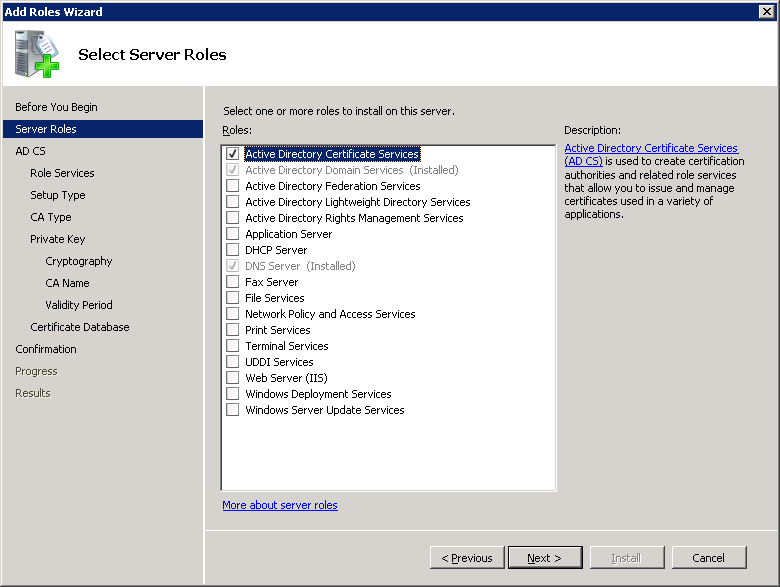

Add Roles Wizard

Käivita "Add New Roles" viisard ja märgi ADCS. Nagu näha on eeldatavad AD ja DNS (AD eeldus) rollid juba paigaldatud. Jätkamiseks vajuta "Next".

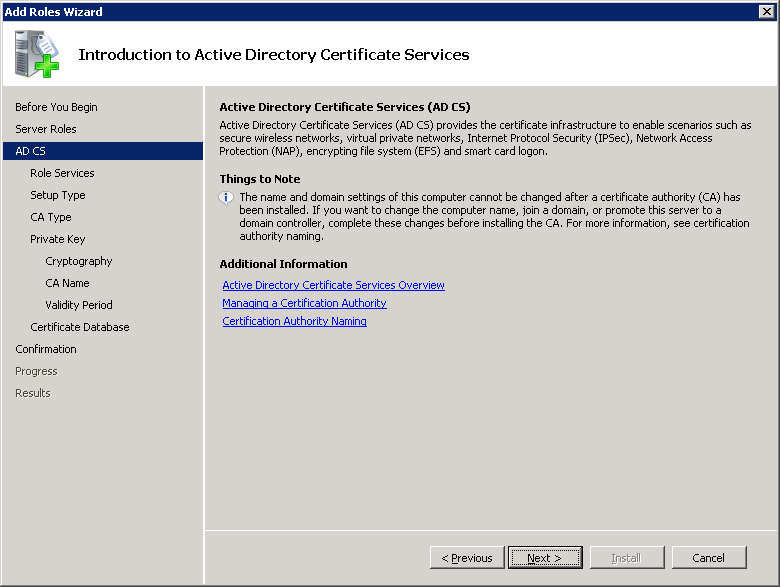

Introduction to Active Directory Certificate Services

Kuvatakse rolli tutvustus ja hoiatatakse, et peale rolli paigaldust ei saa serveri nime ega domeeni kuuluvust muuta. Need tegevused muudaks arvuti ja DNS nime ning juursertifikaati ei saa enam kontrollida, kuna vastav server privaatvõtmega puudub.

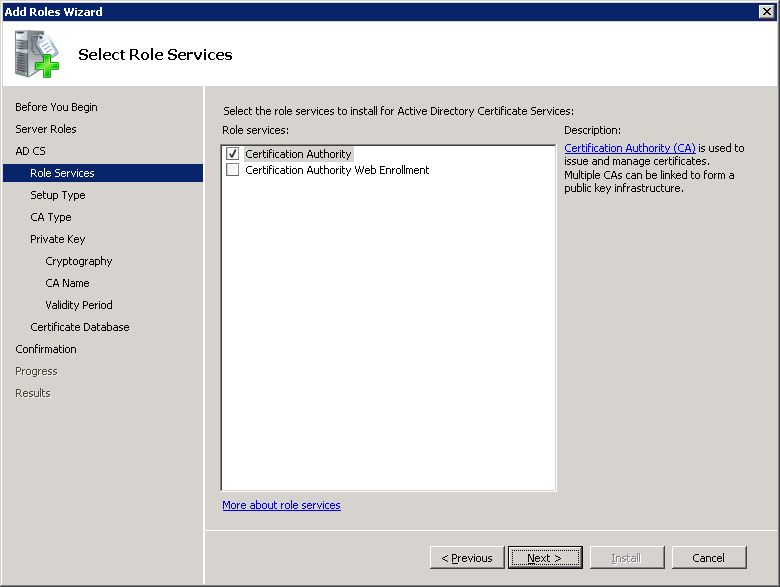

Select Role Services

Palutakse märkida rolli teenused. Certification Authority on kohustuslik. Web Enrollment võimaldab teha sertifikaaditaotlusi veebibrauseriga, kasutamata otseselt teist arvutit. Hetkel me seda ei vaja, jätkamiseks vajuta "Next".

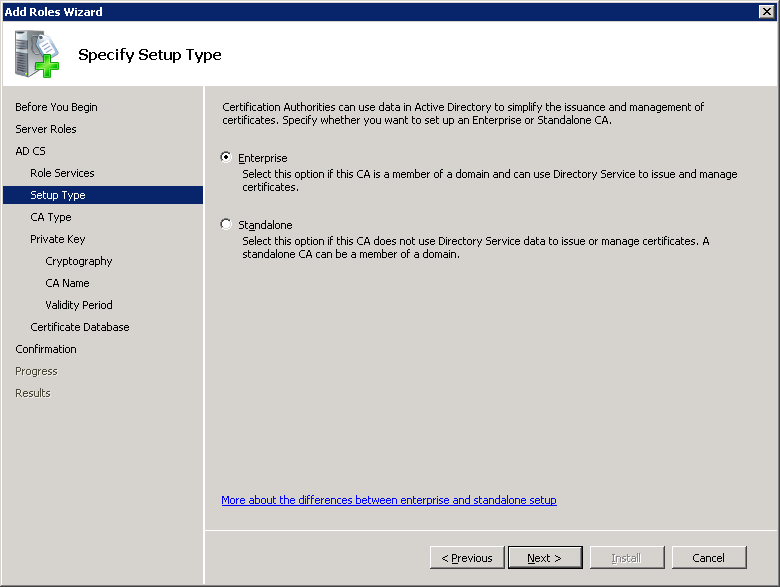

Specify Setup Type

Vali sertifikaadihoidla tüüp. Kuna me käesolevalt kasutame AD andmebaasi RADIUSe jaoks, vali "Enterprise", mis seob CA AD külge. Jätkamiseks vajuta "Next"

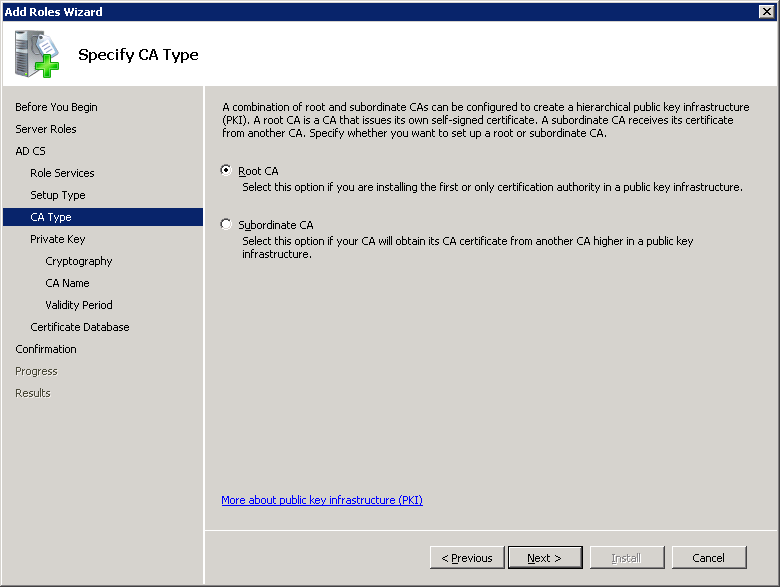

Specify CA Type

Kuna tegemist on esimese CA'ga, pead määrama selle tasemme. Kuna meil eelnevad CA'd puuduvad, määra Root CA (juursertimisorgan) ja jätks.

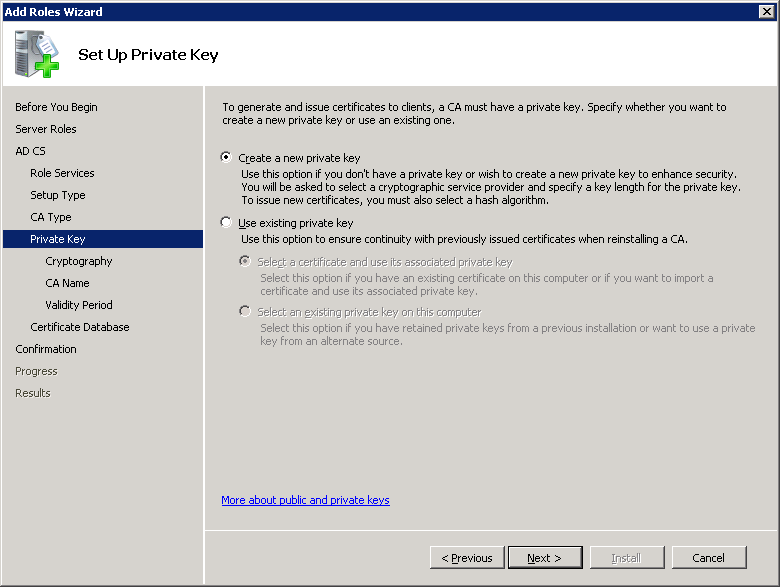

Set Up Private Key

Kuna meil puuduvad eelnevad CA'd koos privaatvõtmetega, vali uue privaatvõtme loomiseks "Create a new private key" ja jätka.

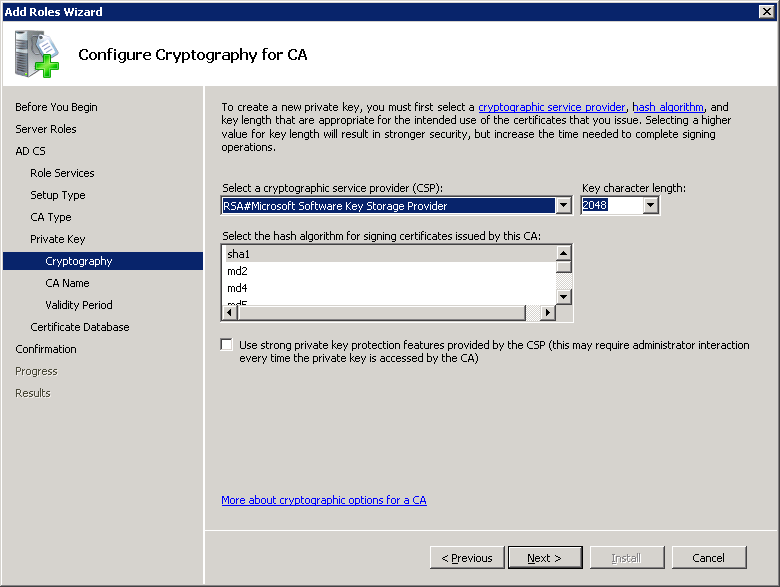

Configure Cryptography for CA

Võimaldab määrate erinevaid krüptoteenuseid ja võtmepikkusi juursertifikaadile. Kuigi turvamiseks võib valida SHA512 räsialgoritmi ja 16384 bitise võtme, on vaikimisi võimalused proof-of-concept jaoks täiesti piisavad. Jätka.

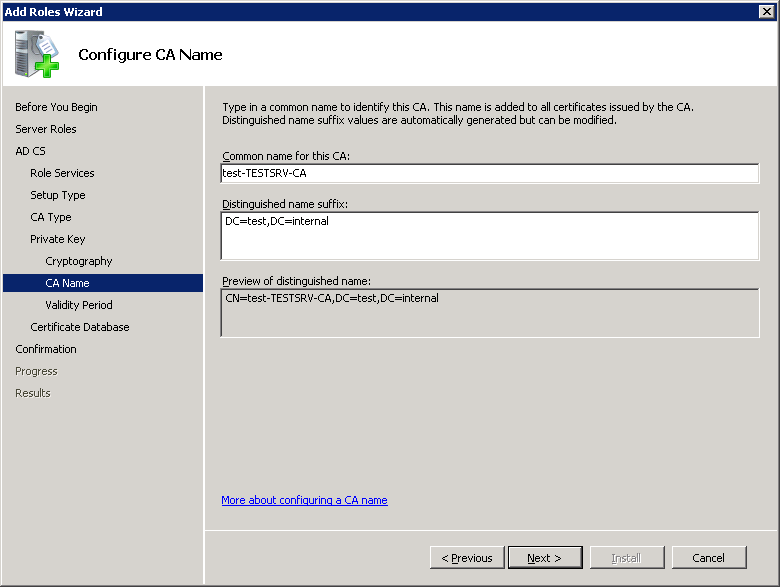

Configure CA Name

Common name kohale võib kirjutada midagi kergesti äratuntavat, näiteks "Domeeni juursertifikaat". DN suffiksit pole mõtet muute ilma täpsete teadmisteta LDAPist ja AD struktuurist.

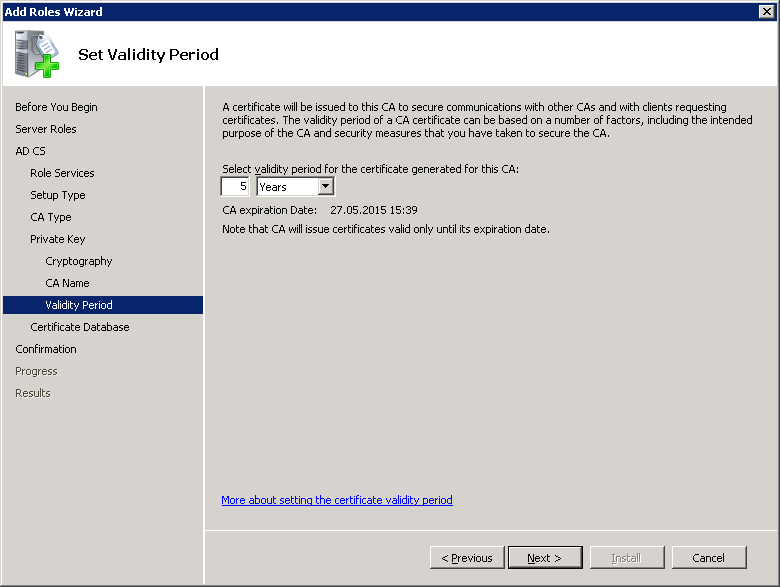

Set Validity Period

Juursertifikaadi kehtivusaeg. Vaikimisi 5 aastat on sobiv, jätka.

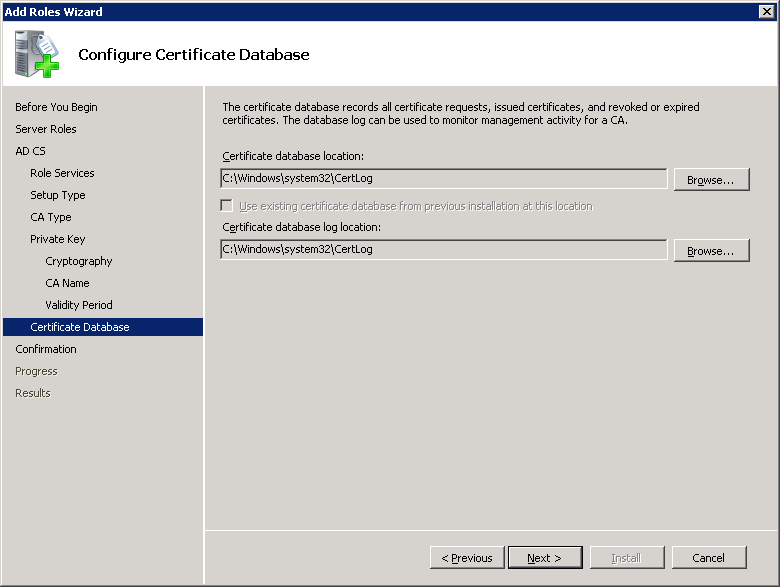

Configure Certificate Database

Praktikas on soovitatav andmed paigutada eraldi partitsioonile, hetkel jätame nad siiski vaikimisi asukohta.

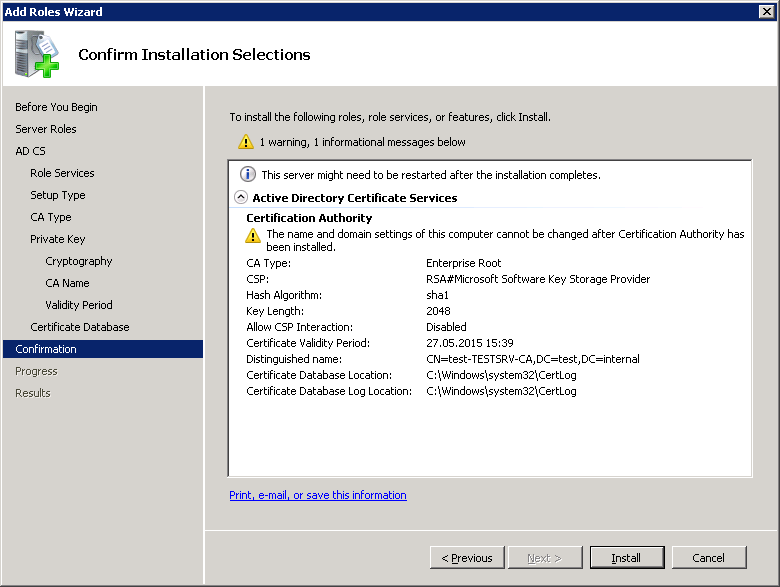

Confirm Installation Selections

Kokkuvõte valikutest. Peale "Install" vajutamist pole võimalik arvuti nime ega domeenikuuluvust muuta ilma juursertifikaati tühistamata.

Network Protection Services

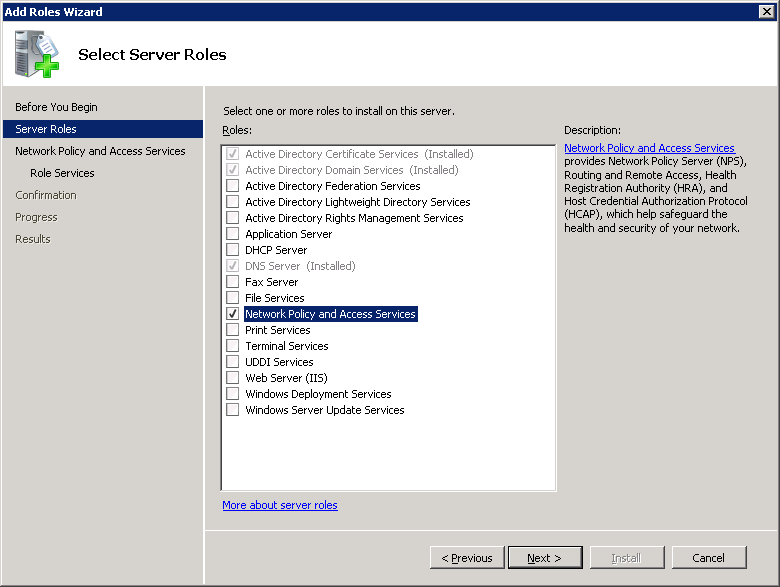

Add Roles Wizard

Vali rollide nimekirjast Network Policy and Access Services ja vajuta jätkamiseks Next.

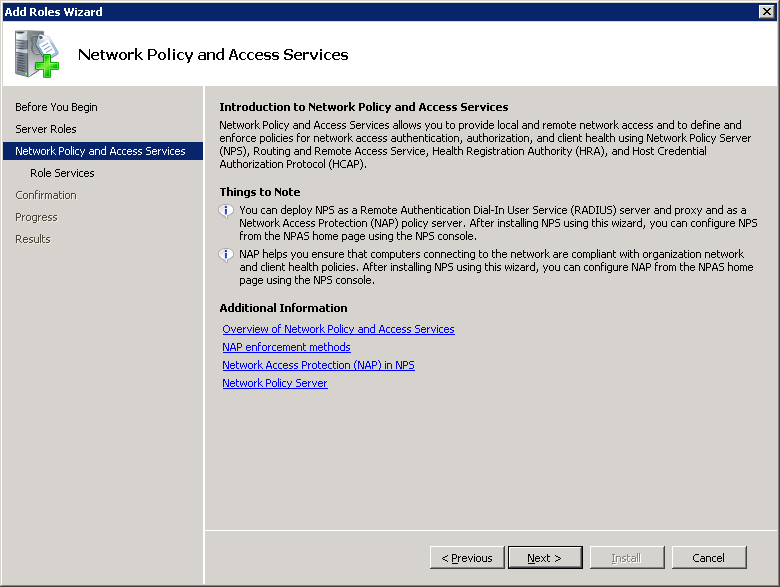

Network Policy and Access Services

Tutvustatakse erinevaid rolli võimalusi, jätka.

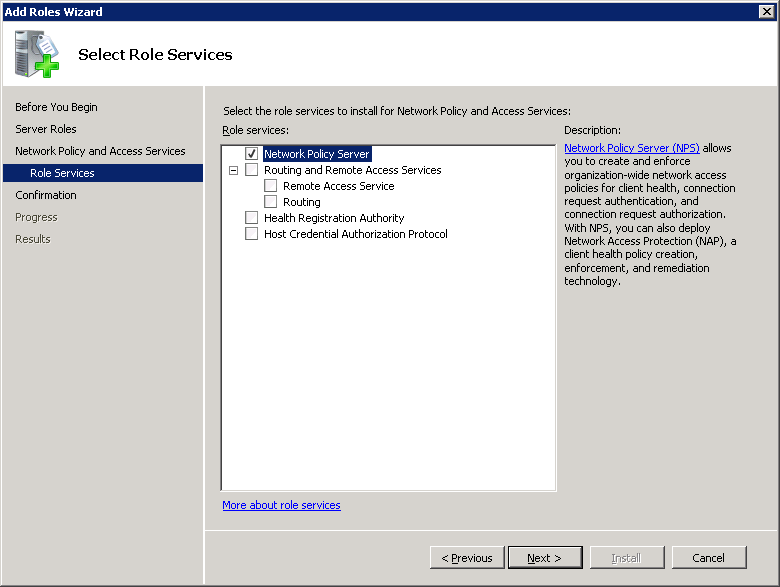

Select Role Services

Vali rolliteenuste seast "Network Policy Server" ja jätka. Teised teenused pakuvad näiteks VPNi ja kliendi tarkvara turvakontrolli, kuid pole hetkel vajalikud.

Confirm Installation Selections

Kinnita paigaldus vajutades "Install".

Seadistamine EAP-PEAP (MS-CHAP2) jaoks

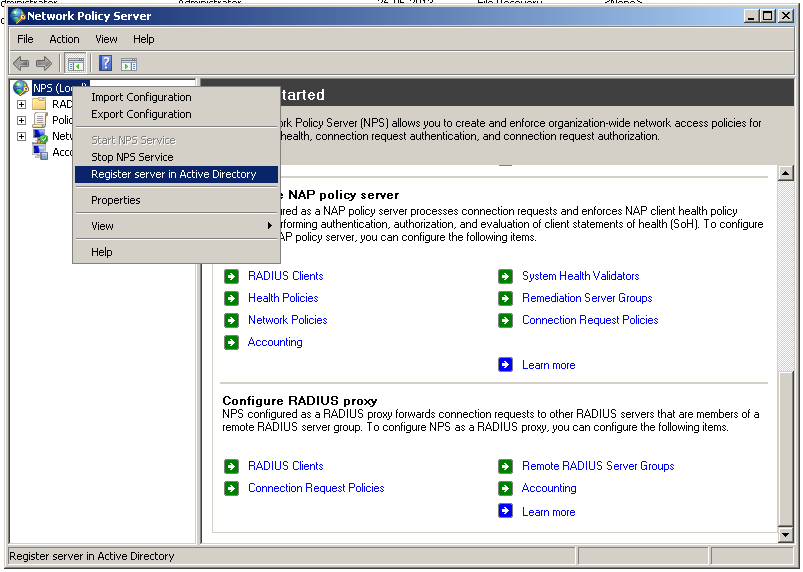

Käivita Network Policy Server konsool.

Esmalt registreeri NPS server AD's. Selle tegemiseks tee paremklõps konsoolipuu juurkaustal ja vajuta "Register server in Active Directory". See võimaldab NPS serveril audentida kliente AD kasutajatega.

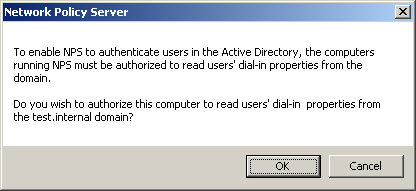

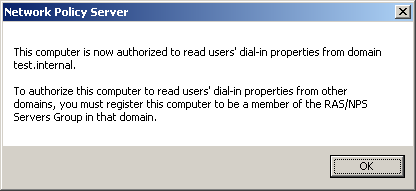

Palutakse luba lisada arvuti objekt gruppi, et lugeda kasutajate Dial-in seadeid. Kuigi NPS võib neid seadeid ignoreerida, on see soovitatav.

Palutakse luba lisada arvuti objekt gruppi, et lugeda kasutajate Dial-in seadeid. Kuigi NPS võib neid seadeid ignoreerida, on see soovitatav.

Teiste domeeni kohta forestis tuleb seda käsitsi teha.

Teiste domeeni kohta forestis tuleb seda käsitsi teha.

Kasutame NPS seadistamiseks viisardit. Olles NPS konsooli juurkaustas, on tegevuspaanis rippmenüü, kus saab valida erinevate stsenaariumite viisardeid. Vali "RADIUS server for 802.1X Wireless or Wired Connections" ja vajuta "Configure 802.1X".

Nps4.png

Vali "Secure Wireless Connections". Nime kohale võid kirjutada midagi äratuntavat.

Nps5.png

Dialoogis saad lisada tugijaamu (authenticator).

Nps6.png

Tugijaama lisamise seadete dialoog. Kõik seadmed ei pruugi toetada nii pikka salasõna (shared secret). Maksimaalse pikkus peaks kirjas olema seadme dokumentatsioonis.

Nps7.png

Vali EAP-PEAP (Microsoft: Protected EAP), kuna paljud seadmed ei oska otseselt EAP-MSCHAPv2 kasutada. PEAP sisuliselt kapseldab MSCHAPv2 TLS tunnelisse. Ühest küljest võimaldab see serveril ennast korretse TLS sertifikaadiga tuvastada, kuid teisest küljest ei nõua kliendilt sertifikaati.

Nps8.png

Nps9.png

Nps10.png

Saad piirata kasutajaid, kes võivad RADIUSes end tuvastada. Kui soovid, et arvutid vastavalt poliitikale iseseisvalt

Nps11.png

Nps12.png

Nps13.png

Kasutame NPS seadistamiseks viisardit. Olles NPS konsooli juurkaustas, on tegevuspaanis rippmenüü, kus saab valida erinevate stsenaariumite viisardeid. Vali "RADIUS server for 802.1X Wireless or Wired Connections" ja vajuta "Configure 802.1X".

Nps4.png

Vali "Secure Wireless Connections". Nime kohale võid kirjutada midagi äratuntavat.

Nps5.png

Dialoogis saad lisada tugijaamu (authenticator).

Nps6.png

Tugijaama lisamise seadete dialoog. Kõik seadmed ei pruugi toetada nii pikka salasõna (shared secret). Maksimaalse pikkus peaks kirjas olema seadme dokumentatsioonis.

Nps7.png

Vali EAP-PEAP (Microsoft: Protected EAP), kuna paljud seadmed ei oska otseselt EAP-MSCHAPv2 kasutada. PEAP sisuliselt kapseldab MSCHAPv2 TLS tunnelisse. Ühest küljest võimaldab see serveril ennast korretse TLS sertifikaadiga tuvastada, kuid teisest küljest ei nõua kliendilt sertifikaati.

Nps8.png

Nps9.png

Nps10.png

Saad piirata kasutajaid, kes võivad RADIUSes end tuvastada. Kui soovid, et arvutid vastavalt poliitikale iseseisvalt

Nps11.png

Nps12.png

Nps13.png

Seadistamine EAP-TLS jaoks

Cerdid, kliendicerdid

Group Policy seaded WiFi RADIUS klientide halduseks

GP'ga tuntud levialad jms.

© Mihkel Soomere 2010