Qubes OS: Difference between revisions

mNo edit summary |

mNo edit summary |

||

| Line 71: | Line 71: | ||

http://www.tomshardware.com/reviews/qubes-os-joanna-rutkowska-windows,3009.html | http://www.tomshardware.com/reviews/qubes-os-joanna-rutkowska-windows,3009.html | ||

https://qubes-os.org/ | |||

== Autor == | == Autor == | ||

Latest revision as of 08:33, 16 January 2015

Sissejuhatus

Tänapäeval arvutikasutamisel varitseb ohte igalpool. Küll võid sa mõne viiruse külge saada külastatud veebilehelt või võib keegi sinu arvutit sihilikult rünnata, et saada ligipäsu näiteks sinu tööasjadele. Enda arvuti kaitsmiseks on mitmeid viise. näiteks Viirusetõrjetarkvara aitab kaitsta arvutit viiruste, ussviiruste, ja muude turbeohtude eest. Tulemüür võib aidata kaitsta arvutit, takistades kräkkerite ja ründetarkvaral sellele juurde pääsemast. Reaktiivseteks meetoditeks on rakenduste ja operatsioonisüsteemide turvapaikade paigaldamine. Paraku ei saa ka kõiki lahendusi kasutades täiesti sada protsenti kindel olla, et miskit kaudu siiski keegi su arvutile ligi ei pääseks. Üks viis on ka rakendusi jooksutada liivakastis ( sandboxing ), kus rakendus jooksutatakse kontrollitud keskonnas , kus sel pole võimalusi teha muudatusi ülejäänud süsteemile. Antud referaadis käsitlen lahendust Qubes OS mis rakendab selle sama idee terve operatsiooni süsteemi tasemel.

Qubes OS

Mis on Qubes OS

Qubes OS on avatud lähtekoodiga operatsioonisüsteem mis on loodud Poola IT turvaga tegeleva firma Invisible Things Lab poolt. Qubes OS eemsärk on pakkuda vastavalt kasutaja vajadusele turvalisust läbi isoleerimise ja ajutiste töökeskondade kasutades selleks virtualiseerimist. See tähendab, et kui ka üks isoleeritud osa süsteemist langeb rünnaku alla siis ei puuduta see ülejäänuid osasi. Praktiline näide oleks näiteks kui oleksid löönud lahku oma töö ja kodu asjad ning kodu osa kasutades langeksid häkkerite või viiruse rünnagu alla. Selles olukorras jääks vähemasti töö asjad puutumata. Ka on võimalik kasutada läbi selle Tor või VPN lahendusi, et saavutada lisaks ka enamat privaatsust. Märkida tasuks ka ,et Qubes Os Qubes OS´i esmane versioon lasti välja 2012 aasta septembris ning viimane suurem väljalase tuli välja 2014 aasta Septembris.

Tööpõhimõte

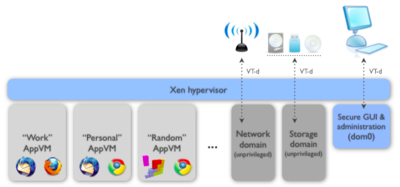

Qubes OS kasutab turvalisuse pakkumiseks keskondade isoleerimist. See saavutatakse kasutades virtualiseerimist , isoleerides läbi selle nii rakendused kui ka vajadusel võrguühendused ja eri andmekandmis süsteemid nagu näiteks usb andmekandjad ja dvd seadmed. Virtualiseerimiseks on vaikimisi kasutusel Xen aga tulevas väljalaskes on plaanis teotada ka muid virtualseerimis lahendusi nagu näiteks KVM ning Hyper-V. Loodavaid kergekaalulisi virtuaalmasinaid nimetatakse AppVM´ideks ning need põhinevad kõik toorikutel, et säästa kettamahtu ja resursse. Lisaks kuna süsteemi osa on kõigil virtuaalmasinatel sama siis saab ühte toorikut uuendades uuendatud ka kõik sellel põhinevad AppVM. Vaikimisi virtuaalmasina toorikud põhinevad Fedora linuxi distributsiooni kuid seda on võimalik kohandada või asendada näiteks Debiani või Ubuntuga. Samuti on viimases versioonis tugi olemas Windows 7 toorikutele.

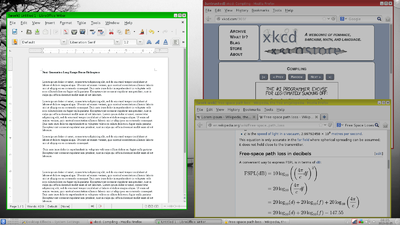

Kasutaja saab luua erinavad AppVM nagu näiteks "töö","kodu","pangatehingud","Veebis surfamine" ning jooksutada neist rakendusi nagu tavaliselt. Samas on need masinad kõik üksteisest täiesti eraldiseisvad ning ei näe ega tea mida teised masinad teevad. Kasutajaliideses on eri virtuaalsed masinad eraldatud sinu valitud värvi aknaraamiga, et oleks kergem neil vahet teha. Juhul kui näiteks sinu veebis surfamise masin saab külge viiruse või keyloggeri ei mõjuta see sinu teisi töökeskondi ning sa saad lihtsalt selle AppVM-i nullist uuesti laadida.

Näite kasutus oleks:

- Töö vpn ühendatud AppVM kust loed töö e-maile

- E-pangadusega tegelemiseks

- Igapäevaste toimingute tarvis

- Laegas kus hoida näiteks sertifikaatide privaatvõtmeid jms. Masinal poleks üldse interneti ühendust.

Kasutajaliides

Kasutajaliides jookseb Xen´i puhul Dom0 peal ning sellel pole otse ligipääsu internetile. Dom0 suhtleb otse vaid graafikakaardi ning klaviatuuri ja hiirega. Igas AppVM jookseb omakorda virtuaalne Xorg draiver ning Dom0 suhtleb nende virtuaalsete draiveritega läbi virtualiseerimisplatvormi ja kuvab siis kasutajale pildi. Tagasilöögiks selle lahenduse juures on küll see, et näiteks mängimisest ega kõrgema kvaliteediga filmivaatamisest võib unistada. Dom0 kaudu on võimalik ka hallata AppVM kasutades selleks olemasolevat graafilist liidest või käsurida. Vaikimisi on kasutuses KDE aknahaldur.

Ka AppVM vaheliseks tekstide kopeerimiseks on oma turvaline meetod. Kopeerimise puhul on klahvi kombinatsioon ctrl+shift+c ning teksti kleepimiseks ctrl-shift-v. Käsk võetakse vastu Dom0 ning omakorda edastatakse siis vastavale AppVM kus jooksutatakse skript mis loeb sisse kursoril olnud teksti globaalsesse lõigepuhvrisse kus see püsib seni kuni teises masinas on kleepimis käsk antud. Seejärel lisatakse see selle kohaliku masina lõikepuhrisse ning kustutatakse tekst globaalsest lõigepuhvrist. Seejärel saaba antud masinas seda teksti kleepida juba tavalist Ctrl+V kasutades. Kõik see tagab selle, et ükski kolmas AppVM kopeeritud tekstile ligi ei pääse. Analoogne meetod on ka AppVM vaheliseks failide liigutamiseks.

Võimalik on ka faile, näiteks pdf dokumenti avada uues ajutises AppVM ning see seal fail ümber salvestada ning soovitud masinasse tagasi tõsta ja seejärel ajutine masin hävitada. Näiteks võib nii end kaitsta pahatahtlike makrode eest.

Internetiühendus

Kui arvuti riistvara toetab Intel VT-d või AMD IOMMU on võimalik ka internet ja usb seadmeid isoleerida andes vaid teatud masinale ligipääsu internetile ning seda sealt vastavalt vajadustele jagades. Qubes OS dokumetatsioonis kannab selline masin nime NetVM. Kasu on sellest siis kui tuleb rünnak võrgukoodi vastu siis ei puuduta see ülejäänuid AppVM´e. Lisaks on nii võimalik paigaldada oma masinate ette üks või mitu tulemüüri või näiteks hoopis osade AppVM´ide võrguliiklus suunata läbi teise NetVM-i mis vahendaks kõik interneti liikluse läbi Tor´i võrgu. Samuti on soovi korral võimalik jagada ära, et mõni masin kasutaks kaabliga ühendust ja mõni Wifit.

Paigaldamine

Toetatud riistvara kohapealt tasub tähele panna, et kui on soov isoleerida võrguühendusi või pci seadmeid siis peavad arvuti emaplaat ja protsessor toetama kas Intel VT-d või AMD IOMMU tehnoloogiaid mis võimaldaks virturaalmasinatele anda otse turvalist ligipääsu sisend ja väljund seadmetele. Lisaks läheb sujuvaks kasutamiseks vaja vähemasti üle 4GB RAM-i ning soovitavalt kiire SSD ketas. Lihtsalt testimiseks sobiks küll ka nõrgem riisvara aga igapäeva kasutamisel jääks selline süsteem aeglaseks.

Paigaldus juhendid ning allalaadimis lingid on leitavad: https://wiki.qubes-os.org/wiki/QubesDownloads

Toetatud riistvara : https://wiki.qubes-os.org/wiki/HCL

Süsteemi nõuded : https://wiki.qubes-os.org/wiki/SystemRequirements

Kokkuvõte

Tegu on väga huvitava projektiga, mille arengut on põnev jälgida. On olemas terve hulk erinevaid lahendusi mis lubavad arvutikasutamist turvalisemaks muuta, ning Qubes OS on kindlasti nendest võimekamate seas. Tavakasutajale see aga kasutamiseks siiski tänu mitmetele põhjustele ei sobiks kuna nõuan päris võimekat ja ka kokkusobivat riistvara ning kuna on kogu projekt on jätkuvalt arengujärgus võib vaja minna natukene suuremaid linuxi teadmisi. Lisaks on probleemiks see ,et meediatarbimiseks ja mängimiseks lahendus ei sobi. Samas kui turvalisust väga hinnata, ning eeltoodud puntkid tähtsad ei ole siis on see projekt just sinule loodud.

Kasutatud kirjandus

http://www.hacker10.com/other-computing/secure-operating-system-qubes-os/

http://justanothergeek.chdir.org/2010/04/document-review-of-qubesos/

http://hackarde.blogspot.com/2011/08/qubes-os-operating-system-designed-for.html

http://www.extremetech.com/computing/84168-nearbulletproof-qubes-os-goes-beta

https://thetinhat.com/articles/2014/07/qubes.html

http://www.tomshardware.com/reviews/qubes-os-joanna-rutkowska-windows,3009.html

Autor

Rain Adamson AK31