Bitlocker: Difference between revisions

No edit summary |

No edit summary |

||

| Line 8: | Line 8: | ||

Siin artiklis keskendume Bitlockeri paigaldamisele '''Windows Server 2012''' keskkonnas. | Siin artiklis keskendume Bitlockeri paigaldamisele '''Windows Server 2012''' keskkonnas. | ||

== Bitlocker == | == Bitlocker == | ||

| Line 27: | Line 28: | ||

Kui krüptitakse andmekettad (fikseeritud või eemaldatavad), saab krüptimise lukustuse eemaldada parooli või kiipkaardi abil, või seadistada ketas nii, et see lukustub automaatselt lahti, kui arvutisse sisse logida. | Kui krüptitakse andmekettad (fikseeritud või eemaldatavad), saab krüptimise lukustuse eemaldada parooli või kiipkaardi abil, või seadistada ketas nii, et see lukustub automaatselt lahti, kui arvutisse sisse logida. | ||

BitLockerit võib draivikrüptimise igal ajal välja lülitada, keelates selle ajutiselt või alaliselt ketast dekrüptides. | BitLockerit võib draivikrüptimise igal ajal välja lülitada, keelates selle ajutiselt või alaliselt ketast dekrüptides. | ||

== Meetodid == | == Meetodid == | ||

Revision as of 21:53, 12 December 2013

Sissejuhatus

Bitlocker on kogu andmekandja krüpteerimiseks mõeldud rakendus. See on mõeldud andmete kaitseks pakkudes andmekandjale täies ulatuses tugevat krüpteeringut. Selle abil on võimalik krüpteerida kogu ketas, millel Windows ja andmed asuvad. Kui see on sisse lülitatud, krüpteeritakse iga kettale salvestatud fail automaatselt. Vaikeväärtusena on kasutusel AES 128 või 256 bitine krüpteering. Krüpteering kaitseb andmekandjal oleva info puutumatust kui see peaks minema võõrastesse kätesse. Kasutusel on erinevad meetodid, TPM meetod ning ilma selleta. TPM võimaldab piirata ligipääsu andmekandja käivitamisele väljaspool kindlat süsteemi. Selle tagab TPM mikrokiip mis on paigaldatud emaplaadile.

Siin artiklis keskendume Bitlockeri paigaldamisele Windows Server 2012 keskkonnas.

Bitlocker

Bitlocker võimaldab andmeid krüpteerida. Krüpteerimine on sõnumite või failide täiustamine selle sisu šifreerides nii, et seda saab lugeda ainult isik, kellel on sobiv krüpteerimisvõti dešifreerimiseks. Ühesõnaga krüpteeritud faili lahti murdmiseks läheb vaja võtit, et faili sisu näha. Veebilehtedel oste tehes krüpteeritakse samuti tehingu teave, et hoida seda turvalisena ja andmed ei satuks kolmandate isikute kätte.

Selleks, et Bitlockerit saaks kasutada, on vaja oma kõvaketas kõigepealt häälestada. Arvutil, millele on peale installitud Windows, peab olema kaks sektsiooni: süsteemi sektsiooni ja operatsioonisüsteemi sektsiooni. Süsteemi sektsioon sisaldab arvuti käivitamiseks vajalikke faile ja operatsioonisüsteemisektsioon sisaldab Windowsi. Krüptitakse operatsioonisüsteemi sektsioon ning süsteemi sektsioon jääb puutumata, et arvuti saaks käivituda.

Uuemates Windowsi versioonides alates Windows 7-st, ei pea ise vastavaid sektsioone enam looma, vaid need luuakse automaatselt. Kui arvutil ei ole süsteemi sektsiooni, siis Bitlockeri viisard loob selle, kasutades ära 200 MB vaba kettaruumi. Bitlockeri draivikrüpteerimine on võimalik kõigil Windowsi ketastel: operatsioonisüsteemi kettal ja andmeketastel, näiteks kõvakettal hoiustatud faile.

Bitlocker To Go on mõeldud eemaldatavatel andmeketastel krüpteerimiseks, mis seisneb lukustusabis irdmäluseadmetele, milleks on näiteks USB mälupulk ja välised kõvakettad. On veel EFS failikrüptimissüsteem, mis võimaldab krüptida üksikuid faile, nendesse sisse logida ning nendega töötada, kuid Bitlockeriga on võimalik krüpteerida kogu ketas. Samuti aitab blokeerida häkkerite juurdepääsu süsteemifailidele, mille abil tahetakse leida isiku parooli või juurdepääsu kõvakettale, eemaldades selle antud arvutist ja paigaldades kuhugi teise arvutisse.

Bitlocker krüpteerib automaatselt faile, mis lisatakse juba krüpteeritud draivile. Kui need on sinna talletatud, siis jäävad krüpteerituks. Mingile draivile kopeeritud failid dekrüptitakse. Kui ühiskasutatakse faile teiste kasutajatega, näiteks läbi võrgu, krüptitakse need failid nende salvestamisel krüptitud draivile, kuid volitatud kasutajad pääsevad neile tavameetoditel juurde.

Kui krüptitakse operatsioonisüsteemi kettast, siis kontrollib BitLocker käivitamise ajal, kas eksisteerivad mingid tingimused, mis võivad kujutada endas ohtu, näiteks BIOS või käivitusfailide muudatused. Kui potentsiaalne oht tuvastatakse, siis lukustab BitLocker operatsioonisüsteemi ketta ning küsib selle avamiseks spetsiaalset BitLockeri taastamisparooli.

BitLockeri esmakordsel käivitamisel tuleks luua taasteparool, vastasel juhul võib alatiseks kaotada juurdepääsu oma failidele. Kui arvutil on usaldusväärse platvormi mooduli (TPM) kiip, siis kasutab BitLocker seda operatsioonisüsteemi ketta krüptimise lukustuse eemaldamise paroolide sulgemiseks. Kui oma arvuti käivitada, siis küsib BitLocker nende paroolide jaoks TPM-d ning eemaldab selle lukustuse.

Kui krüptitakse andmekettad (fikseeritud või eemaldatavad), saab krüptimise lukustuse eemaldada parooli või kiipkaardi abil, või seadistada ketas nii, et see lukustub automaatselt lahti, kui arvutisse sisse logida. BitLockerit võib draivikrüptimise igal ajal välja lülitada, keelates selle ajutiselt või alaliselt ketast dekrüptides.

Meetodid

- Mitte TPM: Kasutatakse arvutites kus emaplaadil puudub TPM tugi. Tagatakse andmekandja krüpteering, samas ei tagata start-kaitset õiges süsteemis. Käivitusvõtme salvestamiseks on vajalik USB-andmekandja.

- TPM: Käivitamisel "õiges" masinas autentimine puudub, võõrastes on olemas.

- TPM PIN'iga: Kasutaja seadistatud PIN koodiga.

- TPM võtmega: Võti salvestatakse USB-andmekandjale.

- TPM PIN'iga ja võtmega: Kõige turvalisem. Küsitakse nii PIN'i kui ka käivitus-võtit.

Plussid

- Kogu info täielik krüpteerimine

- TPM võimaldab info mitte kättesaamise võõrastes keskkondades

- Kaitseb andmete puutumatust andmekandja riknemisel

- Kaitseb offline rünnakute eest

- Hoiab boot keskkonnal silma peal, kui seal on toimunud muudatusi siis viiakse süsteem recovery mode'i

Miinused/Mille üle tasub mõelda

- Et kasutada BitLockerit ilma lisa-autentimiseta on tarvis TPM 1.2+ mikrokiipi

- Bitlocker koos TPM-only variandiga on samuti ohtlik: Cold Boot, Firewire ning BIOS klaviatuuri puhver-rünnakud

- Võtme jäädaval kaotamisel on info kättesaamine "praktiliselt võimatu"

- Kasutab rohkelt lisa-ressursse

Paigaldamine

Kasutades PowerShell'i (servermanager mooduliga)

Installeeritakse BitLocker koos kõikide alam-pakettidega, lõpetame automaatse restardiga.

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Et näha milline on alam-pakettide list.

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -WhatIf | fl

Oluline!

Installerides BitLockerit PowerShell'iga ei paigaldada BitLocker'i tööks olulist lisapakki Enhanced Storage.

Selle paigaldamiseks:

Hangime paki õige nime

Get-WindowsFeature Enhanced

Saanud kätte lisapaki õige nimetuse, moodustame käsu:

Install-WindowsFeature EnhancedStorage

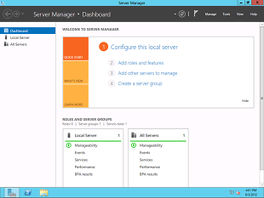

Kasutades Server Manager'i

- Ava Server Manager otse klikkides otseteel või käivita servermanager.exe.

- Vali menüüst Manage, edasi Add Roles and Features.

- Avanenud viisardis, kuvades (Before you begin), vali Next.

- Installation type paneelist vali Role-based või Feature-based ning jätkamiseks Next.

- Server Selection paneelist vali Select a server from the server pool ning kinnita server.

- Features paneeli liikumiseks vali samast viisardist Server Roles ning Next.

- Vali linnuke BitLocker Drive Encryption kõrval. Viisard pakub ka lisapakke BitLocker'ile, neid mitte soovides tuleb vastavad linnukesed eemaldada. (NB! Enchanced Storage pakk on BitLocker'i toimimiseks vajalik.) Vali Next.

- Vajuta Install, et käivitada paigaldamine. Peale paidaldamise lõppemist tarvis kindlasti teha restart.

Kasulikke viiteid

- Video. BitLocker'i paigaldus Server Manager'i abil - https://www.youtube.com/watch?v=Z86-49-m9L4

- BitLocker'ist üldiselt - http://en.wikipedia.org/wiki/BitLocker_Drive_Encryption

Kasutatud kirjandus

- http://windows.microsoft.com/et-ee/windows7/help-protect-your-files-using-bitlocker-drive-encryption

Autor

Marti Reinsaar

A21 - 2013

Täiendas: Maarja-Liisa Tammepõld

A22 - 2013