Ketta krüpteerimine BitLockeriga Windows 8'l

Mina teen. 12.10.2012 ja Maksim Gorb

BitLocker

Windows BitLocker on uus draivi krüpteerimise viis Microsotilt, mis saadaval alates Windows Server 2008 ja Windows Vista aegadest. See krüpteerib kõik kasutaja andmed mis on salvestatud Windowsi süsteemikettale või välisele andmekandjale ning tagab kindluse, et andmed ei satu kolmandate isikute kätte. Antud teenust saab kasutada kõikide Windowsi lihtdraividega, millele on määratud ka draivi täht. Krüpteerimisel kasutab BitLocker ära mikrokiipi mis on igasse arvutisse sisseehitatud - TPM. TPM ehk Trusted Platform Module on kiip, mida kasutatakse krüpteeritud info säilitamiseks (näiteks krüpteeritud võtmed). Juhul kui emaplaadile ei ole TPM kiipi paigaldatud, siis BitLocker võimalusi saab kasutada ka TPM'i kasutamata, kuid sellisel juhul tuleb muuta Group Policy sätteid BitLockeri konfigureerimisel. Sellisel juhul salvestatakse krüpteeritud võtmed USB pulgale, mis peavad olema alati kaasas, et krüptitud ketast lugeda.

BitLockeri nõudmised

- TPM võimalusega emaplaadil peab olema TPM versiooniks vähemalt 1.2. Kui TPM kiip puudub, siis on nõutud USB mälupulk käitamise võtme salvestamiseks.

- Draiv on NTFS failisüsteemiga

- Kaks partitsiooni - üks partitsioon, millel on Windows ning teine on draiv mida soovite krüpteerida. Juhul kui te olete krüpteerinud süsteemiketta, siis on teil võimalik krüpteerida ka muid andmekettaid.

- BIOS peab toetama TPMi või USB startup'i.

Kuidas krüpteerida draivi kasutades BitLockerit

OS ketta krüpteerimine

Kui arvuti ei toeta TPM krüpteerimist, siis tuleb Group Policy alt lubada krüpteerimist ilma TPM abita. Lisaks sellele tuleb lubada autentimine arvuti käivitamisel.

Lubame OS ketta krüpterimise ning autentimise arvuti käivitamisel (ilma TPM toeta):

Käivitame Group Policy redigeerija kasutades "gpedit.msc" käsku.

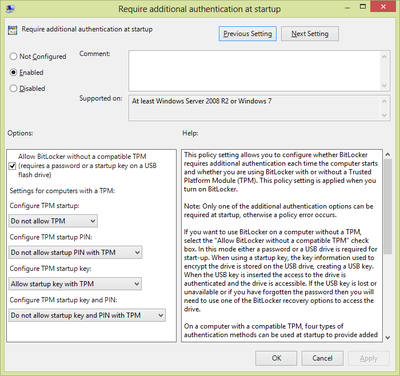

Suundume kataloogi Operating system drives, asukohaga Local Computer Policy\Computer Configuration\Administrative Templates\Windows Components\BitLocker Drive Encryption. Redigeerime reeglit nimega "Require additional authentication at startup", teeme sellele topelt klõpsu ja valime Enabled, seejärel teeme kindlaks, et linnuke on ees valikul Allow BitLocker without a compatible TPM. TPM ei ole meie jaoks hetkel tähtis, seega võib selle välja lülitada.

Sisse tuleb jätta "Allow startup key with TPM", vastasel juhul pole meil võimalik salvestada võtit välisele andmekandjale.

OS ketta krüpteerimine:

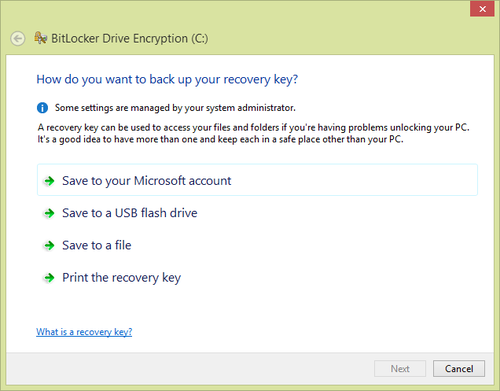

Lülitame sisse BitLockeri OS ketta jaoks. Parem hiireklõps C kettal ning valida "Turn on BitLocker", pärast policy ja riistvara kontrolli, kuvatakse aken lahtilukustamisviisidega. Valime Password ning siestame mõne turvalise salasõna. Kuna parool võib ununeda, siis peaks kindlasti seda ka kuidagi varundama.

Antud võtme salvestan oma Microsofti konto külge, ehk nüüd on varuvõti meil pilves. :)

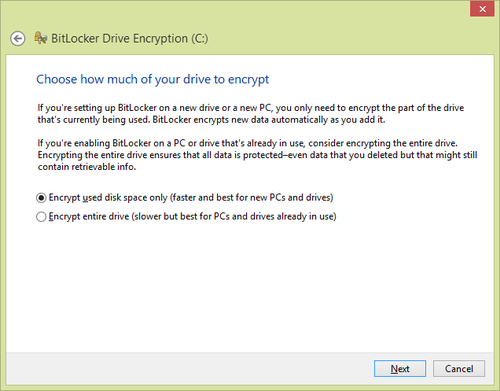

Vajutame Next ning teeme valiku krüpteerimise meetodile - Kas krüpteerime ainult kasutuses oleva ruumi või terve ketta. Krüpteerime kasutatud ruumi ja klikime Next.

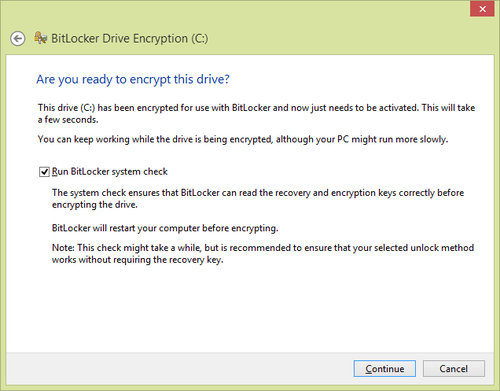

Valmis. Nüüd on vaja vaid see võimalus aktiveerida ja kontrollida kas võti ning krüpteering toimivad.

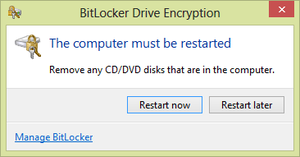

Teeme restardi ja vaatame kas saan jätkata juhendi kirjutamisega või tuleb teha Clean install:)

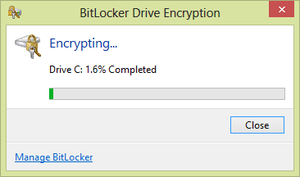

Restardi käigus küsitakse võtit ning Windowsi sisselogimisel algab krüpteerimine.

Kasutatud materjal

- http://windows.microsoft.com/is-IS/windows-vista/BitLocker-Drive-Encryption-Overview

- http://technet.microsoft.com/en-us/library/cc732774.aspx

- http://technet.microsoft.com/en-us/library/dd835565%28WS.10%29.aspx

- http://technet.microsoft.com/en-us/library/hh831412.aspx

- http://windows.microsoft.com/en-AU/windows-vista/Hardware-requirements-for-BitLocker-Drive-Encryption

- http://technet.microsoft.com/en-us/library/hh831507.aspx