Network Policy Server: Difference between revisions

No edit summary |

|||

| (4 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

Kui varustatakse organisatsiooni töötajad ja nende arvutid võrguühendusega läbi võrgu ligipääsu serverite, nagu näiteks VPN serverid, traadia ühenduse ligipääsu punktid ja sisse helistamise serverid, võib kasutada NPS serverit, et luua, keskselt hallata ja jõustada võruligipääsu reegleid, mis määravad, kas kasutajad ja arvutid saavad või ei saa ligipääsu võrgule. | Kui varustatakse organisatsiooni töötajad ja nende arvutid võrguühendusega läbi võrgu ligipääsu serverite, nagu näiteks VPN serverid, traadia ühenduse ligipääsu punktid ja sisse helistamise serverid, võib kasutada NPS serverit, et luua, keskselt hallata ja jõustada võruligipääsu reegleid, mis määravad, kas kasutajad ja arvutid saavad või ei saa ligipääsu võrgule. | ||

| Line 56: | Line 54: | ||

* Paigalda ja testi igat võrgu ligipääsu serverit kasutades lokaalseid audentimis vahendeid enne nende RADIUS klientideks tegemist. | * Paigalda ja testi igat võrgu ligipääsu serverit kasutades lokaalseid audentimis vahendeid enne nende RADIUS klientideks tegemist. | ||

* Pärast paigaldust ja seadistamist, salvesta konfiguratsioon kasutades '''''netsh nps export''''' käsklust. Kasutada seda käsklust NPS konfiguratsiooni salvestamist XML tüüpi faili, pärast iga muudatust, mis tehakse. | * Pärast paigaldust ja seadistamist, salvesta konfiguratsioon kasutades '''''[[netsh]] nps export''''' käsklust. Kasutada seda käsklust NPS konfiguratsiooni salvestamist XML tüüpi faili, pärast iga muudatust, mis tehakse. | ||

* Kui paigaldatakse lisa Extensible Authentication protokolli(''EAP'') tüüpe või System Health validaatoreid (''SHV'') NPS serverile, tuleb kindlasti dokumenteerida serveri konfiguratsioon, kui peaks tekkima vajadus serveri taasehitamiseks või duplikeerimiseks. | * Kui paigaldatakse lisa Extensible Authentication protokolli(''EAP'') tüüpe või System Health validaatoreid (''SHV'') NPS serverile, tuleb kindlasti dokumenteerida serveri konfiguratsioon, kui peaks tekkima vajadus serveri taasehitamiseks või duplikeerimiseks. | ||

| Line 62: | Line 60: | ||

* Ära paigalda Windows Server 2008-t samale partitsioonile teiste Windows Serveri versioonidega. | * Ära paigalda Windows Server 2008-t samale partitsioonile teiste Windows Serveri versioonidega. | ||

==== | ====Kliendi seadmete konfigureerimine==== | ||

* Automaatselt konfigureeri kõik domeeni kasutajad, kes kasutavad IEEE 802.1X standardit võrgu ligipääsuks, Group Policy kaudu. | * Automaatselt konfigureeri kõik domeeni kasutajad, kes kasutavad IEEE 802.1X standardit võrgu ligipääsuks, Group Policy kaudu. | ||

| Line 68: | Line 66: | ||

====Kasutajate audentimine==== | ====Kasutajate audentimine==== | ||

* | * Kasuta audentimis meetodeid, nagu näiteks Protected Extensible Authentication protokoll (''PEAP'') ja Extensible Authentication protokoll (''EAP''), mis pakuvad võimalust kasutada sertifikaate. Ei tohiks kasutada paroolidel põhinevaid audentimise meetodeid, sest need ei ole turvalised ja tundlikud mitmetele rünnaku liikidele. | ||

* Kasuta Certification Authority (''CA'') meetodeid paigaldades Active Directory Certificate teenus (''AD CS''), kui kasutatakse sertifikaadi põhiseid audentimis meetodeid, mis vajab serveri sertifikaati. | |||

====Turvalisus==== | |||

* Kasuta Remote Desktop Connection ühendust, et ühenduda NPS serveriga. | |||

Kui Remote Desktop Connection kasutaja siseneb, siis nad saavad vaadata nende individuaalse kliendi sessioone, mida haldab server ja on teineteisest iseseisvad. Liskas pakub Remote Desktop Connection 128-bitilist krüpteerimist kliendi ja serveri vahel. | |||

* | * Kasuta Internet Protocol security (IPsec) vahendeid konfidentsiaalse informatsiooni krüpteerimiseks. | ||

Kui sa haldad ühe või enamat NPS kaugserverit lokaalsest NPS serverist kasutades [[MMC|Microsoft Management konsooli]] (''MMC'') NPS vaadet, võid sa kasutada IPsec vahendeid suhtluse krüpteerimiseks NPS lokaalse ja kaugserveri vahel. | |||

==Autor== | ==Autor== | ||

Henrik Leinola A22 | Henrik Leinola A22 | ||

Latest revision as of 22:08, 18 December 2010

Kui varustatakse organisatsiooni töötajad ja nende arvutid võrguühendusega läbi võrgu ligipääsu serverite, nagu näiteks VPN serverid, traadia ühenduse ligipääsu punktid ja sisse helistamise serverid, võib kasutada NPS serverit, et luua, keskselt hallata ja jõustada võruligipääsu reegleid, mis määravad, kas kasutajad ja arvutid saavad või ei saa ligipääsu võrgule.

Ühenduse loomise käigus, kasutaja ja arvuti tavaliselt annavad oma isikut tõestavad andmed kas kasutaja nime ja paroolina või sertifikaadina. NPS kontrollib neid andmeid ja kasutab neid kasutaja või arvuti tuvastamiseks (või audentimiseks) enne võrgule ligipääsu andmist. NPS server võib kasutaja või arvuti ligipääsu õiguste kindlaks tegemiseks kasutada ka kasutaja konto seadeid, võrgu reegleid, mis on loodud või mõlemat.

NPS pakub administraatoritele eelist võrgu reeglite loomist ja seadmistamist ühest arvutist ja nende määramist mitmetele teistele serveritele. Näiteks on organisatsioonis 10 traadita ühenduse ligipääsupunkti. Ilma NPS-ta peab võrgu reegleid 10 korda määrama, aga NPS serveriga ainult keskselt ühe korra.

NPS serverit kasutades, saab keskselt hallata võrgu ligipääsu väga erinevate suurustega organisatsioonides, äriettevõtte tasemel organisatsioonides ja ka interneti teenusepakkujad(ISP) kasutavad NPS servereid. NPS pakub võimalust turvata ja hallata väga erinevaid võrgu ühenduste liike, näiteks järgmisi:

- Töötajad ühendavad ennast firma sisevõrku kasutades sissehelistamist, VPNi, WIFIt, Terminal Services Gateway (TS Gateway) ja juhtmega ühendusi, kasutades väga erinevaid seadmeid alustades firma arvutite lõpetades töötajate pihuarvutite ja mobiilidega.

- Töötajad ühendavad ennast teiste võrkudega, seal hulgas Internetiga ja äripartnerite sisevõrkudega.

- Äripartnerid ühendavad ennast sinu organisatsiooni sisevõrguga.

NPS aluseks olevel protokoll, mis laseb NPS serveritel suhelda nii võrd erinevate võrguseadmetega on Remote Authentication Dial-In User Service (RADIUS) protokoll.

Ülevaade

Network Policy Server (NPS) on Microsofti versioon Remote Authentication Dial-in User Service (RADIUS) serverist ja proxy-st. Teenus on mõeldud Windowsi serveritele alates versioonist Windows Server 2008. NPS asendab Windows Server 2003 teenust Internet Authentication Service (IAS). Nagu RADIUS server, viib NPS läbi keskselt hallatavat võrguühenduse audentimist, autoriseerimist ja aruandlust. NPS on võimaline seda teenust pakkuma mitmetele erinevatele võrguühenduse liikidele, seal hulgas traadita (WIFI) ja virtuaalsele privaatsele võrgule (VPN). Kui NPS serverit kasutatakse nagu RADIUS proxyt, siis NPS edastab audentimise ja aruandluse teated teistele RADIUS serveritele. NPS serverit on võimalik kasutada ka Network Access Protection (NAP) platvormi seisundi hindamise serverina.

NPS lubab administraatoril keskselt seadistada ja hallata võrguühenduse reegleid järgneva kolme teenusega: RADIUS server, RADIUS proxy ja Network Access Protection (NAP) reeglite server. NPS serveriga saab administraator autoriseerida ja audentida võrgu ühendusi läbi mitmete võrgu ligipääsu serverite, seal hulgas IEEE 802.1x audentimis switchid ja traadita võrgu ligipääsu punktid, VPN serverid, sisse-helistamise serverid ja arvutid, milledel jooksevad Windows Server 2008 koos Terminal Service Gateway-ga.

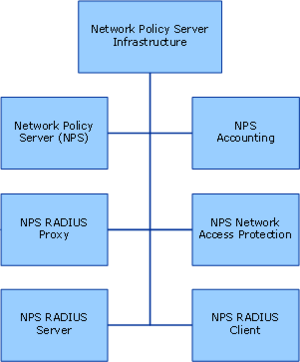

Network Policy Serveri ülesehitus

Network Policy Server (NPS)

NPS pakub audentimis, autoriseerimis ja arvepidamis teenust võrgu ligipääsu serveritele, nagu näiteks IEEE 802.1X audentimis switchid ja traadita võrgu ligipääsu punktid, VPN serverid, sisse helistamise serverid ja arvutid, milledel jooksevad Windows Server 2008 koos Terminal Service Gateway-ga.

NPS Accounting

NPS aruandluse pidamine tegeleb kasutajate audentimis ja aruandlus päringute logimisega lokaalsesse faili või SQL andmebaasi.

NPS RADIUS Proxy

NPS serverit võib kasutada RADIUS proxyna, mis laseb RADIUS teateid suunata erinevatele RADIUS klientidele ja serveritele, mis tegelevad kasutajate võrgu ligipääsu päringute audentimise, autoriseerimise ja aruandluse pidamisega. Kui NPS serverit kasutatakse RADIUS proxyna, siis NPS on keskne switch või ruuter, läbi mille RADIUS ligipääsu ja aruandluse teated liiguvad. Edastatud teadete kohta peetakse logi.

NAP on kliendi seisundi reeglite loomise, jõustamise ja parandamise tehnoloogia, mis lisati Windows Vistale ja Windows server 2008-le. NAP-ga saab administraator luua süsteemi seisundi reegleid, mis määravad tarkvara nõudeid, turva uuenduste nõudeid ja arvutite konfiguratsioone, mis ühenduvad internetiga.

NPS RADIUS Server

NPS serverit saab kasutada RADIUS serverina, mis tegeleb RADIUS klientide audentimise, autoriseerimise ja aruandluse pidamisega. RADIUS klient võib olla võru ligipääsu server või RADIUS proxy. Kui NPS serverit kasutatakse RADIUS serverina, pakub see keskset audentimise ja autoriseerimise teenust kõikidele ligipääsu pärinugtele ja keskset aruandluse pidamise teenust kõikidele aruandluse päringutele, mis on RADIUS klientide poolt tehtud.

NPS RADIUS Client

Network access server (NAS) on seade, mis pakub teatud tasemel ligipääsu võrgule. NAS, mis kasutab RADIUS infrastruktuuri on sammuti RADIUS klient, saates ligipääsu päringuid ja aruandluse teateid RADIUS serverile nende audentimiseks, autoriseerimiseks ja aruandluseks. Kliendi arvutid, nagu näiteks sülearvutid, mis kasutavad traadita ühendust ja teised arvutid, mis kasutavad kliendi operatsiooni süsteeme, ei ole RADIUS kliendid.

Network Policy Serveri paigaldamine ja seadistamine

- Siin on kiire ülevaade NPS paigaldusest: Network Policy Serveri paigaldamine.

- Siin on kiire ülevaade NPS seadistamisest: Network Policy Serveri seadistamine.

Mõned nipid NPS serveri lihtsamaks kasutamiseks

Paigaldamine

- Paigalda ja testi igat võrgu ligipääsu serverit kasutades lokaalseid audentimis vahendeid enne nende RADIUS klientideks tegemist.

- Pärast paigaldust ja seadistamist, salvesta konfiguratsioon kasutades netsh nps export käsklust. Kasutada seda käsklust NPS konfiguratsiooni salvestamist XML tüüpi faili, pärast iga muudatust, mis tehakse.

- Kui paigaldatakse lisa Extensible Authentication protokolli(EAP) tüüpe või System Health validaatoreid (SHV) NPS serverile, tuleb kindlasti dokumenteerida serveri konfiguratsioon, kui peaks tekkima vajadus serveri taasehitamiseks või duplikeerimiseks.

- Ära paigalda Windows Server 2008-t samale partitsioonile teiste Windows Serveri versioonidega.

Kliendi seadmete konfigureerimine

- Automaatselt konfigureeri kõik domeeni kasutajad, kes kasutavad IEEE 802.1X standardit võrgu ligipääsuks, Group Policy kaudu.

- Automaatsel konfigureeri kõik kasutajad, kelle seadmed on NAP-võimelised, importides NAP klientide konfiguratsioonid otse Group Policisse.

Kasutajate audentimine

- Kasuta audentimis meetodeid, nagu näiteks Protected Extensible Authentication protokoll (PEAP) ja Extensible Authentication protokoll (EAP), mis pakuvad võimalust kasutada sertifikaate. Ei tohiks kasutada paroolidel põhinevaid audentimise meetodeid, sest need ei ole turvalised ja tundlikud mitmetele rünnaku liikidele.

- Kasuta Certification Authority (CA) meetodeid paigaldades Active Directory Certificate teenus (AD CS), kui kasutatakse sertifikaadi põhiseid audentimis meetodeid, mis vajab serveri sertifikaati.

Turvalisus

- Kasuta Remote Desktop Connection ühendust, et ühenduda NPS serveriga.

Kui Remote Desktop Connection kasutaja siseneb, siis nad saavad vaadata nende individuaalse kliendi sessioone, mida haldab server ja on teineteisest iseseisvad. Liskas pakub Remote Desktop Connection 128-bitilist krüpteerimist kliendi ja serveri vahel.

- Kasuta Internet Protocol security (IPsec) vahendeid konfidentsiaalse informatsiooni krüpteerimiseks.

Kui sa haldad ühe või enamat NPS kaugserverit lokaalsest NPS serverist kasutades Microsoft Management konsooli (MMC) NPS vaadet, võid sa kasutada IPsec vahendeid suhtluse krüpteerimiseks NPS lokaalse ja kaugserveri vahel.

Autor

Henrik Leinola A22